Supprimez les détections à l'aide de paramètres de réglage

Fournissez des informations sur votre environnement réseau afin que le système ExtraHop puisse empêcher la génération de détections de faible valeur ou redondantes.

Vous pouvez ajouter des paramètres de réglage à partir du Paramètres de réglage ou Localités du réseau pages, ou vous pouvez les ajouter directement depuis une carte de détection. En outre, vous pouvez classer les plages d'adresses IP comme internes ou externes à votre réseau.

| Vidéo : | Consultez la formation associée : Configuration des paramètres de réglage |

Spécifier les paramètres de réglage pour les détections et les métriques

Spécifiez les paramètres de réglage pour améliorer les métriques et empêcher la génération de détections de faible valeur.

| Remarque : | Les champs de cette page peuvent être ajoutés, supprimés ou modifiés au fil du temps par ExtraHop. |

- Connectez-vous au système ExtraHop via https://<extrahop-hostname-or-IP-address>.

-

Cliquez sur l'icône des paramètres système

puis cliquez sur

Paramètres de réglage.

puis cliquez sur

Paramètres de réglage.

-

Spécifiez des valeurs pour l'un des paramètres suivants disponibles sur la page.

Option Description Appareils de passerelle Par défaut, les dispositifs de passerelle sont ignorés par les détections basées sur des règles, car elles peuvent entraîner des détections redondantes ou fréquentes. Sélectionnez cette option pour identifier les problèmes potentiels liés aux périphériques de passerelle tels que vos pare-feux, routeurs et passerelles NAT.

Nœuds Tor sortants Par défaut, les connexions sortantes vers des nœuds Tor connus sont ignorées par les détections basées sur des règles, car elles peuvent entraîner des détections de faible valeur dans des environnements où le trafic Tor est minimal. Sélectionnez cette option pour identifier les détections sur les connexions sortantes vers des nœuds Tor connus si votre environnement observe un trafic Tor sortant important.

Nœuds Tor entrants Par défaut, les connexions entrantes provenant de nœuds Tor connus sont ignorées par les détections basées sur des règles, car elles peuvent entraîner des détections de faible valeur dans des environnements où le trafic Tor est minimal. Sélectionnez cette option pour identifier les détections sur les connexions entrantes provenant de nœuds Tor connus si votre environnement observe un trafic Tor entrant important.

Détection accélérée des balises Par défaut, le système ExtraHop détecte les événements de balisage potentiels via HTTP et SSL. Sélectionnez cette option pour détecter les événements de balisage plus rapidement que la détection par défaut.

Notez que l'activation de cette option peut augmenter la détection des événements de balisage qui ne sont pas malveillants.

Détections IDS Par défaut, les systèmes ExtraHop sont connectés Capteurs du système de détection d'intrusion (IDS) générer uniquement des détections pour le trafic à l'intérieur de votre réseau. Sélectionnez cette option pour générer des détections IDS pour le trafic entrant depuis un point de terminaison externe. Notez que l'activation de cette option peut augmenter considérablement le nombre de détections IDS.

Comptes Active Directory privilégiés Spécifiez les expressions régulières (regex) qui correspondent aux comptes Active Directory privilégiés de votre environnement. La liste des paramètres inclut une liste par défaut d'expressions régulières pour les comptes privilégiés courants que vous pouvez modifier. Le système ExtraHop identifie les comptes privilégiés et suit l'activité des comptes dans les enregistrements et les statistiques Kerberos.

Serveurs DNS publics autorisés Spécifiez les serveurs DNS publics autorisés dans votre environnement que vous souhaitez ignorer lors des détections basées sur des règles. Spécifiez une adresse IP ou un bloc CIDR valide.

Cibles HTTP CONNECT autorisées Spécifiez les URI auxquels votre environnement peut accéder via la méthode HTTP CONNECT. Les URI doivent être formatés comme <hostname>: <port number>. Les Wildcards et les Regex ne sont pas pris en charge.

Si vous ne spécifiez aucune valeur, les détections basées sur ce paramètre ne sont pas générées.

- Cliquez Enregistrer.

Que faire ensuite

Cliquez Détections depuis le menu de navigation supérieur vers afficher les détections.Ajouter un paramètre de réglage ou un domaine sécurisé à partir d'une carte de détection

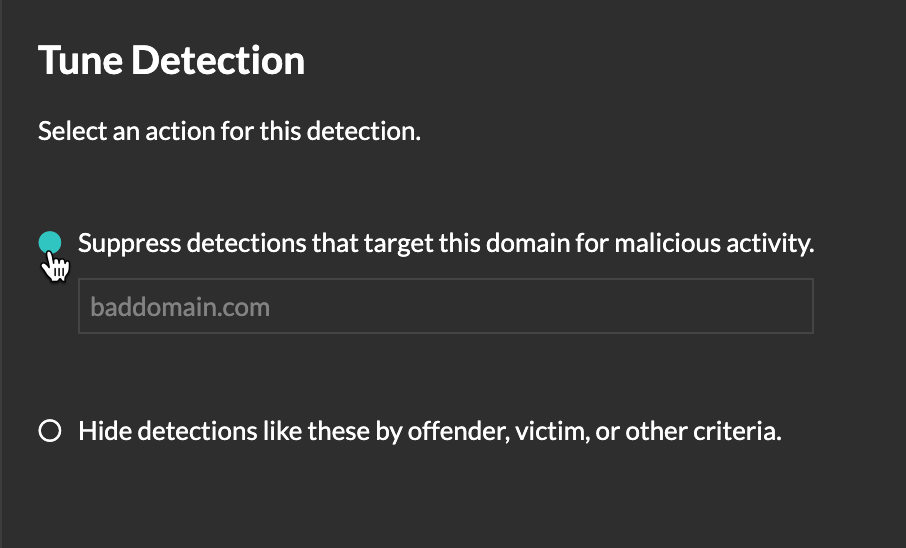

Si vous êtes confronté à une détection de faible valeur, vous pouvez ajouter des paramètres de réglage et des domaines fiables directement à partir d'une carte de détection pour éviter que des détections similaires ne se produisent.

Before you begin

Les utilisateurs doivent avoir une écriture complète ou supérieure privilèges pour régler une détection.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?