Déployez les capteurs Reveal (x) 360 pour AWS

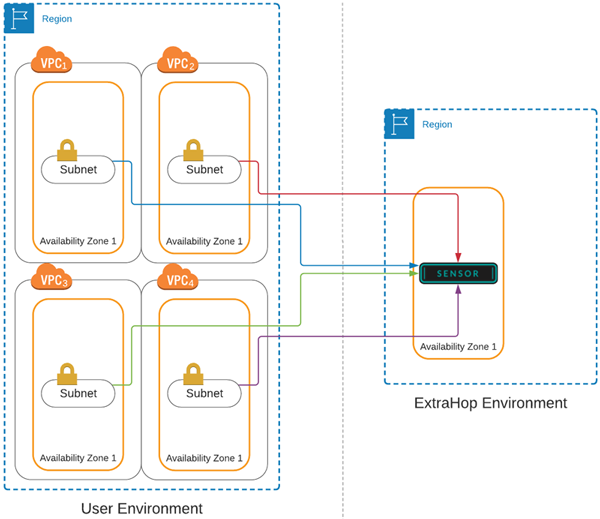

Ce guide fournit des instructions pour déployer des capteurs Reveal (x) 360 gérés par ExtraHop et configurer vos ressources AWS (ENI) pour refléter le trafic vers les capteurs Reveal (x) 360.

Before you begin

- Familiarisez-vous avec comment fonctionne la mise en miroir du trafic dans AWS.

- Vous devez disposer d'un compte utilisateur AWS capable de créer un rôle IAM et de baliser les ressources ENI.

- Identifiez les instances de votre VPC et leurs interfaces réseau associées (source ENI) à partir desquelles vous souhaitez mettre en miroir le trafic vers les capteurs Reveal (x) 360. Notez que vous ne pouvez sélectionner des interfaces que dans une seule zone de disponibilité par sonde. Pour les environnements dotés d'interfaces dans plusieurs zones de disponibilité, voir Déployez des capteurs Reveal (x) 360 pour AWS dans des environnements avancés.

- Vous devez disposer des privilèges d'administration du système et des accès pour configurer Reveal (x) 360.

Dans les procédures suivantes, vous allez déployer des capteurs Reveal (x) 360 et dupliquer le trafic d'une ENI source attachée à vos instances EC2 vers une ENI cible attachée au capteur .

| Conseil : | Ces procédures nécessitent que vous configuriez les paramètres dans Reveal (x) 360 et dans AWS Management Console. Il est donc utile d'ouvrir chaque interface utilisateur côte à côte. |

| Remarque : | Pour les capteurs autogérés, voir Connectez-vous à Reveal (x) 360 à partir de capteurs autogérés. |

Si vos charges de travail AWS se trouvent dans une seule zone de disponibilité (AZ), vous pouvez refléter le trafic des sous-réseaux de cette zone vers la sonde ExtraHop sans encourir de frais de transfert de données.

Les interfaces réseau élastiques (ENI) sont attachées aux instances EC2. Un ENI peut être configuré pour refléter le trafic réseau vers une interface cible miroir. Le nombre d' interfaces cibles en miroir que vous pouvez connecter à une seule sonde est déterminé par la taille du boîtier de la sonde.

| Taille du capteur | Nombre d'interfaces cibles en miroir |

|---|---|

| Très petit, Premium ou Ultra | 3 |

| Small, Premium ou Ultra | 3 |

| Prime moyenne | 7 |

Récupérez votre identifiant de locataire

Votre identifiant de locataire est nécessaire pour créer un rôle IAM et pour baliser vos ressources ENI dans AWS. Récupérez l'identifiant sur la page d'administration de Reveal (x) 360 en effectuant les étapes suivantes.

-

Connectez-vous à la console Reveal (x) 360 via l'URL fournie dans votre

e-mail de bienvenue. Vous pouvez également cliquer sur l'icône des paramètres système

puis cliquez sur

Toute l'administration.

puis cliquez sur

Toute l'administration.

- Cliquez Cibles en miroir.

- Copiez l'identifiant du locataire.

Création d'une interface réseau cible (ENI)

Vous devez créer une ENI pour chaque sous-réseau de votre VPC que vous souhaitez surveiller avec Reveal (x) 360. Une seule sonde Reveal (x) 360 ne peut surveiller les ENI qu'à partir d'une seule zone de disponibilité.

| Important : | Vous devez créer un groupe de sécurité avec une règle entrante qui autorise le trafic encapsulé dans le VXLAN à être envoyé via le port UDP 4789 de la source du miroir de trafic vers la cible du miroir de trafic. Il ne doit y avoir aucune règle de sortie. Consultez la documentation AWS sur création d'un groupe de sécurité. |

Création d'un rôle IAM dans AWS

Le rôle IAM vous permet d'accorder à ExtraHop l'accès aux cibles miroir de trafic que vous avez créées dans AWS.

Ajoutez vos comptes AWS

Ajoutez les informations de votre compte AWS au système ExtraHop pour permettre la découverte d'interfaces cibles miroir.

- Retournez à la page d'administration de Reveal (x) 360.

- Cliquez Comptes AWS.

- Cliquez Ajouter un compte.

- Tapez un nom dans Nom champ permettant d'identifier le compte.

- Entrez votre identifiant de compte AWS dans le Identifiant du compte champ.

- Cliquez Enregistrer.

- Répétez les étapes pour chaque compte AWS supplémentaire pour lequel vous disposez d' interfaces cibles miroir.

Rechercher des interfaces cibles en miroir

Après avoir balisé vos ENI cibles dans AWS, vous devez les scanner dans Reveal (x) 360 avant de pouvoir les joindre à votre sonde.

| Important : | Le système ExtraHop recherche les interfaces cibles en miroir en scannant tous les régions AWS prises en charge. Il n'est pas possible de configurer le système pour contourner l'analyse de régions spécifiques. Si vous limitez l'accès à l'une de ces régions de votre environnement, le processus d'analyse échouera. Contactez le support ExtraHop si vous ne parvenez pas à rechercher correctement les interfaces cibles en miroir. |

| Nom de la région | Région |

|---|---|

| Est des États-Unis (Ohio) | us-east-2 |

| Est des États-Unis (Virginie du Nord) | us-east-1 |

| Ouest des États-Unis (Oregon) | us-ouest-2 |

| USA Ouest (Californie du Nord) | us-ouest-1 |

| Asie-Pacifique (Mumbai) | ap-south 1 |

| Asie-Pacifique (Séoul) | ap-northeast-2 |

| Asie-Pacifique (Tokyo) | ap-nord-est 1 |

| Asie-Pacifique (Sydney) | ap-sud-est 2 |

| Asie-Pacifique (Singapour) | ap-sud-est 1 |

| Canada (Centre) | ca-central-1 |

| Europe (Francfort) | eu-central-1 |

| Europe (Irlande) | eu-ouest-1 |

| Europe (Londres) | eu-ouest-2 |

| Europe (Paris) | eu-ouest-3 |

| Europe (Stockholm) | eu-nord-1 |

| Amérique du Sud (São Paulo) | sa-east-1 |

Ajouter des capteurs

Vous êtes maintenant prêt à ajouter capteurs depuis la page d'administration de Reveal (x) 360.

| Important : | Les interfaces cibles en miroir ne peuvent pas être ajoutées ou supprimées de la sonde une fois celle-ci déployée. Si vous souhaitez modifier l'ENI que le capteur surveille, arrêtez le capteur et déployez-en un nouveau avec l'ENI de votre choix. |

- Sur la page d'administration de Reveal (x) 360, cliquez sur Déployer des capteurs.

- Entrez un nom unique pour le sonde dans le Nom champ.

- Sélectionnez un sonde package pour votre déploiement.

- Sélectionnez un ID de zone de disponibilité dans la liste déroulante.

- À partir du Cibles en miroir liste déroulante, sélectionnez les interfaces que vous souhaitez connecter à la nouvelle sonde. Seuls les ENI qui ont été marqués avec votre ID de locataire et qui se trouvent dans la zone de disponibilité sélectionnée apparaissent dans la liste.

- Cliquez Enregistrer.

- Facultatif : Sélectionnez Activer le transfert des clés de session sur cette sonde si vous configurez vos serveurs Windows et Linux pour transférer les clés de session. Pour plus d'informations, voir Transférer les clés de session aux capteurs gérés par ExtraHop

- Cliquez Déployer le capteur.

Création d'une cible miroir de trafic

Effectuez ces étapes pour chaque interface réseau Elastic (ENI) que vous avez créée.

- Dans la console de gestion AWS, dans le menu supérieur, cliquez sur Services.

- Cliquez .

- Dans le volet de gauche, sous Traffic Mirroring, cliquez sur Cibles en miroir.

- Cliquez Créer une cible miroir de trafic.

- Facultatif : Dans le champ Tag Name, saisissez un nom descriptif pour la cible.

- Facultatif : Dans le champ Description, saisissez la description de la cible.

- À partir du Type de cible dans la liste déroulante, sélectionnez Interface réseau.

- À partir du Cible dans la liste déroulante, sélectionnez l'ENI que vous avez créé précédemment.

- Cliquez Créez.

Création d'un filtre Traffic Mirror

Vous devez créer un filtre pour autoriser ou restreindre le trafic depuis vos sources miroir de trafic ENI vers votre système ExtraHop.

- Tout le trafic sortant est reflété dans le sonde, si le trafic est envoyé d'un équipement homologue à un autre sur le sous-réseau ou s'il est envoyé vers un périphérique situé en dehors du sous-réseau.

- Le trafic entrant n'est reflété que sur sonde lorsque le trafic provient d'un équipement externe. Par exemple, cette règle garantit qu'une demande de serveur d' applications n'est pas dupliquée deux fois : une fois depuis le serveur d'applications d'origine et une fois depuis la base de données qui a reçu la demande.

- Les numéros de règles déterminent l'ordre dans lequel les filtres sont appliqués. Les règles comportant des nombres inférieurs, tels que 100, sont appliquées en premier.

| Important : | Ces filtres ne doivent être appliqués que lors de la mise en miroir de toutes les instances d'un bloc CIDR. |

- Dans l'AWS Management Console, dans le volet de gauche, sous Traffic Mirroring, cliquez sur Filtres pour miroirs.

- Cliquez Créer un filtre Traffic Mirror.

- Dans le Etiquette nominative champ, saisissez le nom du filtre.

- Dans le Descriptif champ, saisissez la description du filtre.

- En dessous Services réseau, sélectionnez le amazon dns case à cocher.

- Dans le Règles relatives aux appels entrants section, cliquez sur Ajouter une règle.

-

Configurez une règle entrante :

- Dans le Numéro champ, saisissez un numéro pour la règle, tel que 100.

- À partir du Action relative à la règle liste déroulante, sélectionnez rejeter.

- À partir du Protocole liste déroulante, sélectionnez Tous les protocoles.

- Dans le Bloc CIDR source dans le champ, saisissez le bloc CIDR pour le sous-réseau.

- Dans le Bloc CIDR de destination dans le champ, saisissez le bloc CIDR pour le sous-réseau.

- Dans le Descriptif dans ce champ, saisissez la description de la règle.

- Dans les sections Règles relatives aux appels entrants, cliquez sur Ajouter une règle.

-

Configurez une règle entrante supplémentaire :

- Dans le Numéro champ, saisissez un numéro pour la règle, tel que 200.

- À partir du Action relative à la règle liste déroulante, sélectionnez accepter.

- À partir du Protocole liste déroulante, sélectionnez Tous les protocoles.

- Dans le Bloc CIDR source champ, type 0,0,0,0/0.

- Dans le Bloc CIDR de destination champ, type 0,0,0,0/0.

- Dans le Descriptif dans ce champ, saisissez la description de la règle.

- Dans la section Règles sortantes, cliquez sur Ajouter une règle.

-

Configurez une règle sortante :

- Dans le Numéro champ, saisissez un numéro pour la règle, tel que 100.

- À partir du Action relative à la règle liste déroulante, sélectionnez accepter.

- À partir du Protocole liste déroulante, sélectionnez Tous les protocoles.

- Dans le Bloc CIDR source champ, type 0,0,0,0/0.

- Dans le Bloc CIDR de destination champ, type 0,0,0,0/0.

- Dans le Descriptif dans ce champ, saisissez la description de la règle.

- Cliquez Créez.

Création d'une session Traffic Mirror

Vous devez créer une session pour chaque ressource AWS que vous souhaitez surveiller. Vous pouvez créer un maximum de 500 sessions Traffic Mirror par sonde.

| Important : | Pour éviter que les paquets miroir ne soient tronqués, définissez la valeur MTU de l'interface source du miroir de trafic à 54 octets de moins que la valeur MTU cible du miroir de trafic pour IPv4 et à 74 octets de moins que la valeur MTU cible du miroir de trafic pour IPv6. Pour plus d'informations sur la configuration de la valeur MTU du réseau, consultez la documentation AWS suivante : Unité de transmission maximale réseau (MTU) pour votre instance EC2 . |

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?