Stellen Sie Reveal (x) 360-Sensoren für AWS bereit

Dieses Handbuch enthält Anweisungen zur Bereitstellung der von Extrahop verwalteten Reveal (x) 360-Sensoren und zur Konfiguration Ihrer AWS-Ressourcen (ENIs) zur Spiegelung des Datenverkehrs auf Reveal (x) 360-Sensoren.

Before you begin

- Machen Sie sich vertraut mit So funktioniert die Datenverkehrsspiegelung in AWS.

- Sie müssen über ein AWS-Benutzerkonto verfügen, das in der Lage ist, eine IAM-Rolle zu erstellen und ENI-Ressourcen zu taggen.

- Identifizieren Sie die Instances in Ihrer VPC und die zugehörigen Netzwerkschnittstellen ( Quell-ENIs), von denen Sie den Datenverkehr auf die Reveal (x) 360-Sensoren spiegeln möchten. Beachten Sie, dass Sie pro Sensor nur Schnittstellen aus einer Verfügbarkeitszone auswählen können. Für Umgebungen mit Schnittstellen in mehreren Verfügbarkeitszonen siehe Implementieren Sie Reveal (x) 360-Sensoren für AWS in fortschrittlichen Umgebungen.

- Sie benötigen System- und Zugriffsadministrationsrechte, um Reveal (x) 360 zu konfigurieren.

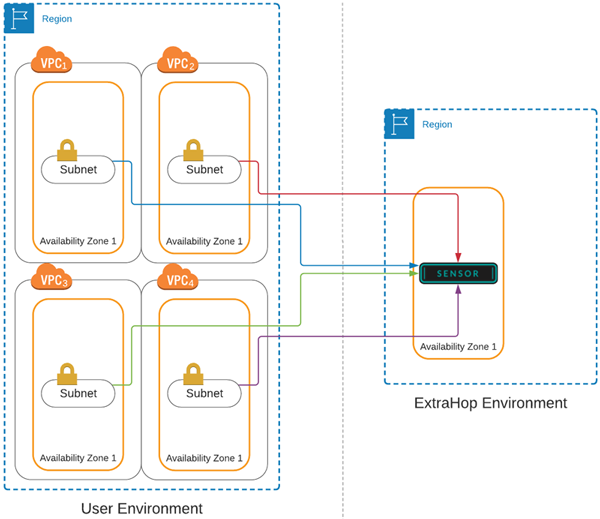

In den folgenden Verfahren stellen Sie Reveal (x) 360-Sensoren bereit und spiegeln den Datenverkehr von einer Quell-ENI, die an Ihre EC2-Instances angeschlossen ist, auf eine Ziel-ENI, die an den Sensor angeschlossen ist, wider.

| Hinweis: | Für diese Verfahren müssen Sie Einstellungen in Reveal (x) 360 und in der AWS-Managementkonsole konfigurieren. Daher ist es hilfreich, alle Benutzeroberflächen nebeneinander zu öffnen. |

| Hinweis: | Informationen zu selbstverwalteten Sensoren finden Sie unter Stellen Sie über selbstverwaltete Sensoren eine Verbindung zu Reveal (x) 360 her. |

Wenn sich Ihre AWS-Workloads in einer einzigen Availability Zone (AZ) befinden, können Sie den Datenverkehr von den Subnetzen in dieser AZ auf den ExtraHop-Sensor spiegeln, ohne dass Datenübertragungskosten anfallen.

Elastic Network Interfaces (ENIs) sind an EC2-Instances angehängt. Eine ENI kann so konfiguriert werden , dass sie den Netzwerkverkehr auf eine Spiegelzielschnittstelle spiegelt. Die Anzahl der Spiegelzielschnittstellen, die Sie an einen einzelnen Sensor anschließen können, hängt von der Größe des Sensorpakets ab.

| Größe des Sensors | Anzahl der Spiegelzielschnittstellen |

|---|---|

| Extra klein, Premium oder Ultra | 3 |

| Small Premium oder Ultra | 3 |

| Mittlere Prämie | 7 |

Rufen Sie Ihre Mandanten-ID ab

Ihre Mandanten-ID ist erforderlich, um eine IAM-Rolle zu erstellen und Ihre ENI-Ressourcen in AWS zu taggen. Rufen Sie die ID von der Reveal (x) 360-Administrationsseite ab, indem Sie die folgenden Schritte ausführen.

-

Melden Sie sich über die URL, die Sie in Ihrer

Willkommens-E-Mail angegeben haben, bei der Reveal (x) 360-Konsole an. Sie können auch auf das Symbol Systemeinstellungen klicken.

und dann klicken

Die gesamte Verwaltung.

und dann klicken

Die gesamte Verwaltung.

- klicken Ziele spiegeln.

- Kopieren Sie die Mandanten-ID.

Erstellen Sie eine Zielnetzwerkschnittstelle (ENI)

Sie müssen für jedes Subnetz in Ihrer VPC, das Sie mit Reveal (x) 360 überwachen möchten, eine ENI erstellen. Ein einziger Reveal (x) 360-Sensor kann ENIs nur von einer Availability Zone aus überwachen.

| Wichtig: | Sie müssen eine Sicherheitsgruppe mit einer eingehenden Regel erstellen, die es ermöglicht, dass der VXLAN-gekapselte Datenverkehr über den UDP-Port 4789 von der Traffic-Spiegelquelle zum Traffic-Mirror-Ziel gesendet wird. Es darf keine Regeln für ausgehende Nachrichten geben. Lesen Sie die AWS-Dokumentation zu eine Sicherheitsgruppe erstellen. |

Erstellen Sie eine IAM-Rolle in AWS

Mit der IAM-Rolle können Sie ExtraHop Zugriff auf die Traffic Mirror-Ziele gewähren, die Sie in AWS erstellt haben.

Fügen Sie Ihre AWS-Konten hinzu

Fügen Sie Ihre AWS-Kontoinformationen zum ExtraHop-System hinzu, um die Erkennung von Spiegelzielschnittstellen zu ermöglichen.

- Kehren Sie zur Reveal (x) 360-Administrationsseite zurück.

- klicken AWS-Konten.

- klicken Konto hinzufügen.

- Geben Sie einen Namen in das Name Feld zur Identifizierung des Kontos.

- Geben Sie Ihre AWS-Konto-ID in das Konto-ID Feld.

- klicken Speichern.

- Wiederholen Sie die Schritte für jedes weitere AWS-Konto, für das Sie Spiegelzielschnittstellen haben.

Nach Spiegelzielschnittstellen suchen

Nachdem Sie Ihre Ziel-ENIs in AWS markiert haben, müssen Sie in Reveal (x) 360 nach ihnen suchen, bevor sie an Ihre Sensor.

| Wichtig: | Das ExtraHop-System sucht nach Spiegelzielschnittstellen, indem es alle unterstützte AWS-Regionen. Es ist nicht möglich, das System so zu konfigurieren, dass das Scannen bestimmter Regionen umgangen wird. Wenn Sie den Zugriff auf eine dieser Regionen in Ihrer Umgebung einschränken, schlägt der Scanvorgang fehl. Wenden Sie sich an den ExtraHop-Support, wenn Sie nicht erfolgreich nach Spiegelzielschnittstellen suchen können. |

| Name der Region | Region |

|---|---|

| USA Ost (Ohio) | US-Ost-2 |

| USA Ost (Nord-Virginia) | us-ost-1 |

| USA West (Oregon) | US-West-2 |

| USA West (Nordkalifornien) | us-west-1 |

| Asien-Pazifik (Mumbai) | ap-Süd-1 |

| Asien-Pazifik (Seoul) | ap-Nordost-2 |

| Asien-Pazifik (Tokio) | ap-nordost-1 |

| Asien-Pazifik (Sydney) | ap-Südost-2 |

| Asien-Pazifik (Singapur) | ap-Southeast-1 |

| Kanada (Zentral) | CA-Zentral-1 |

| Europa (Frankfurt) | eu-central-1 |

| Europa (Irland) | eu-west-1 |

| Europa (London) | eu-west-2 |

| Europa (Paris) | eu-west-3 |

| Europa (Stockholm) | eu-nord-1 |

| Südamerika (São Paulo) | sa-ost-1 |

Fügt Sensoren hinzu

Sie sind jetzt bereit hinzuzufügen Sensoren von der Reveal (x) 360 Administrationsseite.

| Wichtig: | Spiegelzielschnittstellen können dem Sensor nicht hinzugefügt oder daraus entfernt werden, nachdem der Sensor eingesetzt wurde. Wenn Sie das ENI, das der Sensor überwacht, ändern möchten, beenden Sie den Sensor und setzen Sie ein neues mit den gewünschten ENIs ein. |

- Klicken Sie auf der Reveal (x) 360 Administrationsseite auf Sensoren einsetzen.

- Geben Sie einen eindeutigen Namen für Sensor in der Name Feld.

- Wählen Sie ein Sensor Paket für Ihren Einsatz.

- Wählen Sie eine Verfügbarkeitszonen-ID aus der Drop-down-Liste aus.

- Aus dem Ziele spiegeln Wählen Sie in der Dropdownliste die Schnittstellen aus, die Sie an den neuen Sensor anschließen möchten. Nur die ENIs, die mit Ihrer Mandanten-ID gekennzeichnet wurden und sich in der ausgewählten Availability Zone befinden, werden in der Liste angezeigt.

- klicken Speichern.

- Optional: Wählen Sitzungsschlüsselweiterleitung auf diesem Sensor aktivieren wenn Sie Ihre Windows- und Linux-Server für die Weiterleitung von Sitzungsschlüsseln konfigurieren. Weitere Informationen finden Sie unter Sitzungsschlüssel an von ExtraHOP verwaltete Sensoren weiterleiten

- klicken Sensor einsetzen.

Erstellen Sie ein Traffic Mirror-Ziel

Führen Sie diese Schritte für jedes Elastic Netzwerk Interface (ENI) aus, das Sie erstellt haben.

- Klicken Sie in der AWS-Managementkonsole im oberen Menü auf Dienstleistungen.

- Klicken Sie .

- Klicken Sie im linken Bereich unter Traffic Mirroring auf Ziele spiegeln.

- Klicken Sie Verkehrsspiegelziel erstellen.

- Optional: Geben Sie im Feld Namens-Tag einen beschreibenden Namen für das Ziel ein.

- Optional: Geben Sie im Feld Beschreibung eine Beschreibung für das Ziel ein.

- Aus dem Typ des Ziels Wählen Sie in der Dropdownliste Netzwerkschnittstelle aus.

- Aus dem Ziel Wählen Sie in der Dropdownliste die ENI aus, die Sie zuvor erstellt haben.

- Klicken Sie Erstellen.

Erstellen Sie einen Verkehrsspiegelfilter

Sie müssen einen Filter erstellen, um den Verkehr von Ihren ENI-Traffic-Spiegelquellen zu Ihrem ExtraHop-System zuzulassen oder einzuschränken.

- Der gesamte ausgehender Datenverkehr wird gespiegelt auf Sensor, ob der Datenverkehr von einem Peer-Gerät zu einem anderen im Subnetz gesendet wird oder ob der Verkehr an ein Gerät außerhalb des Subnetzes gesendet wird.

- Eingehender Verkehr wird nur gespiegelt auf Sensor wenn der Verkehr von einem externen Gerät stammt. Diese Regel stellt beispielsweise sicher, dass eine App-Serveranfrage nicht zweimal gespiegelt wird: einmal vom sendenden App-Server und einmal von der Datenbank, die die Anfrage erhalten hat.

- Regelnummern bestimmen die Reihenfolge, in der die Filter angewendet werden. Regeln mit niedrigeren Zahlen, z. B. 100, werden zuerst angewendet.

| Wichtig: | Diese Filter sollten nur angewendet werden, wenn alle Instanzen in einem CIDR-Block gespiegelt werden. |

- Klicken Sie in der AWS-Managementkonsole im linken Bereich unter Traffic Mirroring auf Spiegelfilter.

- klicken Verkehrsspiegelfilter erstellen.

- In der Namensschild Feld, geben Sie einen Namen für den Filter ein.

- In der Beschreibung Feld, geben Sie eine Beschreibung für den Filter ein.

- Unter Netzwerkdienste, wählen Sie Amazon-DNS Ankreuzfeld.

- In der Regeln für eingehenden Verkehr Abschnitt, klicken Regel hinzufügen.

-

Konfigurieren Sie eine Regel für eingehenden Verkehr:

- In der Zahl Feld, geben Sie eine Zahl für die Regel ein, z. B. 100.

- Aus dem Regelaktion Dropdownliste, wählen ablehnen.

- Aus dem Protokoll Dropdownliste, wählen Alle Protokolle.

- In der Quell-CIDR-Block Feld, geben Sie den CIDR-Block für das Subnetz ein.

- In der Ziel-CIDR-Block Feld, geben Sie den CIDR-Block für das Subnetz ein.

- In der Beschreibung Feld, geben Sie eine Beschreibung für die Regel ein.

- Klicken Sie in den Abschnitten „Regeln für eingehenden Verkehr" auf Regel hinzufügen.

-

Konfigurieren Sie eine zusätzliche Regel für eingehenden Datenverkehr:

- In der Zahl Feld, geben Sie eine Zahl für die Regel ein, z. B. 200.

- Aus dem Regelaktion Dropdownliste, wählen akzeptieren.

- Aus dem Protokoll Dropdownliste, wählen Alle Protokolle.

- In der Quell-CIDR-Block Feld, Typ 0,0,0,0/0.

- In der Ziel-CIDR-Block Feld, Typ 0,0,0,0/0.

- In der Beschreibung Feld, geben Sie eine Beschreibung für die Regel ein.

- Klicken Sie im Abschnitt Regeln für ausgehenden Datenverkehr auf Regel hinzufügen.

-

Konfigurieren Sie eine Regel für ausgehenden Datenverkehr:

- In der Zahl Feld, geben Sie eine Zahl für die Regel ein, z. B. 100.

- Aus dem Regelaktion Dropdownliste, wählen akzeptieren.

- Aus dem Protokoll Dropdownliste, wählen Alle Protokolle.

- In der Quell-CIDR-Block Feld, Typ 0,0,0,0/0.

- In der Ziel-CIDR-Block Feld, Typ 0,0,0,0/0.

- In der Beschreibung Feld, geben Sie eine Beschreibung für die Regel ein.

- Klicken Sie Erstellen.

Erstellen Sie eine Traffic Mirror-Sitzung

Sie müssen für jede AWS-Ressource, die Sie überwachen möchten, eine Sitzung erstellen. Sie können maximal 500 Traffic Mirror-Sitzungen pro Sitzung erstellen. Sensor.

| Wichtig: | Um zu verhindern, dass Spiegelpakete gekürzt werden, legen Sie den MTU-Wert der Traffic Mirror-Quellschnittstelle auf 54 Byte unter dem Ziel-MTU-Wert für IPv4 und 74 Byte unter dem MTU des Traffic Mirror-Zielwerts für IPv6 fest. Weitere Informationen zur Konfiguration des Netzwerk-MTU-Werts finden Sie in der folgenden AWS-Dokumentation: Network Maximum Transmission Unit (MTU) für Ihre EC2-Instance . |

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?