Guide de l'utilisateur du système ExtraHop

À propos de ce guide

Ce guide fournit des informations sur le système ExtraHop pour les appareils ExtraHop Discover et Command.

Le but de ce guide est d'aider les utilisateurs à comprendre l'architecture et les fonctionnalités du système ExtraHop ainsi qu'à apprendre à utiliser les commandes, les champs et les options disponibles dans l'ensemble du système.

Des ressources supplémentaires sont disponibles via les liens suivants :

- Consultez les informations sur les fonctionnalités et fonctions d'administration des appareils ExtraHop Discover et Command dans le Guide de l'interface utilisateur d'ExtraHop

- Consultez la documentation complète d'ExtraHop : https://docs.extrahop.com.

- Voir les modules de formation en ligne sur le site Web d'ExtraHop : https://www.extrahop.com/go/training/.

Nous contacter

Vos commentaires sont importants pour nous.

Merci de nous indiquer comment nous pouvons améliorer ce document. Envoyez vos commentaires ou suggestions à documentation@extrahop.com.

Site Web du portail d'assistance: https://customer.extrahop.com/s/

Téléphone:

- 877-333-9872 (ÉTATS-UNIS)

- +44 (0) 203 7016850 (EMEA)

- +65-31585513 (APAC)

Présentation du système ExtraHop

Ce guide explique comment le système ExtraHop collecte et analyse vos données et comment les principaux composants et fonctionnalités du système vous aident à accéder aux détections, aux mesures, aux transactions et aux paquets concernant le trafic sur votre réseau.

| Vidéo : | Consultez la formation associée : Présentation du système ExtraHop |

Architecture de plateforme

Le système ExtraHop est personnalisé avec des composants modulaires qui se combinent pour répondre à vos besoins environnementaux uniques.

Modules

Les modules ExtraHop offrent une combinaison de solutions, de composants et de services basés sur le cloud qui offrent de la valeur pour de multiples cas d'utilisation.

Des modules sont disponibles pour la détection et la réponse du réseau (NDR) et la surveillance des performances du réseau (NPM), ainsi que des modules supplémentaires pour les systèmes de détection d'intrusion (IDS) et la criminalistique des paquets.

Les administrateurs peuvent accorder aux utilisateurs un accès basé sur les rôles au module NDR, au module NPM ou aux deux.

- Surveillance des performances du réseau

- Le module NPM permet aux utilisateurs privilégiés d'effectuer les types de

tâches système suivants.

- Affichez, créez et modifiez des tableaux de bord personnalisés. Les utilisateurs peuvent également sélectionner un tableau de bord pour leur page de destination par défaut.

- Configurez les alertes et les notifications par e-mail pour ces alertes.

- Afficher les détections de performances.

- Détection et réponse du réseau

- Le module NDR permet aux utilisateurs privilégiés d'effectuer les types de

tâches système suivants.

- Consultez la page de présentation de la sécurité.

- Afficher les détections de sécurité.

- Consultez, créez et modifiez des enquêtes.

- Consultez les briefings sur les menaces.

Les utilisateurs autorisés à accéder aux deux modules sont autorisés à effectuer toutes ces tâches. Consultez les Guide de migration pour en savoir plus sur la migration des utilisateurs vers un accès basé sur les rôles à l' aide de ces modules.

Ces modules supplémentaires sont également disponibles pour des cas d'utilisation spécifiques :

- Packet Forensics

- Le module Packet Forensics peut être combiné au module NDR ou NPM pour fournir une capture, un stockage et une récupération complets des paquets.

- Systèmes de détection d'intrusion

- Le module IDS doit être combiné au module NDR et fournit des détections basées sur des signatures IDS

conformes aux normes de l'industrie. La plupart des capteurs de paquets ExtraHop sont éligibles au module

IDS, à condition que le capteur soit autorisé pour le module NDR.

Remarque : Débit peut être affectée lorsque plusieurs modules sont activés sur la sonde.

Caractéristiques

Le système ExtraHop fournit un ensemble complet de fonctionnalités qui vous permet d'organiser et d'analyser les détections, les mesures, les enregistrements et les paquets associés au trafic sur votre réseau.

L'accès au module et au système est déterminé par privilèges d'utilisateur qui sont gérés par votre administrateur ExtraHop.

Caractéristiques globales

- Vue d'ensemble du réseau

- Vue d'ensemble du périmètre

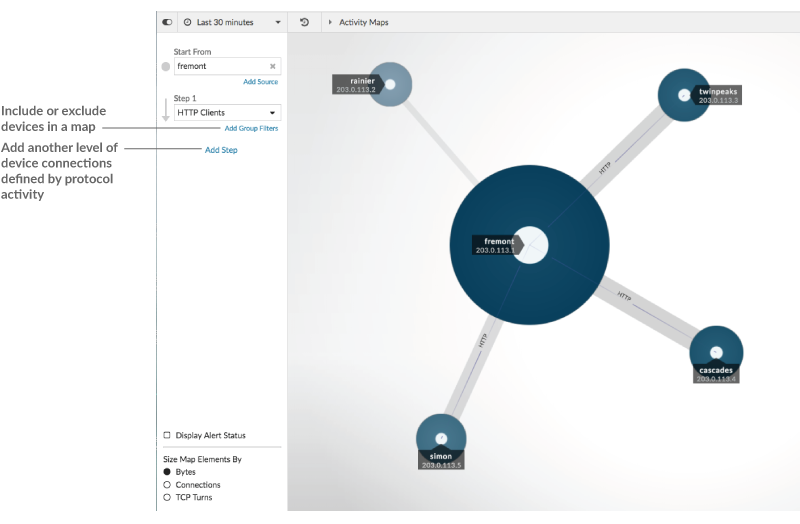

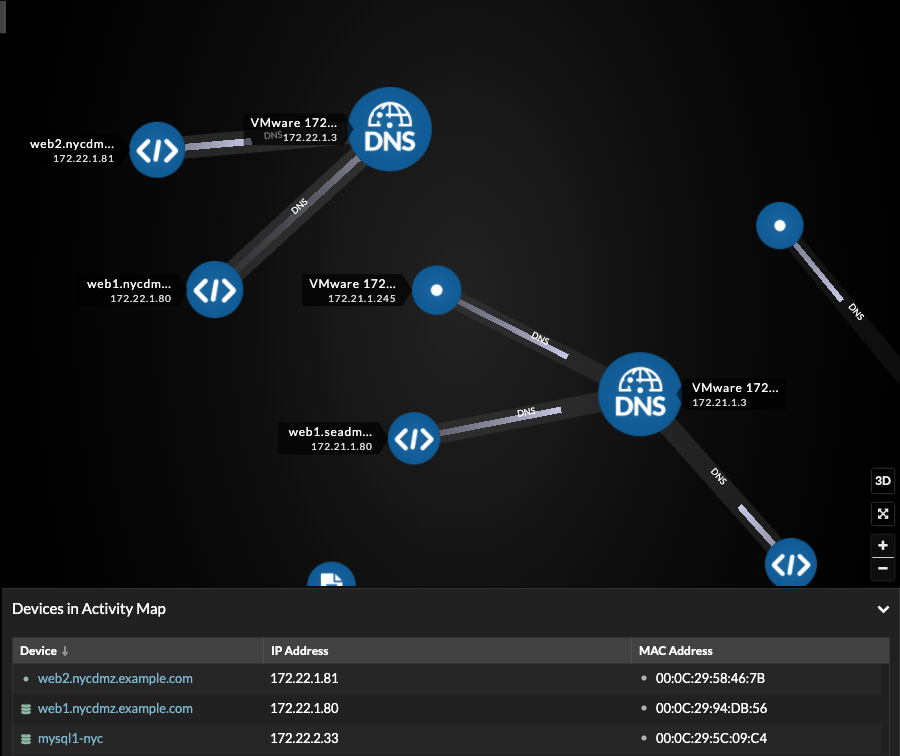

- Cartes d'activités

- tableau de bord Active Directory

- tableau de bord génératif de l'IA

- Rapports de tableau de bord planifiés

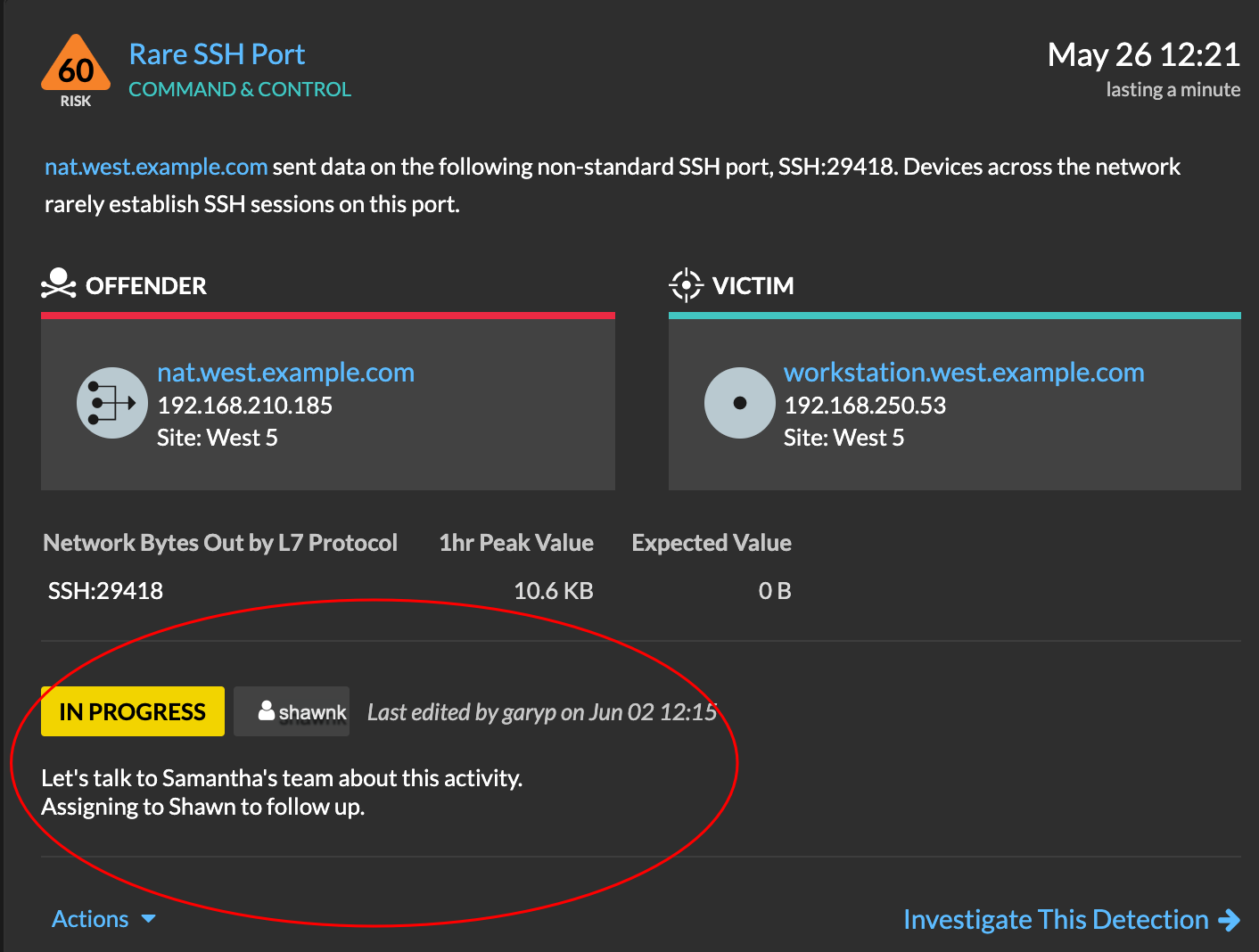

- Suivi des détections

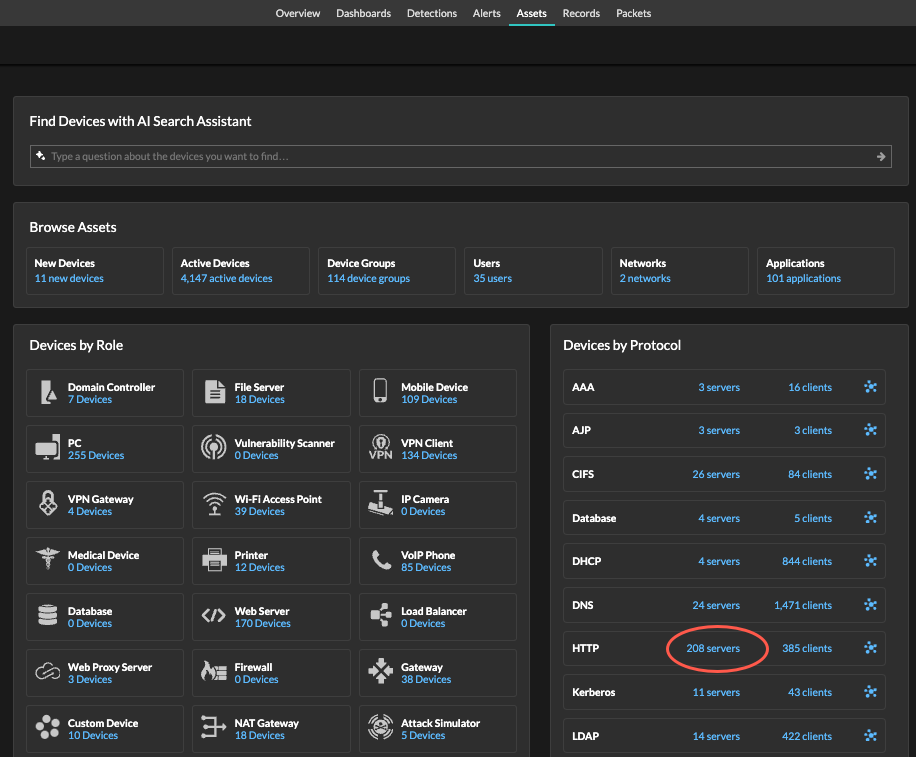

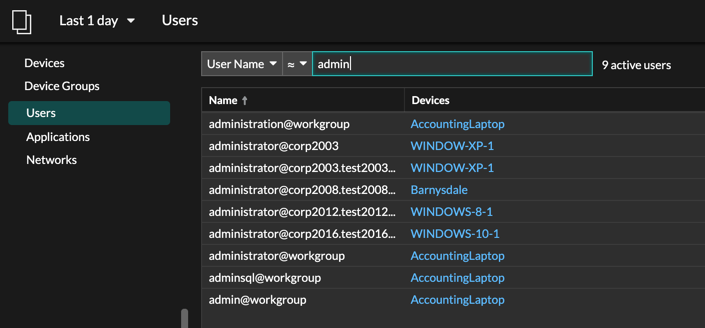

- Actifs

- Disques

- Paquets

- Intégrations (RevealX 360 uniquement)

- Accès à l'API

- Priorités d'analyse

- Catalogue métrique

- Lots

- éléments déclencheurs

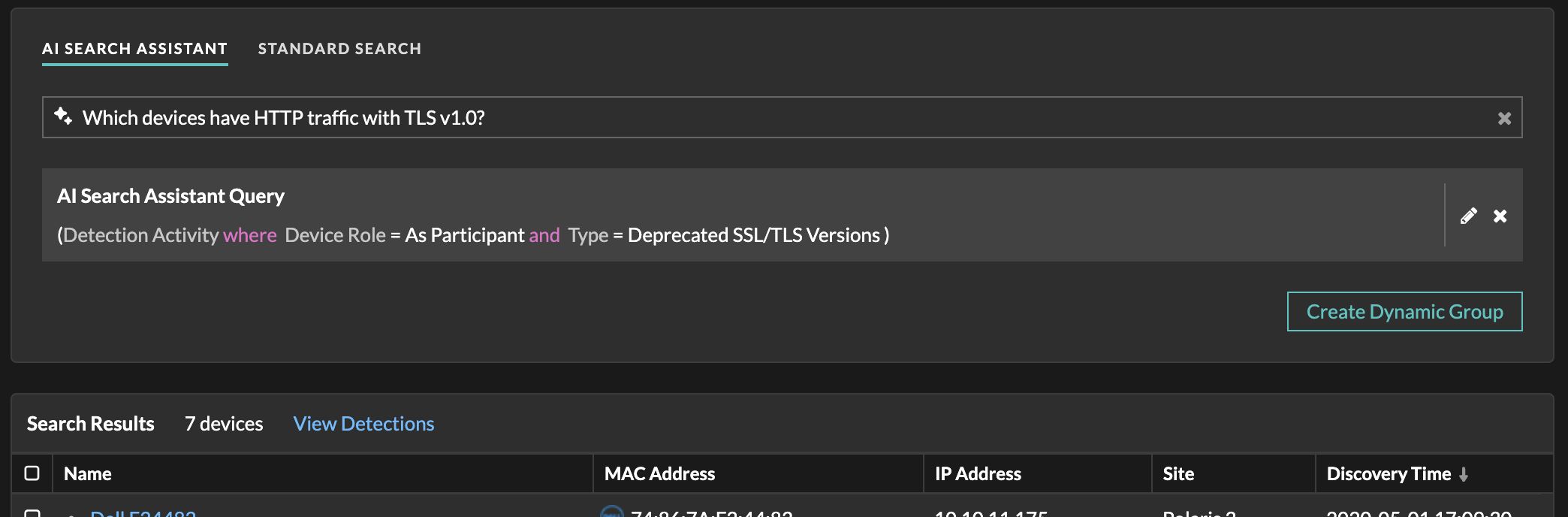

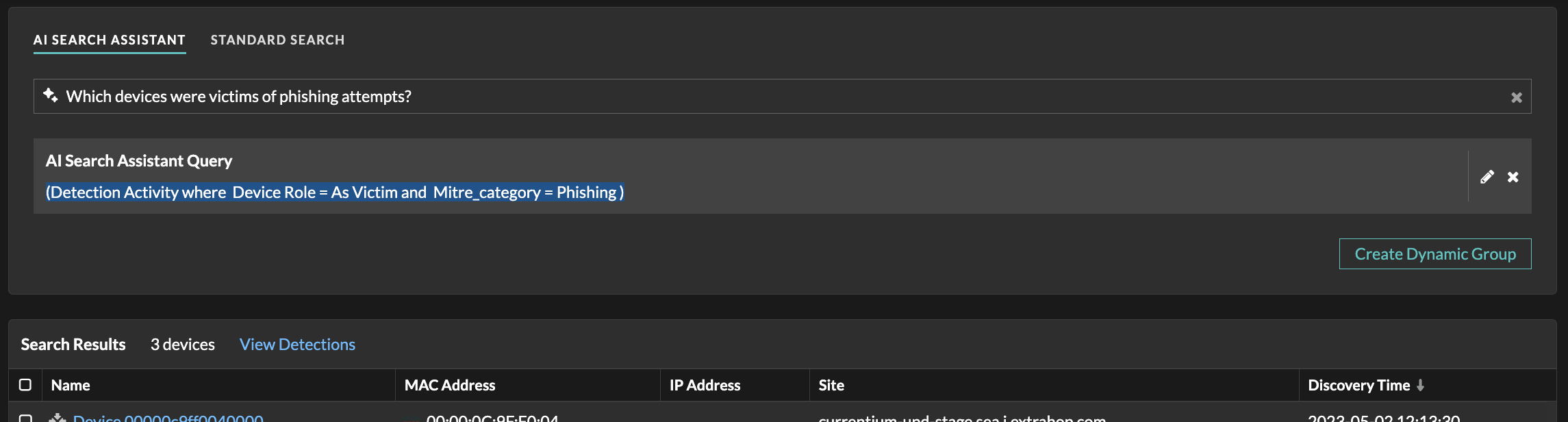

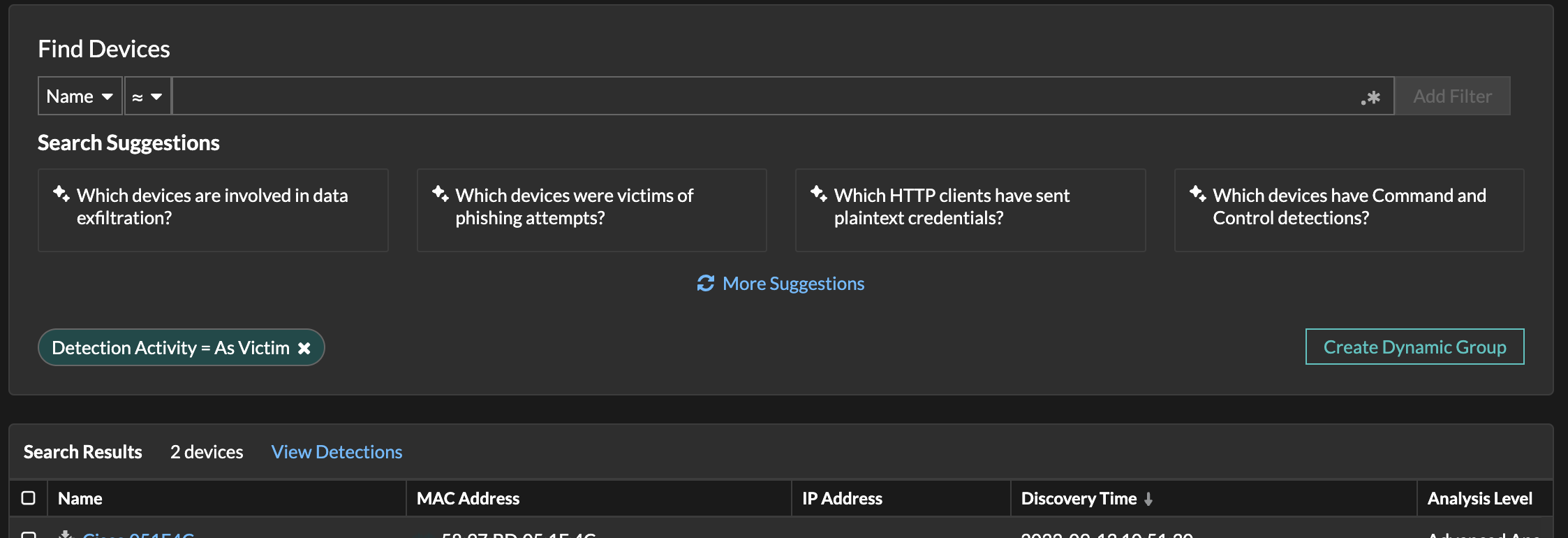

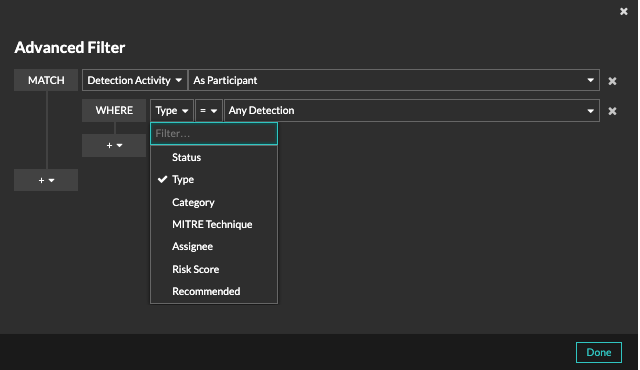

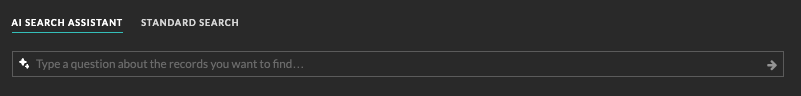

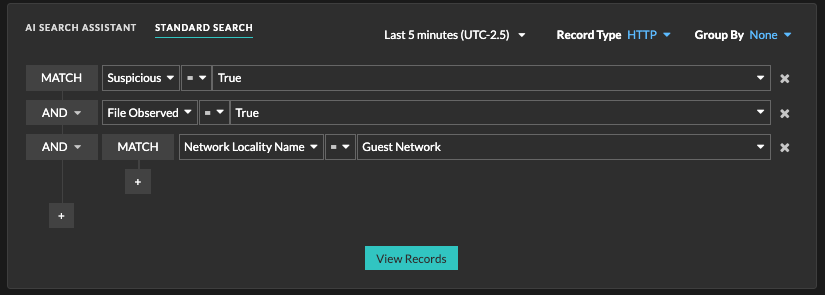

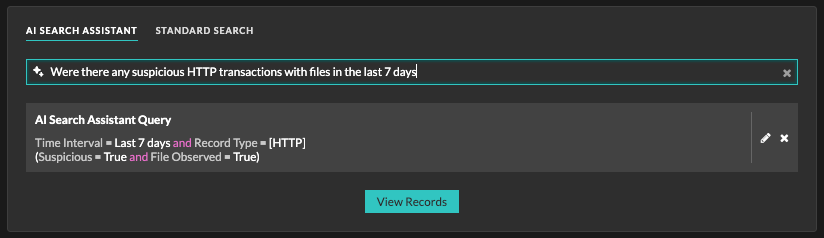

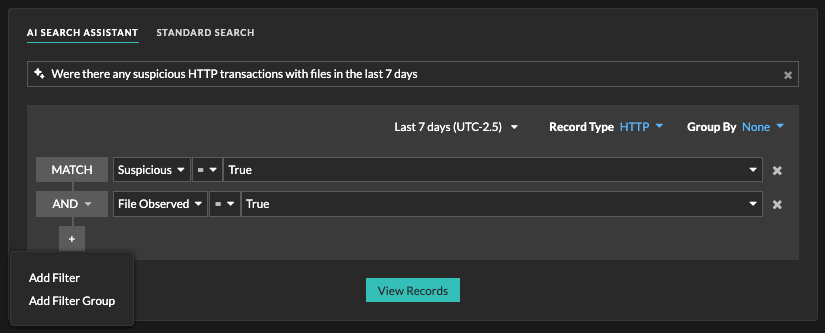

- Assistant de recherche IA (actifs et dossiers)

Caractéristiques du module NDR

- Aperçu de la sécurité

- Assistant de recherche IA

- Rapports sur les opérations de sécurité

- Tableaux de bord de sécurité intégrés

- Détections de sécurité

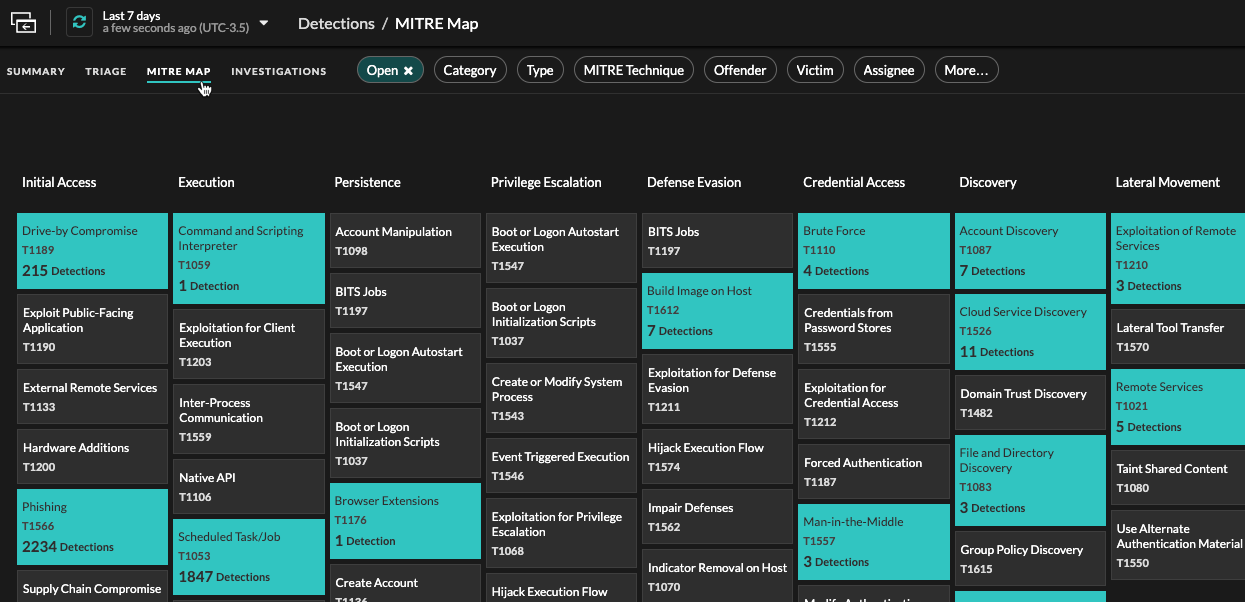

- Carte MITRE

- Enquêtes

- Règles de réglage pour les détections de sécurité

- Règles de notification pour les détections de sécurité et les briefings sur les menaces

- Exposés sur les menaces

- Renseignements sur les menaces

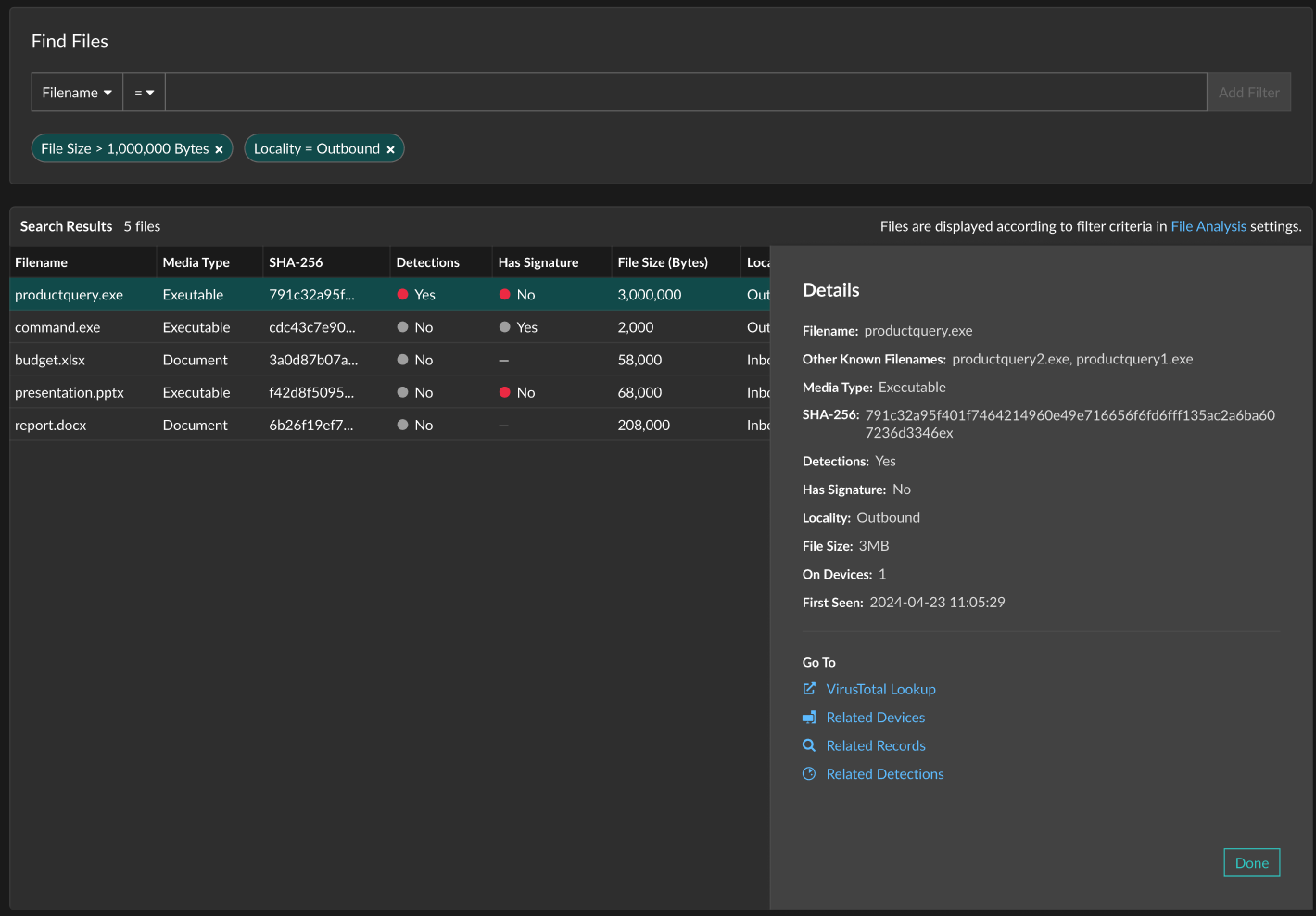

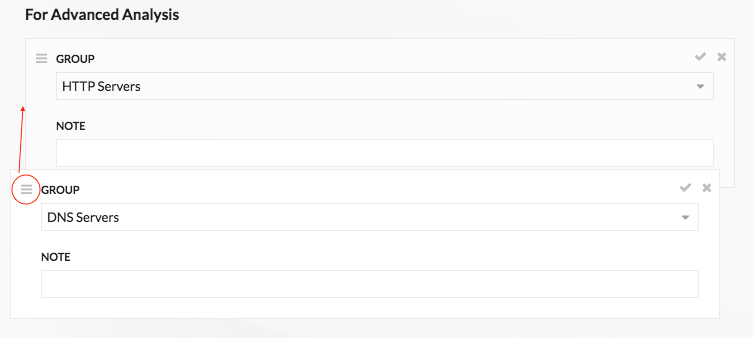

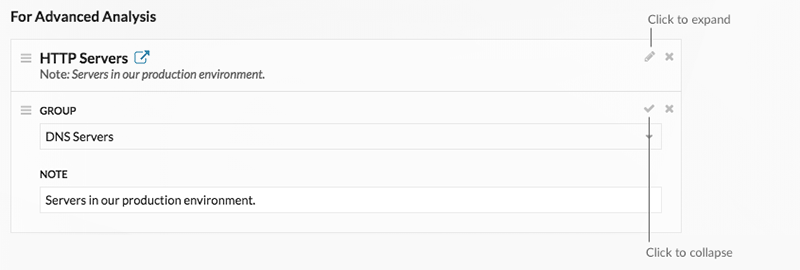

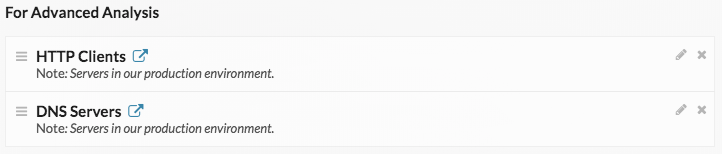

- Analyse de fichiers

- Extraction de fichiers (analyse des paquets requise)

Caractéristiques du module NPM

- Tableaux de bord personnalisés

- Tableaux de bord de performance intégrés

- Détections de performances

- Règles de réglage pour les détections de performances

- Règles de notification pour les détections de performances

- Alertes

Des solutions

- RevealX Enterprise

- RevealX Enterprise est une solution autogérée qui comprend capteurs,

consoles, les magasins de paquets, les magasins de disques et l'accès aux services cloud ExtraHop.

- RevealX 360

- RevealX 360 est une solution logicielle en tant que service (SaaS) qui comprend capteurs et packetstores et comprend un espace de stockage des

enregistrements basé sur le cloud avec Standard Investigation, un console, et accès aux services cloud

ExtraHop.

Composantes

Chaque solution propose un ensemble de composants en fonction de vos besoins environnementaux : capteurs, magasins de paquets, magasins de disques et console pour une gestion centralisée et des vues de données unifiées.

- Capteurs de paquets

- Les capteurs de paquets capturent, stockent et analysent les données métriques relatives à votre réseau. Plusieurs niveaux d'analyse, de collecte et de stockage des données sont disponibles en fonction de la taille de la sonde. Ces capteurs sont disponibles dans les modules NPM et NDR en tant qu'options physiques, virtuelles et basées sur le cloud, dans des tailles adaptées à vos besoins d' analyse.

- Capteurs IDS

- Les capteurs du système de détection d'intrusion (IDS) s'intègrent aux capteurs de paquets pour générer des détections basées sur la signature IDS standard de l'industrie. Les capteurs IDS sont déployés en tant que module complémentaire au module NDR. Les capteurs IDS sont une appliance physique associée à une sonde réseau d'analyse de paquets et sont disponibles pour les environnements RevealX 360 ou RevealX Enterprise.

- Capteurs de débit

- Les capteurs de flux sont disponibles pour RevealX 360 uniquement et collectent exclusivement les journaux de flux VPC afin que vous puissiez voir le trafic géré par les services AWS SaaS.

- Disquaires

- Les magasins de disques intègrent des capteurs et consoles pour stocker les enregistrements de transactions et de flux qui peuvent être interrogés depuis l'ensemble du système ExtraHop. Les magasins d'enregistrements peuvent être déployés en tant qu'options physiques ou virtuelles autonomes et peuvent être pris en charge en tant que connexions tierces à Splunk ou BiqQuery depuis RevealX Enterprise. RevealX 360 avec Standard Investigation fournit un espace de stockage des enregistrements entièrement hébergé et basé sur le cloud. Les magasins de disques sont disponibles dans des packages avec les modules NPM et NDR.

- Magasins de paquets

- Les magasins de paquets s'intègrent à des capteurs et consoles pour fournir PCAP en continu et un espace de stockage suffisant pour des enquêtes plus approfondies et des besoins en matière de criminalistique. Les Packetstores peuvent être déployés en tant qu'options physiques ou virtuelles autonomes et sont disponibles en tant que module complémentaire Packet Forensics pour les modules NPM et NDR.

- Consoles

- Les consoles fournissent une interface basée sur un navigateur qui fournit un centre de commande pour tous les composants connectés. Consoles peuvent être déployés en tant qu'options autonomes virtuelles ou basées sur le cloud pour RevealX Enterprise et sont inclus dans RevealX 360.

Le tableau suivant donne un aperçu des options disponibles pour chaque solution.

| RevealX Enterprise | RevealX 360 | |||

|---|---|---|---|---|

| Physique | Virtuel/Cloud | Physique | Virtuel/Cloud | |

| sonde à paquets | ||||

| sonde IDS | ID 9380 | ID 9380 | ||

| sonde de débit | N/A | N/A | N/A |

EFC 1291v AWS (PVC) EFC 1292 v (NetFlow) |

| Magasin de paquets |

Inclus dans les abonnements Ultra |

|||

| Disquaire | EXAMEN 5200 | N/A | Inclus dans les abonnements Premium et Ultra | |

| Console | N/A | N/A | Inclus dans tous les abonnements | |

Services cloud ExtraHop

Analyse des capteurs intelligents

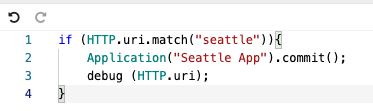

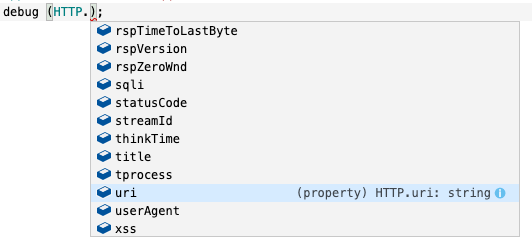

Le système ExtraHop propose une interface basée sur un navigateur avec des outils qui vous permettent d' explorer et de visualiser les données, d'étudier les résultats dans des flux de travail ascendants et descendants, et de personnaliser la manière dont vous collectez, visualisez et partagez les données de votre réseau. Les utilisateurs avancés peuvent automatiser et écrire des scripts pour les tâches administratives et les tâches utilisateur via API REST ExtraHop et personnalisez la collecte de données via API ExtraHop Trigger , qui est un outil IDE JavaScript.

Au cœur du système ExtraHop se trouve un sonde qui capture, stocke et analyse les données métriques relatives à votre réseau et propose différents niveaux d'analyse, de collecte et de stockage des données en fonction de vos besoins. Sondes sont dotés d'un espace de stockage prenant en charge 30 jours de rétrospective métrique. Notez que la rétrospective réelle varie en fonction des modèles de trafic, des taux de transaction, du nombre de points de terminaison et du nombre de protocoles actifs.

Les consoles font office de centre de commande avec des connexions à plusieurs capteurs, des magasins de disques et des magasins de paquets répartis dans les centres de données et les succursales. Tous les déploiements de RevealX 360 incluent une console ; RevealX Enterprise peut déployer des variantes virtuelles ou cloud.

Les consoles fournissent des vues de données unifiées sur tous vos sites et vous permettent de synchroniser certaines configurations avancées (telles que déclencheurs et alertes) et paramètres (paramètres de réglage, priorités d'analyse, et disquaires).

Les sections suivantes décrivent les principaux composants fonctionnels du système ExtraHop et la manière dont ils fonctionnent ensemble.

Types de capteurs

Le type de sonde vous déployez détermine le type de données collectées, stockées et analysées.

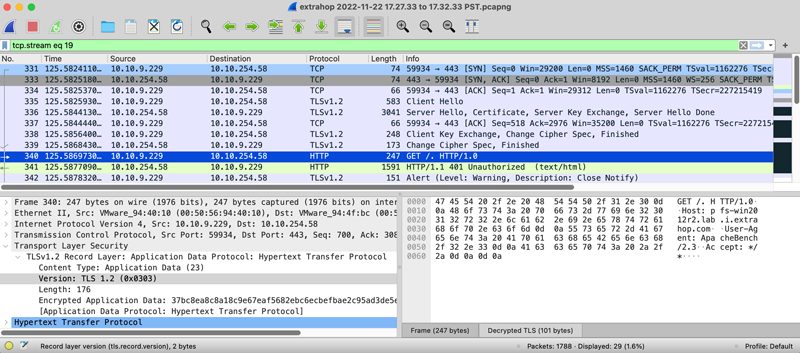

Données filaires

Les capteurs de paquets et les capteurs du système de détection d'intrusion (IDS) observent passivement les paquets non structurés via un miroir de ports ou tapent et stockent les données dans la banque de données locale. Les données des paquets sont soumises à un traitement de flux en temps réel qui transforme les paquets en données filaires structurées selon les étapes suivantes :

- Les machines à états TCP sont recréées pour effectuer un réassemblage complet.

- Les paquets sont collectés et regroupés en flux.

- Les données structurées sont analysées et traitées de la manière suivante :

- Les transactions sont identifiées.

- Les appareils sont automatiquement découverts et classés en fonction de leur activité.

- Des métriques sont générées et associées à des protocoles et à des sources, et les données métriques sont ensuite agrégées en cycles métriques.

- Au fur et à mesure que de nouvelles métriques sont générées et stockées et que la banque de données est pleine, les plus anciennes métriques existantes sont remplacées selon le principe du premier entré, premier sorti (FIFO).

Données de flux

Un flux est un ensemble de paquets qui font partie d'une connexion unique entre deux terminaux. Flux capteurs sont disponibles pour RevealX 360 et offrent une visibilité continue du réseau sur la base des journaux de flux VPC afin de sécuriser les environnements AWS. Les journaux de flux VPC vous permettent de capturer des informations sur le trafic IP entrant et sortant des interfaces réseau de votre VPC et sont enregistrés sous forme d'enregistrements de journaux de flux, qui sont des événements de journal composés de champs décrivant le flux de trafic. Ces données de journal vous permettent de rechercher des menaces à l'aide de détections avancées par apprentissage automatique.

Les journaux de flux sont ingérés, dédupliqués, puis regroupés en flux. Les flux sont ensuite enrichis avec des données (telles que des adresses MAC) demandées à partir des API AWS EC2.

Les flux sont ensuite analysés et traités de la manière suivante :

- Les appareils sont automatiquement découverts et classés en fonction de leur activité observée sur des ports spécifiques.

- Les métriques L2-L4 de base sont générées et agrégées en cycles métriques.

- Les types d'enregistrement ExFlow sont générés et publiés.

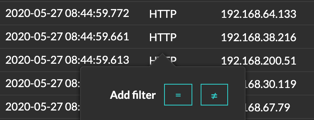

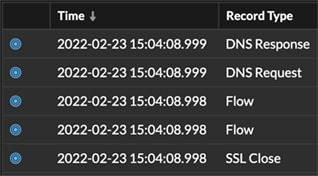

Métriques, enregistrements et paquets

Les capteurs ExtraHop collectent et stockent plusieurs niveaux d'interaction réseau sous forme de métriques. Les métriques sont des observations agrégées concernant les interactions entre les points de terminaison au fil du temps. Les packetstores collectent et stockent les données brutes transférées entre deux points de terminaison sous forme de paquets. Magasins de disques collectez et stockez des enregistrements, qui sont des informations structurées sur les transactions, les messages et les flux réseau.

Vous pouvez visualiser et interroger toutes ces interactions à partir de capteurs individuels ou d'un console qui est lié à un déploiement complexe de capteurs, de magasins de paquets et de magasins de disques.

Par exemple, lorsqu'un client envoie une requête HTTP à un serveur Web, voici le contenu de chaque type de données :

- Le paquet contient les données brutes qui ont été envoyées et reçues lors de l' interaction.

- L'enregistrement associé contient les métadonnées horodatées relatives à l' interaction : date à laquelle la demande a eu lieu, adresse IP du client et du serveur, URI demandé, éventuels messages d'erreur.

- La métrique associée (requêtes HTTP) contient un agrégat de cette interaction avec les autres interactions observées au cours de la période spécifiée, telles que le nombre de demandes effectuées, le nombre de demandes réussies, le nombre de clients ayant envoyé des demandes et le nombre de serveurs ayant reçu les demandes.

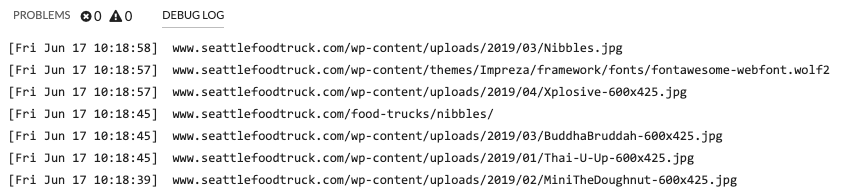

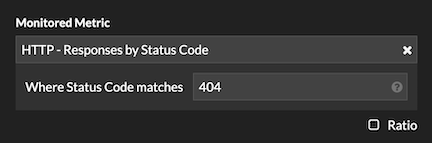

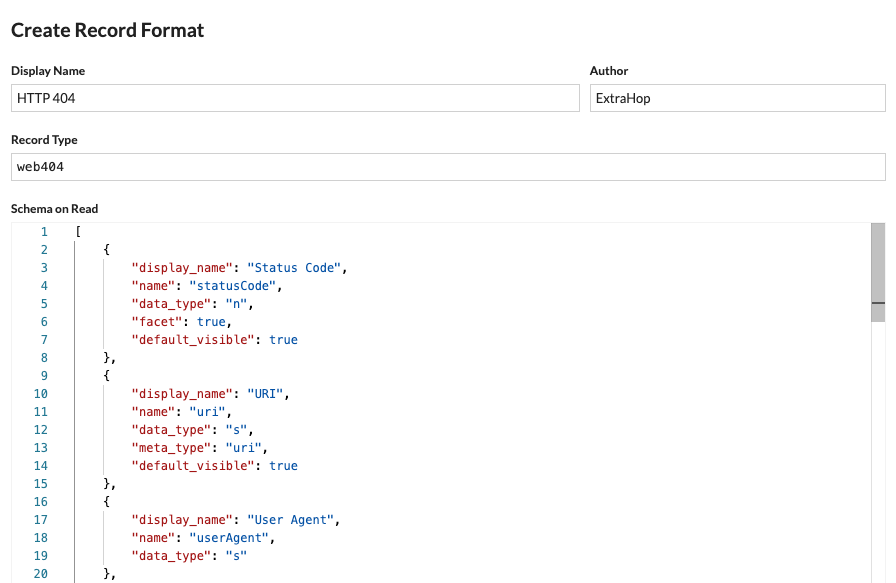

Les métriques et les enregistrements peuvent être personnalisés pour extraire et stocker des métadonnées spécifiques à l'aide de JavaScript déclencheurs. Alors que le système ExtraHop est terminé 4600 métriques intégrées, vous souhaiterez peut-être créer un métrique personnalisée qui collecte et agrège les erreurs 404 uniquement à partir de serveurs Web critiques. Et vous souhaiterez peut-être maximiser votre espace de stockage d'enregistrements uniquement collecte des transactions survenues via un port suspect.

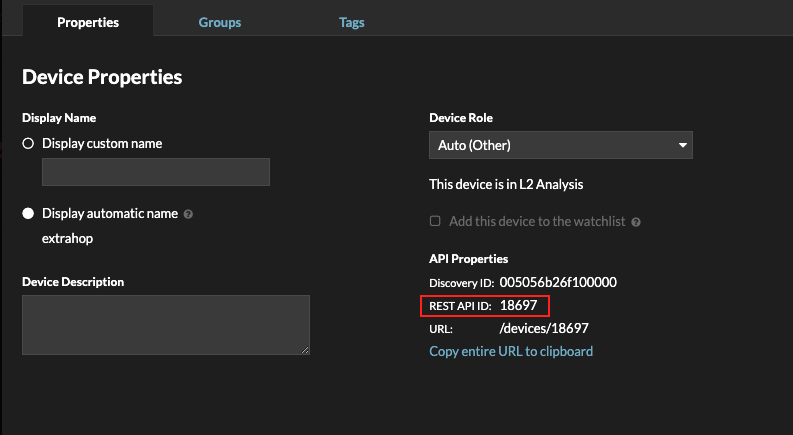

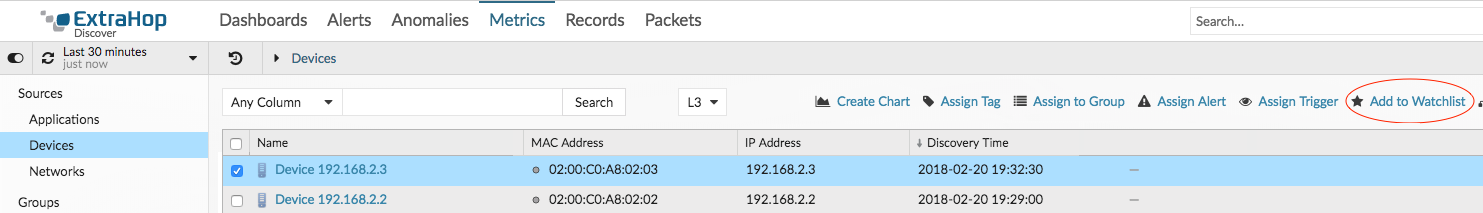

Découverte des appareils

Une fois qu'un équipement est découvert, le système ExtraHop commence à collecter des métriques en fonction du niveau d'analyse configuré pour cet équipement. Tu peux Trouvez un équipement par leur adresse MAC, leur adresse IP ou leur nom (tel qu'un nom d'hôte observé à partir du trafic DNS, le nom NetBIOS, le nom du Cisco Discovery Protocol (CDP), le nom DHCP ou un nom personnalisé que vous avez attribué à l'équipement).

Le système ExtraHop peut découvrir et suivre les appareils par leur adresse MAC (L2 Discovery) ou par leur adresse IP (L3 Discovery). L2 Discovery offre l'avantage de suivre les métriques d'un équipement même si l'adresse IP est modifiée ou réattribuée par le biais d'une requête DHCP. Par défaut, le système ExtraHop est configuré pour L2 Discovery.

Les adresses IPv4 et IPv6 des appareils sont découvertes à partir des messages ARP (Address Resolution Protocol), des réponses du protocole NDP ( Neighbor Discovery Protocol), des diffusions locales ou du trafic de multidiffusion du sous-réseau local. L'adresse MAC et l'adresse IP des appareils apparaissent dans les résultats de recherche sur l'ensemble du système avec les informations relatives à l'équipement.

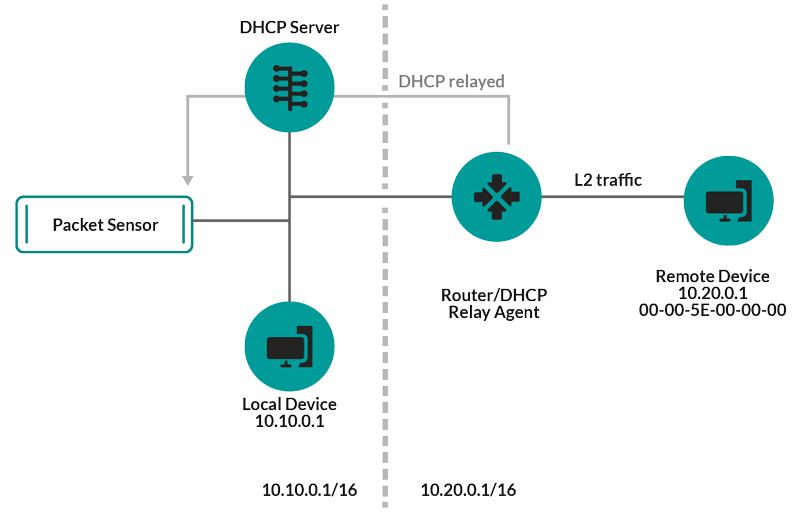

Découverte L2

Dans L2 Discovery, le système ExtraHop crée une entrée d'équipement pour chaque adresse MAC locale découverte via le fil. Les adresses IP sont mappées à l'adresse MAC, mais les métriques sont stockées avec l'adresse MAC de l'équipement même si l'adresse IP change.

Les adresses IP observées en dehors des domaines de diffusion surveillés localement sont agrégées sur l'un des routeurs entrants de votre réseau. Si un équipement envoie une demande DHCP via un routeur agissant en tant qu'agent de relais DHCP, le système ExtraHop détecte et mappe l'adresse IP à l'adresse MAC de l'équipement. Si l'adresse IP de l'équipement change lors d'une demande ultérieure via l'agent de relais DHCP, le système ExtraHop met à jour son mappage et continue de suivre les métriques de l'équipement par adresse MAC.

L'adresse MAC et l'adresse IP de l'équipement distant sont découvertes.

Si aucun agent de relais DHCP n'est configuré, les périphériques distants peuvent être découverts par leur adresse IP via Découverte L3 à distance.

L3 Discovery

Dans L3 Discovery, le système ExtraHop crée et lie deux entrées pour chaque équipement local découvert : une entrée parent L2 avec une adresse MAC et une entrée enfant L3 avec les adresses IP et l'adresse MAC.

Voici quelques considérations importantes concernant la découverte de la L3 :

- Si le proxy ARP est activé sur un routeur, le système ExtraHop crée un équipement L3 pour chaque adresse IP pour laquelle le routeur répond aux demandes ARP.

- Si un proxy ARP est configuré sur votre réseau, le système ExtraHop peut détecter automatiquement les appareils distants.

- Les métriques L2 qui ne peuvent pas être associées à un équipement enfant L3 particulier ( par exemple, le trafic de diffusion L2) sont associées à l'équipement parent L2.

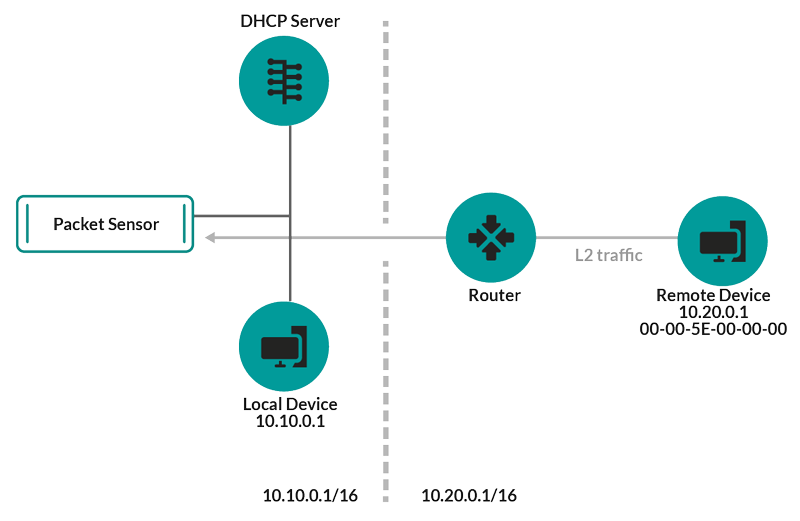

Découverte L3 à distance

Si le système ExtraHop détecte une adresse IP à laquelle aucun trafic ARP ou NDP n'est associé, cet équipement est considéré comme un équipement distant. Les appareils distants ne sont pas automatiquement découverts, mais vous pouvez ajouter une plage d'adresses IP distantes et découvrir les appareils situés en dehors du réseau local. Une entrée d'équipement est créée pour chaque adresse IP observée dans la plage d' adresses IP distantes. (Les appareils distants ne possèdent pas d'entrées parent L2.)

Seule l'adresse IP de l'équipement distant est découverte.

Voici quelques recommandations concernant le moment où configurer Remote L3 Discovery :

- Les appareils de vos clients se trouvent sur un segment du réseau qui n'est pas directement connecté.

- Votre organisation dispose d'un bureau distant sans système ExtraHop sur site, mais les utilisateurs de ce site accèdent aux ressources du centre de données central qui sont directement surveillées par un système ExtraHop . Les adresses IP du site distant peuvent être découvertes en tant que périphériques.

- Un service cloud ou un autre type de service hors site héberge vos applications distantes et possède une plage d'adresses IP connue. Les serveurs distants compris dans cette plage d'adresses IP peuvent être suivis individuellement.

Découverte du VPN

Découverte du VPN permet au système ExtraHop de corréler les adresses IP privées RFC-1918 attribuées aux clients VPN avec leurs adresses IP externes publiques. Cette visibilité accrue sur le trafic nord-sud réduit les obstacles lors de l'enquête sur les incidents de sécurité et les problèmes de performance impliquant des clients VPN externes. (Cette fonctionnalité nécessite une passerelle VPN assignée manuellement par l'utilisateur.)Déduplication des trames logicielles

Le système ExtraHop supprime les trames et paquets L2 et L3 dupliqués lorsque les métriques sont collectées et agrégées à partir de l'activité de votre réseau par défaut.

Le État de santé du système La page contient des graphiques qui affichent les paquets dupliqués L2 et L3 qui ont été supprimés par le système ExtraHop. La déduplication fonctionne par défaut sur les ports 10 Gbit/s.

déduplication L2

La déduplication L2 supprime les trames Ethernet identiques, où l'en-tête Ethernet et la charge utile doivent correspondre. Le système ExtraHop vérifie la présence de doublons et supprime uniquement le paquet immédiatement précédent dans le monde entier si le doublon arrive à moins d'une milliseconde du paquet d'origine. La duplication L2 n'existe généralement que si le même paquet est vu dans le flux de données, ce qui est généralement lié à un problème de port de duplication.

déduplication L3

La déduplication L3 supprime les paquets TCP ou UDP avec des champs d'identification d'adresse IP identiques sur le même flux, où seul le paquet IP doit correspondre. Le contenu de tous les en-têtes qui précèdent l' en-tête IP en cours de vérification peut être différent. La déduplication L3 n'est actuellement prise en charge que pour IPv4, et non pour IPv6. Le système ExtraHop recherche les doublons et supprime uniquement le paquet immédiatement précédent du flux si le doublon arrive à moins d'une milliseconde du paquet d'origine et si le paquet se déplace dans la même direction. Pour qu'un paquet soit dédupliqué, aucun autre paquet ne peut être reçu entre les deux paquets dupliqués. En outre, les paquets doivent avoir la même longueur et le même champ d'identification d'adresse IP, et les paquets TCP doivent également avoir la même somme de contrôle TCP.

Par défaut, les flux entre les VLAN sont activés, et comme la déduplication L3 fonctionne sur une base par flux, la déduplication L3 supprime le même paquet traversant différents VLAN. La déduplication L3 est souvent le résultat de la mise en miroir du même trafic sur plusieurs interfaces du même routeur, et ce trafic peut apparaître sous forme de retransmissions TCP superflues dans le système ExtraHop.

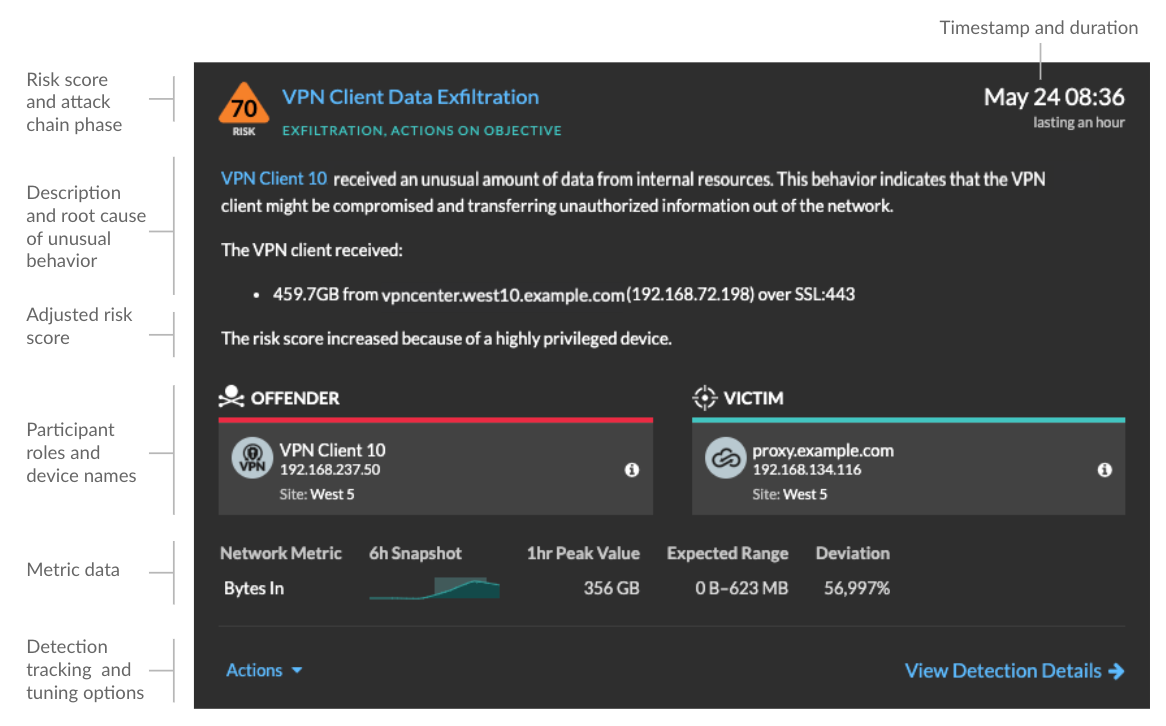

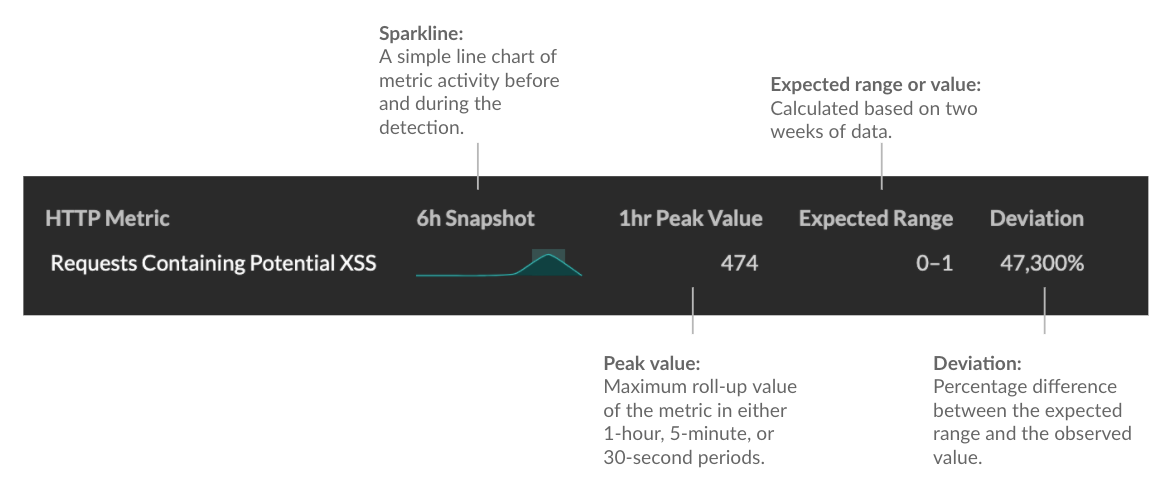

Détection des menaces

Le système ExtraHop offre à la fois un apprentissage automatique et des fonctionnalités basées sur des règles détections qui identifient les menaces actives ou potentielles, les faiblesses du réseau vulnérables aux exploits et les configurations sous-optimales susceptibles de dégrader les performances du réseau.

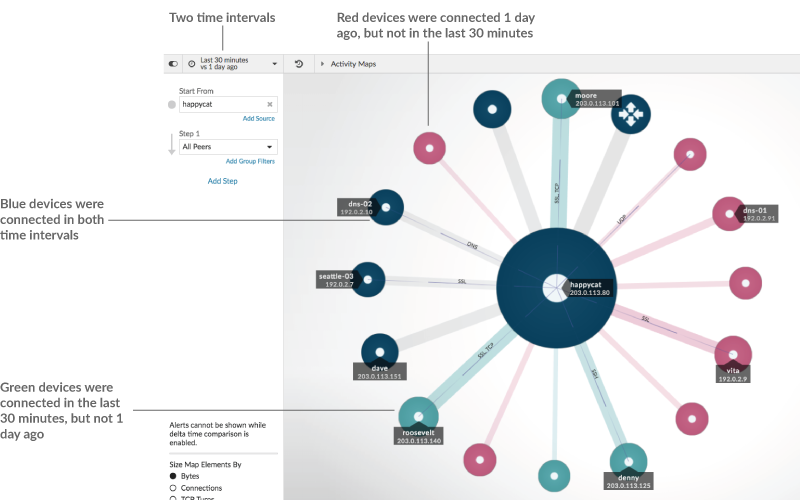

En outre, graphiques, visualisations, et cartes d'activité des équipements permettre une chasse proactive aux menaces.

Réglage de la détection

Réduisez le bruit et faites uniquement apparaître les détections critiques en ajoutant des informations sur votre réseau qui permettent d'identifier les paramètres connus tels que les domaines fiables et les scanners de vulnérabilités.En outre, vous pouvez créer des règles d'exceptions qui masquent des détections ou des participants spécifiques et réduisent davantage les bruits indésirables.

Localité du réseau

Par défaut, tout équipement doté d'une adresse IP RFC1918 (incluse dans un bloc CIDR 10/8, 172.16/12 ou 192.168/16) est classé sur le système en tant que périphérique interne.Cependant, étant donné que certains environnements réseau incluent des adresses IP non conformes à la RFC1918 dans leur réseau interne, vous pouvez modifier la classification interne ou externe des adresses IP depuis la page Localités du réseau.

Renseignements sur les menaces

Le système ExtraHop comprend des renseignements sur les menaces flux d'ExtraHop et Crowdstrike Falçon qui sont mis à jour via le cloud à mesure que de nouvelles menaces sont découvertes. Vous pouvez également ajouter des collections de menaces auprès d'un tiers.Exposés sur les menaces

Exposés sur les menaces fournir des informations sur les menaces imminentes qui ciblent les réseaux. Les détections mises à jour, les requêtes ciblées sur les enregistrements et les paquets, ainsi que les appareils concernés sont présentés comme point de départ de votre investigation, accessibles depuis le Aperçu de la sécurité page.Intégrations

RevealX 360 propose plusieurs intégrations tierces qui peuvent améliorer la gestion de la détection et des réponses et fournir une meilleure visibilité sur le trafic réseau.- Cortex XSOAR

- Exportez les détections ExtraHop, exécutez des playbooks de réponse et interrogez les détails de l'équipement dans Cortex XSOAR.

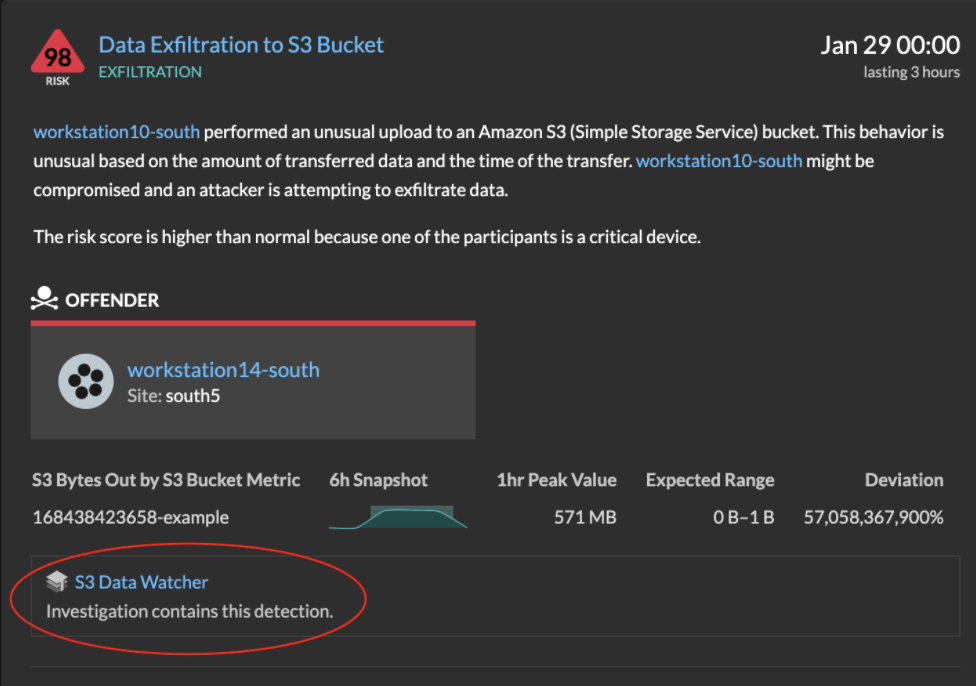

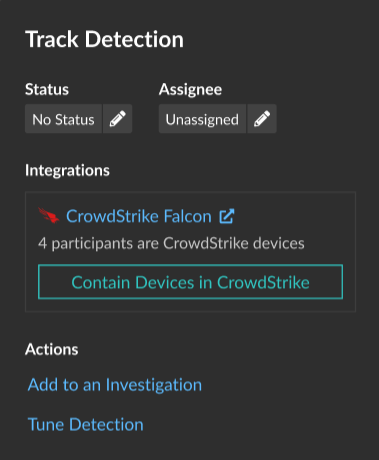

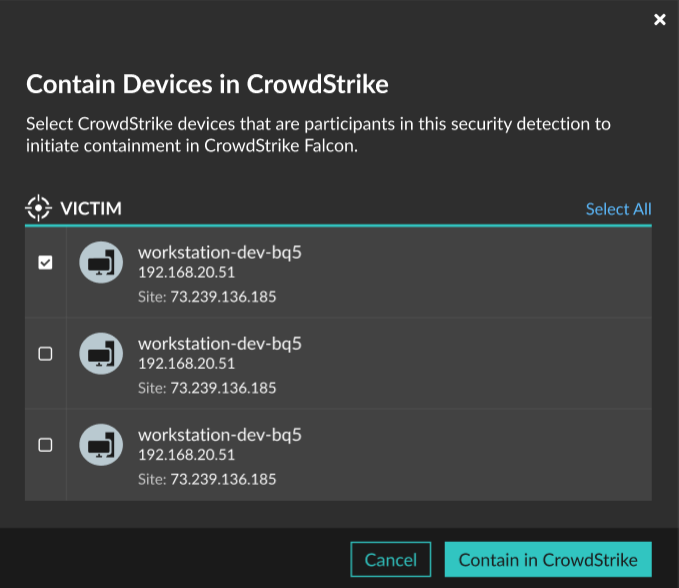

- Crowd Strike

- Consultez les détails sur les appareils CrowdStrike et conservez ces appareils depuis le système ExtraHop.

- Microsoft 365

- Importez les détections et les événements Microsoft 365, surveillez les mesures Microsoft 365 dans des tableaux de bord intégrés et affichez les détails des événements à risque dans les enregistrements.

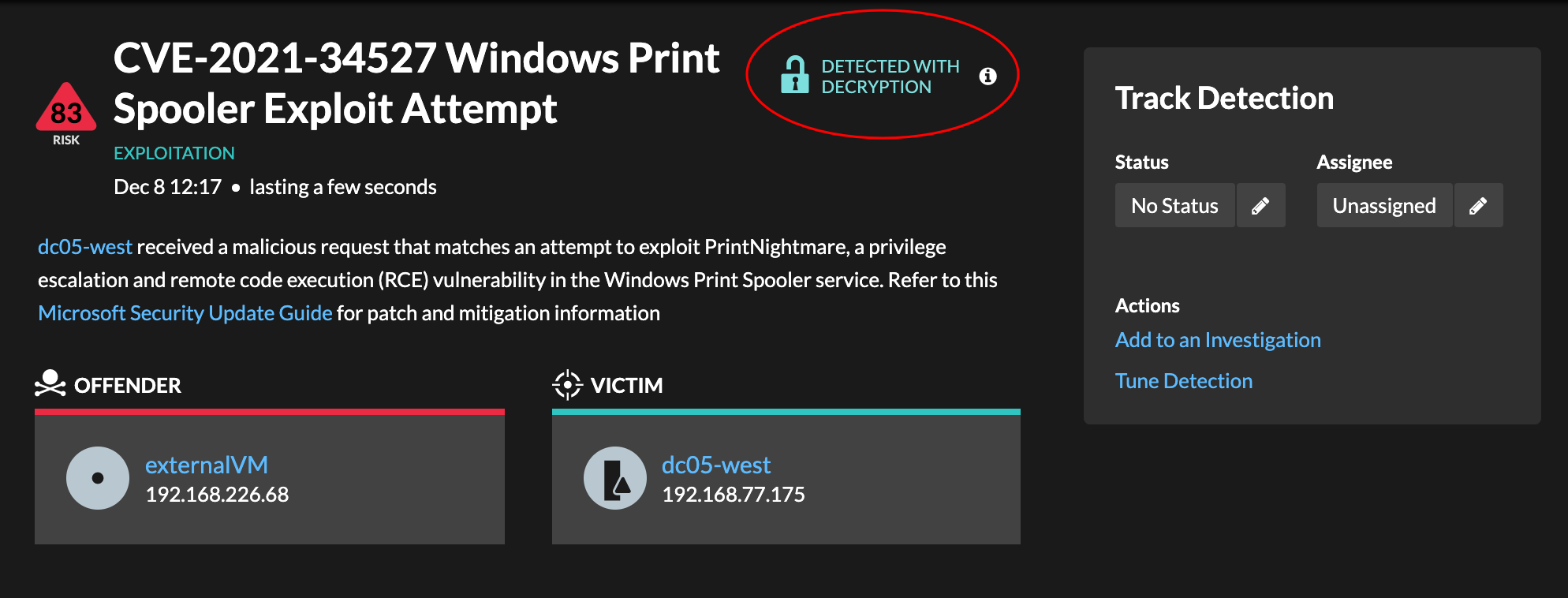

- Décryptage du protocole Microsoft

- Déchiffrez le trafic via les protocoles Microsoft tels que LDAP, RPC, SMB et WSMan pour améliorer la détection des attaques de sécurité dans votre environnement Microsoft Windows.

- QRadar

- Exportez et visualisez les détections ExtraHop dans votre QRadar SIEM.

- Solution SIEM de sécurité d'entreprise Splunk

- Exportez et visualisez les détections ExtraHop dans votre Splunk SIEM.

- Splunk SOAR

- Exportez et visualisez les détections, les métriques et les paquets ExtraHop dans votre solution Splunk SOAR.

Naviguer dans le système ExtraHop

Le système ExtraHop permet d'accéder aux données d'activité du réseau et aux détails de détection via une interface utilisateur dynamique et hautement personnalisable.

| Vidéo : | Consultez la formation associée : Parcours d'apprentissage complet des fondamentaux de l'interface utilisateur |

Navigateurs pris en charge

Les navigateurs suivants sont compatibles avec tous les systèmes ExtraHop. Appliquez les fonctionnalités d'accessibilité et de compatibilité fournies par votre navigateur pour accéder au contenu par le biais d'outils technologiques d'assistance.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Important : | Internet Explorer 11 n'est plus pris en charge. Nous vous recommandons d' installer la dernière version de tout navigateur compatible. |

Disposition et menus

Les éléments de navigation globale sont situés en haut de la page et contiennent des liens vers les principales sections du système. Dans chaque section, le volet de gauche contient des liens vers des pages ou des données spécifiques.

La figure suivante montre à la fois les éléments de navigation globaux et du volet gauche.

Voici les définitions de chaque élément de navigation global :

- Pages de présentation

- Les pages de présentation vous permettent d'évaluer rapidement l'étendue des activités suspectes sur votre

réseau, d'en savoir plus sur l'activité du protocole et les connexions des équipements, et d'étudier le trafic entrant

et sortant sur votre réseau.

- Consultez le Aperçu de la sécurité pour obtenir des informations sur les détections de sécurité sur votre réseau.

- Consultez le Vue d'ensemble du réseau pour obtenir des informations sur les appareils actifs de votre réseau.

- Consultez le Vue d'ensemble du périmètre pour obtenir des informations sur le trafic entrant et sortant de votre réseau.

- Tableaux de bord

- Cliquez Tableaux de bord pour afficher, créer ou partager des tableaux de bord afin de surveiller tous les aspects de votre réseau ou de vos applications. Tableaux de bord du système vous offrent un aperçu instantané de l'activité et des menaces de sécurité potentielles sur votre réseau.

- Alertes

- Cliquez Alertes pour afficher les informations relatives à chaque alerte générée pendant l'intervalle de temps.

- Détections

- Si votre paquet ou flux sonde est connecté au service d'apprentissage automatique ExtraHop,

la navigation de niveau supérieur affiche Détections menu. Cliquez

Détections pour consulter les détections identifiées à partir de vos données Wire Data.

Vous pouvez accéder aux détections enregistrées même si sonde est déconnecté du service

d'apprentissage automatique.

Remarque : Les détections par apprentissage automatique nécessitent connexion aux services cloud ExtraHop . - Actifs

- Cliquez Actifs pour trouver n'importe quelle application, réseau ou équipement découvert par le système ExtraHop. Vous pouvez consulter les mesures de protocole relatives à vos actifs, à vos utilisateurs actifs ou à l'activité réseau par protocole.

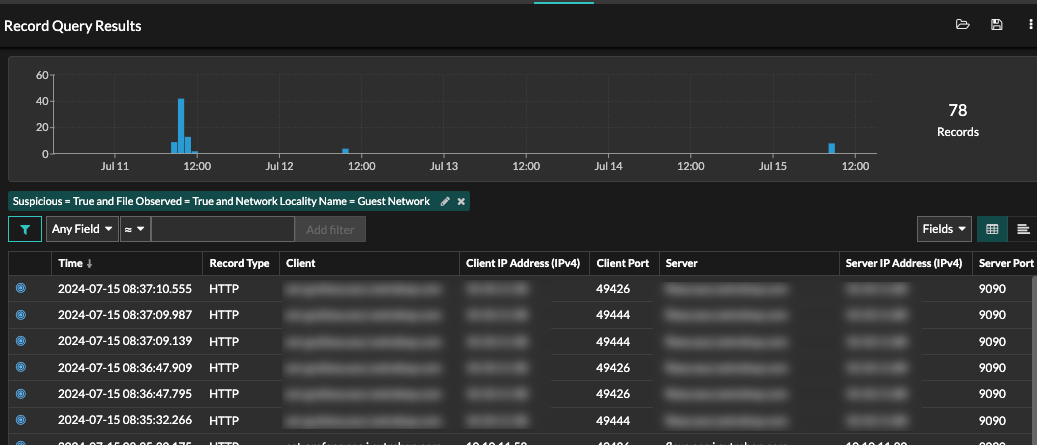

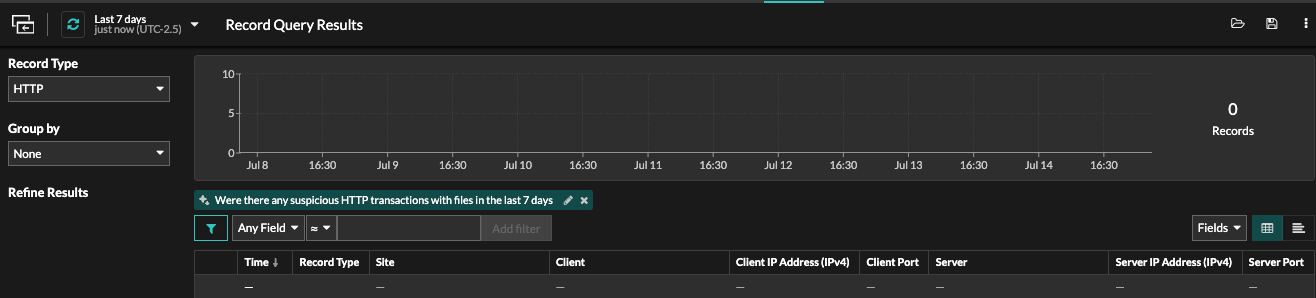

- Disques

- Si votre système ExtraHop est configuré avec espace de stockage des enregistrements, la navigation de niveau supérieur affiche le menu Enregistrements. Cliquez Disques pour rechercher tous les enregistrements stockés pour l' intervalle de temps actuel. Les enregistrements sont des informations structurées sur les transactions, les messages et les flux réseau.

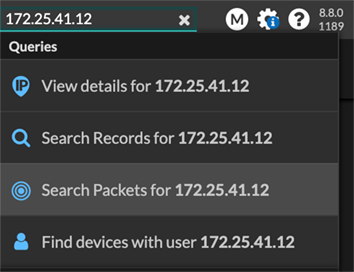

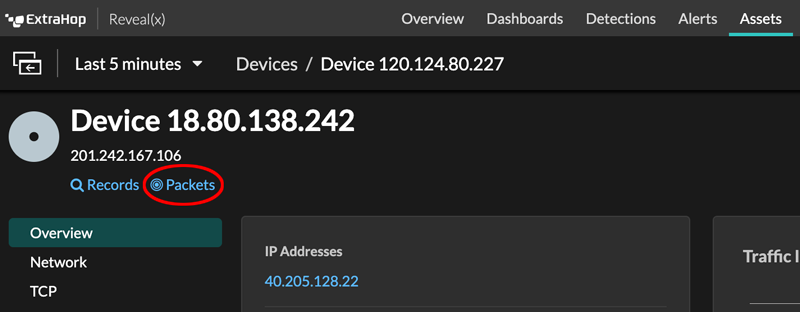

- Paquets

- Si votre système ExtraHop est configuré avec stockage des paquets, la navigation de niveau supérieur affiche le menu Paquets. Cliquez Paquets pour rechercher tous les paquets stockés pour l' intervalle de temps actuel.

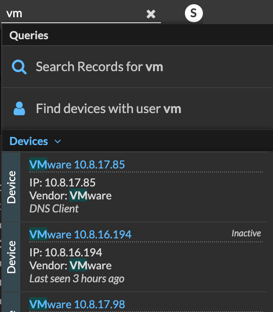

- champ de recherche global

- Tapez le nom de n'importe quel équipement, nom d'hôte ou adresse IP, application ou réseau pour trouver une correspondance sur votre sonde ou console. Si vous avez un espace de stockage des enregistrements connecté, vous pouvez rechercher des enregistrements enregistrés. Si vous avez un système de stockage des paquets connecté, vous pouvez rechercher des paquets.

- Icône d'aide

- Consultez les informations d'aide relatives à la page que vous êtes en train de consulter. Pour accéder à la documentation ExtraHop la plus récente et la plus complète, visitez le Site de documentation ExtraHop.

- Icône des paramètres système

- Accédez aux options de configuration du système, telles que les déclencheurs, les alertes, les rapports planifiés et les appareils personnalisés, puis cliquez pour afficher le système ExtraHop et sa version. Cliquez Avis relatifs au système pour afficher la liste des fonctionnalités de la version la plus récente et de toutes notifications relatives au système telles que les licences expirant ou les mises à niveau du microprogramme disponibles.

- Icône d'option utilisateur

- Connectez-vous et déconnectez-vous de votre sonde ou console, modifiez votre mot de passe, sélectionnez le thème d'affichage, définir une langue, et accédez aux options de l'API.

- Basculement du volet

- Réduisez ou agrandissez le volet de gauche.

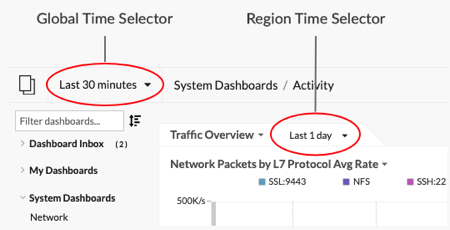

- sélecteur de temps global

- Modifier l'intervalle de temps pour afficher l'activité des applications et du réseau observée par le système ExtraHop pendant une période donnée. L'intervalle de temps global est appliqué à toutes les mesures du système et ne change pas lorsque vous naviguez sur différentes pages.

- Pages récentes

- Consultez la liste des dernières pages que vous avez visitées dans un menu déroulant et faites une sélection pour revenir à la page précédente. Les pages répétées sont dédupliquées et condensées pour économiser de l'espace.

- Trajectoire de navigation

- Affichez où vous vous trouvez dans le système et cliquez sur le nom d'une page dans le chemin pour revenir à cette page.

- Menu déroulant des commandes

- Cliquez pour accéder à des actions spécifiques pour la page que vous consultez. Par exemple, lorsque vous

cliquez Tableaux de bord en haut de la page, le menu de commandes

propose des actions permettant de modifier les propriétés du

tableau de bord ou de créer un nouveau tableau de bord.

propose des actions permettant de modifier les propriétés du

tableau de bord ou de créer un nouveau tableau de bord.

Commencez à analyser les données

Commencez votre parcours d'analyse de données avec le système ExtraHop en suivant les flux de travail de base répertoriés ci-dessous. Au fur et à mesure que vous vous familiariserez avec le système ExtraHop, vous pourrez effectuer des tâches plus avancées, telles que l'installation de bundles et la création de déclencheurs.

Voici quelques méthodes de base pour naviguer et utiliser le système ExtraHop pour analyser l' activité du réseau.

- Surveillez les métriques et étudiez les données intéressantes

- Les bons points de départ sont tableau de bord de l'activité réseau et tableau de bord des performances du réseau, qui

vous présentent des résumés des indicateurs importants relatifs aux performances des applications sur votre réseau. Lorsque

vous constatez un pic de trafic, des erreurs ou le temps de traitement du serveur, vous pouvez interagir avec les données du

tableau de bord pour approfondissez et identifiez quels clients, serveurs,

méthodes ou autres facteurs ont contribué à cette activité inhabituelle.

Vous pouvez ensuite poursuivre le suivi des performances ou le dépannage en création d'un tableau de bord personnalisé pour suivre un ensemble de mesures et d' appareils intéressants.

Consultez ce qui suit procédures pas à pas pour en savoir plus sur la surveillance des données dans les tableaux de bord :

- Recherchez un équipement spécifique et étudiez les métriques et les transactions associées

- Si vous souhaitez étudier un serveur lent, vous pouvez recherchez le serveur dans le système ExtraHop par nom d'équipement ou adresse IP

puis examinez l'activité du serveur sur une page de protocole.

Y a-t-il eu une augmentation du nombre d'erreurs de réponse ou de demandes ? Le temps de traitement du serveur était-il trop long ou la latence du

réseau a-t-elle affecté le taux de transfert de données ? Cliquez sur différents protocoles sur la page

Appareils pour étudier d'autres données métriques collectées par le système ExtraHop. Exploration par adresses IP

homologues pour voir à quels clients ou applications le serveur a communiqué.

Si votre système ExtraHop est connecté à un espace de stockage des enregistrements, vous pouvez examiner l'intégralité des transactions auxquelles le serveur a participé en création d'une requête d'enregistrement.

Consultez ce qui suit procédures pas à pas pour en savoir plus sur l'exploration des indicateurs et des enregistrements :

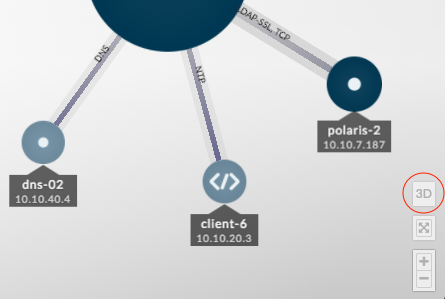

- Obtenez de la visibilité sur les modifications apportées à votre réseau en recherchant l'activité du protocole

- Vous pouvez obtenir une vue de haut en bas de votre réseau en consultant les groupes de protocoles intégrés. Un groupe de

protocoles est un ensemble d'appareils automatiquement regroupés par le

système ExtraHop en fonction du trafic de protocole observé sur le fil. Par exemple, vous pouvez trouver des serveurs

nouveaux ou mis hors service qui communiquent activement via un protocole en création d'une

carte d'activités.

Si vous trouvez un ensemble d'appareils que vous souhaitez continuer à surveiller, vous pouvez ajouter une étiquette d'équipement ou nom de l'équipement personnalisé pour que ces appareils soient plus faciles à trouver dans le système ExtraHop. Vous pouvez également créer un groupe d'équipements personnalisé ou un tableau de bord personnalisé pour surveiller l'activité d'un groupe déquipements.

Flux de travail avancés pour personnaliser votre système ExtraHop

Une fois familiarisé avec les flux de travail de base, vous pouvez personnaliser votre système ExtraHop en configurant des notifications d'alerte, en créant des métriques personnalisées ou en installant des offres groupées.

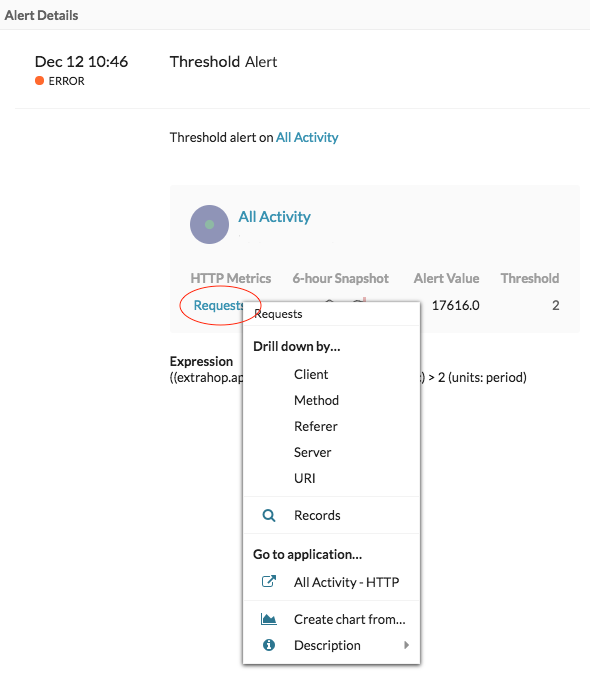

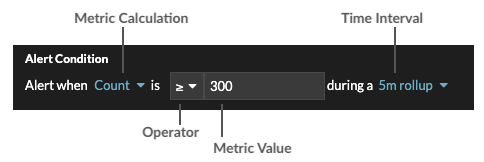

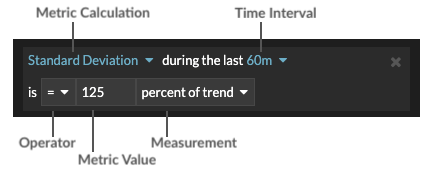

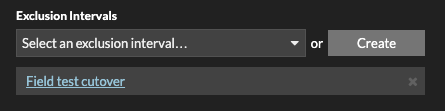

- Configurer des alertes

- Alertes suivez les mesures spécifiées pour vous informer des écarts de trafic susceptibles d'indiquer un problème avec un équipement réseau. Configuration d'une alerte de seuil pour vous avertir lorsqu'une métrique surveillée dépasse une valeur définie. Configuration d'une alerte de tendance pour vous avertir lorsqu'une métrique surveillée s'écarte des tendances normales observées par le système.

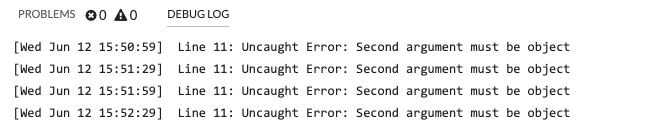

- Créez un déclencheur pour créer des mesures et des applications personnalisées

-

éléments déclencheurs sont des scripts personnalisés

qui exécutent une action lors d'un événement prédéfini. Les déclencheurs nécessitent

une planification pour s'assurer qu'ils n'ont pas d'impact négatif sur les performances du système.

Consultez ce qui suit procédures pas à pas pour en savoir plus sur l'exploration des métriques et des enregistrements :

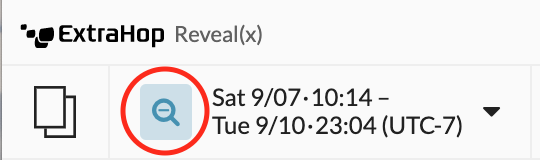

Intervalles de temps

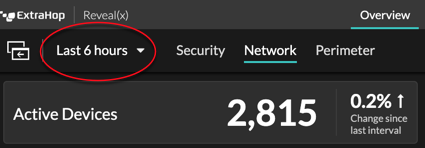

Le sélecteur de temps est affiché dans le coin supérieur gauche de la barre de navigation et contrôle l'intervalle de temps global pour les métriques et les détections affichées dans le système ExtraHop.

Voici quelques considérations relatives aux intervalles de temps :

- Le sélecteur de temps vous permet de sélectionner un intervalle de temps global relatif, tel que le dernier jour, ou de définir une plage horaire personnalisée.

- Le sélecteur de temps vous permet de modifiez manuellement le fuseau horaire affiché.

- L'intervalle de temps sélectionné reste le même, qu'il s'agisse de consulter des statistiques dans un tableau de bord ou d' enquêter sur des détections, jusqu'à ce que vous modifiiez l'intervalle ou que vous accédiez à une page avec un intervalle de temps prédéfini, tel que les détails de détection ou les informations sur les menaces.

- Si un intervalle de temps relatif est sélectionné lorsque vous vous déconnectez, le système ExtraHop utilise par défaut cet intervalle de temps relatif lorsque vous vous reconnectez.

- Si une plage de temps personnalisée est sélectionnée lorsque vous vous déconnectez, le système ExtraHop utilise par défaut le dernier intervalle de temps relatif que vous avez consulté lors de la session de connexion précédente.

- Vous pouvez accéder aux cinq intervalles de temps uniques les plus récents à partir du L'histoire onglet du sélecteur de temps.

- L'intervalle de temps est inclus à la fin de l'URL dans votre navigateur. Pour partager un lien avec d'autres personnes respectant un intervalle de temps spécifique, copiez l'URL complète. Pour maintenir un intervalle de temps spécifique après la déconnexion du système ExtraHop, ajoutez l'URL à vos favoris.

Modifier l'intervalle de temps

- Cliquez sur l'intervalle de temps dans le coin supérieur gauche de la page (par exemple Les 30 dernières minutes).

-

Sélectionnez l'une des options d'intervalle suivantes :

- Un intervalle de temps prédéfini (tel que Les 30 dernières minutes, Les 6 dernières heures, Dernier jour, ou La semaine dernière).

- Une unité de temps personnalisée.

- Une plage horaire personnalisée. Cliquez sur un jour pour spécifier la date de début de la plage. Un seul clic permet de spécifier un seul jour. Cliquez sur un autre jour pour spécifier la date de fin de la plage.

- Comparez les deltas métriques à partir de deux intervalles de temps différents.

- Cliquez Enregistrer.

| Conseil : | Vous pouvez également définir l'intervalle de temps à partir du L'histoire onglet en sélectionnant un maximum de cinq intervalles de temps récents définis lors d'une session de connexion précédente. |

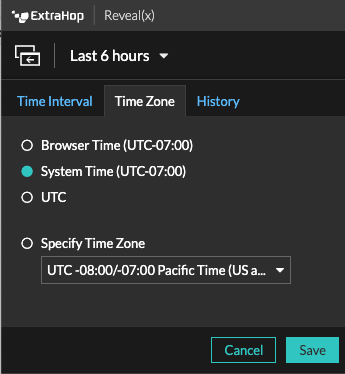

Modifier le fuseau horaire affiché

Le sélecteur de temps vous permet de modifier le fuseau horaire affiché dans le système ExtraHop, offrant ainsi une plus grande flexibilité lors de l'affichage de données temporelles telles que les métriques, les détections et les enregistrements dans des environnements couvrant plusieurs fuseaux horaires.

Voici quelques considérations concernant l'affichage des paramètres horaires dans RevealX 360 :

- La modification du fuseau horaire affiché affecte les horodatages que vous voyez dans le système ExtraHop, mais ne s'applique pas aux rapports planifiés ni aux tableaux de bord exportés.

- La modification de votre fuseau horaire remplace l'heure d'affichage par défaut configurée dans les paramètres d'administration. Voir Heure du système (pour ExtraHop Performance et RevealX Enterprise) ou Configurer l'heure du système (pour RevealX 360) pour plus d'informations.

- <extrahop-hostname-or-IP-address>Connectez-vous au système ExtraHop via https ://.

- Cliquez sur le sélecteur de temps dans le coin supérieur gauche de la page.

- Cliquez Fuseau horaire.

-

Sélectionnez l'une des options suivantes :

- Heure du navigateur

- Heure du système

- UTC

- Spécifier le fuseau horaire puis sélectionnez un fuseau horaire dans la liste déroulante.

- Cliquez Enregistrer.

Afficher les dernières données pour un intervalle de temps

Les pages qui affichent les données métriques surveillées, telles que les tableaux de bord et les pages de protocole, sont continuellement mises à jour pour afficher les données les plus récentes pour l'intervalle de temps sélectionné.

Les pages de mesures détaillées, les détections, les enregistrements, les paquets et les alertes sont rechargées sur demande

en cliquant sur l'icône d'actualisation des données dans le coin supérieur gauche de la page.

Modifier la granularité des données du graphique

Le système ExtraHop stocke les métriques par tranches de 30 secondes. Les données métriques sont ensuite agrégées ou regroupées dans des tranches supplémentaires de cinq minutes et d'une heure. L'agrégation des données permet de limiter le nombre de points de données affichés sur un graphique chronologique afin de faciliter l'interprétation de la granularité des données. L'intervalle de temps que vous sélectionnez détermine la meilleure agrégation, ou agrégation, des données à afficher dans un graphique pour la période que vous consultez.

Par exemple, si vous sélectionnez un intervalle de temps important, par exemple une semaine, les données métriques sont agrégées sous forme de cumuls d'une heure. Sur l'axe X d'un graphique en courbes, vous voyez un point de données pour chaque heure au lieu d'un point de données pour toutes les 30 secondes. Si vous souhaitez augmenter le niveau de granularité, vous pouvez zoomer sur un graphique ou modifier l' intervalle de temps.

Le système ExtraHop inclut des métriques intégrées de haute précision avec des cumuls d'une seconde, à savoir les métriques Network Bytes et Network Packets. Ces métriques sont associées à un équipement ou à une source de capture réseau. Pour plus d'informations sur la façon d'afficher ces statistiques dans un graphique, voir Afficher le taux maximum dans un graphique.

Le système ExtraHop inclut également des métriques intégrées permettant d'identifier la milliseconde de trafic la plus chargée en une seconde. Ces mesures, qui sont le nombre maximal d'octets réseau par milliseconde et le nombre maximal de paquets par milliseconde, sont associées à une source de capture réseau et vous aident à détecter les microrafales. Les microrafales sont des rafales de trafic rapides qui se produisent en quelques millisecondes.

Le tableau suivant fournit des informations sur la manière dont les données sont agrégées en fonction de l' intervalle de temps.

| Intervalle de temps | Roll Up d'agrégation (si disponible) | Remarques |

|---|---|---|

| Moins de six minutes | 1 seconde | Un récapitulatif d'une seconde n'est disponible que pour les métriques personnalisées et pour les métriques

intégrées suivantes :

|

| 120 minutes ou moins | 30 secondes | Si aucun roll up de 30 secondes n'est disponible, un roll up de 5 ou 60 minutes s' affiche. |

| Entre 121 minutes et 24 heures | 5 minutes | Si le roll up de 5 minutes n'est pas disponible, un roll up de 60 minutes s'affiche. |

| Plus de 24 heures | 60 minutes | — |

| Remarque : | Si vous disposez d'une banque de données étendue configurée pour des métriques de 24 heures, un intervalle de temps spécifié de 30 jours ou plus affiche un cumul d'agrégation de 24 heures. |

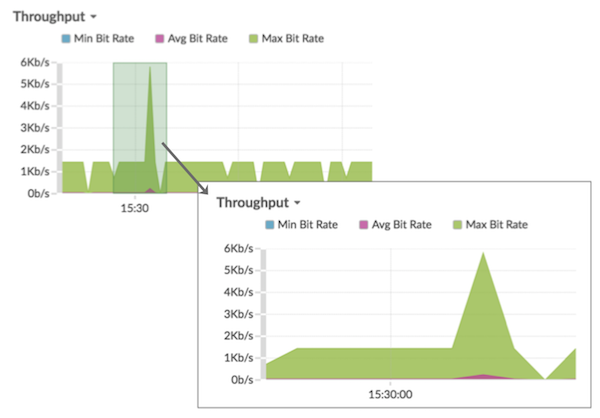

Zoomez sur une plage de temps personnalisée

Vous pouvez cliquer et faire glisser le pointeur sur un graphique pour zoomer sur une activité métrique intéressante. Cette plage de temps personnalisée est ensuite appliquée à l'ensemble du système ExtraHop, ce qui est utile pour étudier d'autres activités métriques survenues en même temps.

Le zoom sur une plage de temps n'est disponible que dans les graphiques dotés d'axes X et Y, tels que les graphiques linéaires, surfaciques, en chandeliers et en histogrammes.

Gelez l'intervalle de temps pour créer une plage de temps personnalisée

Si vous voyez des données intéressantes sur une carte dactivités, un tableau de bord ou une page de protocole, vous pouvez figer l'intervalle de temps pour créer instantanément une plage de temps personnalisée. Le gel de l'intervalle de temps est utile pour créer des liens que vous pouvez partager avec d'autres personnes et pour étudier les activités métriques connexes survenues simultanément.

Pages d'aperçu

Les pages de présentation vous permettent d'évaluer rapidement l'étendue des activités suspectes sur votre réseau, d'en savoir plus sur l'activité des protocoles et les connexions aux équipements, et d'étudier le trafic entrant et sortant sur votre réseau.

- Consultez le Aperçu de la sécurité pour obtenir des informations sur les détections de sécurité sur votre réseau.

- Consultez le Vue d'ensemble du réseau pour obtenir des informations sur les appareils actifs de votre réseau.

- Consultez le Vue d'ensemble du périmètre pour obtenir des informations sur le trafic entrant et sortant de votre réseau.

Aperçu de la sécurité

L'aperçu de la sécurité affiche plusieurs graphiques qui mettent en évidence les données sous différents angles concernant les détections. Ces graphiques peuvent vous aider à évaluer l'étendue des risques de sécurité, à lancer des enquêtes sur des activités inhabituelles et à atténuer les menaces de sécurité. Les détections sont analysées toutes les 30 secondes ou toutes les heures, selon la métrique.

| Vidéo : | Consultez la formation associée : Présentation de la sécurité, du réseau et du périmètre |

- Recommandé pour le triage

- Ce graphique présente une liste des détections recommandées par ExtraHop sur la base d'une analyse contextuelle de votre environnement, également connue sous le nom de Smart Triage. Cliquez sur une détection pour afficher carte de détection dans Vue de triage sur la page Détections.

- Enquêtes

- Ce graphique fournit un décompte des enquêtes créées au cours de l' intervalle de temps sélectionné. Le décompte inclut les enquêtes recommandées par ExtraHop ou créées par les utilisateurs. Cliquez sur le graphique pour afficher tableau des enquêtes sur la page Détections.

- Détections par catégorie d'attaque

- Ce graphique fournit un moyen rapide de voir les types d'attaques susceptibles de menacer votre réseau et affiche le nombre de détections survenues dans chaque catégorie au cours de l'intervalle de temps sélectionné. Les actions relatives aux détections objectives sont répertoriées par type pour vous aider à hiérarchiser les détections les plus graves. Cliquez sur n'importe quel chiffre pour ouvrir une vue filtrée des détections correspondant à la valeur sélectionnée catégorie d'attaque.

- Délinquants fréquents

- Ce graphique montre les 20 appareils ou terminaux qui ont agi en tant que contrevenants lors d'une ou de plusieurs

détections. Le système ExtraHop prend en compte le nombre de catégories d'attaques et de types de

détection distincts, ainsi que les scores de risque des détections associés à chaque équipement afin de

déterminer quels appareils sont considérés comme des récidivistes.

La taille de l' icône de rôle de l'équipement indique le nombre de types de détection distincts et la position de l'icône indique le nombre de catégories d'attaques distinctes. Cliquez sur l'icône d'un rôle pour afficher plus d'informations sur les catégories d'attaques et les types de détection associés à l'équipement. Cliquez sur le nom de l'équipement pour afficher propriétés de l'équipement.

Pour en savoir plus sur la sécurité du réseau, consultez le Tableau de bord Security Hardening.

Briefings sur les menaces

Les briefings sur les menaces fournissent des conseils actualisés dans le cloud concernant les événements de sécurité à l'échelle du secteur. En savoir plus sur les briefings sur les menaces.

Sélecteur de site et rapport sur les opérations de sécurité

Vous pouvez spécifier les sites dont vous souhaitez consulter les données sur cette page. Les utilisateurs ayant accès au module NDR peuvent générer un rapport sur les opérations de sécurité pour partager les résultats.

- Sélecteur de site

- Cliquez sur le sélecteur de site en haut de la page pour afficher les données d'un ou de plusieurs sites de votre environnement. Visualisez le trafic combiné sur vos réseaux ou concentrez-vous sur un seul site pour vous aider à trouver rapidement les données des équipements. Le sélecteur de site indique quand tous les sites ou certains sites sont hors ligne. Comme les données ne sont pas disponibles sur les sites hors ligne, les graphiques et les pages d'équipements associés aux sites hors ligne peuvent ne pas afficher de données ou n'afficher que des données limitées. Le sélecteur de site n'est disponible que depuis console.

- (module NDR uniquement) Rapport sur les opérations de sécurité

- Le rapport sur les opérations de sécurité contient un résumé des principales détections et des principaux risques auxquels votre réseau est exposé. Cliquez Générer un rapport pour spécifier le contenu du rapport, l'intervalle de temps et les sites à inclure dans le rapport, puis cliquez sur Générez pour créer un fichier PDF. Cliquez Rapport sur le calendrier pour créer un rapport sur les opérations de sécurité qui est envoyé par e-mail aux destinataires conformément la fréquence configurée.

Vue d'ensemble du réseau

L'aperçu du réseau affiche une carte des détections sur votre réseau et une liste des délinquants par nombre de détections. La vue d'ensemble du réseau actualise la carte de détection et les données sur les délinquants toutes les minutes.

| Vidéo : | Consultez la formation associée : Présentation de la sécurité, du réseau et du périmètre |

- Basculer entre les catégories de détection

- Vous pouvez basculer entre les vues qui affichent Toutes les détections d'attaques ou Toutes les détections de performances, en fonction des modules activés et de votre accès aux modules.

Délinquants en cours de détection

Cette liste répertorie les délinquants, triés selon le nombre de détections dans lesquelles l'équipement ou le point de terminaison a agi en tant que contrevenant.

- Cliquez sur un équipement ou un point de terminaison dans la liste pour mettre en évidence les détections associées dans la carte de détection et afficher les propriétés de l'équipement et les liens d'accès à recherche de point de terminaison sites, détections, enregistrements ou paquets.

- En fonction de la catégorie de détection sélectionnée et de votre module système, cliquez sur Afficher toutes les détections d'attaques ou Afficher toutes les détections de performances lien pour accéder au Détections page, filtré par catégorie de détection et groupé par source.

- Sélectionnez le Afficher les détections sans victimes case à cocher pour afficher les détections qui n'incluent pas de victime participante. Par exemple, les scans TLS et certaines détections d'avertissement en cas d'activité suspecte ne concernent qu'un délinquant.

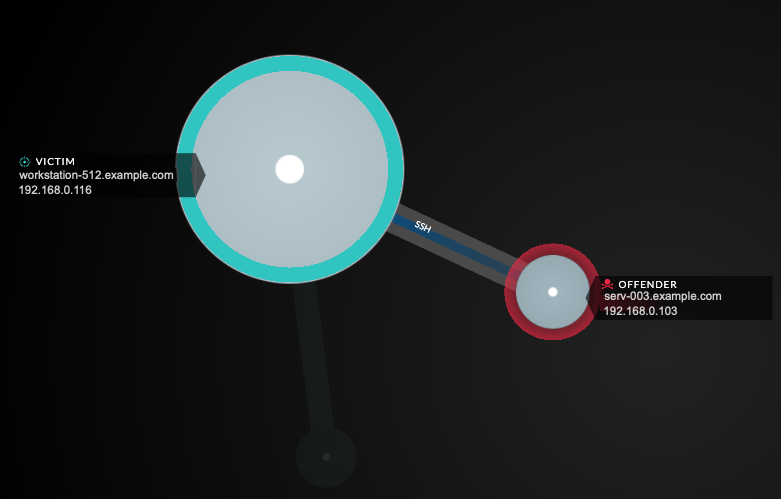

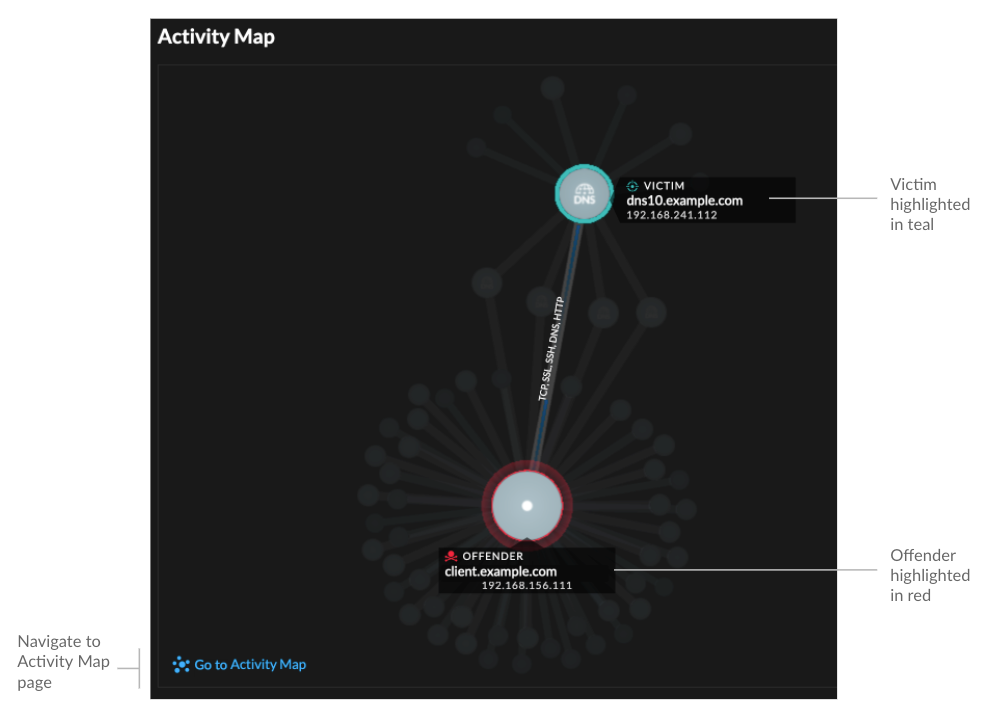

Carte de détection

La carte de détection affiche le délinquant et la victime pour toutes les détections sélectionnées lors du basculement entre les catégories de détection.

Les cercles sont surlignés en rouge si l'équipement est apparu en tant que délinquant lors d' au moins une détection pendant l'intervalle de temps sélectionné et sont surlignés en bleu sarcelle si l' équipement est une victime.

Les participants sont connectés par des lignes étiquetées avec le type de détection ou le nombre de détections associés à la connexion, et les rôles des équipements sont représentés par une icône.

- Cliquez sur un cercle pour afficher les propriétés de l'équipement et accéder aux liens vers recherche de point de terminaison sites, détections, enregistrements ou paquets.

- Cliquez sur une connexion pour afficher les détections associées.

- Passez la souris sur un cercle pour voir les étiquettes des équipements et surligner les connexions des appareils.

En savoir plus sur Détections.

Sélecteur de site et rapport sur les opérations de sécurité

Vous pouvez spécifier les sites dont vous souhaitez consulter les données sur cette page. Les utilisateurs ayant accès au module NDR peuvent générer un rapport sur les opérations de sécurité pour partager les résultats.

- Sélecteur de site

- Cliquez sur le sélecteur de site en haut de la page pour afficher les données d'un ou de plusieurs sites de votre environnement. Visualisez le trafic combiné sur vos réseaux ou concentrez-vous sur un seul site pour vous aider à trouver rapidement les données des équipements. Le sélecteur de site indique quand tous les sites ou certains sites sont hors ligne. Comme les données ne sont pas disponibles sur les sites hors ligne, les graphiques et les pages d'équipements associés aux sites hors ligne peuvent ne pas afficher de données ou n'afficher que des données limitées. Le sélecteur de site n'est disponible que depuis console.

- (module NDR uniquement) Rapport sur les opérations de sécurité

- Le rapport sur les opérations de sécurité contient un résumé des principales détections et des principaux risques auxquels votre réseau est exposé. Cliquez Générer un rapport pour spécifier le contenu du rapport, l'intervalle de temps et les sites à inclure dans le rapport, puis cliquez sur Générez pour créer un fichier PDF. Cliquez Rapport sur le calendrier pour créer un rapport sur les opérations de sécurité qui est envoyé par e-mail aux destinataires conformément la fréquence configurée.

Vue d'ensemble du périmètre

L'aperçu du périmètre affiche des graphiques et des visualisations interactives qui vous aident à surveiller le trafic entrant et sortant de votre réseau via des connexions avec des terminaux externes.

| Vidéo : | Consultez la formation associée : Présentation de la sécurité, du réseau et du périmètre |

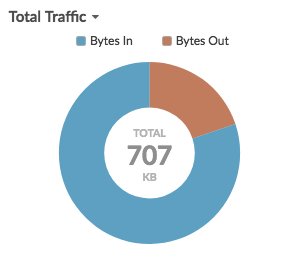

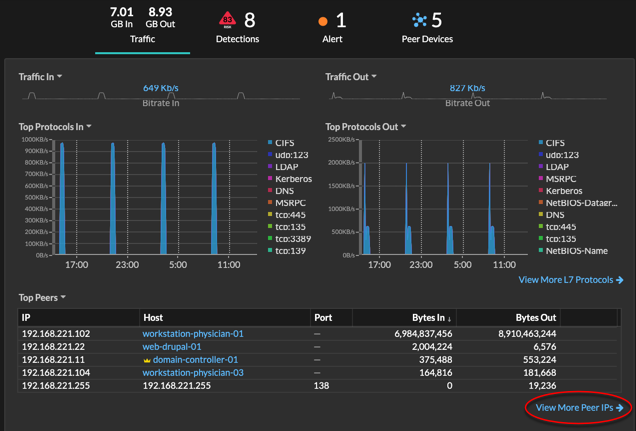

Trafic périmétrique

Les graphiques du trafic périmétrique fournissent une vue d'ensemble du trafic des équipements avec des connexions externes.

- Trafic entrant

- Ce décompte indique le volume total de trafic entrant pendant l' intervalle de temps sélectionné. Cliquez sur le nombre pour afficher la vitesse à laquelle les données sont transférées en provenance de terminaux externes et effectuez une analyse détaillée par site ou par conversation.

- Trafic sortant

- Ce décompte indique le volume total du trafic sortant pendant l' intervalle de temps sélectionné. Cliquez sur le nombre pour afficher la vitesse à laquelle les données sont transférées vers des terminaux externes et effectuez une analyse détaillée par site ou par conversation.

- Appareils acceptant les connexions entrantes

- Ce décompte affiche le nombre d'appareils qui ont accepté des connexions entrantes provenant de terminaux externes pendant l'intervalle de temps sélectionné. Cliquez sur le nombre pour ouvrir une page de présentation des groupes déquipements qui affiche la liste des appareils, les données relatives au trafic et l'activité du protocole.

- Connexions entrantes

- Ce décompte affiche le nombre de connexions entrantes initiées par des terminaux externes. Cliquez sur le décompte pour accéder à une vue détaillée de ces conversations.

- Connexions entrantes suspectes

- Ce graphique affiche le nombre de connexions initiées par des terminaux externes suspects. ExtraHop identifie les terminaux suspects via renseignements sur les menaces données. Cliquez sur le graphique pour ouvrir une vue filtrée de ces conversations.

- Connexions sortantes suspectes

- Ce décompte affiche le nombre de connexions initiées par des terminaux internes avec des terminaux externes suspects. ExtraHop identifie les terminaux suspects via renseignements sur les menaces données. Cliquez sur le graphique pour ouvrir une vue filtrée de ces conversations.

- Connexions peu communes

- (RevealX 360 uniquement) Ce décompte affiche le nombre de connexions sortantes depuis votre réseau vers des adresses IP qui ne sont pas visitées normalement ou qui n'ont jamais été visitées par le passé. Cliquez sur le graphique pour ouvrir une vue filtrée de ces conversations.

Visualisation de Halo

La visualisation Halo fournit deux vues de vos connexions réseau à des points de terminaison externes : les services cloud et les téléchargements volumineux.

Les extrémités externes apparaissent sur l'anneau extérieur avec des connexions aux extrémités internes et apparaissent sous forme de cercles au milieu de la visualisation. Ces visualisations vous permettent de hiérarchiser vos investigation pour les connexions marquées par des détections à haut risque ou pour les appareils de grande valeur.

Pour aider à identifier les points finaux à fort trafic, la taille des cercles intérieurs et extérieurs augmente à mesure que le volume de trafic augmente. Dans certains cas, la taille des cercles intérieurs et des segments de l'anneau extérieur peut être augmentée pour des raisons de lisibilité. Cliquez sur un point de terminaison pour afficher des informations précises sur le trafic.

Cliquez Services dans le cloud pour visualiser les connexions entre les terminaux internes et les fournisseurs de services cloud. Les fournisseurs de services cloud et la quantité de données envoyées ou reçues apparaissent dans le panneau d'informations situé à droite. Vous pouvez basculer entre les vues qui affichent Octets sortants aux fournisseurs et Octets entrants à votre réseau.

Cliquez Importations volumineuses pour visualiser les connexions entre les points de terminaison internes et externes où plus de 1 Mo de données ont été transférés en une seule transmission depuis votre réseau vers un point de terminaison externe. Les points de terminaison externes et la quantité de données téléchargées apparaissent dans le panneau d'informations situé à droite.

- Passez la souris sur les points de terminaison ou les connexions pour afficher les noms d'hôte et les adresses IP disponibles.

- Passez la souris sur les points de terminaison ou les connexions pour mettre en surbrillance les éléments de liste correspondants sur la droite. De même, passez la souris sur les éléments de la liste pour mettre en évidence les points de terminaison et les connexions correspondants dans la visualisation du halo.

- Cliquez sur les extrémités ou les connexions dans la visualisation en halo pour maintenir le focus et afficher des informations précises sur le trafic et les liens correspondant à votre sélection sur la droite.

- Cliquez sur un point de terminaison externe dans la visualisation ou la liste du halo pour afficher le volume total de trafic entrant ou sortant associé au point de terminaison et aux points de terminaison internes connectés.

- Cliquez sur un point de terminaison interne dans la liste pour afficher les propriétés de l'équipement et accéder aux liens vers les informations associées, telles que les détections, les enregistrements ou les paquets.

- Cliquez sur la loupe à côté d'un point de terminaison dans la liste pour afficher les enregistrements associés à ce point de terminaison.

- Au bas de la liste des services cloud, basculez entre les vues qui affichent les octets sortants et les octets entrants sur votre réseau.

- Ajustez l'intervalle de temps pour afficher les connexions à des heures spécifiques, telles que les activités inattendues en soirée ou le week-end.

Visualisation de cartes

L'onglet Géolocalisation fournit une carte du monde du trafic entre les points de terminaison internes et les emplacements géographiques, qui sont surlignés dans une couleur contrastante sur la carte. L'intensité de la couleur contrastante représente le volume de trafic à cette géolocalisation. Les géolocalisations représentées sur la carte sont également répertoriées dans le volet droit.

Cliquez sur une géolocalisation surlignée sur la carte ou dans la liste pour afficher le volume total de trafic entrant ou sortant associé aux points de terminaison internes connectés.

Voici quelques moyens d'interagir avec les détails de géolocalisation et la visualisation de la carte :

- Cliquez sur un point de terminaison interne dans la liste pour afficher les propriétés de l'équipement et accéder aux liens vers les informations associées telles que les détections, les enregistrements ou les paquets.

- Cliquez sur la loupe à côté d'un point de terminaison dans la liste pour afficher les enregistrements associés au point de terminaison.

- Au bas de la liste, basculez entre les vues qui indiquent les octets sortants et les octets entrants sur votre réseau.

- Cliquez sur les commandes situées dans le coin inférieur droit de la carte pour zoomer ou dézoomer ou remettre la carte dans sa position initiale, ou vous pouvez faire pivoter la molette de votre souris.

- Cliquez et faites glisser votre souris sur la carte ou appuyez sur les touches fléchées de votre clavier pour repositionner la vue cartographique.

- Ajustez l'intervalle de temps pour visualiser le trafic à des heures précises, par exemple les activités inattendues le soir ou le week-end.

Sélecteur de site et rapport sur les opérations de sécurité

Vous pouvez spécifier les sites dont vous souhaitez consulter les données sur cette page. Les utilisateurs ayant accès au module NDR peuvent générer un rapport sur les opérations de sécurité pour partager les résultats.

- Sélecteur de site

- Cliquez sur le sélecteur de site en haut de la page pour afficher les données d'un ou de plusieurs sites de votre environnement. Visualisez le trafic combiné sur vos réseaux ou concentrez-vous sur un seul site pour vous aider à trouver rapidement les données des équipements. Le sélecteur de site indique quand tous les sites ou certains sites sont hors ligne. Comme les données ne sont pas disponibles sur les sites hors ligne, les graphiques et les pages d'équipements associés aux sites hors ligne peuvent ne pas afficher de données ou n'afficher que des données limitées. Le sélecteur de site n'est disponible que depuis console.

- (module NDR uniquement) Rapport sur les opérations de sécurité

- Le rapport sur les opérations de sécurité contient un résumé des principales détections et des principaux risques auxquels votre réseau est exposé. Cliquez Générer un rapport pour spécifier le contenu du rapport, l'intervalle de temps et les sites à inclure dans le rapport, puis cliquez sur Générez pour créer un fichier PDF. Cliquez Rapport sur le calendrier pour créer un rapport sur les opérations de sécurité qui est envoyé par e-mail aux destinataires conformément la fréquence configurée.

Tableaux de bord

Les tableaux de bord constituent un outil efficace pour surveiller le trafic réseau prioritaire ou résoudre les problèmes, car ils regroupent plusieurs graphiques métriques dans un emplacement central où vous pouvez étudier et partager des données. Vous pouvez également ajouter des zones de texte, mises en forme via Markdown, pour fournir du contenu aux parties prenantes.

| Vidéo : | Consultez la formation associée : Concepts relatifs aux tableaux |

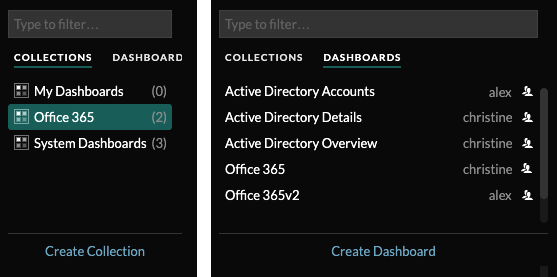

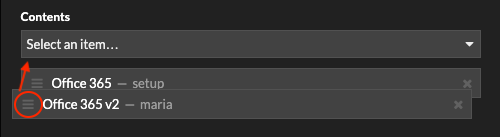

Les tableaux de bord et les collections se trouvent dans le dock du tableau de bord.

Cliquez Collections pour afficher toutes les collections de tableaux de bord que vous possédez ou qui ont été partagées avec vous. Le nombre de tableaux de bord de chaque collection est affiché. Cliquez sur le nom de la collection pour afficher le propriétaire, les personnes avec lesquelles la collection est partagée et la liste des tableaux de bord de la collection.

Seul le propriétaire de la collection peut modifier ou supprimer une collection. Toutefois, comme les tableaux de bord peuvent être ajoutés à plusieurs collections, vous pouvez créer une collection et partagez-le avec d'autres utilisateurs et groupes.

Cliquez Tableaux de bord pour afficher une liste alphabétique de tous les tableaux de bord que vous possédez ou qui ont été partagés avec vous, y compris les tableaux de bord partagés via une collection. Le propriétaire de chaque tableau de bord est affiché. Une icône à côté du nom du propriétaire indique que le tableau de bord a été partagé avec vous.

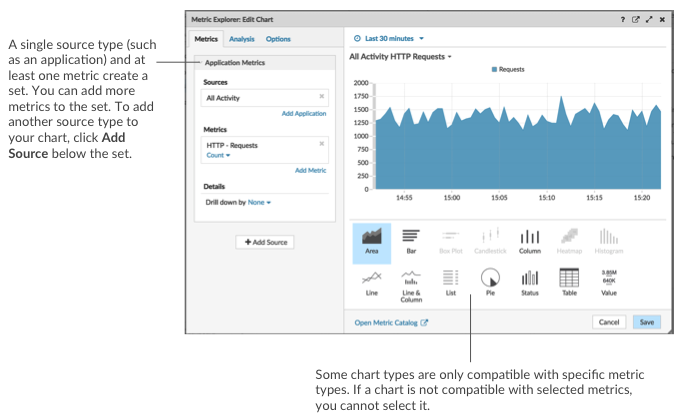

Création de tableaux de bord

Si vous souhaitez surveiller des mesures spécifiques ou personnalisées, vous pouvez créer un tableau de bord personnalisé. Vous devez disposer de privilèges d'écriture personnels ou supérieurs et d'un accès au module NPM pour créer et modifier des tableaux de bord.

Les tableaux de bord personnalisés sont stockés séparément pour chaque utilisateur qui accède au système ExtraHop. Après avoir créé un tableau de bord personnalisé, vous pouvez le partager avec d'autres utilisateurs d'ExtraHop.

Il existe plusieurs méthodes pour créer votre propre tableau de bord :

- Création d'un tableau de bord personnalisé ou créer un tableau de bord avec des sources dynamiques à partir de zéro

- Copier un tableau de bord existant, puis personnalisez-le

- Copier un graphique existant, puis enregistrez-le dans un nouveau tableau de bord

Les nouveaux tableaux de bord sont ouverts en mode Modifier la mise en page, ce qui vous permet d'ajouter, d'organiser et de supprimer des composants dans le tableau de bord. Après avoir créé un tableau de bord, vous pouvez effectuer les tâches suivantes :

- Ajouter ou supprimer des widgets et des régions

- Modifier une région

- Modifier un graphique

- Modifier une zone de texte

Cliquez sur le menu de commande ![]() dans

le coin supérieur droit de la page pour modifier les propriétés du tableau de bord ou supprimer le

tableau de bord.

dans

le coin supérieur droit de la page pour modifier les propriétés du tableau de bord ou supprimer le

tableau de bord.

| Remarque : | Vous ne pouvez pas récupérer un tableau de bord supprimé. Lors de la suppression de comptes utilisateurs, les administrateurs d'ExtraHop peuvent transférer la propriété du tableau de bord à un autre utilisateur du système. Dans le cas contraire, tous les tableaux de bord personnalisés associés au compte utilisateur sont également supprimés. Pour préserver les tableaux de bord, faire une copie avant que le compte ne soit supprimé. |

Découvrez comment surveiller votre réseau en réalisation d'une présentation détaillée d'un tableau de bord.

Affichage des tableaux de bord

Les tableaux de bord sont composés de widgets graphiques, de widgets d'alerte et de widgets de zone de texte qui peuvent présenter une vue concise des systèmes critiques ou des systèmes gérés par une équipe particulière.

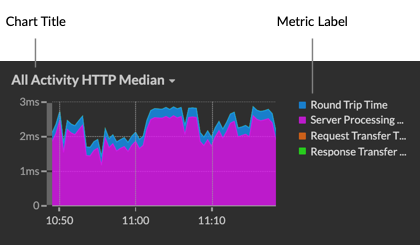

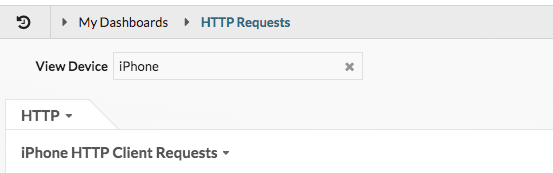

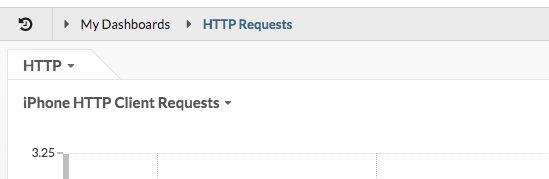

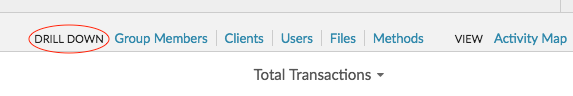

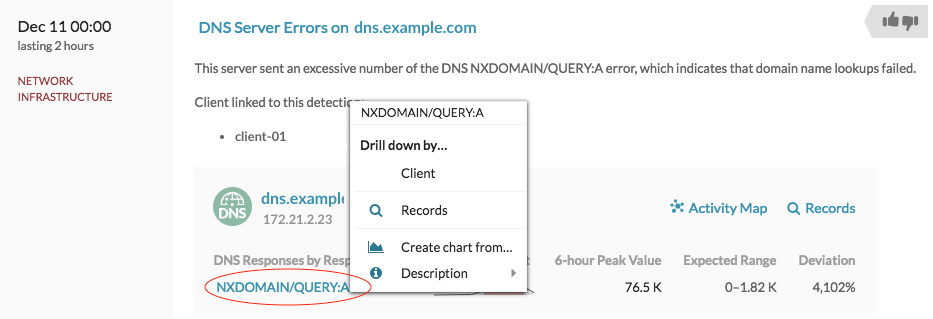

Cliquez dans un graphique pour interagir avec les données métriques :

- Cliquez sur le titre d'un graphique pour afficher la liste des sources métriques et options de menu.

- Cliquez sur une étiquette métrique pour approfondissez et enquêter par un détail métrique.

- Cliquez sur le libellé d'une métrique, puis sur Maintenir le focus pour afficher uniquement cette métrique dans le graphique.

- Cliquez sur le titre d'un graphique ou sur une étiquette de mesure, puis sur Description pour en savoir plus sur la mesure source.

- Cliquez sur un marqueur de détection pour accéder à la page détaillée de la détection

Modifiez le sélecteur de temps pour observer l'évolution des données au fil du temps :

Exporter et partager les données du tableau de bord

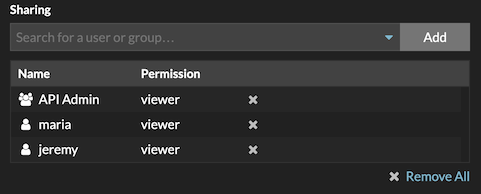

Par défaut, tous les tableaux de bord personnalisés sont privés et aucun autre utilisateur d'ExtraHop ne peut consulter ou modifier votre tableau de bord.

Partagez votre tableau de bord pour accorder l'autorisation de consultation ou de modification à d'autres utilisateurs et groupes d'ExtraHop, ou partager une collection pour accorder une autorisation en lecture seule à plusieurs tableaux de bord.

Vous ne pouvez modifier un tableau de bord partagé que si le propriétaire vous a accordé l'autorisation de modification. Cependant, vous pouvez copier et personnaliser un tableau de bord partagé sans autorisation de modification.

Exportez les données par graphique individuel ou par tableau de bord complet :

- Pour exporter les données d'un graphique individuel, cliquez sur le titre du graphique et sélectionnez l'une des options suivantes dans le menu déroulant : Exporter au format CSV ou Exporter vers Excel.

- Pour présenter ou exporter l'intégralité du tableau de bord, cliquez sur le menu de commandes

dans le coin

supérieur droit de la page et sélectionnez l'une des

options suivantes :

Mode de présentation, Exporter au format PDF ou

Rapports planifiés (consoles uniquement).

dans le coin

supérieur droit de la page et sélectionnez l'une des

options suivantes :

Mode de présentation, Exporter au format PDF ou

Rapports planifiés (consoles uniquement).

Tableaux de bord du système

Le système ExtraHop fournit les tableaux de bord intégrés suivants qui affichent l'activité des protocoles courants concernant le comportement général et l'état de votre réseau.

Les tableaux de bord système se trouvent dans la collection de tableaux de bord système par défaut du dock des tableaux de bord et ne peuvent pas être ajoutés à une autre collection partagée avec d'autres utilisateurs.

Les tableaux de bord du système peuvent être consultés par n'importe quel utilisateur, à l'exception de utilisateurs restreints Le tableau de bord d'utilisation du système ne peut être consulté que par les utilisateurs utilisant l'administration du système et des accès privilèges.

- tableau de bord de l'activité réseau (accès au module NPM requis)

- Trouvez les meilleurs orateurs par protocole d'application (L7) et consultez les alertes récentes. Pour plus d'informations sur les graphiques de ce tableau de bord, voir tableau de bord de l'activité réseau.

- tableau de bord des performances réseau (accès au module NPM requis)

- Identifiez la latence du trafic et les goulots d'étranglement sur les couches de liaison de données (L2), de réseau (L3) et de transport (L4). Pour plus d'informations sur les graphiques de ce tableau de bord, voir tableau de bord des performances du réseau.

- tableau de bord de renforcement de la sécurité (accès au module NDR requis)

- Surveillez les informations générales relatives aux menaces de sécurité potentielles sur votre réseau. Pour plus d' informations sur les graphiques de ce tableau de bord, voir tableau de bord sur le renforcement de la sécurité.

- Tableau de bord des outils d'IA générative

- Vérifiez le trafic OpenAI sur votre réseau et depuis les points de terminaison internes communiquant via OpenAI. Pour plus d'informations sur les graphiques de ce tableau de bord, voir Tableau de bord des outils d'IA générative.

- tableau de bord Active Directory

- Suivez l'activité du serveur Kerberos pour les comptes d'utilisateurs et d'ordinateurs Active Directory ainsi que pour les services tels que le catalogue global et les politiques de groupe. Pour plus d'informations sur les graphiques de ce tableau de bord, voir tableau de bord Active Directory.

- tableau de bord System Health

- Assurez-vous que votre système ExtraHop fonctionne comme prévu, résolvez les problèmes et évaluez les domaines qui affectent les performances. Pour plus d'informations sur les graphiques de ce tableau de bord, voir tableau de bord de l'état du système.

- tableau de bord de l'utilisation du système (privilèges d'administration du système et des accès requis)

- Surveillez la façon dont les utilisateurs interagissent avec les détections, les enquêtes et les tableaux de bord du système ExtraHop. Pour plus d'informations sur les graphiques de ce tableau de bord, voir tableau de bord de l'utilisation du système.

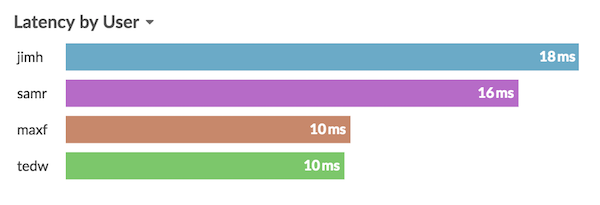

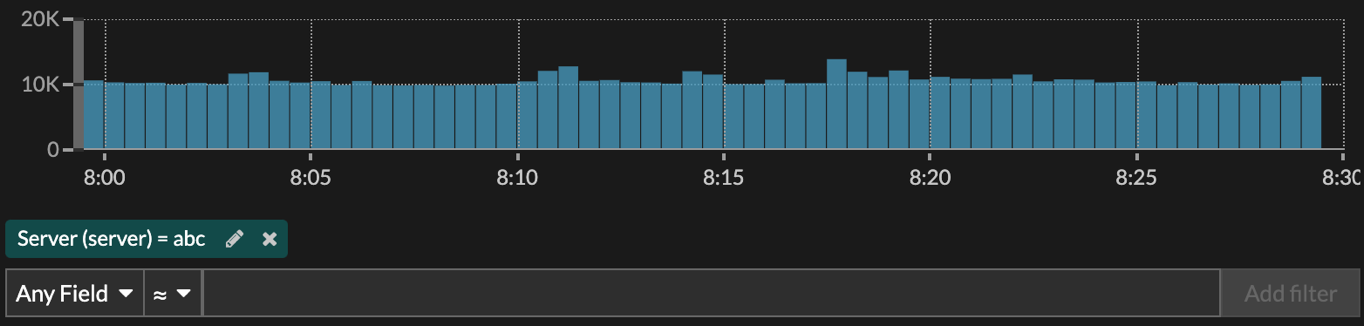

tableau de bord de l'activité réseau

Le tableau de bord de l'activité réseau vous permet de surveiller les informations générales sur l'activité et les performances des applications depuis le transport via les couches d'application (L4 à L7) de votre réseau.

Chaque graphique du tableau de bord de l'activité réseau contient des visualisations des données métriques du réseau et du protocole qui ont été générées au cours du intervalle de temps sélectionné, organisé par région.

| Remarque : | Depuis une console, vous pouvez afficher le tableau de bord de l'activité réseau pour chaque site connecté. Le nom du site apparaît dans la barre de navigation ; cliquez sur la flèche vers le bas à côté du nom pour faire pivoter l'affichage vers d'autres sites. |

Le tableau de bord Network Activity est un tableau de bord système intégré que vous ne pouvez pas modifier, supprimer ou ajouter à une collection partagée. Cependant, vous pouvez copier un graphique depuis le tableau de bord de l'activité réseau et ajoutez-le à un tableau de bord personnalisé, ou vous pouvez faire une copie du tableau de bord et modifiez-le pour surveiller les indicateurs qui vous concernent.

Les informations suivantes résument chaque région et ses cartes.

- Vue d'ensemble du trafic

- Vérifiez si les goulots d'étranglement du trafic sont liés à un protocole d'application spécifique ou à la latence du réseau

. La région Aperçu du trafic contient les graphiques suivants :

Tableau du débit moyen des paquets réseau par protocole L7: Trouvez le protocole qui a le plus grand volume de transmissions de paquets sur la couche application (L7) pendant l'intervalle de temps sélectionné.

Durée aller-retour du réseau All Activity: La ligne du 95e percentile indique la plage supérieure du temps nécessaire aux paquets pour traverser le réseau. Si cette valeur est supérieure à 250 ms, des problèmes de réseau peuvent ralentir les performances de l'application. Le temps d'aller-retour est une mesure du temps entre le moment où un client ou un serveur a envoyé un paquet et celui où il a reçu un accusé de réception.

Alertes: Consultez jusqu'à 40 des dernières alertes générées, ainsi que leur niveau de gravité. Les alertes sont des conditions configurées par l'utilisateur qui établissent des valeurs de référence pour des mesures de protocole spécifiques.

- Protocoles actifs

-

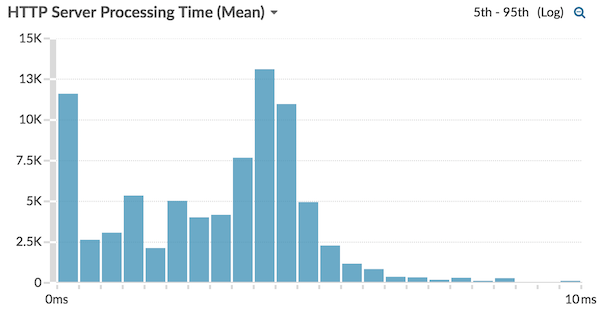

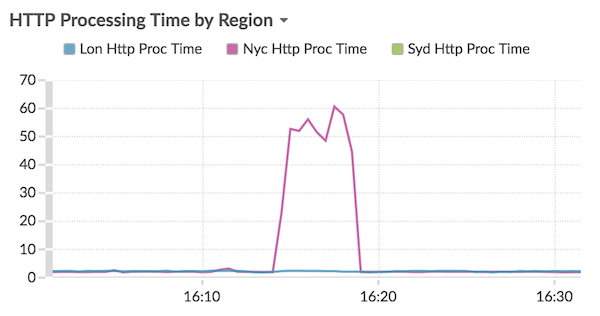

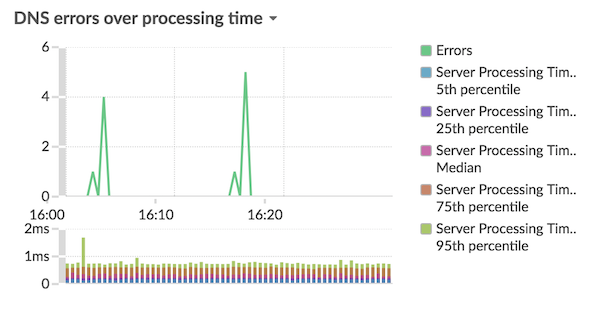

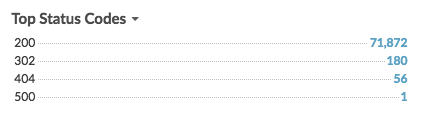

Observez comment les performances des applications sont affectées par les protocoles qui communiquent activement sur le système ExtraHop. Par exemple, vous pouvez rapidement consulter les graphiques qui indiquent les temps de traitement des serveurs et le rapport entre les erreurs et les réponses par protocole.

Il existe un tableau pour chaque protocole actif. Si vous ne trouvez pas le protocole que vous attendiez, il est possible que les applications ne communiquent pas via ce protocole pour intervalle de temps sélectionné.

-

Pour plus d'informations sur les protocoles et pour consulter les définitions métriques, consultez le Référence des métriques du protocole ExtraHop.

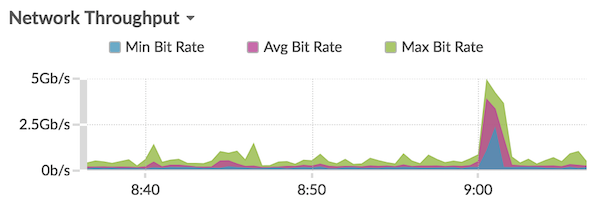

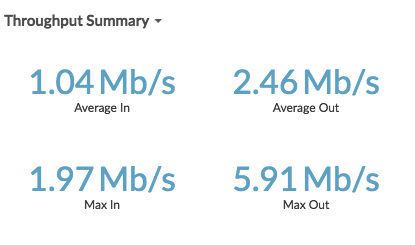

tableau de bord des performances du réseau

Le tableau de bord des performances du réseau vous permet de surveiller l'efficacité de la transmission des données sur les couches de liaison de données, de réseau et de transport (L2 à L4).

Chaque graphique du tableau de bord des performances du réseau contient des visualisations des données de performance du réseau qui ont été générées au cours du intervalle de temps sélectionné, organisé par région.

| Remarque : | Depuis une console, vous pouvez afficher le tableau de bord des performances du réseau pour chaque site connecté. Le nom du site apparaît dans la barre de navigation ; cliquez sur la flèche vers le bas à côté du nom pour faire pivoter l'affichage vers d'autres sites. |

Le tableau de bord Network Performance est un tableau de bord système intégré que vous ne pouvez pas modifier, supprimer ou ajouter à une collection partagée. Cependant, vous pouvez copier un graphique depuis le tableau de bord des performances du réseau et ajoutez le graphique à un tableau de bord personnalisé, ou vous pouvez faire une copie du tableau de bord et modifiez le tableau de bord pour suivre les indicateurs qui vous concernent.

Les informations suivantes résument chaque région.

- Métriques du réseau L2

- Surveillez les débits sur la couche de liaison de données (L2) par bits et par paquets, et surveillez les types de trames transmises. Vous pouvez également déterminer la quantité de données envoyée aux récepteurs par monodiffusion, diffusion ou distribution multicast.

- Métriques du réseau L4

- Surveillez la latence du transfert de données sur la couche de transport (L4). Visualisez l'activité TCP par le biais de métriques de connexion, de demande et de réponse. Ces données peuvent indiquer l' efficacité avec laquelle les données sont envoyées et reçues à travers la couche de transport de votre réseau.

- Performances du réseau

- Surveillez l'impact des performances du réseau sur les applications. Visualisez le débit global du réseau en examinant le débit par protocole d'application et l' ampleur des temps d'aller-retour TCP élevés.

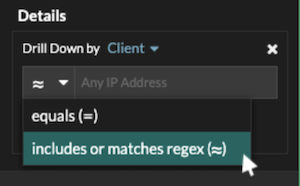

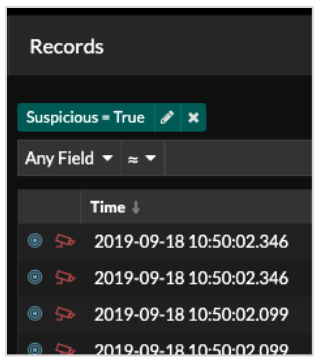

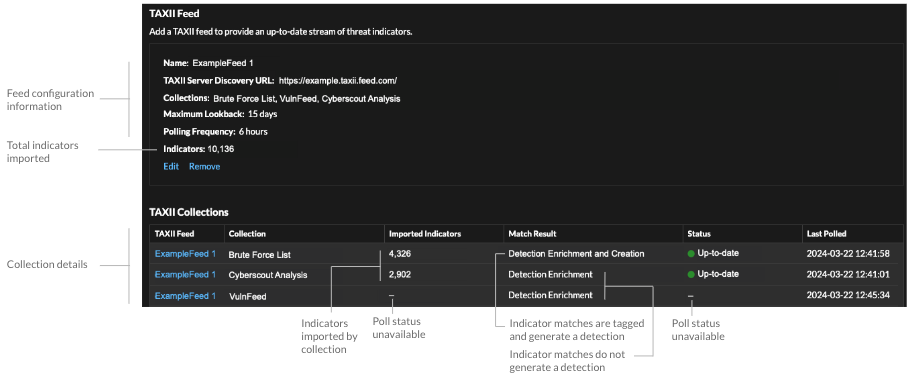

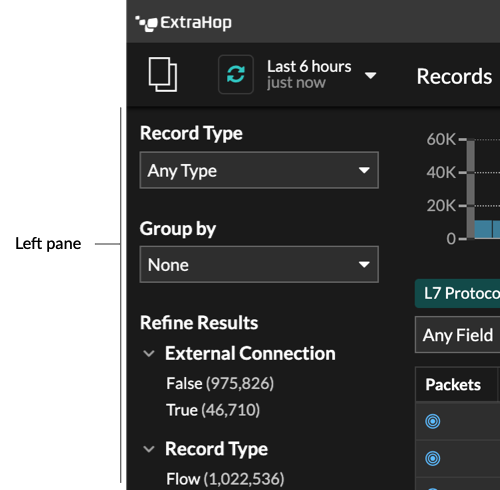

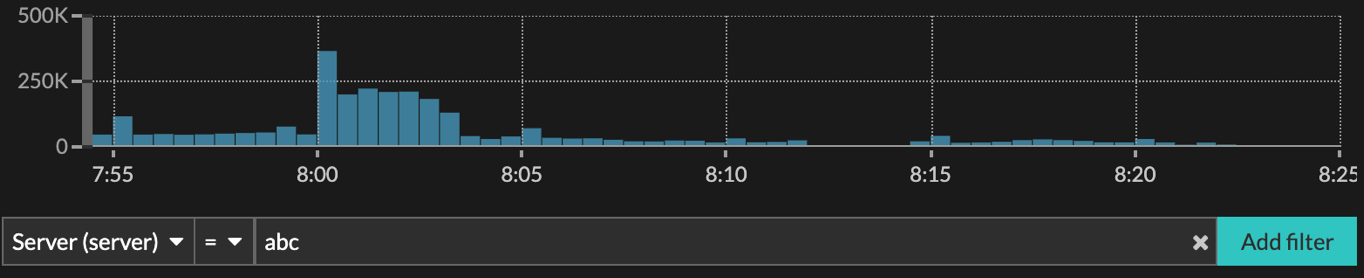

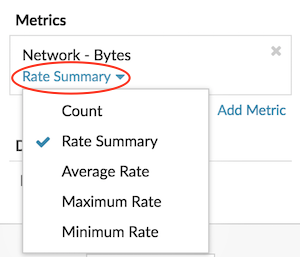

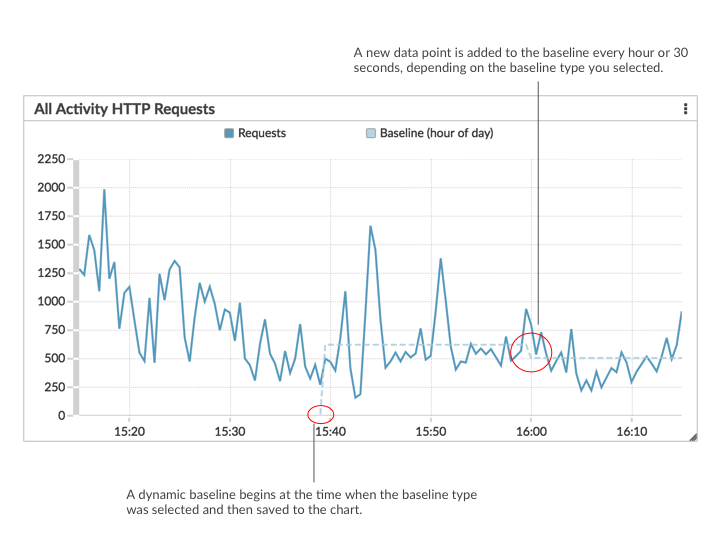

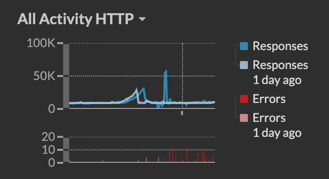

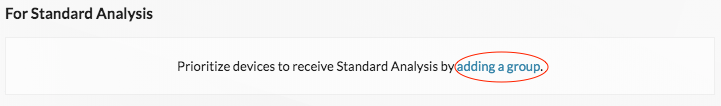

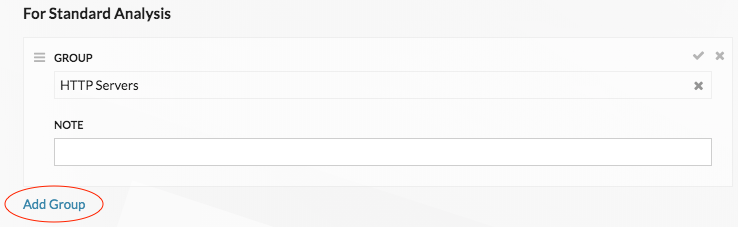

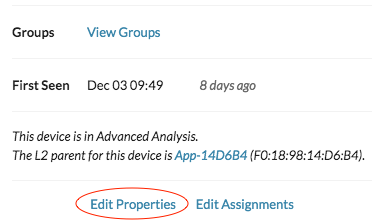

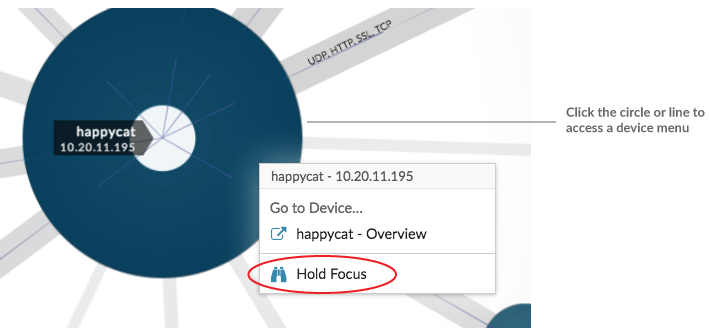

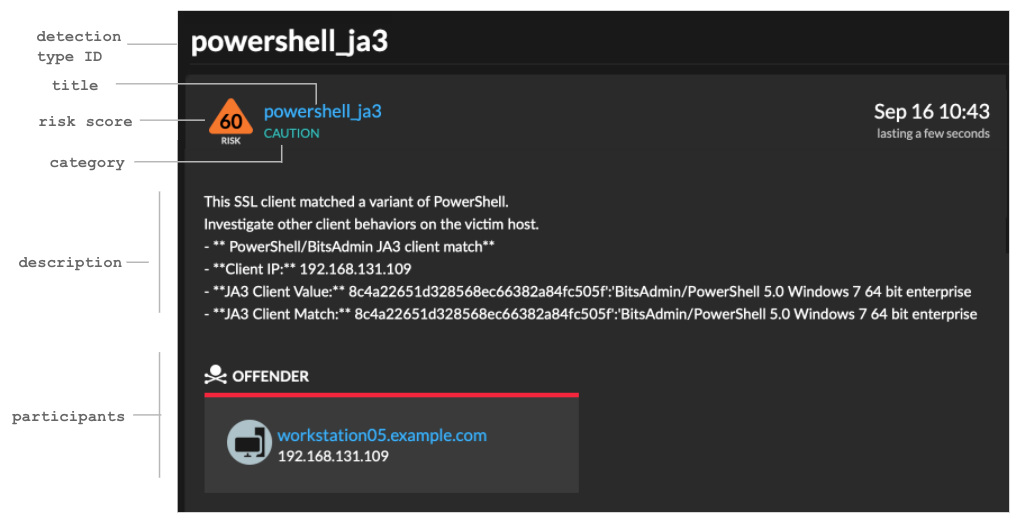

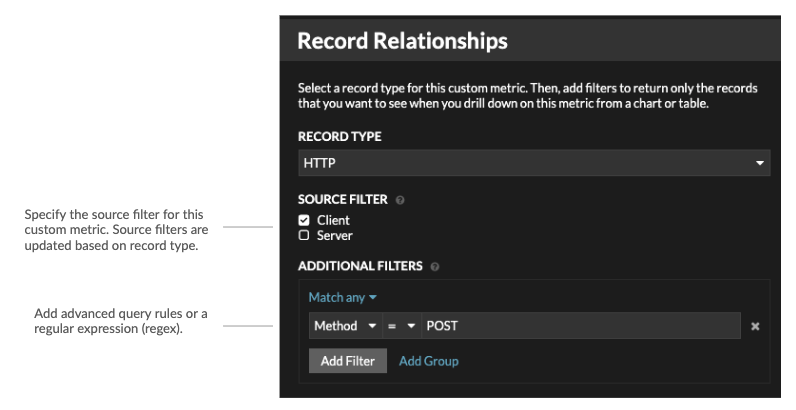

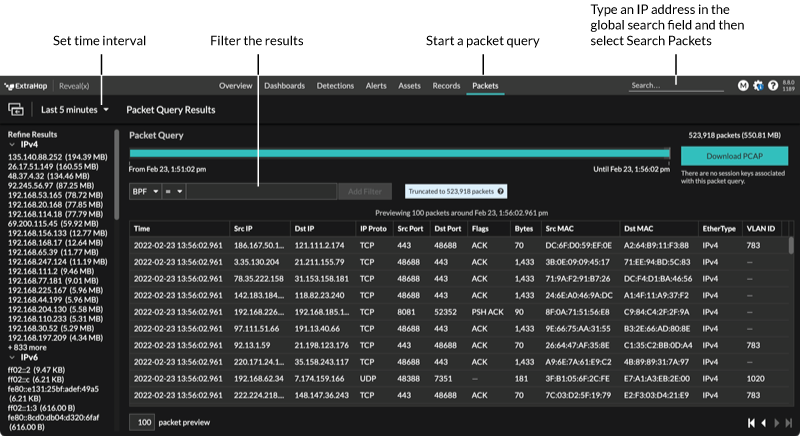

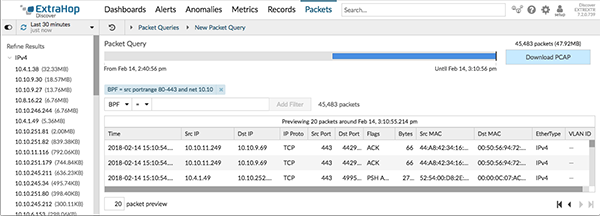

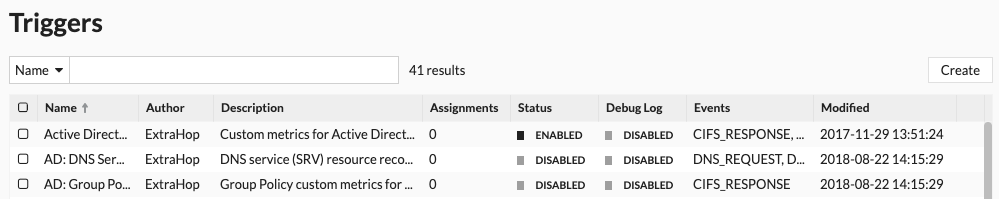

- Métriques du réseau L3