Guide de l'interface utilisateur d'administration ExtraHop Explore

Présentation de l'interface d'administration d'ExtraHop Explore

Le guide de l'interface utilisateur d'ExtraHop Explore fournit des informations détaillées sur les fonctionnalités d'administration et de l'appliance Explore.

En outre, ce guide fournit une vue d'ensemble de la navigation globale et des informations sur les commandes, les champs et les options disponibles dans les paramètres d'administration d'Explore.

Après avoir déployé votre espace de stockage des enregistrements ExtraHop, consultez le Explorez la liste de contrôle après le déploiement .

Vos commentaires sont importants pour nous. Merci de nous indiquer comment nous pouvons améliorer ce document. Envoyez vos commentaires ou suggestions à documentation@extrahop.com.

Navigateurs pris en charge

Les navigateurs suivants sont compatibles avec tous les systèmes ExtraHop. Appliquez les fonctionnalités d'accessibilité et de compatibilité fournies par votre navigateur pour accéder au contenu par le biais d'outils technologiques d'assistance.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Important : | Internet Explorer 11 n'est plus pris en charge. Nous vous recommandons d' installer la dernière version de tout navigateur compatible. |

État et diagnostics

Le État et diagnostics cette page affiche les statistiques et les données de journalisation relatives à l'état actuel de l'appliance Explore et permet aux administrateurs système de consulter l'état général du système.

- Santé

- Fournit des mesures permettant de visualiser l'efficacité opérationnelle de l'appliance Explore.

- Journal d'audit

- Vous permet d'afficher les données de journalisation des événements et de modifier les paramètres Syslog

- Empreinte

- Fournit le matériel unique empreinte digitale pour l'appliance Explore.

- Scripts d'assistance

- Vous permet de télécharger et d'exécuter des scripts de support.

- Découvrir l'état du cluster

- Fournit des informations d'état sur le cluster, y compris des indices.

Santé

La page Santé fournit un ensemble de mesures qui vous permettent de vérifier le fonctionnement de l'appliance Explore.

Les statistiques de cette page peuvent vous aider à résoudre les problèmes et à déterminer pourquoi l' appliance ExtraHop ne fonctionne pas comme prévu.

- Système

- Indique les informations suivantes concernant l'utilisation du processeur et des unités de disque du système.

-

- Utilisateur du processeur

- Spécifie le pourcentage d'utilisation du processeur associé à l'utilisateur de l'appliance Explore

- Système CPU

- Spécifie le pourcentage d'utilisation du processeur associé à l'appliance Explore.

- CPU inactif

- Identifie le pourcentage d'inactivité du processeur associé à l'appliance Explore.

- CPU IO

- Spécifie le pourcentage d'utilisation du processeur associé aux fonctions d'E/S de l'appliance Explore.

- État du service

- Indique le statut de Découvrez l'appliance services du système

-

- exadmin

- Spécifie la durée pendant laquelle le service de portail Web de l'appliance Explore a été exécuté.

- exconfig

- Spécifie la durée pendant laquelle le service de configuration de l'appliance Explore a été exécuté

- exrécepteur

- Spécifie la durée pendant laquelle le service de réception de l'appliance Explore a été exécuté.

- exsearch

- Spécifie la durée pendant laquelle le service de recherche de l'appliance Explore a été exécuté.

- Interfaces

- Indique le statut de Découvrez l'appliance interfaces réseau.

-

- Paquets RX

- Spécifie le nombre de paquets reçus par l'appliance Explore sur l' interface spécifiée.

- Erreurs RX

- Spécifie le nombre d'erreurs de paquet reçues sur l'interface spécifiée.

- RX Drops

- Spécifie le nombre de paquets reçus déposés sur l' interface spécifiée.

- Paquets TX

- Spécifie le nombre de paquets transmis par l'appliance Explore sur l' interface spécifiée.

- Erreurs TX

- Spécifie le nombre d'erreurs de paquets transmis sur l' interface spécifiée.

- Texas Drops

- Spécifie le nombre de paquets transmis déposés sur l' interface spécifiée.

- Octets RX

- Spécifie le nombre d'octets reçus par l'appliance Explore sur l' interface spécifiée.

- octets TX

- Spécifie le nombre d'octets transmis par l'appliance Explore sur l' interface spécifiée.

- Cloisons

- Indique l'état et l'utilisation des composants de l'appliance Explore. Les paramètres de configuration de ces composants sont stockés sur disque et conservés même lorsque l'appliance est hors tension.

-

- Nom

- Spécifie les paramètres de l'appliance Explore qui sont stockés sur le disque.

- Options

- Spécifie les options de lecture-écriture pour les paramètres stockés sur le disque.

- Taille

- Spécifie la taille en gigaoctets du composant identifié.

- Utilisation

- Spécifie la quantité de mémoire utilisée pour chacun des composants sous forme de quantité et de pourcentage de l'espace disque total.

- Sources d'enregistrement

- Affiche les mesures relatives aux enregistrements envoyés par l'appliance Discover au cluster Explore.

-

- Source EDA

- Affiche le nom de l'appliance Discover qui envoie des enregistrements au cluster Explore.

-

- Dernière mise à jour

- Affiche l'horodateur du début de la collecte des enregistrements. La valeur est réinitialisée automatiquement toutes les 24 heures ou chaque fois que l'appliance Explore est redémarrée.

- Octets RX

- Affiche le nombre d'octets d'enregistrement compressés reçus de l'appliance Discover.

- Octets d'enregistrement

- Affiche le nombre d'octets reçus de l'appliance Discover.

- Enregistrer le nombre d'octets économisés

- Affiche le nombre d'octets enregistrés avec succès dans l'appliance Explore.

- Enregistrements enregistrés

- Affiche le nombre d'enregistrements enregistrés avec succès dans l'appliance Explore.

- Erreurs d'enregistrement

- Affiche le nombre de transferts d'enregistrements individuels qui ont entraîné une erreur. Cette valeur indique le nombre d'enregistrements qui n'ont pas été transférés avec succès depuis le processus exreceiver.

- Erreurs TXN

- Affiche le nombre de transactions d'enregistrement groupées qui ont entraîné une erreur. Des erreurs dans ce champ peuvent indiquer des enregistrements manquants.

- Gouttes TXN

- Affiche le nombre de transactions enregistrées en bloc qui n'ont pas été effectuées correctement. Tous les enregistrements de la transaction sont manquants.

Journal d'audit

Le journal dqu`audit fournit des données sur le fonctionnement de votre système ExtraHop, ventilées par composant. Le journal d'audit répertorie tous les événements connus par horodateur, dans l'ordre chronologique inverse.

Empreinte

Les empreintes digitales aident à protéger les appliances contre les attaques de type « machine in-the-middle » en fournissant un identifiant unique qui peut être vérifié lors de la connexion des appliances ExtraHop.

Lorsque vous connectez un espace de stockage des enregistrements ou un magasin de paquets ExtraHop à une sonde réseau d'analyse de paquets ou à une console, assurez-vous que l'empreinte digitale affichée est exactement la même que celle indiquée sur la page de jointure ou de couplage.

Si les empreintes digitales ne correspondent pas, les communications entre les appareils ont peut-être été interceptées et modifiées.

Options avancées

Sur les appliances Explore, vous pouvez configurer un certificat signé en externe. Les certificats signés peuvent vous permettre de répondre aux besoins de conformité de votre entreprise. L'empreinte digitale est automatiquement régénérée.

Par défaut, l'empreinte digitale est dérivée de la clé publique du certificat TLS interne. Ce certificat TLS distinct chiffre uniquement les communications entre les appliances ExtraHop et n'est pas requis pour les communications entre les appliances ExtraHop et les clients HTTP externes.

Générer une nouvelle empreinte digitale

| Remarque : | Il n'est pas nécessaire de générer une empreinte digitale avant de configurer un certificat signé en externe. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Cliquez Empreinte.

- Cliquez Options avancées.

- Cliquez Générer une nouvelle empreinte digitale.

- Cliquez OK..

Scripts d'assistance

Le support ExtraHop peut fournir un script d'assistance qui peut appliquer un paramètre spécial, apporter un petit ajustement au système ExtraHop ou fournir de l'aide pour l'assistance à distance ou les paramètres améliorés . Les paramètres d'administration vous permettent de télécharger et d'exécuter des scripts de support.

Découvrir l'état du cluster

Le Découvrir l'état du cluster Cette page fournit des informations sur l'état de santé de l'appliance Explore.

Les statistiques de cette page peuvent vous aider à résoudre les problèmes et à déterminer pourquoi le cluster Explore ne fonctionne pas comme prévu. De plus, vous pouvez supprimer un ensemble d'enregistrements par date à partir de cette page.

- Résumé de l'indice

- Affiche les mesures relatives au nombre d'indices, de partitions et d'enregistrements principaux stockés sur l'appliance.

- Résumé des nœuds de cluster

- Affiche le nombre de nœuds dédiés uniquement au gestionnaire, de nœuds dédiés aux données uniquement et de nœuds de gestion uniquement éligibles aux données dans le cluster Explore.

- Détails de l'indice

-

- Date (UTC)

- Affiche la date de création de l'index.

- IDENTIFIANT

- Affiche l'ID de l'index. Un ID autre que 0 signifie qu'un index portant la même date, mais provenant d'une source différente, existe sur le cluster.

- Source

- Affiche le nom d'hôte ou l'adresse IP de l'appliance Discover d'où proviennent les données d'enregistrement.

- Enregistrements

- Affiche le nombre total d'enregistrements envoyés à l'appliance Explore.

- Taille

- Affiche la taille de l'index.

- État

- Affiche l'état de réplication des données sur le cluster.

- Tessons

- Affiche le nombre de partitions figurant dans l'index.

- Partitions non allouées

- Affiche le nombre de partitions qui n'ont pas été attribuées à un nœud. Les partitions non allouées sont généralement des répliques de partitions qui doivent être conservées sur un nœud différent de celui contenant la partition principale correspondante, mais le cluster ne contient pas suffisamment de nœuds. Par exemple, un cluster ne comportant qu'un seul membre n'aura pas d' emplacement pour stocker les fragments répliqués. Ainsi, avec le niveau de réplication par défaut de 1, l' index contiendra toujours des partitions non attribuées et aura un yellow statut.

- Déplacer des fragments

- Affiche le nombre de partitions qui se déplacent d'un nœud à l'autre. La relocalisation des partitions se produit généralement lorsqu'un nœud Explore du cluster tombe en panne.

Supprimer des enregistrements

Dans certaines circonstances, telles que le déplacement d'un cluster Explore d'un réseau à un autre, vous souhaiterez peut-être supprimer tous les enregistrements d'un cluster.

Vous pouvez supprimer des enregistrements par index, qui est un ensemble d'enregistrements créés le même jour. Les index sont nommés selon le modèle suivant :

<node-id>-<date>-<index-id>

Par exemple, un index daté 2016-5-16 contient des enregistrements créés le 16 mai 2016 (les dates sont spécifiées en UTC). Vous pouvez supprimer toutes les données d'un jour ou d'une période de jours donnée ; par exemple, vous souhaiterez peut-être supprimer le contenu d'un enregistrement dont vous savez qu'il contient des informations sensibles.

Restaurer l'état du cluster

Dans de rares cas, le cluster Explore peut ne pas être rétabli après un Red statut, tel qu'il apparaît dans État section sur le Découvrir l' état du cluster page. Lorsque cet état se produit, il est possible de restaurer le cluster dans un Green état.

Lorsque vous restaurez l'état du cluster, le cluster Explore est mis à jour avec les dernières informations stockées sur les nœuds Explore du cluster et sur tous les autres dispositifs Discover et Command connectés.

| Important : | Si vous avez récemment redémarré votre cluster Explore, l'état du cluster peut prendre une heure Green apparaît et il est possible que la restauration du cluster ne soit pas nécessaire. Si vous ne savez pas si vous devez restaurer l'état du cluster, contactez Assistance ExtraHop. |

- Dans le Explorez les paramètres du cluster section, cliquez Restaurer l'état du cluster.

- Sur le Restaurer l'état du cluster page, cliquez Restaurer l'état du cluster.

- Cliquez Restaurer le cluster pour confirmer.

Réglages réseau

La section Paramètres réseau inclut les paramètres de connectivité réseau configurables suivants.

- Connectivité

- Configurez les connexions réseau.

- Certificat SSL

- Générez et téléchargez un certificat auto-signé.

- Notifications

- Configurez des notifications d'alerte par e-mail et par le biais de pièges SNMP.

L'appliance Explore possède quatre ports réseau 10/100/1000BaseT et deux ports réseau SFP+ 10 GbE. Par défaut, le port Gb1 est configuré comme port de gestion et nécessite une adresse IP. Les ports Gb2, Gb3 et Gb4 sont désactivés et ne sont pas configurables.

Vous pouvez configurer l'un des ports réseau 10 GbE comme port de gestion, mais vous ne pouvez activer qu'un seul port de gestion à la fois.

Avant de commencer à configurer les paramètres réseau d'une appliance Explore, vérifiez qu'un câble correctif réseau connecte le port Gb1 de l'appliance Explore au réseau de gestion. Pour plus d'informations sur l'installation d'une appliance Explore, reportez-vous au Déploiement de l'espace de stockage des enregistrements EXA 5200 guide ou contactez le support ExtraHop pour obtenir de l'aide.

Pour les spécifications, les guides d'installation et de plus amples informations sur votre appliance, reportez-vous à docs.extrahop.com.

Connectez-vous aux services cloud ExtraHop

ExtraHop Cloud Services permet d'accéder aux services cloud ExtraHop via une connexion cryptée.

Une fois la connexion établie, les informations relatives aux services disponibles apparaissent sur la page ExtraHop Cloud Services.

- En partageant des données avec le service d'apprentissage automatique ExtraHop, vous pouvez activer des fonctionnalités qui

améliorent le système ExtraHop et votre expérience utilisateur.

- Activez l'assistant de recherche AI pour trouver des appareils à l'aide d'instructions utilisateur en langage naturel, qui

sont partagées avec ExtraHop Cloud Services pour améliorer le produit. Consultez les FAQ sur l'assistant de recherche AI pour plus d'

informations. L'assistant de recherche AI ne peut actuellement pas être activé pour les

régions suivantes :

- Asie-Pacifique (Singapour, Sydney, Tokyo)

- Europe (Francfort, Paris)

- Adhérez à Expanded Threat Intelligence pour permettre au service d'apprentissage automatique d' examiner les données telles que les adresses IP et les noms d'hôtes par rapport aux renseignements sur les menaces fournis par CrowdStrike, aux terminaux inoffensifs et à d'autres informations sur le trafic réseau. Consultez les FAQ étendue sur les renseignements sur les menaces pour plus d' informations.

- Fournissez des données telles que les hachages de fichiers et les adresses IP externes à l' analyse collective des menaces afin d'améliorer la précision des détections. Consultez les FAQ sur l'analyse collective des menaces pour plus d' informations.

- Activez l'assistant de recherche AI pour trouver des appareils à l'aide d'instructions utilisateur en langage naturel, qui

sont partagées avec ExtraHop Cloud Services pour améliorer le produit. Consultez les FAQ sur l'assistant de recherche AI pour plus d'

informations. L'assistant de recherche AI ne peut actuellement pas être activé pour les

régions suivantes :

- Le service de mise à jour ExtraHop permet de mettre à jour automatiquement les ressources du système ExtraHop, telles que les packages de rançongiciels.

- L'accès à distance ExtraHop vous permet d'autoriser les membres de l'équipe chargée du compte ExtraHop et le support ExtraHop à se connecter à votre système ExtraHop pour obtenir de l'aide à la configuration. Consultez les FAQ sur l'accès à distance pour plus d'informations sur les utilisateurs d'accès à distance.

| Vidéo : | Consultez la formation associée : Connectez-vous aux services cloud ExtraHop |

Before you begin

- Les systèmes RevealX 360 sont automatiquement connectés aux services cloud ExtraHop, mais il se peut que vous deviez autoriser l'accès via les pare-feux réseau.

- Vous devez appliquer la licence appropriée sur le système ExtraHop avant de pouvoir vous connecter aux services cloud ExtraHop. Consultez les FAQ sur les licences pour plus d'informations.

- Vous devez avoir configuré ou privilèges d'administration du système et des accès pour accéder aux paramètres d'administration.

Configurez les règles de votre pare-feu

Si votre système ExtraHop est déployé dans un environnement doté d'un pare-feu, vous devez ouvrir l' accès aux services cloud ExtraHop. Pour les systèmes RevealX 360 connectés à des systèmes autogérés capteurs, vous devez également ouvrir l'accès à l'espace de stockage des enregistrements basé sur le cloud inclus dans RevealX Standard Investigation

Accès ouvert aux services cloud

Pour accéder aux services cloud ExtraHop, votre capteurs doit être en mesure de résoudre les requêtes DNS pour *.extrahop.com et d'accéder au TCP 443 (HTTPS) à partir de l'adresse IP qui correspond à votre sonde licence :

- 35.161.154.247 (Portland, États-Unis)

- 54.66.242.25 (Sydney, Australie)

- 52.59.110.168 (Francfort, Allemagne)

Accès libre à RevealX 360 Standard Investigation

Pour accéder à RevealX 360 Standard Investigation, votre capteurs doit pouvoir accéder au protocole TCP 443 (HTTPS) sortant à ces noms de domaine complets :

- bigquery.googleapis.com

- bigquerystorage.googleapis.com

- oauth2.googleapis.com

- www.googleapis.com

- www.mtls.googleapis.com

- iamcredentials.googleapis.com

Vous pouvez également consulter les conseils publics de Google sur calcul des plages d'adresses IP possibles pour googleapis.com.

Outre la configuration de l'accès à ces domaines, vous devez également configurer le paramètres globaux du serveur proxy.

Connectez-vous aux services cloud ExtraHop via un proxy

Si vous ne disposez pas d'une connexion Internet directe, vous pouvez essayer de vous connecter à ExtraHop Cloud Services via un proxy explicite.

Before you begin

Vérifiez si votre fournisseur de proxy est configuré pour exécuter le machine-in-the-middle (MITM) lors de la tunnelisation de SSH via HTTP CONNECT vers localhost:22. ExtraHop Cloud Services déploie un tunnel SSH interne chiffré, de sorte que le trafic ne sera pas visible lors de l'inspection MITM. Nous vous recommandons de créer une exception de sécurité et de désactiver l' inspection MITM pour ce trafic.| Important : | Si vous ne parvenez pas à désactiver MITM sur votre proxy, vous devez désactiver la validation des certificats dans le fichier de configuration exécutant le système ExtraHop. Pour plus d'informations, voir Contourner la validation des certificats. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Connectivité.

- Cliquez Activer le proxy cloud ExtraHop.

- Dans le Nom d'hôte dans le champ, saisissez le nom d'hôte de votre serveur proxy, tel que hôte proxy.

- Dans le Port dans le champ, saisissez le port de votre serveur proxy, tel que 8080.

- Facultatif : Si nécessaire, dans Nom d'utilisateur et Mot de passe champs, saisissez un nom d'utilisateur et un mot de passe pour votre serveur proxy.

- Cliquez Enregistrer.

Contourner la validation des certificats

Certains environnements sont configurés de telle sorte que le trafic chiffré ne puisse pas quitter le réseau sans inspection par un équipement tiers. Cet équipement peut agir comme un point de terminaison TLS qui déchiffre et rechiffre le trafic avant d'envoyer les paquets à ExtraHop Cloud Services.

| Remarque : | La procédure suivante nécessite de vous familiariser avec la modification du fichier de configuration en cours d'exécution d'ExtraHop. |

Déconnexion des services cloud ExtraHop

Vous pouvez déconnecter un système ExtraHop des services cloud ExtraHop.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Services cloud ExtraHop .

- Dans le Connexion aux services cloud section, cliquez sur Déconnecter.

Gérer l'inscription aux services cloud ExtraHop

Si vous souhaitez déplacer une licence existante d'un système ExtraHop à un autre, vous pouvez gérer l'inscription au système depuis la page ExtraHop Cloud Services. La désinscription d'un système supprime toutes les données et analyses historiques du service d'apprentissage automatique du système et ne sera plus disponible.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Services cloud ExtraHop .

- Dans le Connexion aux services cloud section, cliquez sur Désinscrivez-vous.

Connectivité

Le Connectivité La page contient des commandes pour les connexions et les paramètres réseau de votre appliance.

- État de l'interface

- Sur les appliances physiques, un schéma des connexions d'interface apparaît, qui est mis à jour

dynamiquement en fonction de l'état du port.

- Le port Ethernet bleu est destiné à la gestion

- Un port Ethernet noir indique qu'un port autorisé et activé est actuellement hors service

- Un port Ethernet vert indique un port connecté actif

- Un port Ethernet gris indique un port désactivé ou sans licence

- Paramètres réseau

-

- Cliquez Modifier les paramètres pour ajouter un nom d'hôte pour votre appliance ExtraHop ou pour ajouter des serveurs DNS.

- Paramètres du proxy

-

- Activez un proxy mondial pour vous connecter à une console ExtraHop

- Activez un proxy cloud pour vous connecter aux services cloud ExtraHop

- Paramètres de l'interface Bond

-

- Créez un interface de liaison pour relier plusieurs interfaces en une seule interface logique avec une seule adresse IP.

- Interfaces

- Consultez et configurez vos interfaces de gestion et de surveillance. Cliquez sur n'importe quelle interface pour afficher les options de réglage.

- Paramètres d'ingestion de paquets

-

- Configurer la source des paquets ingérés par cette sonde. Vous pouvez activer la sonde pour qu'elle ingère des paquets provenant d'un flux direct ou des paquets transférés par un tiers.

Configuration d'une interface

Débit de l'interface

Hop supplémentaire sonde les modèles EDA 6100, EDA 8100 et EDA 9100 sont optimisés pour capturer le trafic exclusivement sur les ports 10 GbE.

L'activation des interfaces 1 GbE pour surveiller le trafic peut avoir un impact sur les performances, en fonction de l'ExtraHop sonde. Bien que vous puissiez les optimiser capteurs pour capturer le trafic simultanément sur les ports 10 GbE et les trois ports 1 GbE non liés à la gestion, nous vous recommandons de contacter le support ExtraHop pour obtenir de l'aide afin d'éviter une réduction du débit.

| Remarque : | Les capteurs EDA 6200, EDA 8200, EDA 9200 et EDA 10200 ne sont pas sensibles à une réduction du débit si vous activez des interfaces 1 GbE pour surveiller le trafic. |

| Capteur ExtraHop | Débit | Détails |

|---|---|---|

| ANNÉE 9100 | Débit standard de 40 Gbit/s | Si les interfaces 1 GbE non liées à la gestion sont désactivées, vous pouvez utiliser jusqu'à quatre interfaces 10 GbE pour un débit combiné allant jusqu'à 40 Gbit/s. |

| ÉD. 8100 | Débit standard de 20 Gbit/s | Si les interfaces 1 GbE non liées à la gestion sont désactivées, vous pouvez utiliser l'une des interfaces 10 GbE ou les deux pour un débit combiné allant jusqu'à 20 Gbit/s. |

| ÉD. 6100 | Débit standard de 10 Gbit/s | Si les interfaces 1 GbE non liées à la gestion sont désactivées, le débit combiné total maximum est de 10 Gbit/s. |

| ÉD. 3100 | Débit standard de 3 Gbit/s | Aucune interface 10 GbE |

| ANNÉE 1100 | Débit standard de 1 Gbit/s | Aucune interface 10 GbE |

Définir un itinéraire statique

Before you begin

Vous devez désactiver DHCPv4 avant de pouvoir ajouter une route statique.- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Connectivité.

- Dans le Interfaces section, cliquez sur le nom de l'interface que vous souhaitez configurer.

- Sur le Paramètres réseau pour l'interface <interface number> page, assurez-vous que Adresse IPv4 et Masque réseau les champs sont complets et enregistrés, puis cliquez sur Modifier les itinéraires.

- Dans le Ajouter un itinéraire section, saisissez une plage d'adresses réseau en notation CIDR dans le Réseau champ et adresse IPv4 dans le Par IP champ, puis cliquez sur Ajouter.

- Répétez l'étape précédente pour chaque itinéraire que vous souhaitez ajouter.

- Cliquez Enregistrer.

serveur proxy mondial

Si la topologie de votre réseau nécessite un serveur proxy pour permettre à votre système ExtraHop de communiquer soit avec console ou avec d'autres appareils extérieurs au réseau local, vous pouvez activer votre système ExtraHop pour qu'il se connecte à un serveur proxy que vous avez déjà sur votre réseau. La connectivité Internet n'est pas requise pour le serveur proxy global.

Proxy ExtraHop Cloud

Si votre système ExtraHop ne dispose pas d'une connexion Internet directe, vous pouvez vous connecter à Internet via un serveur proxy spécialement conçu pour la connectivité des services ExtraHop Cloud. Un seul proxy peut être configuré par système.

Complétez les champs suivants et cliquez sur Enregistrer pour activer un proxy cloud.

Nom d'hôte : Le nom d'hôte ou l'adresse IP de votre serveur proxy cloud.

Port : Le numéro de port de votre serveur proxy cloud.

Nom d'utilisateur : Le nom d'un utilisateur autorisé à accéder à votre serveur proxy cloud.

Mot de passe : Le mot de passe de l'utilisateur indiqué ci-dessus.

Interfaces de liaison

Vous pouvez relier plusieurs interfaces de votre système ExtraHop en une seule interface logique dotée d'une adresse IP pour la bande passante combinée des interfaces membres. Les interfaces de liaison permettent d'augmenter le débit avec une seule adresse IP. Cette configuration est également connue sous le nom d'agrégation de liens, de canalisation de ports, de regroupement de liens, de liaison Ethernet/réseau/carte réseau ou d'association de cartes réseau. Les interfaces Bond ne peuvent pas être réglées en mode surveillance.

| Remarque : | Lorsque vous modifiez les paramètres de l'interface de liaison, vous perdez la connectivité à votre système ExtraHop. Vous devez modifier la configuration de votre commutateur réseau pour rétablir la connectivité. Les modifications requises dépendent de votre commutateur. Contactez le support ExtraHop pour obtenir de l'aide avant de créer une interface Bond. |

- La liaison n'est configurable que sur les interfaces Management ou Management +.

- Canalisation portuaire sur les ports de surveillance du trafic est pris en charge par les capteurs ExtraHop.

Les interfaces choisies comme membres d'une interface de liaison ne sont plus configurables indépendamment et sont affichées comme Handicapé (membre obligataire) dans la section Interfaces de la page Connectivité. Une fois qu'une interface de liaison est créée, vous ne pouvez pas ajouter de membres supplémentaires ni supprimer des membres existants. L'interface de liaison doit être détruite et recréée.

Création d'une interface de liaison

Vous pouvez créer une interface de liaison avec au moins un membre d'interface et un nombre maximum de membres disponibles pour la liaison.

Modifier les paramètres de l'interface de liaison

Une fois qu'une interface de liaison est créée, vous pouvez modifier la plupart des paramètres comme s'il s'agissait d'une interface unique.

Détruire une interface de liaison

Lorsqu'une interface de liaison est détruite, les membres d'interface distincts de l' interface de liaison retournent à une fonctionnalité d'interface indépendante. Une interface membre est sélectionnée pour conserver les paramètres de l'interface de liaison et toutes les autres interfaces membres sont désactivées. Si aucune interface membre n'est sélectionnée pour conserver les paramètres, ceux-ci sont perdus et toutes les interfaces membres sont désactivées.

Notifications

Le système ExtraHop peut envoyer des notifications concernant les alertes configurées par e-mail, par des interruptions SNMP et par des exportations Syslog vers des serveurs distants. Si un groupe de notifications par e-mail est spécifié, les e-mails sont envoyés aux groupes affectés à l'alerte.

Configurer les paramètres de messagerie pour les notifications

Vous devez configurer un serveur de messagerie et un expéditeur pour que le système ExtraHop puisse envoyer des notifications d' alerte ou des rapports planifiés.

Que faire ensuite

Après avoir vérifié que vos nouveaux paramètres fonctionnent comme prévu, conservez les modifications apportées à la configuration par le biais d'événements de redémarrage et d'arrêt du système en enregistrant le fichier de configuration en cours d'exécution.Ajouter une nouvelle adresse e-mail de notification sur une appliance Explore ou Trace

Vous pouvez envoyer des alertes de stockage du système à des destinataires individuels. Les alertes sont envoyées dans les conditions suivantes :

- Un disque physique est dans un état dégradé.

- Le nombre d'erreurs d'un disque physique augmente.

- (Appliance Explore uniquement) Un disque virtuel est dans un état dégradé.

- (Appliance Explore uniquement) Un nœud Explore enregistré est absent du cluster. Le nœud est peut-être tombé en panne ou il est hors tension.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Notifications.

- Sous Notifications, cliquez Adresses e-mail.

- Dans le Adresse e-mail zone de texte, saisissez l' adresse e-mail du destinataire.

- Cliquez Enregistrer.

Configurer les paramètres pour envoyer des notifications à un gestionnaire SNMP

L'état du réseau peut être surveillé via le protocole SNMP (Simple Network Management Protocol). Le SNMP collecte des informations en interrogeant les périphériques du réseau. Les appareils compatibles SNMP peuvent également envoyer des alertes aux stations de gestion SNMP. Les communautés SNMP définissent le groupe auquel appartiennent les appareils et les stations de gestion exécutant le protocole SNMP, qui spécifie l'endroit où les informations sont envoyées. Le nom de la communauté identifie le groupe.

| Remarque : | La plupart des organisations disposent d'un système bien établi pour collecter et afficher les interruptions SNMP dans un emplacement central qui peut être surveillé par leurs équipes opérationnelles. Par exemple, les interruptions SNMP sont envoyées à un gestionnaire SNMP et la console de gestion SNMP les affiche. |

Téléchargez la MIB SNMP ExtraHop

Le protocole SNMP ne fournit pas de base de données contenant les informations transmises par un réseau surveillé par SNMP. Les informations SNMP sont définies par des bases d'informations de gestion (MIB) tierces qui décrivent la structure des données collectées.

Envoyer des notifications système à un serveur Syslog distant

L'option d'exportation Syslog vous permet d'envoyer des alertes depuis un système ExtraHop à tout système distant qui reçoit des entrées Syslog pour un archivage à long terme et une corrélation avec d'autres sources.

Que faire ensuite

Après avoir vérifié que vos nouveaux paramètres fonctionnent comme prévu, conservez les modifications apportées à la configuration par le biais d'événements de redémarrage et d'arrêt du système en enregistrant le fichier de configuration en cours d'exécution.Certificat TLS

Les certificats TLS fournissent une authentification sécurisée au système ExtraHop.

Vous pouvez désigner un certificat auto-signé pour l'authentification au lieu d'un certificat signé par une autorité de certification. Sachez toutefois qu'un certificat auto-signé génère une erreur dans le client navigateur, qui indique que l' autorité de certification signataire est inconnue. Le navigateur propose un ensemble de pages de confirmation pour approuver le certificat, même s'il est auto-signé. Les certificats auto-signés peuvent également dégrader les performances en empêchant la mise en cache dans certains navigateurs. Nous vous recommandons de créer une demande de signature de certificat depuis votre système ExtraHop et de télécharger le certificat signé à la place.

| Important : | Lors du remplacement d'un certificat TLS, le service du serveur Web est redémarré. Les connexions tunnelisées entre les capteurs ExtraHop et les consoles ExtraHop sont perdues puis rétablies automatiquement. |

Téléchargez un certificat TLS

Vous devez télécharger un fichier .pem contenant à la fois une clé privée et un certificat auto-signé ou un certificat d'autorité de certification.

| Remarque : | Le fichier .pem ne doit pas être protégé par mot de passe. |

| Remarque : | Vous pouvez également automatiser cette tâche via l' API REST. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Certificat TLS .

- Cliquez Gérer les certificats pour développer la section.

- Cliquez Choisissez un fichier et accédez au certificat que vous souhaitez télécharger.

- Cliquez Ouvrir.

- Cliquez Téléverser.

Créez une demande de signature de certificat depuis votre système ExtraHop

Une demande de signature de certificat (CSR) est un bloc de texte codé qui est transmis à votre autorité de certification (CA) lorsque vous demandez un certificat TLS. Le CSR est généré sur le système ExtraHop où le certificat TLS sera installé et contient des informations qui seront incluses dans le certificat, telles que le nom commun (nom de domaine), l'organisation, la localité et le pays. Le CSR contient également la clé publique qui sera incluse dans le certificat. Le CSR est créé avec la clé privée du système ExtraHop, formant une paire de clés.

Que faire ensuite

Envoyez le fichier CSR à votre autorité de certification (CA) pour faire signer le CSR. Lorsque vous recevez le certificat TLS de l'autorité de certification, retournez au Certificat TLS page dans les paramètres d'administration et téléchargez le certificat dans le système ExtraHop.| Conseil : | Si votre organisation exige que le CSR contienne une nouvelle clé publique, générer un certificat auto-signé pour créer de nouvelles paires de clés avant de créer le CSR. |

Certificats fiables

Les certificats fiables vous permettent de valider les cibles SMTP, LDAP, HTTPS ODS et MongoDB ODS, ainsi que les connexions à l'espace de stockage des enregistrements Splunk depuis votre système ExtraHop.

Ajoutez un certificat fiable à votre système ExtraHop

Votre système ExtraHop ne fait confiance qu'aux homologues qui présentent un certificat TLS (Transport Layer Security) signé par l'un des certificats système intégrés et par tous les certificats que vous chargez. Les cibles SMTP, LDAP, HTTPS ODS et MongoDB ODS, ainsi que les connexions à l'espace de stockage des enregistrements Splunk peuvent être validées par le biais de ces certificats.

Before you begin

Vous devez vous connecter en tant qu'utilisateur disposant de privilèges d'installation ou de système et accéder à l'administration pour ajouter ou supprimer des certificats fiables.| Important : | Pour faire confiance aux certificats système intégrés et à tous les certificats chargés, vous devez également activer le chiffrement TLS ou STARTTLS et la validation des certificats lors de la configuration des paramètres du serveur externe. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres réseau section, cliquez sur Certificats fiables.

- Facultatif : Si vous voulez faire confiance aux certificats intégrés inclus dans le système ExtraHop, sélectionnez Certificats du système de confiance, puis cliquez sur Enregistrer.

- Pour ajouter votre propre certificat, cliquez Ajouter un certificat puis dans Certificat champ, collez le contenu de la chaîne de certificats codée PEM.

- Dans le Nom dans le champ, saisissez un nom.

- Cliquez Ajouter.

Paramètres d'accès

Dans le Paramètres d'accès section, vous pouvez modifier les mots de passe des utilisateurs, activer le compte d'assistance, gérer les utilisateurs locaux et les groupes d'utilisateurs, configurer l' authentification à distance et gérer l'accès à l'API.

Mots de passe

Les utilisateurs disposant de privilèges d'accès à la page Administration peuvent modifier le mot de passe des comptes utilisateurs locaux.

- Sélectionnez n'importe quel utilisateur et modifiez son mot de passe

- Vous ne pouvez modifier les mots de passe que pour les utilisateurs locaux. Vous ne pouvez pas modifier les mots de passe des utilisateurs authentifiés via LDAP ou d'autres serveurs d'authentification à distance.

Pour plus d'informations sur les privilèges accordés à des utilisateurs et à des groupes spécifiques de la page Administration, consultez Les utilisateurs section.

Modifier le mot de passe par défaut de l'utilisateur chargé de l'installation

Il est recommandé de modifier le mot de passe par défaut de l'utilisateur configuré sur le système ExtraHop après votre première connexion. Pour rappeler aux administrateurs d'effectuer cette modification, il y a un bleu Changer le mot de passe bouton en haut de la page lorsque l'utilisateur chargé de l'installation accède aux paramètres d'administration. Une fois le mot de passe utilisateur de configuration modifié, le bouton en haut de la page n'apparaît plus.

| Remarque : | Le mot de passe doit comporter au moins 5 caractères. |

Accès au support

Les comptes d'assistance permettent à l'équipe d'assistance ExtraHop d'aider les clients à résoudre les problèmes liés au système ExtraHop.

Ces paramètres ne doivent être activés que si l'administrateur du système ExtraHop demande une assistance pratique à l'équipe de support ExtraHop.

Générer une clé SSH

- Dans le Paramètres d'accès section, cliquez sur Accès au support.

- Cliquez Générer une clé SSH.

- Copiez la clé cryptée depuis la zone de texte et envoyez-la par e-mail à votre représentant ExtraHop.

- Cliquez Terminé.

Régénérer ou révoquer la clé SSH

Pour empêcher l'accès SSH au système ExtraHop avec une clé SSH existante, vous pouvez révoquer la clé SSH actuelle. Une nouvelle clé SSH peut également être régénérée si nécessaire.

- Dans le Paramètres d'accès section, cliquez Accès au support.

- Cliquez Générer une clé SSH.

-

Choisissez l'une des options suivantes :

- Cliquez Régénérer la clé SSH puis cliquez sur

Régénérer.

Copiez la clé cryptée depuis la zone de texte et envoyez-la par e-mail à votre représentant ExtraHop, puis cliquez sur Terminé.

- Cliquez Révoquer la clé SSH pour empêcher l'accès SSH au système avec la clé actuelle.

- Cliquez Régénérer la clé SSH puis cliquez sur

Régénérer.

Utilisateurs

La page Utilisateurs vous permet de contrôler l'accès local à l' appliance ExtraHop.

Ajouter un compte utilisateur local

En ajoutant un compte utilisateur local, vous pouvez fournir aux utilisateurs un accès direct à votre système ExtraHop et restreindre leurs privilèges en fonction de leur rôle dans votre organisation.

| Conseil : |

|

Utilisateurs et groupes d'utilisateurs

Les utilisateurs peuvent accéder au système ExtraHop de trois manières : via un ensemble de comptes utilisateur préconfigurés, via des comptes utilisateurs locaux configurés sur l'appliance ou via des comptes utilisateurs distants configurés sur des serveurs d'authentification existants, tels que LDAP, SAML, Radius et TACACS+.

| Vidéo : | Consultez les formations associées : |

Utilisateurs locaux

Cette rubrique concerne les comptes locaux et par défaut. Voir Authentification à distance pour savoir comment configurer des comptes distants.

- installation

- Ce compte fournit des privilèges complets de lecture et d'écriture du système à l' interface utilisateur basée sur le navigateur et à l'interface de ligne de commande (CLI) ExtraHop. Sur le plan physique capteurs, le mot de passe par défaut pour ce compte est le numéro de série inscrit sur le devant de l' appliance. Sur le virtuel capteurs, le mot de passe par défaut est default.

- coquille

- Le shell Le compte, par défaut, a accès aux commandes shell non administratives dans l'interface de ligne de commande ExtraHop. Sur les capteurs physiques, le mot de passe par défaut pour ce compte est le numéro de série inscrit sur le devant de l'appliance. Sur les capteurs virtuels, le mot de passe par défaut est default.

| Remarque : | Le mot de passe ExtraHop par défaut pour l'un ou l'autre des comptes lorsqu'il est déployé dans Amazon Web Services (AWS) et Google Cloud Platform (GCP) est l'ID d'instance de la machine virtuelle. |

Que faire ensuite

Authentification à distance

Le système ExtraHop prend en charge l'authentification à distance pour l'accès des utilisateurs. L'authentification à distance permet aux organisations dotées de systèmes d'authentification tels que LDAP (OpenLDAP ou Active Directory, par exemple) de permettre à tous leurs utilisateurs ou à un sous-ensemble de leurs utilisateurs de se connecter au système avec leurs informations dcredentiatives existantes.

L'authentification centralisée offre les avantages suivants :

- Synchronisation du mot de passe utilisateur.

- Création automatique de comptes ExtraHop pour les utilisateurs sans intervention de l'administrateur.

- Gestion des privilèges ExtraHop en fonction des groupes d'utilisateurs.

- Les administrateurs peuvent accorder l'accès à tous les utilisateurs connus ou restreindre l'accès en appliquant des filtres LDAP .

Utilisateurs distants

Si votre système ExtraHop est configuré pour l'authentification à distance SAML ou LDAP, vous pouvez créer un compte pour ces utilisateurs distants. La préconfiguration des comptes sur le système ExtraHop pour les utilisateurs distants vous permet de partager les personnalisations du système avec ces utilisateurs avant qu'ils ne se connectent.

Si vous choisissez de provisionner automatiquement les utilisateurs lorsque vous configurez l'authentification SAML, l'utilisateur est automatiquement ajouté à la liste des utilisateurs locaux lorsqu'il se connecte pour la première fois. Cependant, vous pouvez créer un compte utilisateur SAML distant sur le système ExtraHop lorsque vous souhaitez approvisionner un utilisateur distant avant que celui-ci ne se soit connecté au système. Les privilèges sont attribués à l'utilisateur par le fournisseur. Une fois l'utilisateur créé, vous pouvez l'ajouter aux groupes d'utilisateurs locaux.

Que faire ensuite

Groupes d'utilisateurs

Les groupes d'utilisateurs vous permettent de gérer l'accès au contenu partagé par groupe plutôt que par utilisateur individuel. Les objets personnalisés tels que les cartes d'activités peuvent être partagés avec un groupe d'utilisateurs, et tout utilisateur ajouté au groupe y a automatiquement accès. Vous pouvez créer un groupe d'utilisateurs local, qui peut inclure des utilisateurs locaux et distants. Sinon, si votre système ExtraHop est configuré pour l'authentification à distance via LDAP, vous pouvez configurer les paramètres pour importer vos groupes d'utilisateurs LDAP.

- Cliquez Créer un groupe d'utilisateurs pour créer un groupe local. Le groupe d'utilisateurs apparaît dans la liste. Ensuite, cochez la case à côté du nom du groupe d'utilisateurs et sélectionnez les utilisateurs dans Filtrer les utilisateurs... liste déroulante. Cliquez Ajouter des utilisateurs au groupe.

- (LDAP uniquement) Cliquez sur Actualiser tous les groupes d'utilisateurs ou sélectionnez plusieurs groupes d' utilisateurs LDAP et cliquez sur Actualiser les utilisateurs dans les groupes.

- Cliquez Réinitialiser le groupe d'utilisateurs pour supprimer tout le contenu partagé d'un groupe d'utilisateurs sélectionné. Si le groupe n'existe plus sur le serveur LDAP distant, il est supprimé de la liste des groupes d'utilisateurs.

- Cliquez Activer le groupe d'utilisateurs ou Désactiver le groupe d'utilisateurs pour contrôler si un membre du groupe peut accéder au contenu partagé pour le groupe d'utilisateurs sélectionné.

- Cliquez Supprimer le groupe d'utilisateurs pour supprimer le groupe d'utilisateurs sélectionné du système.

- Consultez les propriétés suivantes pour les groupes d'utilisateurs répertoriés :

- Nom du groupe

- Affiche le nom du groupe. Pour afficher les membres du groupe, cliquez sur le nom du groupe.

- Type

- Affiche le type de groupe d'utilisateurs local ou distant.

- Membres

- Affiche le nombre d'utilisateurs du groupe.

- Contenu partagé

- Affiche le nombre d'objets créés par l'utilisateur qui sont partagés avec le groupe.

- État

- Indique si le groupe est activé ou désactivé sur le système. Lorsque le statut est Disabled, le groupe d'utilisateurs est considéré comme vide lors des vérifications d'adhésion ; toutefois, le groupe d'utilisateurs peut toujours être spécifié lors du partage de contenu.

- Membres actualisés (LDAP uniquement)

- Affiche le temps écoulé depuis que l'adhésion au groupe a été actualisée. Les

groupes d'utilisateurs sont actualisés dans les conditions suivantes :

- Une fois par heure, par défaut. Le réglage de l'intervalle de rafraîchissement peut être modifié sur le page.

- Un administrateur actualise un groupe en cliquant sur Actualiser tous les groupes d'utilisateurs ou Actualiser les utilisateurs du groupe, ou par programmation via l'API REST. Vous pouvez actualiser un groupe à partir du Groupe d'utilisateurs ou depuis la page Liste des membres page.

- Un utilisateur distant se connecte au système ExtraHop pour la première fois.

- Un utilisateur tente de charger un tableau de bord partagé auquel il n'a pas accès.

Privilèges utilisateur

Les administrateurs déterminent le niveau d'accès au module pour les utilisateurs du système ExtraHop.

Pour plus d'informations sur les privilèges utilisateur pour l'API REST, consultez le Guide de l'API REST.

Pour plus d'informations sur les privilèges des utilisateurs distants, consultez les guides de configuration pour LDAP, RAYON, SAML, et TACACS+.

Niveaux de privilèges

Définissez le niveau de privilège de votre utilisateur afin de déterminer les zones du système ExtraHop auxquelles il peut accéder.

- Accès au module NDR

- Permet à l'utilisateur d'accéder à des fonctionnalités de sécurité telles que la détection des attaques, les enquêtes et les briefings sur les menaces.

- Accès au module NPM

- Permet à l'utilisateur d'accéder à des fonctionnalités de performance telles que la détection des opérations et la possibilité de créer des tableaux de bord personnalisés.

- Accès aux paquets et aux clés de session

- Permet à l'utilisateur de visualiser et de télécharger des paquets et des clés de session, des paquets uniquement, des en-têtes de paquets uniquement ou des tranches de paquets uniquement. Permet également à l'utilisateur d'extraire les fichiers associés aux paquets.

Ces privilèges déterminent le niveau de fonctionnalité dont disposent les utilisateurs dans les modules auxquels l'accès leur a été accordé.

Pour RevealX Enterprise, les utilisateurs disposant de privilèges d'accès au système et d' administration peuvent accéder à toutes les fonctionnalités, à tous les paquets et à toutes les clés de session de leurs modules sous licence.

Pour RevealX 360, les privilèges d'accès au système et d'administration, l'accès aux modules sous licence, aux paquets et aux clés de session doivent être attribués séparément. RevealX 360 propose également un compte d'administration système supplémentaire qui accorde tous les privilèges du système, à l'exception de la possibilité de gérer les utilisateurs et l'accès aux API.

Le tableau suivant contient les fonctionnalités d'ExtraHop et leurs privilèges requis. Si aucune exigence de module n'est notée, la fonctionnalité est disponible à la fois dans les modules NDR et NDM.

| Administration des systèmes et des accès | Administration du système (RevealX 360 uniquement) | Écriture complète | Écriture limitée | Rédaction personnelle | Lecture seule complète | Lecture seule restreinte | |

|---|---|---|---|---|---|---|---|

| Cartes d'activités | |||||||

| Créez, visualisez et chargez des cartes d'activités partagées | Y | Y | Y | Y | Y | Y | N |

| Enregistrer des cartes d'activité | Y | Y | Y | Y | Y | N | N |

| Partagez des cartes d'activités | Y | Y | Y | Y | N | N | N |

| Alertes | Licence et accès au module NPM requis. | ||||||

| Afficher les alertes | Y | Y | Y | Y | Y | Y | Y |

| Création et modification d'alertes | Y | Y | Y | N | N | N | N |

| Priorités d'analyse | |||||||

| Afficher la page Priorités d'analyse | Y | Y | Y | Y | Y | Y | N |

| Ajouter et modifier des niveaux d'analyse pour les groupes | Y | Y | Y | N | N | N | N |

| Ajouter des appareils à une liste de surveillance | Y | Y | Y | N | N | N | N |

| Gestion des priorités de transfert | Y | Y | Y | N | N | N | N |

| Lots | |||||||

| Création d'un bundle | Y | Y | Y | N | N | N | N |

| Téléchargez et appliquez un bundle | Y | Y | Y | N | N | N | N |

| Téléchargez un bundle | Y | Y | Y | Y | Y | N | N |

| Afficher la liste des offres groupées | Y | Y | Y | Y | Y | Y | N |

| Tableaux de bord | Licence et accès au module NPM requis pour créer et modifier des tableaux de bord. | ||||||

| Afficher et organiser les tableaux de bord | Y | Y | Y | Y | Y | Y | Y |

| Création et modification de tableaux de bord | Y | Y | Y | Y | Y | N | N |

| Partagez des tableaux de bord | Y | Y | Y | Y | N | N | N |

| Détections | Licence et accès au module NDR nécessaires

pour visualiser et régler les détections de sécurité et créer

des enquêtes. Licence et accès au module NPM requis pour afficher et régler les détections de performances. |

||||||

| Afficher les détections | Y | Y | Y | Y | Y | Y | Y |

| Reconnaître les détections | Y | Y | Y | Y | Y | N | N |

| Modifier l'état de détection et les notes | Y | Y | Y | Y | N | N | N |

| Création et modification d'enquêtes | Y | Y | Y | Y | N | N | N |

| Création et modification de règles d'exceptions | Y | Y | Y | N | N | N | N |

| Groupes d'appareils | Les administrateurs peuvent configurer le Politique globale de contrôle des modifications des groupes d'appareils pour spécifier si les utilisateurs disposant de privilèges d'écriture limités peuvent créer et modifier des groupes d'équipements. | ||||||

| Création et modification de groupes d'équipements | Y | Y | Y | Y (Si la politique de privilèges globale est activée) | N | N | N |

| Intégrations | RevealX 360 uniquement | ||||||

| Configuration et modification des intégrations | Y | Y | N | N | N | N | N |

| Métriques | |||||||

| Afficher les statistiques | Y | Y | Y | Y | Y | Y | N |

| Règles de notification | Licence et accès au module NDR requis

pour créer et modifier des notifications pour les détections de sécurité, le catalogue des détections de sécurité et les

briefings sur les menaces. Licence et accès au module NPM requis pour créer et modifier des notifications pour les détections de performances et le catalogue de détection des performances. |

||||||

| Création et modification de règles de notification de détection | Y | Y | Y | N | N | N | N |

| Création et modification de règles de notification de détection pour les intégrations SIEM (RevealX 360 uniquement) | Y | Y | N | N | N | N | N |

| Création et modification des règles de notification du catalogue de détection | Y | Y | Y | N | N | N | N |

| Création et modification des règles de notification des informations sur les menaces | Y | Y | Y | N | N | N | N |

| Création et modification des règles de notification du système | Y | Y | N | N | N | N | N |

| Disques | Disquaire requis. | ||||||

| Afficher les requêtes d'enregistrement | Y | Y | Y | Y | Y | Y | N |

| Afficher les formats d'enregistrement | Y | Y | Y | Y | Y | Y | N |

| Créer, modifier et enregistrer des requêtes d'enregistrement | Y | Y | Y | N | N | N | N |

| Création, modification et enregistrement de formats d'enregistrement | Y | Y | Y | N | N | N | N |

| Rapports planifiés | Console requise. | ||||||

| Créez, consultez et gérez des rapports planifiés | Y | Y | Y | Y | N | N | N |

| Renseignements sur les menaces | Licence et accès au module NDR requis. | ||||||

| Configuration des filtres de hachage de fichiers | Y | Y | N | N | N | N | N |

| Gérez les collections de menaces | Y | Y | N | N | N | N | N |

| Gérer les flux TAXII | Y | Y | N | N | N | N | N |

| Afficher les renseignements sur les menaces | Y | Y | Y | Y | Y | Y | N |

| éléments déclencheurs | |||||||

| Création et modification de déclencheurs | Y | Y | Y | N | N | N | N |

| Privilèges administratifs | |||||||

| Accédez aux paramètres d'administration d'ExtraHop | Y | Y | N | N | N | N | N |

| Connexion à d'autres appareils | Y | Y | N | N | N | N | N |

| Gérer les autres appareils (console) | Y | Y | N | N | N | N | N |

| Gérez les utilisateurs et l'accès aux API | Y | N | N | N | N | N | N |

Séances

Le système ExtraHop fournit des commandes pour afficher et supprimer les connexions utilisateur à l' interface Web. Le Séances la liste est triée par date d'expiration, qui correspond à la date d'établissement des sessions. Si une session expire ou est supprimée, l'utilisateur doit se reconnecter pour accéder à l'interface Web.

Authentification à distance

Le système ExtraHop prend en charge l'authentification à distance pour l'accès des utilisateurs. L'authentification à distance permet aux organisations dotées de systèmes d'authentification tels que LDAP (OpenLDAP ou Active Directory, par exemple) de permettre à tous leurs utilisateurs ou à un sous-ensemble de leurs utilisateurs de se connecter au système avec leurs informations dcredentiatives existantes.

L'authentification centralisée offre les avantages suivants :

- Synchronisation du mot de passe utilisateur.

- Création automatique de comptes ExtraHop pour les utilisateurs sans intervention de l'administrateur.

- Gestion des privilèges ExtraHop en fonction des groupes d'utilisateurs.

- Les administrateurs peuvent accorder l'accès à tous les utilisateurs connus ou restreindre l'accès en appliquant des filtres LDAP .

Que faire ensuite

Configuration de l'authentification à distance via LDAP

Le système ExtraHop prend en charge le protocole LDAP (Lightweight Directory Access Protocol) pour l'authentification et l'autorisation. Au lieu de stocker localement les informations d_identification de l_utilisateur, vous pouvez configurer votre système ExtraHop pour authentifier les utilisateurs à distance auprès d'un serveur LDAP existant. Notez que l'authentification LDAP ExtraHop ne demande que les comptes utilisateurs ; elle n' interroge aucune autre entité susceptible de figurer dans l'annuaire LDAP.

Before you begin

- Cette procédure nécessite de connaître la configuration du LDAP.

- Assurez-vous que chaque utilisateur appartient à un groupe d'autorisations spécifique sur le serveur LDAP avant de commencer cette procédure .

- Si vous souhaitez configurer des groupes LDAP imbriqués, vous devez modifier le fichier de configuration en cours d'exécution. Contacter Assistance ExtraHop pour obtenir de l'aide.

Lorsqu'un utilisateur tente de se connecter à un système ExtraHop, le système ExtraHop essaie d' authentifier l'utilisateur de la manière suivante :

- Tente d'authentifier l'utilisateur localement.

- Tente d'authentifier l'utilisateur via le serveur LDAP s'il n'existe pas localement et si le système ExtraHop est configuré pour l'authentification à distance avec LDAP.

- Connecte l'utilisateur au système ExtraHop s'il existe et si le mot de passe est validé localement ou via LDAP. Le mot de passe LDAP n'est pas stocké localement sur le système ExtraHop. Notez que vous devez saisir le nom d'utilisateur et le mot de passe au format pour lequel votre serveur LDAP est configuré. Le système ExtraHop ne transmet les informations qu'au serveur LDAP.

- Si l'utilisateur n'existe pas ou si un mot de passe incorrect est saisi, un message d'erreur s'affiche sur la page de connexion.

| Important : | Si vous modifiez ultérieurement l'authentification LDAP pour une autre méthode dauthentification à distance, les utilisateurs, les groupes d'utilisateurs et les personnalisations associées qui ont été créés par le biais de l'authentification à distance sont supprimés. Les utilisateurs locaux ne sont pas concernés. |

Configuration des privilèges utilisateur pour l'authentification à distance

Vous pouvez attribuer des privilèges d'utilisateur à des utilisateurs individuels sur votre système ExtraHop ou configurer et gérer des privilèges via votre serveur LDAP.

Le système ExtraHop prend en charge les appartenances aux groupes Active Directory et POSIX. Pour Active Directory, memberOf est pris en charge. Pour POSIX, memberuid, posixGroups, groupofNames, et groupofuniqueNames sont pris en charge.

-

Choisissez l'une des options suivantes dans

Options d'attribution de privilèges liste déroulante :

-

Obtenir le niveau de privilèges depuis un serveur distant

Cette option attribue des privilèges via votre serveur d'authentification à distance. Vous devez remplir au moins l'un des champs de nom distinctif (DN) suivants.

DN d'administration du système et des accès: Créez et modifiez tous les objets et paramètres du système ExtraHop, y compris les paramètres d'administration.

DN d'écriture complète: Créez et modifiez des objets sur le système ExtraHop, à l'exception des paramètres d' administration.

DN à écriture limitée: Créez, modifiez et partagez des tableaux de bord.

DN d'écriture personnel: Créez des tableaux de bord personnels et modifiez les tableaux de bord partagés avec l'utilisateur connecté.

DN complet en lecture seule: Afficher les objets dans le système ExtraHop.

DN en lecture seule restreint: Afficher les tableaux de bord partagés avec l'utilisateur connecté.

DN d'accès aux tranches de paquets: Affichez et téléchargez les 64 premiers octets de paquets capturés via l'appliance ExtraHop Trace.

DN d'accès aux paquets: Affichez et téléchargez les paquets capturés via l'appliance ExtraHop Trace .

DN d'accès aux clés de paquets et de session: Affichez et téléchargez les paquets et toutes les clés de session TLS associées capturées via l'appliance ExtraHop Trace.

DN d'accès au module NDR: Afficher, accuser réception et masquer les détections de sécurité qui apparaissent dans le système ExtraHop.

DN d'accès au module NPM: Affichez, confirmez et masquez les détections de performances qui apparaissent dans le système ExtraHop.

-

Les utilisateurs distants disposent d'un accès complet en écriture

Cette option accorde aux utilisateurs distants un accès complet en écriture au système ExtraHop. En outre, vous pouvez accorder un accès supplémentaire pour les téléchargements de paquets, les clés de session TLS, l'accès au module NDR et l'accès au module NPM.

-

Les utilisateurs distants disposent d'un accès complet en lecture seule

Cette option permet aux utilisateurs distants d'accéder en lecture seule au système ExtraHop. En outre, vous pouvez accorder un accès supplémentaire pour les téléchargements de paquets, les clés de session TLS, l'accès au module NDR et l'accès au module NPM.

-

Obtenir le niveau de privilèges depuis un serveur distant

- Facultatif :

Configurez l'accès aux paquets et aux clés de session. Sélectionnez l'une des options suivantes pour

permettre aux utilisateurs distants de télécharger des captures de paquets et des clés de session TLS.

- Pas d'accès

- Tranches en sachets uniquement

- Paquets uniquement

- Paquets et clés de session

- Facultatif :

Configurez l'accès aux modules NDR et NPM.

- Pas d'accès

- Accès complet

- Cliquez Enregistrer et terminer.

- Cliquez Terminé.

Configuration de l'authentification à distance via RADIUS

Le système ExtraHop prend en charge le service d'authentification à distance (RADIUS) pour l'authentification à distance et l'autorisation locale uniquement. Pour l'authentification à distance, le système ExtraHop prend en charge les formats RADIUS et texte brut non chiffrés.

Configurer l'authentification à distance via TACACS+

Le système ExtraHop prend en charge le Terminal Access Controller Access-Control System Plus (TACACS+) pour l'authentification et l'autorisation à distance.

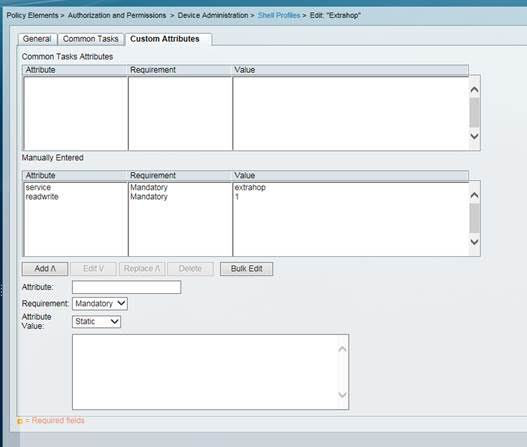

Configuration du serveur TACACS+

Outre la configuration de l'authentification à distance sur votre système ExtraHop, vous devez configurer votre serveur TACACS+ avec deux attributs, l'un pour le service ExtraHop et l'autre pour le niveau d'autorisation. Si vous disposez d'un système de stockage des paquets ExtraHop, vous pouvez éventuellement ajouter un troisième attribut pour la capture de paquets et la journalisation des clés de session.

Accès à l'API

La page d'accès à l'API vous permet de générer, de visualiser et de gérer l'accès aux clés d'API requises pour effectuer des opérations via l'API REST ExtraHop.

Gérer l'accès aux clés d'API

Les utilisateurs disposant de privilèges d'administration du système et des accès peuvent configurer s'ils peuvent générer des clés d'API pour le système ExtraHop. Vous pouvez autoriser uniquement les utilisateurs locaux à générer des clés, ou vous pouvez également désactiver complètement la génération de clés d'API.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres d'accès section, cliquez Accès à l'API.

-

Dans le Gérer l'accès aux API section, sélectionnez l'une des options

suivantes :

- Autoriser tous les utilisateurs à générer une clé d'API: Les utilisateurs locaux et distants peuvent générer des clés d'API.

- Seuls les utilisateurs locaux peuvent générer une clé d'API: Les utilisateurs distants ne peuvent pas générer de clés d'API.

- Aucun utilisateur ne peut générer de clé d'API: aucune clé d'API ne peut être générée par aucun utilisateur.

- Cliquez Enregistrer les paramètres.

Configurer le partage de ressources entre origines (CORS)

Partage de ressources entre origines (CORS) vous permet d'accéder à l'API REST ExtraHop au-delà des limites du domaine et à partir de pages Web spécifiées sans que la demande passe par un serveur proxy.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres d'accès section, cliquez sur Accès à l'API.

-

Dans le Paramètres CORS section, spécifiez l'une des configurations

d'accès suivantes.

- Pour ajouter une URL spécifique, saisissez une URL d'origine dans la zone de texte, puis

cliquez sur l'icône plus (+) ou appuyez sur ENTER.

L'URL doit inclure un schéma, tel que HTTP ou HTTPS, et le nom de domaine exact. Vous ne pouvez pas ajouter de chemin, mais vous pouvez fournir un numéro de port.

- Pour autoriser l'accès depuis n'importe quelle URL, sélectionnez Autoriser les requêtes d'API

depuis n'importe quelle origine case à cocher.

Remarque : Autoriser l'accès à l'API REST depuis n'importe quelle origine est moins sûr que de fournir une liste d' origines explicites.

- Pour ajouter une URL spécifique, saisissez une URL d'origine dans la zone de texte, puis

cliquez sur l'icône plus (+) ou appuyez sur ENTER.

- Cliquez Enregistrer les paramètres puis cliquez sur Terminé.

Générer une clé API

Vous devez générer une clé d'API avant de pouvoir effectuer des opérations via l' API REST ExtraHop. Les clés ne peuvent être consultées que par l'utilisateur qui les a générées ou par les utilisateurs disposant de privilèges d'administration du système et des accès. Après avoir généré une clé d'API, ajoutez-la à vos en-têtes de demande ou à l'explorateur d'API ExtraHop REST.

Before you begin

Assurez-vous que le système ExtraHop est configuré pour permettre la génération de clés d'API.- Dans le Paramètres d'accès section, cliquez sur Accès à l'API.

- Dans le Générer une clé API section, tapez la description de la nouvelle clé, puis cliquez sur Générez.

- Faites défiler l'écran vers le bas jusqu'à Clés d'API section et copiez la clé API qui correspond à votre description.

Niveaux de privilèges

Les niveaux de privilèges utilisateur déterminent les tâches système et d'administration ExtraHop que l'utilisateur peut effectuer via l'API REST ExtraHop.

Vous pouvez consulter les niveaux de privilèges des utilisateurs via granted_roles et effective_roles propriétés. Le granted_roles La propriété vous indique quels niveaux de privilèges sont explicitement accordés à l'utilisateur. Le effective_roles La propriété affiche tous les niveaux de privilèges d'un utilisateur, y compris ceux reçus en dehors du rôle accordé, par exemple via un groupe d'utilisateurs.

Le granted_roles et effective_roles les propriétés sont renvoyées par les opérations suivantes :

- GET /utilisateurs

- GET /users/ {nom d'utilisateur}

Le granted_roles et effective_roles les propriétés prennent en charge les niveaux de privilèges suivants. Notez que le type de tâches pour chaque système ExtraHop varie en fonction de la disponibilité ressources répertoriés dans l'explorateur d'API REST et dépendent des modules activés sur le système et des privilèges d'accès aux modules utilisateur.

| Niveau de privilège | Actions autorisées |

|---|---|

| « système » : « complet » |

|

| « write » : « complet » |

|

| « write » : « limité » |

|

| « write » : « personnel » |

|

| « metrics » : « complet » |

|

| « metrics » : « restreint » |

|

| « ndr » : « complet » |

Il s'agit d'un privilège d'accès au module qui peut être accordé à un utilisateur en plus de l'un des niveaux de privilège d'accès au système suivants :

|

| « ndr » : « aucun » |

Il s'agit d'un privilège d'accès au module qui peut être accordé à un utilisateur en plus de l'un des niveaux de privilège d'accès au système suivants :

|

| « npm » : « complet » |

Il s'agit d'un privilège d'accès au module qui peut être accordé à un utilisateur en plus de l'un des niveaux de privilège d'accès au système suivants :

|

| « npm » : « aucun » |

Il s'agit d'un privilège d'accès au module qui peut être accordé à un utilisateur en plus de l'un des niveaux de privilège d'accès au système suivants :

|

| « paquets » : « pleins » |

Il s'agit d'un privilège supplémentaire qui peut être accordé à un utilisateur disposant de l'un des niveaux de privilège suivants :

|

| « paquets » : « full_with_keys » |

Il s'agit d'un privilège supplémentaire qui peut être accordé à un utilisateur disposant de l'un des niveaux de privilège suivants :

|

| « packets » : « slices_only » |

Il s'agit d'un privilège supplémentaire qui peut être accordé à un utilisateur disposant de l'un des niveaux de privilège suivants :

|

Paramètres de l'appliance

Vous pouvez configurer les composants suivants de l'appliance ExtraHop dans Paramètres de l'appliance section.

Tous les appareils sont dotés des composants suivants :

- Configuration en cours d'exécution

- Téléchargez et modifiez le fichier de configuration en cours d'exécution.

- Services

- Activez ou désactivez le Web Shell, l'interface graphique de gestion, le service SNMP, l'accès SSH et le récepteur de clé de session TLS. L'option Récepteur de clé de session SSL n'apparaît que sur les capteurs de paquets.

- Micrologiciel

- Mettez à niveau le microprogramme du système ExtraHop.

- Heure du système

- Configurez l'heure du système.

- Arrêter ou redémarrer

- Arrêtez et redémarrez les services du système.

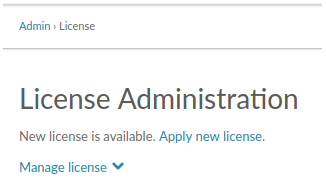

- Licence

- Mettez à jour la licence pour activer les modules complémentaires.

- Disques

- Fournit des informations sur les disques de l'appliance.

Les composants suivants apparaissent uniquement sur les appliances spécifiées :

- Surnom de la console

- Attribuez un surnom à une console ExtraHop. Ce paramètre n'est disponible que sur la console.

- Réinitialiser Packetstore

- Supprimez tous les paquets stockés sur ExtraHop packetstores. Le Réinitialiser Packetstore la page n'apparaît que sur Packetstores.

Configuration en cours d'exécution

Le fichier de configuration en cours indique la configuration système par défaut. Lorsque vous modifiez les paramètres système, vous devez enregistrer le fichier de configuration en cours afin de conserver ces modifications après le redémarrage du système.

| Remarque : | Il n'est pas recommandé de modifier la configuration du code depuis la page d'édition. Vous pouvez apporter la plupart des modifications au système via d'autres pages des paramètres d'administration. |

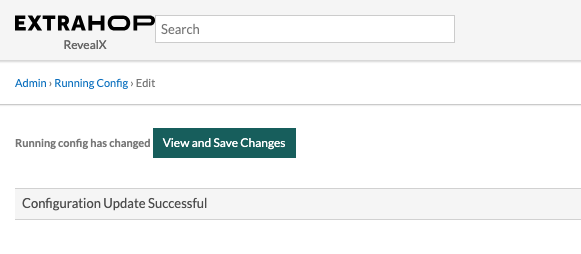

Enregistrez les paramètres système dans le fichier de configuration en cours

Lorsque vous modifiez l'un des paramètres de configuration du système sur un système ExtraHop, vous devez confirmer les mises à jour en enregistrant le fichier de configuration en cours d'exécution. Si vous n'enregistrez pas les paramètres, les modifications sont perdues au redémarrage de votre système ExtraHop.

Modifier le fichier de configuration en cours

Les paramètres d'administration d'ExtraHop fournissent une interface permettant d'afficher et de modifier le code qui spécifie la configuration système par défaut. En plus de modifier le fichier de configuration en cours d'exécution via les paramètres d'administration, vous pouvez également apporter des modifications sur Configuration en cours page.

| Important : | Il n'est pas recommandé d'apporter des modifications de configuration au code depuis la page d'édition. Vous pouvez effectuer la plupart des modifications du système via d'autres paramètres d'administration. |

Téléchargez la configuration en cours sous forme de fichier texte

Vous pouvez télécharger le fichier de configuration en cours d'exécution sur votre poste de travail. Vous pouvez ouvrir ce fichier texte et y apporter des modifications localement, avant de copier ces modifications dans Configuration en cours fenêtre.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Paramètres de l'appliance section, cliquez sur Configuration en cours d'exécution.

- Cliquez Télécharger la configuration sous forme de fichier.

Désactiver les messages de destination inaccessibles ICMPv6

Vous pouvez empêcher le système ExtraHop de générer des messages ICMPv6 Destination Unreachable. Vous souhaiterez peut-être désactiver les messages ICMPv6 Destination Inaccessibles pour des raisons de sécurité conformément à la RFC 4443.

Pour désactiver les messages ICMPv6 destinés à une destination inaccessible, vous devez modifier la configuration en cours. Cependant, nous vous recommandons de ne pas modifier manuellement le fichier de configuration en cours d'exécution sans les instructions du support ExtraHop. Une modification manuelle incorrecte du fichier de configuration en cours d'exécution peut entraîner l'indisponibilité du système ou l'arrêt de la collecte de données. Vous pouvez contacter Assistance ExtraHop.

Désactiver des messages ICMPv6 Echo Reply spécifiques

Vous pouvez empêcher le système ExtraHop de générer des messages Echo Reply en réponse aux messages de demande d'écho ICMPv6 qui sont envoyés à une adresse IPv6 multicast ou anycast. Vous pouvez désactiver ces messages afin de réduire le trafic réseau inutile.

Pour désactiver des messages ICMPv6 Echo Reply spécifiques, vous devez modifier le fichier de configuration en cours d'exécution. Cependant, nous vous recommandons de ne pas modifier manuellement le fichier de configuration en cours sans l'autorisation du support ExtraHop. Toute modification manuelle incorrecte de ce fichier peut entraîner l'indisponibilité du système ou l'arrêt de la collecte de données. Vous pouvez contacter Assistance ExtraHop .

Des services

Ces services s'exécutent en arrière-plan et exécutent des fonctions qui ne nécessitent aucune intervention de l'utilisateur. Ces services peuvent être démarrés et arrêtés via les paramètres d'administration.

- Activer ou désactiver l'interface graphique de gestion

- L'interface graphique de gestion fournit un accès au système ExtraHop via un navigateur. Par défaut, ce

service est activé afin que les utilisateurs d'ExtraHop puissent accéder au système ExtraHop via un navigateur Web.

Si ce service est désactivé, la session du serveur Web Apache est interrompue et tous les accès

par navigateur sont désactivés.

Avertissement : Ne désactivez pas ce service à moins d'être un administrateur ExtraHop expérimenté et de connaître la CLI ExtraHop. - Activer ou désactiver le service SNMP

- Activez le service SNMP sur le système ExtraHop lorsque vous souhaitez que votre

logiciel de surveillance des équipements réseau collecte des informations sur le système ExtraHop. Ce service est désactivé par

défaut.

- Activez le service SNMP depuis la page Services en cochant la case Désactivé, puis en cliquant sur Enregistrer. Une fois la page actualisée, la case Activé apparaît.

- Configuration du service SNMP et téléchargez le fichier ExtraHop MIB

- Activer ou désactiver l'accès SSH

- L'accès SSH est activé par défaut pour permettre aux utilisateurs de se connecter en toute sécurité à l'interface de

ligne de commande (CLI) ExtraHop.

Remarque : Le service SSH et le service d'interface graphique de gestion ne peuvent pas être désactivés en même temps. Au moins l'un de ces services doit être activé pour permettre l' accès au système. - Activer ou désactiver le récepteur de clé de session TLS (capteur uniquement)

- Vous devez activer le service de réception des clés de session via les paramètres d'administration pour que

le système ExtraHop puisse recevoir et déchiffrer les clés de session depuis le redirecteur de clés de session. Par

défaut, ce service est désactivé.

Remarque : Si cette case n'apparaît pas et que vous avez acheté la licence de déchiffrement TLS, contactez Assistance ExtraHop pour mettre à jour votre licence.

Service SNMP

Configurez le service SNMP sur votre système ExtraHop afin de pouvoir configurer votre logiciel de surveillance des équipements réseau pour collecter des informations sur votre système ExtraHop via le protocole SNMP (Simple Network Management Protocol).

Par exemple, vous pouvez configurer votre logiciel de surveillance pour déterminer la quantité d'espace libre disponible sur un système ExtraHop et envoyer une alerte si le système est plein à plus de 95 %. Importez le fichier MIB SNMP ExtraHop dans votre logiciel de surveillance pour surveiller tous les objets SNMP spécifiques à ExtraHop. Vous pouvez configurer les paramètres pour SNMPv1/SNMPv2 et SNMPv3.

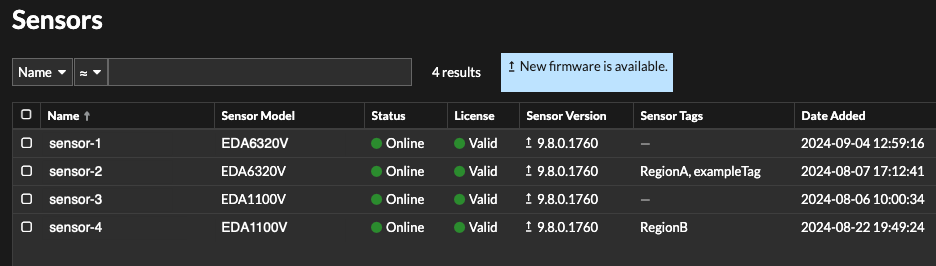

Micrologiciel

Les paramètres d'administration fournissent une interface pour télécharger et supprimer le firmware sur les appareils ExtraHop. Le fichier du microprogramme doit être accessible depuis l'ordinateur sur lequel vous allez effectuer la mise à niveau.

Before you begin

Assurez-vous de lire le notes de version pour la version du microprogramme que vous souhaitez installer. Les notes de mise à jour contiennent des conseils de mise à niveau ainsi que des problèmes connus susceptibles d'affecter les flux de travail critiques de votre organisation.Mettez à jour le firmware de votre système ExtraHop