Intégrez RevealX 360 à Splunk Enterprise Security SIEM

Cette intégration permet au SIEM Splunk Enterprise Security d'exporter les données de détection depuis le système ExtraHop via des règles de notification de détection. Vous pouvez consulter les données exportées dans le SIEM afin de mieux comprendre les menaces de sécurité dans votre environnement et d'accélérer les temps de réponse.

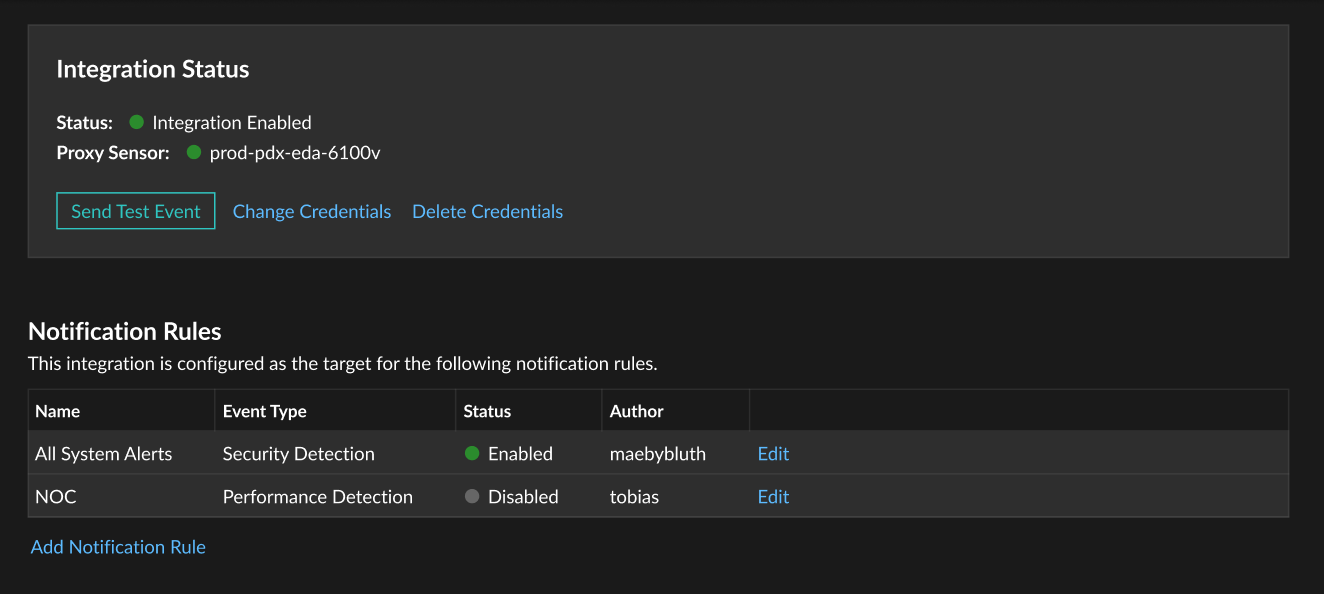

Cette intégration nécessite que vous réalisiez deux tâches. Un administrateur ExtraHop doit configurer la connexion entre le SIEM et le système ExtraHop. Une fois la connexion établie, vous pouvez créer des règles de notification de détection qui enverra les données du webhook au SIEM.

Une fois la connexion établie et les règles de notification configurées, vous pouvez installez l'application ExtraHop RevealX pour Splunk sur votre Splunk SIEM. L'application fournit un tableau de bord des données de détection et des règles de corrélation qui génèrent des alertes de détection dans Splunk.

Before you begin

Vous devez répondre à la configuration système suivante :

- ExtraHop RevealX 360

- Votre compte utilisateur doit avoir privilèges sur RevealX 360 pour l'administration des systèmes et des accès.

- Votre système RevealX 360 doit être connecté à un ExtraHop sonde avec la version 9.8 ou ultérieure du firmware.

- Votre système RevealX 360 doit être connecté à ExtraHop Cloud Services .

- Splunk

- Vous devez disposer de Splunk Enterprise version 9.1 ou ultérieure

- Vous devez configurer un Splunk Enterprise connecteur HEC pour l' ingestion de données.

- Votre SIEM doit être en mesure de recevoir les données du webhook. Tu peux ajouter des adresses IP sources statiques à vos contrôles de sécurité pour autoriser les requêtes provenant de RevealX 360 .

Création d'une règle de notification de détection pour une intégration SIEM

Before you begin

- Votre compte utilisateur doit avoir accès au module NDR pour créer des règles de notification de détection de sécurité.

- Votre compte utilisateur doit avoir accès au module NPM pour créer des règles de notification de détection des performances.

- Vous pouvez également créer des règles de notification de détection dans les paramètres système. Pour plus d'informations, voir Création d'une règle de notification de détection.

Que faire ensuite

- Revenez à la page de configuration de l'intégration pour vérifier que votre règle a été créée et ajoutée au tableau.

- Cliquez Modifier pour modifier ou supprimer une règle.

Installez l'application ExtraHop RevealX pour Splunk

L'application ExtraHop RevealX pour Splunk reçoit les données de détection ExtraHop RevealX du collecteur d'événements Splunk afin de créer un tableau de bord de détection et de générer des alertes d'événements de détection dans Splunk en fonction de règles de corrélation.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?