Configuration de l'authentification à distance via SAML

Vous pouvez configurer une authentification unique (SSO) sécurisée pour le système ExtraHop via un ou plusieurs fournisseurs d'identité SAML (Security Assertion Markup Language).

| Vidéo : | Consultez la formation associée : Authentification SSO |

Lorsqu'un utilisateur se connecte à un système ExtraHop configuré en tant que fournisseur de services (SP) pour l'authentification SSO SAML, le système ExtraHop demande l'autorisation au fournisseur d'identité (IdP) approprié. Le fournisseur d'identité authentifie les informations dcredentiation de l'utilisateur, puis renvoie l'autorisation de l'utilisateur au système ExtraHop. L'utilisateur peut alors accéder au système ExtraHop.

Les guides de configuration pour des fournisseurs d'identité spécifiques sont liés ci-dessous. Si votre fournisseur ne figure pas dans la liste, appliquez les paramètres requis par le système ExtraHop à votre fournisseur d'identité.

Les fournisseurs d'identité doivent répondre aux critères suivants :

- SAML 2.0

- Supporte les flux de connexion initiés par le SP. Les flux de connexion initiés par l'IdP ne sont pas pris en charge.

- Prise en charge des réponses SAML signées

- Supporte la liaison de redirection HTTP

L'exemple de configuration présenté dans cette procédure permet d'accéder au système ExtraHop par le biais d'attributs de groupe.

Si votre fournisseur d'identité ne prend pas en charge les déclarations d'attributs de groupe, configurez les attributs utilisateur avec les privilèges appropriés pour l'accès aux modules, l'accès au système et l'analyse des paquets .

Activer l'authentification à distance SAML

Before you begin

| Avertissement : | Si votre système est déjà configuré avec une méthode d'authentification à distance, la modification de ces paramètres supprimera tous les utilisateurs et les personnalisations associées créées via cette méthode, et les utilisateurs distants ne pourront pas accéder au système. Les utilisateurs locaux ne sont pas concernés. |

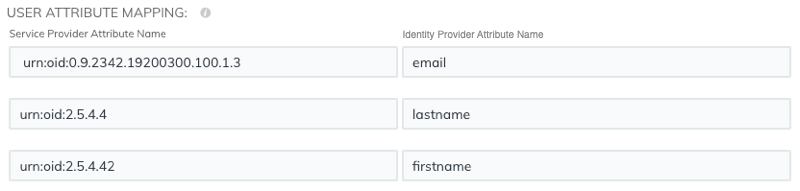

Mappage des attributs utilisateur

Vous devez configurer l'ensemble d'attributs utilisateur suivant dans la section de mappage des attributs d'application de votre fournisseur d'identité. Ces attributs identifient l'utilisateur dans l'ensemble du système ExtraHop. Reportez-vous à la documentation de votre fournisseur d'identité pour connaître les noms de propriétés corrects lors du mappage des attributs.

| Nom de l'attribut ExtraHop | Nom convivial | Catégorie | Nom de l'attribut du fournisseur d'identité |

|---|---|---|---|

| urn:oid:0.9.2342.19200300.100.1.3 | courrier | Attribut standard | Adresse e-mail principale |

| urn:oid:2.5.4.4 | sn | Attribut standard | Nom de famille |

| urn:oid:2.5.4.42 | Nom donné | Attribut standard | Prénom |

Déclarations d'attributs de groupe

Le système ExtraHop prend en charge les déclarations d'attributs de groupe pour associer facilement les privilèges des utilisateurs à tous les membres d'un groupe spécifique. Lorsque vous configurez l'application ExtraHop sur votre fournisseur d'identité, spécifiez un nom d'attribut de groupe. Ce nom est ensuite saisi dans le champ Nom de l'attribut lorsque vous configurez le fournisseur d'identité sur le système ExtraHop.

Si votre fournisseur d'identité ne prend pas en charge les déclarations d'attributs de groupe, configurez les attributs utilisateur avec les privilèges appropriés pour l'accès aux modules, l'accès au système et l'analyse des paquets.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?