Vous pouvez configurer votre système ExtraHop pour permettre aux utilisateurs de s'y connecter

via le service de gestion des identités Microsoft Entra ID.

Before you begin

- Vous devez être familiarisé avec l'administration de Microsoft Entra ID.

- Vous devez être familiarisé avec l'administration des systèmes ExtraHop.

Ces procédures vous obligent à copier-coller des informations entre le

système ExtraHop et Azure. Il est donc utile d'ouvrir chaque système côte à côte.

Configuration d'Azure

Dans les procédures suivantes, vous allez créer une application d'entreprise, ajouter des utilisateurs et

des groupes à l'application et configurer les paramètres d'authentification unique.

Création d'une nouvelle application

-

Connectez-vous à votre portail Microsoft Azure.

-

Dans la section Services Azure, cliquez sur

Applications d'entreprise.

-

Cliquez Nouvelle application.

-

Cliquez Créez votre propre application.

-

Tapez un nom pour sonde dans le champ du nom. Ce nom apparaît pour vos

utilisateurs sur la page Azure My Apps.

-

Sélectionnez Intégrez toute autre application que vous ne trouvez pas dans la

galerie.

-

Cliquez Créez.

La page de présentation de l'application s'affiche.

Ajouter des utilisateurs et des groupes

Vous devez attribuer des utilisateurs ou des groupes à la nouvelle application avant que les utilisateurs puissent se connecter

au système ExtraHop.

-

Dans le volet de gauche, cliquez sur Utilisateurs et groupes.

-

Cliquez Ajouter un utilisateur/un groupe.

-

Ajoutez vos utilisateurs ou groupes privilégiés, puis cliquez sur

Attribuer.

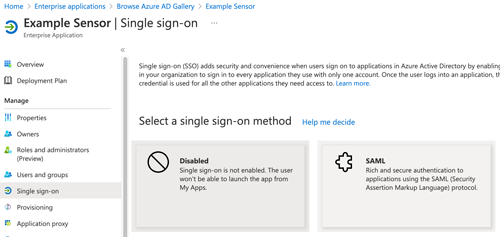

Configuration de l'authentification unique

-

Dans le volet de gauche, cliquez sur Authentification unique.

-

Cliquez SAML.

-

Dans la section Configuration SAML de base, cliquez sur

Modifier.

-

Tapez ou collez l'ID d'entité du système ExtraHop dans le champ Identifiant

(ID d'entité) et sélectionnez Par défaut case à cocher.

Vous pouvez supprimer l'existant

http://adapplicationregistry.onmicrosoft.com/customappsso/primary

entrée.

-

Tapez ou collez l'URL ACS du système ExtraHop dans

URL de réponse (URL du service client Assertion) champ.

-

Cliquez Enregistrer.

-

Dans la section Attributs et revendications, cliquez sur

Modifier.

-

Dans la section de réclamation requise, cliquez sur Identifiant utilisateur unique

(ID de nom).

-

Cliquez Choisissez le format de l'identifiant de nom.

-

Dans la liste déroulante, sélectionnez Persistant.

-

Cliquez Enregistrer.

-

Dans la section des réclamations supplémentaires, supprimez

utilisateur.mail revendiquez depuis la liste et remplacez les noms de réclamation

par défaut par les noms de réclamation suivants :

| Nom de la réclamation |

Valeur |

|

urn:oid:2.5.4.4

|

nom d'utilisateur |

|

urn:oid:2.5.4.42

|

utilisateur.givenname |

|

urn:oid:0.9.2342.19200300.100.1.3

|

user.userprincipalname |

-

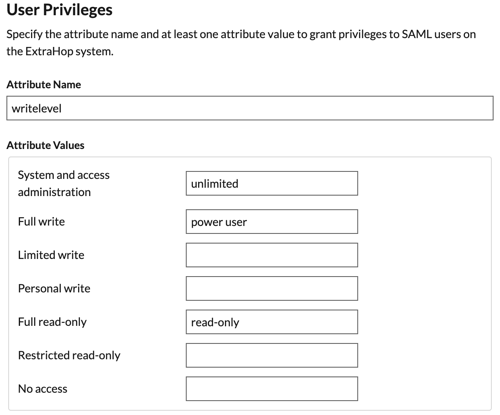

Cliquez Ajouter une nouvelle réclamation. Cette réclamation permet aux utilisateurs d'accéder au système

ExtraHop avec les privilèges assignés.

-

Type niveau d'écriture dans le champ Nom. Vous pouvez taper le nom que

vous voulez, mais il doit correspondre au nom que vous allez configurer sur le système ExtraHop.

-

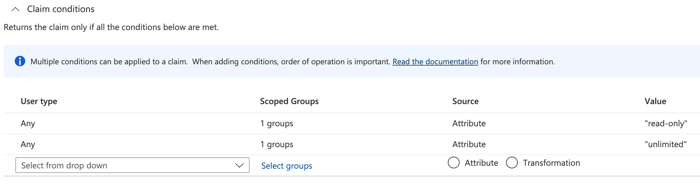

Cliquez Conditions de réclamation.

| Important : | L'ordre dans lequel vous ajoutez les

conditions est important. Si un utilisateur répond à plusieurs conditions de réclamation, les privilèges correspondants en dernier

lui sont attribués. Par exemple, si vous ajoutez

illimité comme première valeur et

en lecture seule lorsque la deuxième valeur est atteinte et que l'utilisateur répond aux deux conditions de

réclamation, le privilège de lecture seule est attribué à l'utilisateur. |

-

À partir du Type d'utilisateur liste déroulante, sélectionnez

N'importe lequel.

-

Sous Groupes délimités, cliquez Sélectionnez

des groupes, cliquez sur le nom du groupe que vous souhaitez ajouter, puis sur

Sélectionnez.

-

Sous La source, sélectionnez

Attribut.

-

Dans le Valeur champ, type illimité

ou un nom de votre choix qui définit les privilèges de ce groupe. Répétez cette

étape pour chaque groupe auquel vous souhaitez attribuer des privilèges uniques. Dans l'exemple

ci-dessous, nous avons créé une condition de réclamation pour deux groupes. Un groupe se voit attribuer des

privilèges de lecture seule et l'autre des privilèges d'administration

du système et des accès.

-

Cliquez Enregistrer.

-

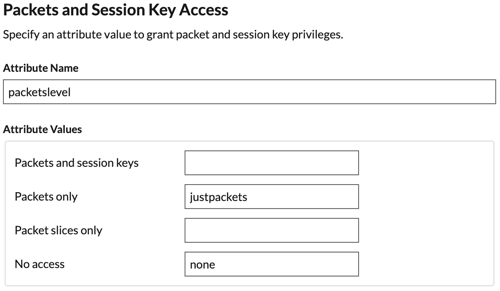

Retournez à la page Attributs et réclamations et cliquez sur Ajouter une nouvelle

réclamation. Cette réclamation attribue l'accès aux paquets et aux

clés de session.

-

Type niveau des paquets dans le champ Nom. Vous

pouvez taper le nom que vous voulez, mais il doit correspondre au nom que vous allez

configurer sur le système ExtraHop.

-

Cliquez Conditions de réclamation.

-

À partir du Type d'utilisateur liste déroulante, sélectionnez

N'importe lequel.

-

Sous Groupes délimités, cliquez sur Sélectionnez des groupes,

cliquez sur le nom du groupe que vous souhaitez ajouter, puis sur

Sélectionnez.

-

Sous Source, sélectionnez Attribut.

-

Dans le champ Valeur, tapez juste des paquets ou un

nom de votre choix qui définit les privilèges de ce

groupe.

-

Cliquez Enregistrer.

-

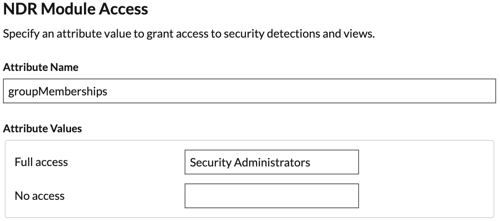

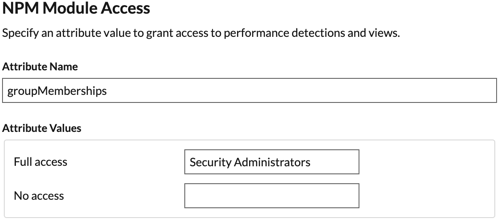

Retournez à la page Attributs et réclamations et cliquez sur Ajouter une nouvelle

réclamation. Cette réclamation attribue l'accès aux détections.

-

Type niveau de détection dans le champ Nom. Vous pouvez taper le

nom que vous voulez, mais il doit correspondre au nom que vous allez configurer sur le

système ExtraHop.

-

Cliquez Conditions de réclamation.

-

À partir du Type d'utilisateur liste déroulante, sélectionnez

N'importe lequel.

-

Sous Groupes délimités, cliquez sur Sélectionnez des groupes, cliquez sur le nom

du groupe que vous souhaitez ajouter, puis sur Sélectionnez.

-

Sous Source, sélectionnez Attribut.

-

Dans le champ Valeur, tapez complet ou un nom de votre choix

qui définit les privilèges de ce groupe.

-

Cliquez Enregistrer.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?