Configurer l'authentification unique SAML avec Okta

Vous pouvez configurer votre système ExtraHop pour permettre aux utilisateurs de se connecter au système via le service de gestion des identités Okta.

Before you begin

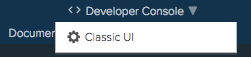

- Vous devez être familiarisé avec l'administration d'Okta. Ces procédures sont basées sur l'interface utilisateur Okta Classic. Si vous configurez Okta via la Developer Console, la procédure peut être légèrement différente.

- Vous devez être familiarisé avec l'administration des systèmes ExtraHop.

Ces procédures vous obligent à copier-coller des informations entre le système ExtraHop et l'interface utilisateur Okta Classic. Il est donc utile d'ouvrir chaque système côte à côte.

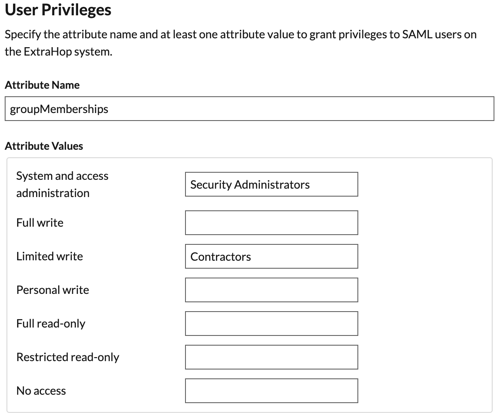

Configurer les paramètres SAML dans Okta

Cette procédure vous oblige à copier-coller des informations entre les paramètres d'administration d'ExtraHop et l'interface utilisateur Okta Classic. Il est donc utile d'ouvrir chaque interface utilisateur côte à côte.

Assignez le système ExtraHop à des groupes Okta

Nous partons du principe que vous avez déjà configuré des utilisateurs et des groupes dans Okta. Si ce n'est pas le cas,

consultez la documentation Okta pour ajouter de nouveaux utilisateurs et groupes.

- Dans le menu Répertoire, sélectionnez Groupes.

- Cliquez sur le nom du groupe.

- Cliquez Gérer les applications.

- Localisez le nom de l'application que vous avez configurée pour le système ExtraHop et cliquez sur Attribuer.

- Cliquez Terminé.

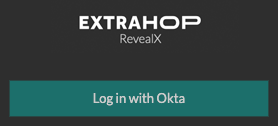

Connectez-vous au système ExtraHop

- Connectez-vous au système ExtraHop via https://<extrahop-hostname-or-IP-address>.

- Cliquez Connectez-vous avec <provider name>.

- Connectez-vous à votre fournisseur à l'aide de votre adresse e-mail et de votre mot de passe. Vous êtes automatiquement dirigé vers la page d'aperçu d'ExtraHop.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?