Migration des modules

Le système ExtraHop propose désormais des modules distincts avec des fonctionnalités segmentées et optimisées pour les cas d'utilisation liés à la sécurité et aux performances.

Le module Network Detection and Response (NDR) fournit des flux de travail de sécurité et d'investigation, tandis que le module Network Performance Management (NPM) fournit des flux de travail relatifs aux opérations et aux performances. Des modules supplémentaires sont disponibles pour les systèmes de criminalistique des paquets et de détection d'intrusion. En savoir plus sur modules.

Ce guide fournit des informations sur changements du système mondial et tâches administratives. En savoir plus sur quels fonctionnalités sont disponibles pour chaque module.

Changements du système global

Le système ExtraHop met automatiquement à jour certaines fonctionnalités dans le cadre de la migration du module.

Page de connexion par défaut

Pour les utilisateurs ayant accès à NPM, la page de tableau de bord par défaut qui s'affiche après la connexion peut être spécifiée par un administrateur.

Pour les utilisateurs de NPM, la valeur par défaut tableau de bord la page qui s'affiche après la connexion peut être spécifiée globalement par un administrateur ou être défini personnellement par un utilisateur. Si aucun tableau de bord n'est spécifié, le tableau de bord Active Directory apparaît.

Les utilisateurs peuvent accéder à leur tableau de bord par défaut préféré, cliquer sur le menu de commandes dans le coin supérieur droit de la page, puis sélectionner Définir comme tableau de bord par défaut.

Règles de réglage

Le système supprimera l'option Tous les types de détection des critères de type de détection pour les règles de réglage.

Règles de réglage sont affichés en fonction des options d'accès au module spécifiées par privilèges d'utilisateur.

Les règles de réglage existantes qui contiennent les critères Tous les types de détection sont automatiquement divisées en deux règles spécifiques aux catégories de sécurité ou de performance. La règle existante est modifiée pour spécifier tous les types de détection de sécurité, et une nouvelle règle est créée pour tous les types de détection de performance. Pendant la migration, les détections masquées peuvent être associées à une nouvelle règle de réglage correspondant aux critères de détection.

Lorsque vous créez ou modifiez une règle de réglage, vous pouvez spécifier des critères de type de détection en fonction de vos privilèges d'accès au module. La liste déroulante Type de détection peut inclure des options pour tous les types de détection de sécurité ou pour tous les types de détection de performance.

Règles de notification

Les règles de notification de détection ne prennent plus en charge les critères qui s'appliquent à la fois aux détections de sécurité et de performance. Les règles de notification sont affichées en fonction des privilèges d'accès de votre module.

Règles de notification de détection qui spécifient le type d'événement de détection sont automatiquement divisés en deux règles spécifiques aux catégories de sécurité ou de performance. La règle existante est modifiée pour spécifier le nouveau type d'événement de détection de sécurité et inclut uniquement les critères de sécurité de la règle d'origine. Une nouvelle règle est créée pour le nouveau type d'événement de détection des performances et inclut uniquement les critères de performance de la règle d'origine.

Lorsqu'une règle de notification est divisée pendant la migration, les types de détection associés à la fois à la sécurité et aux performances sont uniquement inclus dans la version de sécurité de la règle afin d'éviter les notifications dupliquées.

Les règles de notification désactivées qui contiennent à la fois des critères de sécurité et de performance ne sont pas divisées. La règle est convertie en règle de sécurité uniquement et reste désactivée.

Les actions spécifiées par les règles de notification, telles que les listes de distribution d'e-mails et les webhooks, sont incluses dans la règle NDR modifiée et dans la nouvelle règle NPM. Passez en revue ces actions pour vous assurer que les notifications de sécurité et de performance sont envoyées au bon public.

Lorsque vous créez une règle de notification, vous pouvez spécifier des types d'événements de détection de sécurité ou de détection des performances, en fonction des options d'accès au module spécifiées dans votre privilèges d'utilisateur. Après avoir sélectionné un type d'événement, vous pouvez uniquement ajouter des critères de type de détection et de catégorie associés au type d'événement sélectionné.

Tâches administratives

Les systèmes migrés permettent à tous les utilisateurs d'accéder aux modules de surveillance des performances du réseau (NPM) et de détection et de réponse du réseau (NDR).

Les administrateurs doivent accorder un accès basé sur les rôles à tous les utilisateurs qui se connectent via authentification à distance (LDAP, RADIUS, SAML et TACACS+) ainsi que utilisateurs locaux.

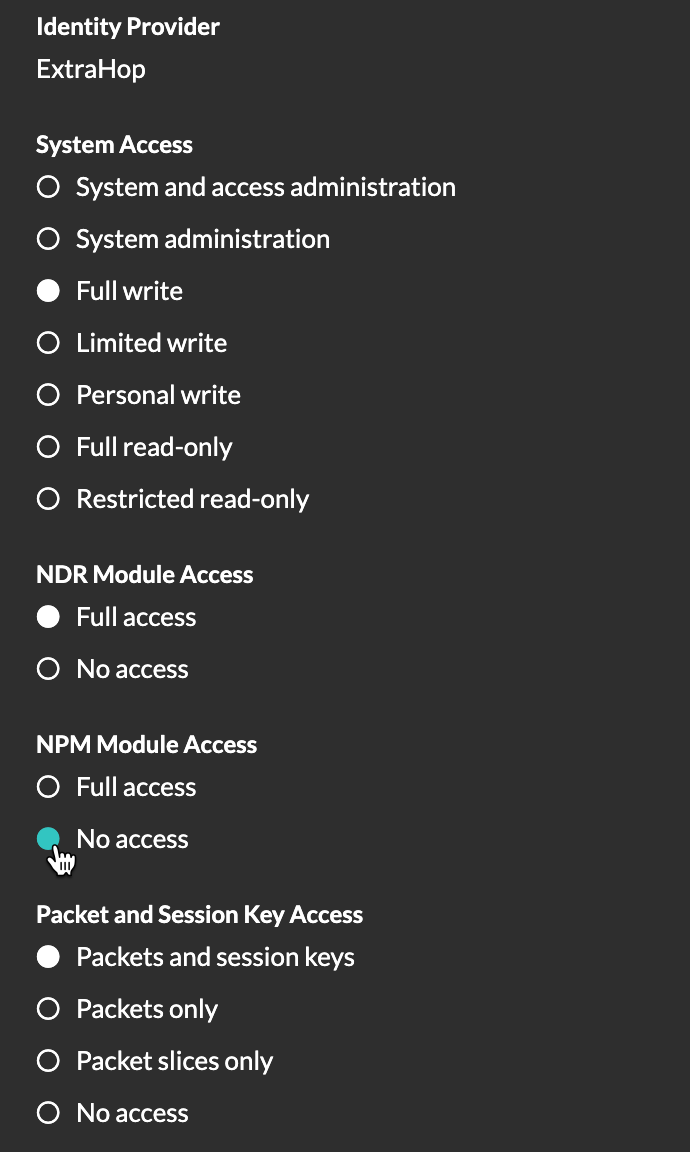

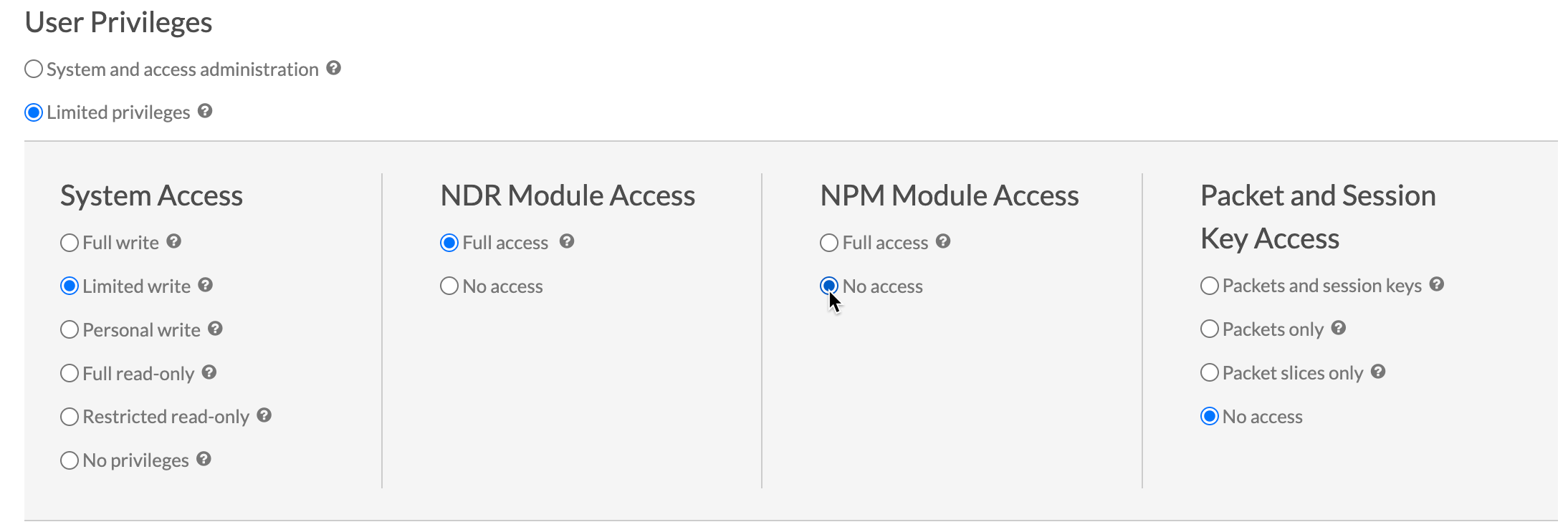

- Accès au module

- Ces privilèges d'utilisateur déterminent les fonctionnalités auxquelles un utilisateur peut accéder. Par exemple, un utilisateur doit disposer d'un accès complet au module NDR pour voir les détections d'attaques. Voir fonctionnalités spécifiques à chaque module.

- Accès au système

- Ces niveaux de privilèges utilisateur déterminent le niveau de fonctionnalité dont disposent les utilisateurs avec les fonctionnalités du module. Par exemple, les utilisateurs de Full Write peuvent créer et modifier tous les objets du système.

Mise à jour des paramètres d'authentification à distance

Les administrateurs doivent revoir les paramètres d'authentification à distance pour les modules NDR et NPM et les mettre à jour si nécessaire.

- Accès au module de détection et de réponse réseau (NDR)

- Les paramètres d'authentification à distance pour l'accès au module NDR doivent être configurés sur

RevealX Enterprise

systèmes sur lesquels la politique de privilèges

globale Detections Access, désormais obsolète, n'était pas activée auparavant.

L'accès utilisateur au module NDR est hérité directement du paramètre de politique de privilèges globale Detections Access. Par exemple, si seuls des utilisateurs spécifiques bénéficiaient d'un accès aux détections avec un accès complet au système d'écriture avant la migration, ces mêmes utilisateurs disposent désormais d'un accès au module NDR avec des privilèges d'écriture complets au système après la migration.

- Accès au module Network Performance and Monitoring (NPM)

- Les paramètres d'authentification à distance pour l'accès au module NPM doivent être configurés sur les deux RevealX 360 et RevealX Enterprise systèmes.

Mettre à jour la configuration personnalisée de l'IdP dans RevealX 360

Mettez à jour la configuration personnalisée de votre fournisseur d'identité (IdP) dans RevealX 360 afin d'accorder des privilèges utilisateur pour l'accès aux modules NDR et NPM.

Authentification à distance pour l'accès au module NDR

L'accès au module NDR est automatiquement configuré avec les paramètres précédents pour le contrôle d'accès aux détections.

Authentification à distance pour l'accès au module NPM

Vous devez mettre à jour la configuration personnalisée de votre fournisseur d'identité (IdP) pour autoriser les utilisateurs à accéder au module NPM de RevealX 360.

Ajoutez des privilèges NPM à l'application ExtraHop de votre fournisseur d'identité

Si votre IdP n'inclut pas d'attribut de groupe pour l'application ExtraHop, vous devez ajouter un attribut utilisateur et un nom correspondant à ce que vous allez configurer dans RevealX 360.

- Connectez-vous à votre fournisseur d'identité.

- Ajoutez un nom et une valeur d'attribut.

- Enregistrez la configuration.

Que faire ensuite

En savoir plus sur la configuration Okta, Google, Identifiant Microsoft Entra ou Jumpcloud.Mettre à jour la configuration personnalisée de l'IdP dans RevealX Enterprise

Mettez à jour la configuration personnalisée de votre fournisseur d'identité (IdP) dans RevealX Enterprise afin d' accorder des privilèges utilisateur pour l'accès aux modules NDR et NPM.

Authentification à distance pour l'accès au module NPM

Vous devez mettre à jour la configuration personnalisée de votre fournisseur d'identité (IdP) pour autoriser les utilisateurs à accéder au module NPM de RevealX Enterprise.

Authentification à distance pour l'accès au module NDR

Si le contrôle d'accès aux détections était activé sur votre système RevealX Enterprise en tant que politique globale avant la migration, l'accès au module NDR est automatiquement configuré avec les paramètres précédents pour le contrôle d'accès aux détections.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?