Transfert de paquets avec RPCAP

Le système ExtraHop génère des statistiques sur votre réseau et vos applications par le biais d'un flux de données filaire, qui est généralement reflété par un commutateur. Toutefois, il se peut que vous n'ayez pas toujours accès à un commutateur ou que vous souhaitiez surveiller un équipement spécifique situé en dehors de votre réseau Wire Data. De plus, dans un environnement cloud tel que Microsoft Azure ou Amazon Web Services (AWS), vous ne pouvez pas accéder directement au matériel du commutateur. Pour ces types d'environnements, vous pouvez transférer des paquets vers un ExtraHop sonde via un redirecteur de paquets tel que Remote Packet Capture (RPCAP).

Before you begin

- Vous devez avoir de l'expérience en matière d'administration réseau et d'installation d'utilitaires sur les serveurs pour suivre les procédures décrites dans ce guide.

- AVERTISSEMENT : soyez conscient des frais de données encourus avec AWS et Azure. Par exemple, plusieurs homologues d'AWS VPC au sein d'une même région peuvent entraîner des coûts supplémentaires. Pour plus d'informations sur la tarification, consultez le Transfert de données AWS page et Tarification de la bande passante Azure page.

- Pour de meilleurs résultats, commencez par déployer quelques expéditeurs RPCAP et évaluez l'impact sur votre environnement. Lorsque vous ajoutez des expéditeurs au déploiement, surveillez l'utilisation du processeur sur vos systèmes contrôlés par RPCAP, car la surcharge du processeur et de la mémoire est corrélée au nombre d'expéditeurs qui envoient des paquets à ces mêmes expéditeurs sonde.

- Limitez le nombre d'expéditeurs RPCAP qui envoient des paquets au système ExtraHop. Plus précisément, nous vous recommandons de configurer moins de 400 expéditeurs RPCAP par sonde. Si RPCAP envoie des paquets à la fois à sonde et un stockage des paquets, nous vous recommandons de configurer 200 expéditeurs ou moins. Ces recommandations sont basées sur les résultats de notre laboratoire interne. Votre expérience peut varier en fonction de la complexité de votre configuration ou de votre environnement.

- Si votre système ExtraHop inclut le stockage des paquets, vous pouvez configurer un deuxième flux de paquets depuis votre environnement distant vers le magasin de paquets.

Vue d'ensemble du déploiement

Les étapes suivantes décrivent les principales procédures requises pour implémenter le RPCAP avec un ExtraHop. sonde.

- Tout d'abord, configurer la sonde pour accepter le trafic RPCAP et ajouter des règles de transfert de paquets .

- Ensuite, télécharger le logiciel rpcapd pour votre système d'exploitation à partir du Téléchargements et ressources ExtraHop page Web.

- Si votre environnement est doté d'un pare-feu, ports ouverts sur votre pare-feu pour le trafic RPCAP requis.

- Enfin, installez le logiciel rpcapd sur chaque Linux et Fenêtres l'équipement à partir duquel vous souhaitez transférer le trafic. Vous devez modifier le fichier de configuration (rpcapd.ini) pour spécifier les interfaces des équipements ou pour diriger le trafic vers la sonde.

- Si vous avez un magasin de paquets ExtraHop, vous devez configurez-le pour accepter le trafic RPCAP , ajoutez des règles de transfert de paquets et mettez à jour vos fichiers rpcapd.ini pour diriger le trafic vers les capteurs et les magasins de paquets.

Implémentation du RPCAP avec le système ExtraHop

Le RPCAP est implémenté via un petit fichier binaire qui s'exécute en tant que daemon (rpcapd) sur chaque équipement dont vous souhaitez surveiller le trafic.

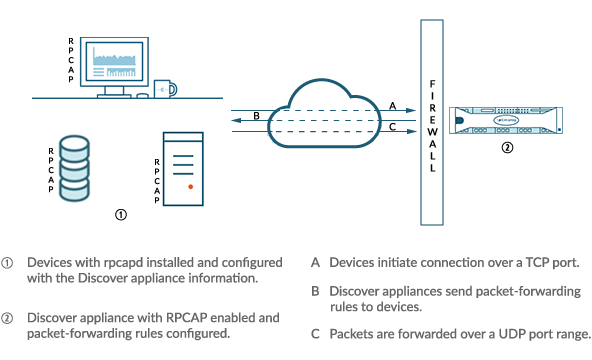

Le package d'installation RPCAP pour Windows ou Linux peut être téléchargé à partir du Téléchargements et ressources ExtraHop page Web. La figure suivante montre une implémentation simple du RPCAP avec une seule sonde derrière un pare-feu. La configuration de votre réseau peut varier.

L'implémentation ExtraHop de RPCAP fonctionne en mode actif, ce qui signifie que les appareils installés avec le logiciel rpcapd initient une connexion TCP au système ExtraHop via des ports définis. Une fois la connexion TCP établie, le système ExtraHop répond avec des règles de transfert de paquets qui identifient le trafic autorisé. Lorsque le trafic autorisé est détecté sur l'équipement rpcapd surveillé, les paquets sont transmis au système ExtraHop via une plage de ports UDP désignée.

Chaque équipement installé par rpcap contient un fichier de configuration (rpcapd.ini) avec les adresses IP des capteurs vers lesquels le trafic doit être envoyé et le port TCP par lequel la connexion doit être initiée.

Chaque système ExtraHop doit avoir une interface configurée pour surveiller le trafic RPCAP. En outre, votre système ExtraHop doit être configuré avec des règles de transfert de paquets qui déterminent quels paquets sont transférés par les appareils distants.

| Important : | Chaque interface qui surveille le trafic RPCAP peut traiter un maximum de 1 Gbit/s. |

Configurer RPCAP sur le système ExtraHop

Nous vous recommandons de configurer une deuxième interface uniquement pour RPCAP, plutôt que de configurer à la fois le RPCAP et la gestion sur la même interface. La configuration d'une interface RPCAP dédiée améliore les chances que tous les paquets soient correctement transmis au système ExtraHop.

Configurer les règles de transfert de paquets sur le système ExtraHop

Après avoir configuré l'interface en tant que cible RPCAP, vous devez configurer les règles de transfert de paquets. Les règles de transfert de paquets limitent le trafic autorisé à être envoyé au système ExtraHop via RPCAP.

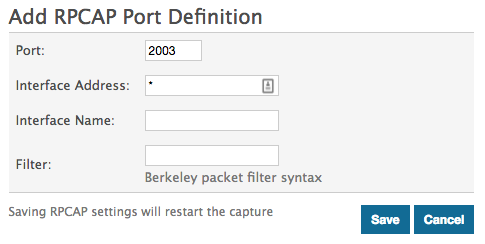

Par défaut, une entrée est configurée pour le port 2003 qui accepte le trafic provenant de toutes les adresses d'interface. Vous pouvez modifier l'entrée par défaut de votre environnement, supprimer l'entrée par défaut et ajouter des entrées supplémentaires. Assurez-vous de spécifier des numéros de port supérieurs à 1023 pour éviter les conflits avec les ports réservés. Il est recommandé de définir d'abord ces règles, de sorte que lorsque vous configurez rpcapd sur vos appareils distants, le système ExtraHop soit prêt à recevoir les paquets transférés.

Vous pouvez configurer jusqu'à 16 règles pour le transfert de paquets dans le système ExtraHop ; chaque règle doit avoir un seul port TCP sur lequel le système ExtraHop communique les règles de transfert de paquets aux périphériques rpcapd.

| Important : | Les informations contenues dans le fichier de configuration rpcapd sur les appareils qui transmettent des paquets ne doivent pas contredire les règles définies dans le système ExtraHop. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Connectivité.

-

Dans le Réglages RPCAP section, effectuez l'une des actions

suivantes :

- Cliquez sur 2003 pour ouvrir l'entrée par défaut.

- Cliquez Ajouter pour ajouter une nouvelle entrée.

Important : Les numéros de port doivent être 1024 ou plus.

-

Dans le Ajouter une définition de port RPCAP section, complétez les informations

suivantes :

- Cliquez Enregistrer, qui enregistre les paramètres et redémarre la capture.

- Répétez ces étapes pour configurer des règles supplémentaires. Vous pouvez ajouter jusqu'à 16 règles.

Enregistrez le fichier de configuration en cours

Après avoir configuré l'interface et configuré les règles de transfert de paquets, vous devez enregistrer les modifications dans le fichier de configuration en cours d'exécution.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Connectivité.

- Cliquez Afficher et enregistrer les modifications.

- Passez en revue les modifications apportées au Configuration en cours d'exécution (pas encore enregistrée) volet.

- Cliquez Enregistrer.

- Cliquez Terminé.

Installation de rpcapd sur vos appareils distants

Vous pouvez personnaliser l'installation de rpcapd en spécifiant les options de configuration suivantes.

| Important : | Ces options ne doivent pas être modifiées si vous ne comprenez pas comment la modification peut affecter votre flux de travail. |

Lorsque vous exécutez la commande d'installation, rpcapd démarre et initie automatiquement la communication avec l'adresse IP et le port de destination spécifiés dans la commande. Par exemple, sur un équipement Linux, où 172.18.10.25 est l'adresse IP du sonde et le port TCP est 2003, la commande d'installation est sudo ./install.sh -k 172.18.10.25 2003.

L'exécution de la commande d'installation crée un fichier de configuration (rpcapd.ini) avec une entrée ActiveClient qui définit l'adresse IP et le port de destination de la sonde, comme ActiveClient = 10.0.0.100,2003. L'entrée peut également spécifier le nom de l'interface à partir de laquelle transférer le trafic ; si ce n'est pas le cas, l'entrée transmet le trafic depuis eth0. Nous vous recommandons de ne pas transférer le trafic depuis une interface qui capture également le trafic réseau afin d'éviter une dégradation des performances. Par exemple, si l'interface entre l'homologue RPCAP et la sonde est de 1 Gbit/s et que l'homologue RPCAP capture et transmet le trafic depuis cette interface, le RPCAP ne pourra transférer que 500 Mbits/s, puisque les 500 Mbits/s restants sont consommés par la capture du trafic réseau entrant.

Si vous souhaitez transférer le trafic depuis plusieurs interfaces, vous devez en spécifier plusieurs ActiveClient valeurs dans le fichier rpcapd.ini. Nous vous recommandons de spécifier les noms des interfaces de manière explicite. Par exemple, la configuration suivante transmet le trafic provenant des deux eth0 et eth1:

ActiveClient=172.25.26.5, 2003, ifname=eth0 ActiveClient=172.25.26.5, 2003, ifname=eth1

Script standard

- -v

- Exécute rpcap uniquement en mode actif au lieu des modes actif et passif.

- -d

- Exécute rpcap en tant que daemon (sous Linux) ou en tant que service (sous Windows).

- -L

- Envoie des messages de journal à un serveur Syslog.

Filtres de script

Modifiez le script de démarrage pour affiner le trafic envoyé au sonde.

- -F

- Spécifiez un filtre local dans la syntaxe BPF qui sera combiné à tous les filtres RPCAP définis sur votre sonde par l'intermédiaire de l'opérateur AND. Bien que les expressions standard BPF soient prises en charge, RPCAP prend également en charge les qualificatifs suivants.

- hatype <num>

- Filtrez par type de matériel. Par exemple, définissez cette valeur sur 1 pour Ethernet ou pour 772 pour Loopback. Pour obtenir la liste complète des types de matériel, consultez les constantes ARPHRD_* dans le fichier d'en-tête Linux if_arp.h.

- -i <interface>

- Spécifiez une interface pour le trafic RPCAP.

- -i any-eth

- Capture n'importe quelle interface Ethernet et préserve le cadrage Ethernet requis. (Linux uniquement).

- ifidx <num>

- Filtrez en fonction de l'index de l'interface. (Linux uniquement).

- ifn <name>

- Filtrez en fonction du nom de l'interface. Par exemple, not ifn eth0 exclut la capture de tous les paquets sur eth0.

Distributions Linux Debian-Ubuntu

Before you begin

Le serveur doit exécuter l'une des distributions Linux suivantes :- Ubuntu 18.04

- Ubuntu 20.04

- Ubuntu 22.04

Les packages suivants doivent être installés sur le serveur :

- debconf

- libc6

- libcap-ng

-

libcrypt1

Remarque : Le libcrypt1 le package n'est requis que pour Ubuntu 20.04 et plus tard.

sudo dpkg-reconfigure rpcapd

Distributions Linux basées sur le RPM

Before you begin

Le serveur doit exécuter l'une des distributions Linux suivantes :- CentOS 6

- CentOS 7

- CentOS 8

- CentOS 9

- RHEL 6

- RHEL 7

- RHEL 8

- RHEL 9

- Amazon Linux 2

Les packages suivants doivent être installés sur le serveur :

- chkconfig

- scripts d'initialisation

- glibc

- libcap-ng

- libxcrypt

Remarque : Le libxcrypt le package est uniquement requis pour CentOS 8, CentOS 9, RHEL 8, RHEL 9 et Amazon Linux 2.

Configurer rpcapd sur un équipement Linux avec plusieurs interfaces

Pour les appareils dotés de plusieurs interfaces, rpcapd peut être configuré pour transférer des paquets par interface.

Pour modifier le fichier de configuration, procédez comme suit.

Exemples de configurations Linux

L'exemple suivant montre une interface au format CIDR.

ActiveClient = 10.10.6.45, 2003, ifaddr=10.10.1.0/24 NullAuthPermit = YES

L'exemple suivant montre une configuration qui transmet les paquets par nom d'interface :

ActiveClient = 10.10.6.45, 2003, ifname=eth0 NullAuthPermit = YES

Désinstallez le logiciel

- Connectez-vous au serveur Linux.

-

Ouvrez une application de terminal et choisissez l'une des options suivantes pour supprimer

le logiciel.

- Pour les serveurs basés sur le RPM, exécutez la commande suivante :

sudo rpm --erase rpcapd

- Pour les serveurs Debian et Ubuntu, exécutez la

commande suivante :

sudo apt-get --purge remove rpcapd

- Pour les serveurs basés sur le RPM, exécutez la commande suivante :

- Type Y à l'invite pour confirmer la suppression du logiciel , puis appuyez sur ENTER.

Installez rpcapd sur un serveur Windows à l'aide de l'assistant d'installation

Configurer rpcapd sur un équipement Windows doté de plusieurs interfaces

Pour les périphériques réseau dotés de plusieurs interfaces, rpcapd peut être configuré pour transférer des paquets provenant de plusieurs interfaces.

Pour modifier le fichier de configuration, procédez comme suit.

Exemples de configurations Windows

L'exemple suivant montre deux interfaces au format CIDR.

ActiveClient = 10.10.6.45, 2003, ifaddr=10.10.1.0/24 ActiveClient = 10.10.6.45, 2003, ifaddr=10.10.2.0/24 NullAuthPermit = YES

L'exemple suivant montre une configuration qui transmet les paquets par nom d'interface.

ActiveClient = 10.10.6.45, 2003,ifname=\Device\NPF_{2C2FC212-701D-42E6-9EAE-BEE969FEFB3F}

ActiveClient = 10.10.6.45, 2003,ifname=\Device\NPF_{3C2FC212-701D-42E6-9EAE-BEE969FEFB3F}

NullAuthPermit = YES

Désinstallez le logiciel

Procédez comme suit pour désinstaller le logiciel RPCAP via le panneau de configuration des programmes Windows.

- Connectez-vous à l'ordinateur Windows sur lequel le logiciel RPCAP est installé.

- Ouvrez le panneau de configuration et cliquez sur Désinstaller un programme.

- Sélectionnez Service RPCAP pour Windows dans la liste, puis cliquez sur Désinstaller/Modifier.

- Cliquez Supprimer.

- Une fois le logiciel supprimé, cliquez sur Fermer.

Vérifiez votre trafic RPCAP

Une fois votre configuration terminée, vous pouvez consulter les paquets RPCAP et les métriques de débit sur la page État du système pour vérifier que le trafic correct est transféré vers le système ExtraHop.

En savoir plus sur tableau de bord de l'état du système.

Transmis par Peer

Un graphique en listes qui affiche les informations suivantes concernant les paquets et les trames transférés par un homologue RPCAP :

- Paquets transférés

- Le nombre de paquets qu'un pair RPCAP a tenté de transférer vers un système ExtraHop .

- Paquets d'interface du redirecteur

- Nombre total de paquets consultés par le redirecteur. Les redirecteurs des appareils RPCAP se coordonneront entre eux pour empêcher plusieurs appareils d'envoyer le même paquet . Il s'agit du nombre de paquets qui ont été visualisés avant que les trames ne soient supprimées pour réduire le trafic transféré, et avant que les trames ne soient supprimées par des filtres définis par l'utilisateur.

- Forwarder Kernel Frame Drops

- Nombre d'images supprimées parce que le noyau de l'homologue RPCAP était surchargé par le flux de trames non filtrées. Les trames non filtrées n'ont pas été filtrées par le noyau pour supprimer les paquets dupliqués ou les paquets qui ne devraient pas être transférés en raison de règles définies par l'utilisateur.

- Abandon de l'interface du redirecteur

- Nombre de paquets supprimés parce que le redirecteur RPCAP était surchargé par le flux de trames non filtrées. Les trames non filtrées n'ont pas été filtrées pour supprimer les paquets dupliqués ou les paquets qui ne devraient pas être transférés en raison de règles définies par l'utilisateur .

Reçu par le système ExtraHop

Un graphique en listes qui affiche les informations suivantes concernant les paquets et les trames reçus par un système ExtraHop depuis un homologue RPCAP (Remote Packet Capture) :

- Octets encapsulés

- Taille totale de tous les paquets liés au flux UDP entre l'équipement RPCAP et le système ExtraHop, en octets. Ces informations vous indiquent le volume de trafic que le redirecteur RPCAP ajoute à votre réseau.

- Paquets encapsulés

- Le nombre de paquets liés au flux UDP entre l'équipement RPCAP et le système ExtraHop.

- Octets de tunnel

- Taille totale des paquets, sans compter les en-têtes d'encapsulation, que le système ExtraHop a reçus d'un équipement RPCAP, en octets.

- Paquets de tunnels

- Le nombre de paquets que le système ExtraHop a reçus d'un homologue RPCAP. Ce nombre doit être très proche du nombre de paquets transférés dans le tableau des paquets envoyés par un périphérique distant. S'il y a un écart important entre ces deux nombres, des paquets tombent entre l'équipement RPCAP et le système ExtraHop.

Comment ces informations peuvent vous aider

Le suivi des paquets et des octets encapsulés est un bon moyen de s'assurer que les redirecteurs RPCAP n'imposent pas de charge inutile à votre réseau. Vous pouvez surveiller les paquets et les octets du tunnel pour vous assurer que le système ExtraHop reçoit tout ce que l' équipement RPCAP envoie.

Résolution des problèmes

Si le nombre de paquets transférés n'est pas égal au nombre de paquets d'interface de redirecteur, les paquets sont supprimés à un moment donné du processus RPCAP. Cela est généralement dû à l'un des problèmes suivants :

- Un processus interne sur le pair RPCAP est surchargé.

- S'il y a des pertes de trame dans le noyau du Forwarder, le noyau de l'homologue RPCAP est surchargé.

- En cas de perte de l'interface du Forwarder, le processus libpcap de l' homologue RPCAP tente d'envoyer trop de paquets par seconde, et le processus consomme probablement près de 100 % d'utilisation du processeur sur un seul cœur.

- Si les métriques des paquets abandonnés ne tiennent pas compte de la différence entre les paquets transférés et les paquets de l'interface du redirecteur, cela peut indiquer que le thread de l'homologue RPCAP qui envoie les paquets est surchargé.

- La connexion réseau entre l'homologue et la sonde est trop lente.

- Si le nombre d'octets encapsulés est égal ou presque égal à la vitesse de la connexion réseau entre la sonde et l'homologue, la connexion n'est probablement pas assez rapide.

Exemple de configuration RPCAP

Les exemples de configuration suivants illustrent la manière dont les règles de trafic s'appliquent au transfert de paquets.

Dans tous les scénarios ci-dessous, sonde l'interface a une configuration réseau 172.25.26.5, 172.25.26.0/24 et est configurée pour RPCAP, comme illustré dans la figure suivante.

Scénario 1 : Le sonde est configuré pour accepter tout le trafic d'interface, comme illustré dans la figure suivante.

| Configuration du réseau client | Configuration du RPCAP (rpcapd.ini) | Trafic transféré |

|---|---|---|

| eth0 = 10.10.1.20, 10.10.1.0/24 | ActiveClient=172.25.26.5, 2003 | Tout le trafic est activé eth0. |

|

eth0 = 10.10.1.21 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003 | Tout le trafic est activé eth0. Aucun trafic en provenance de eth1. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth1 | Tout le trafic est activé eth1. Aucun trafic en provenance de eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname= eth0 ActiveClient=172.25.26.5, 2003, ifname = eth1 |

Tout le trafic sur les deux eth0 et eth1. |

Scénario 2 : Le sonde est configuré pour accepter le trafic provenant uniquement de l'équipement eth1 interface, comme illustré dans la figure suivante.

| Configuration du réseau client | Configuration du RPCAP (rpcapd.ini) | Trafic transféré |

|---|---|---|

| eth0 = 10.10.1.20, 10.10.1.0/24 | ActiveClient=172.25.26.5, 2003 | Aucun trafic n'est transféré. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003 | Tout le trafic est activé eth1. Aucun trafic en provenance de eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth1 | Tout le trafic est activé eth1. Aucun trafic en provenance de eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname= eth0 ActiveClient=172.25.26.5, 2003, ifname = eth1 |

Tout le trafic est activé eth1. Aucun trafic en provenance de eth0. |

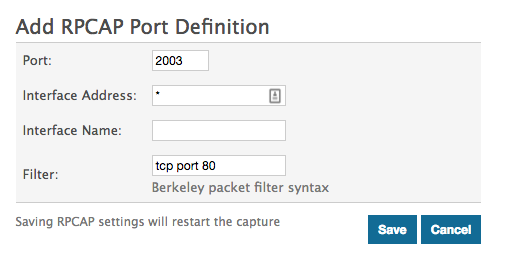

Scénario 3 : Le sonde est configuré pour accepter tout le trafic d'interface pour le port TCP 80, comme illustré dans la figure suivante.

| Configuration du réseau client | Configuration du RPCAP (rpcapd.ini) | Trafic transféré |

|---|---|---|

| eth0 = 10.10.1.20, 10.10.1.0/24 | ActiveClient=172.25.26.5, 2003 | Seul le trafic du port 80 est activé eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003 | Seul le trafic du port 80 est activé eth0. Aucun trafic en provenance de eth1. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth1 |

Seul le trafic du port 80 est activé eth1. Aucun trafic en provenance de eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth0 |

Seul le trafic du port 80 est activé eth0. |

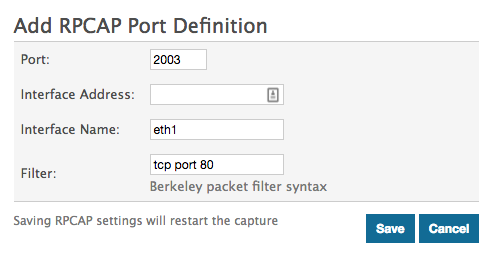

Scénario 4 : Le sonde est configuré pour accepter uniquement le trafic du port TCP 80 provenant du eth1 interface, comme illustré dans la figure suivante.

| Configuration du réseau client | Configuration du RPCAP (rpcapd.ini) | Trafic transféré |

|---|---|---|

| eth0 = 10.10.1.20, 10.10.1.0/24 | ActiveClient=172.25.26.5, 2003 | Aucun trafic n'est transféré. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003 | Trafic du port 80 sur eth1. Aucun trafic en provenance d'eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth1 |

Trafic du port 80 activé eth1. Aucun trafic en provenance de eth0. |

|

eth0 = 10.10.1.21, 10.10.1.0/24 eth1 = 192.168.4.21, 192.168.4.0/24 |

ActiveClient=172.25.26.5, 2003, ifname=eth0 ActiveClient=172.25.26.5, 2003, ifname=eth1 |

Trafic du port 80 activé eth1. Aucun trafic en provenance de eth0. |

Ouverture de ports sur votre pare-feu

Le RPCAP transmet les paquets sur une gamme de ports UDP déterminés par les ports TCP configurés dans le sonde et le stockage des paquets et le modèle de votre appareil.

| Important : | L'ouverture de quatre ports peut être suffisante pour la plupart des environnements. Cependant, nous vous recommandons d'ouvrir 32 ports complets pour éviter de perdre le trafic de vos appareils installés avec RPCAP . Si l'ouverture de 32 ports sur votre pare-feu vous pose problème, vous pouvez suivre les instructions du tableau ci-dessous. Si vous ne recevez pas tout le trafic attendu, contactez Assistance ExtraHop . |

- Pour l'extrémité inférieure de la plage de ports UDP, prenez le port TCP le plus bas répertorié dans l'ensemble de règles sur sonde ou stockage des paquets.

- Pour l'extrémité supérieure de la plage UDP, prenez le chiffre le plus bas et ajoutez le numéro associé à votre modèle d'appliance ExtraHop, comme indiqué dans le tableau suivant.

| Appareil ExtraHop | Nombre de ports | Exemple de gamme |

|---|---|---|

| ETA 1150v | 1 | 2003 |

| EDA 6100v, ETA 6150, ETA 6150v | 8 | 2003-2010 |

| À PARTIR DE 10200 | 72 | 2003-2074 |

Pour les utilisateurs avancés, vous pouvez également modifier manuellement le port le plus bas de la plage UDP via le rpcap:udp_port_start exécution des paramètres du fichier de configuration.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?