Guide de l'interface utilisateur d'administration

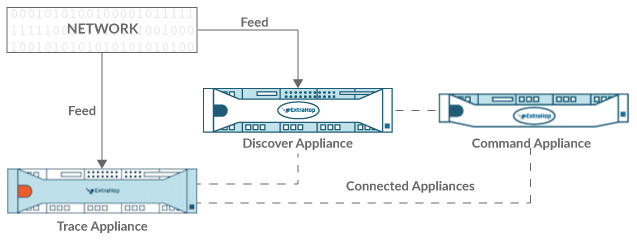

Présentation de l'interface d'administration ExtraHop

Le guide de l'interface utilisateur d'administration fournit des informations détaillées sur les caractéristiques d'administration et les fonctionnalités d'ExtraHop capteurs et consoles. Ce guide fournit une vue d'ensemble de la navigation globale et des informations sur les commandes, les champs et les options disponibles dans l' interface utilisateur.

Après avoir déployé votre sonde ou console, consultez le Liste de contrôle après le déploiement des capteurs et des consoles.

Vos commentaires sont importants pour nous. Merci de nous indiquer comment nous pouvons améliorer ce document. Envoyez vos commentaires ou suggestions à documentation@extrahop.com.

Navigateurs pris en charge

Les navigateurs suivants sont compatibles avec tous les systèmes ExtraHop. Appliquez les fonctionnalités d'accessibilité et de compatibilité fournies par votre navigateur pour accéder au contenu par le biais d'outils technologiques d'assistance.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Important : | Internet Explorer 11 n'est plus pris en charge. Nous vous recommandons d' installer la dernière version de tout navigateur compatible. |

État et diagnostics

La section État et diagnostics fournit des statistiques sur l'état général de votre système ExtraHop.

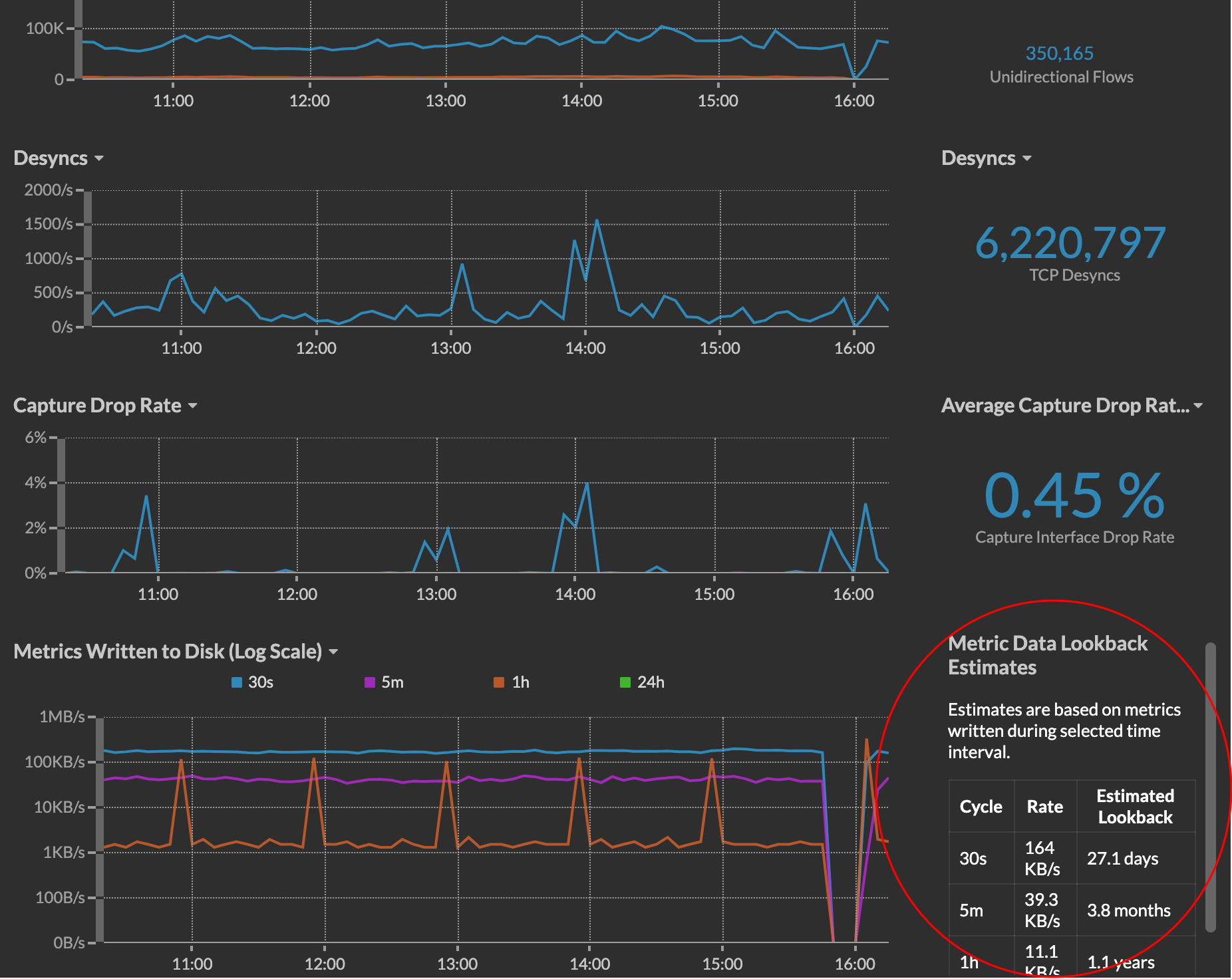

Santé

La page Santé fournit un ensemble de statistiques qui vous aident à surveiller le fonctionnement de votre système ExtraHop et permettent au support ExtraHop de résoudre les erreurs du système si nécessaire.

- Système

- Indique les informations suivantes concernant l'utilisation du processeur et du disque dur du système.

- Utilisateur du processeur

- Pourcentage d'utilisation du processeur associé à l'utilisateur du système ExtraHop.

- Système CPU

- Pourcentage d'utilisation du processeur associé au système ExtraHop.

- CPU inactif

- Le pourcentage d'inactivité du processeur associé au système ExtraHop.

- CPU IO

- Pourcentage d'utilisation du processeur associé aux fonctions d'E/S du système ExtraHop.

- État du pont

- Indique les informations suivantes concernant le composant de pont du système ExtraHop.

- VM RSS

- Le pont traite la mémoire physique utilisée.

- Données de machine virtuelle

- Le processus de pont monopolise la mémoire virtuelle utilisée.

- Taille de la machine virtuelle

- Le pont traite la totalité de la mémoire virtuelle utilisée.

- Heure de début

- Spécifie l'heure de début du composant de pont du système ExtraHop.

- État de la capture

- Indique les informations suivantes concernant l'état de capture du réseau du système ExtraHop.

- VM RSS

- Le processus de capture réseau utilise la mémoire physique.

- Données de machine virtuelle

- Le processus de capture réseau occupe un tas de mémoire virtuelle en cours d'utilisation.

- Taille de la machine virtuelle

- Le processus de capture réseau couvre la totalité de la mémoire virtuelle utilisée.

- Heure de début

- Heure de début de la capture du réseau ExtraHop.

- État du service

- Indique l'état des services du système ExtraHop.

- exalertes

- Durée pendant laquelle le service d'alerte du système ExtraHop a fonctionné.

- étendre

- Durée pendant laquelle le service ExtraHop System Trend a fonctionné.

- exconfig

- Durée pendant laquelle le service de configuration du système ExtraHop a été exécuté.

- exporté

- Durée pendant laquelle le service de portail Web du système ExtraHop a été exécuté.

- exshell

- Durée pendant laquelle le service shell du système ExtraHop a été exécuté.

- Interfaces

- Indique l'état des interfaces du système ExtraHop.

- Paquets RX

- Le nombre de paquets reçus par l'interface spécifiée sur le système ExtraHop.

- Erreurs RX

- Le nombre d'erreurs de paquets reçues sur le paquet spécifié interface.

- RX Drops

- Le nombre de paquets reçus supprimés par le paramètre spécifié interface.

- Paquets TX

- Le nombre de paquets transmis par l'interface spécifiée sur le système ExtraHop.

- Erreurs TX

- Le nombre d'erreurs de paquet transmises sur le paquet spécifié interface.

- Texas Drops

- Le nombre de paquets transmis supprimés par le paramètre spécifié interface.

- Octets RX

- Le nombre d'octets reçus par l'interface spécifiée sur Système ExtraHop.

- Octets TX

- Le nombre d'octets transmis par l'interface spécifiée sur le système ExtraHop.

- Cloisons

- Indique la mémoire allouée aux composants du système ExtraHop.

- Nom

- Composants du système dotés d'une partition mémoire dans la mémoire NVRAM.

- Des options

- Les options de lecture-écriture pour les composants du système.

- Taille

- Taille de partition en gigaoctets allouée au composant système.

- Utilisation

- Quantité de mémoire actuellement consommée par les composants du système, en quantité et en pourcentage de la partition totale.

Journal d'audit

Le journal dac.audit fournit des données sur les opérations de votre système ExtraHop, ventilées par composant. Le journal dac.audit répertorie tous les événements connus par horodateur, dans l'ordre chronologique inverse.

Envoyer les données du journal daudit à un serveur Syslog distant

Le journal daudit collecte des données sur le fonctionnement du système ExtraHop, ventilées par composant. Le journal stocké dans le système a une capacité de 10 000 entrées, et les entrées datant de plus de 90 jours sont automatiquement supprimées. Vous pouvez consulter ces entrées dans les paramètres d'administration ou envoyer les événements du journal daudit à un serveur Syslog à des fins de stockage à long terme, de surveillance et d'analyse avancée. Tous les événements enregistrés sont répertoriés dans le tableau ci-dessous.

Les étapes suivantes vous montrent comment configurer le système ExtraHop pour envoyer les données du journal daudit à un serveur Syslog distant.

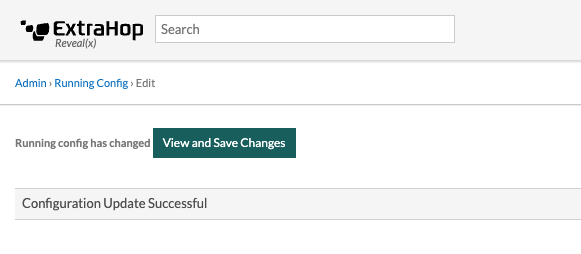

Que faire ensuite

Après avoir vérifié que vos nouveaux paramètres fonctionnent comme prévu, conservez vos modifications de configuration en enregistrant le fichier de configuration en cours d'exécution.Événements du journal d'audit

Les événements suivants sur un système ExtraHop génèrent une entrée dans le journal d'audit.

| Catégorie | Événement |

|---|---|

| Accords |

|

| API |

|

| Migration des capteurs |

|

| Sessions du navigateur |

|

| Services dans le cloud |

|

| Console |

|

| Tableaux de bord |

|

| Banque de données |

|

| Détections |

|

| Fichiers d'exception |

|

| Enregistrements de l'espace de stockage des enregistrements ExtraHop |

|

| cluster d'espace de stockage des enregistrements ExtraHop |

|

| Service de mise à jour ExtraHop |

|

| Micrologiciel |

|

| Politiques mondiales |

|

| Intégrations |

|

| Licence |

|

| Connectez-vous au système ExtraHop |

|

| Connectez-vous depuis l'API SSH ou REST |

|

| Modules |

|

| Réseau |

|

| Capture hors ligne |

|

| PCAP |

|

| Accès à distance |

|

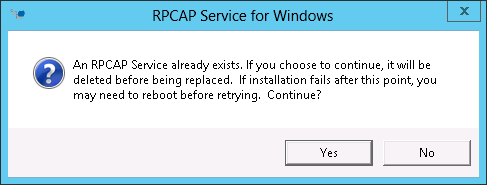

| RPCAP |

|

| Configuration en cours d'exécution |

|

| Fournisseur d'identité SAML |

|

| Connexion SAML |

|

| Privilèges SAML |

|

| Décryptage SSL |

|

| Clés de session SSL |

|

| Compte d'assistance |

|

| Script de support |

|

| Syslog |

|

| État du système et du service |

|

| Heure du système |

|

| Utilisateur du système |

|

| Briefings sur les menaces |

|

| stockage des paquets ExtraHop |

|

| Tendances |

|

| DÉCLENCHEURS |

|

| Groupes d'utilisateurs |

|

Empreinte

Les empreintes digitales aident à protéger les appareils contre les attaques par des machines intermédiaires en fournissant un identifiant unique qui peut être vérifié lors de la connexion des appareils ExtraHop.

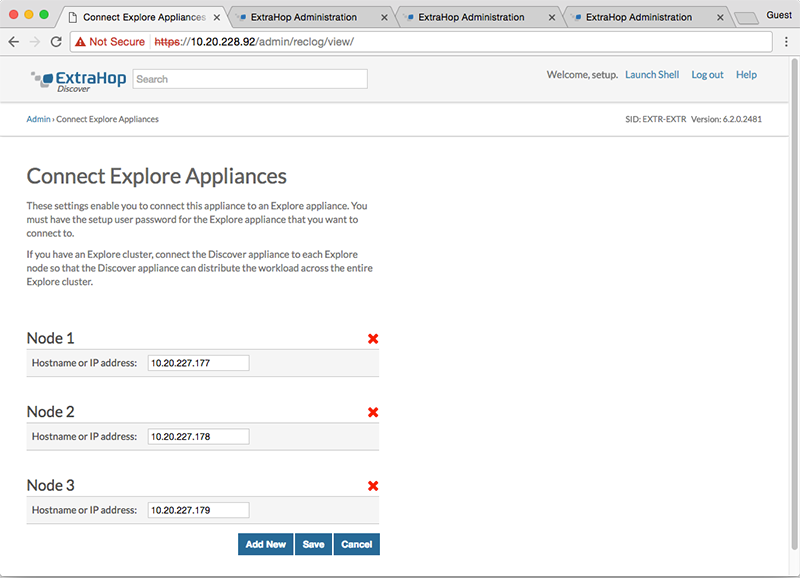

Lorsque vous connectez une appliance Explore ou Trace à une appliance Discover ou Command, assurez-vous que l'empreinte digitale affichée est exactement la même que celle affichée sur la page de connexion ou de jumelage.

Si les empreintes digitales ne correspondent pas, les communications entre les appareils ont peut-être été interceptées et modifiées.

Fichiers d'exception

Les fichiers d'exception sont un fichier central des données stockées en mémoire. Lorsque vous activez le paramètre Fichier d' exception, le fichier principal est écrit sur le disque si le système s'arrête ou redémarre de façon inattendue. Ce fichier peut aider le support ExtraHop à diagnostiquer le problème.

- Cliquez Activer les fichiers d'exception ou Désactiver les fichiers d'exception pour activer ou désactiver l'enregistrement des fichiers d'exception.

Scripts d'assistance

Le support ExtraHop peut fournir un script d'assistance qui peut appliquer un paramètre spécial, apporter un petit ajustement au système ExtraHop ou fournir de l'aide pour l'assistance à distance ou les paramètres améliorés . Les paramètres d'administration vous permettent de télécharger et d'exécuter des scripts de support.

Réglages réseau

Le Réglages réseau cette section fournit les paramètres de configuration de votre système ExtraHop. Ces paramètres vous permettent de définir un nom d'hôte, de configurer des notifications et de gérer les connexions à votre système.

Connectez-vous aux services cloud ExtraHop

ExtraHop Cloud Services fournit un accès aux services basés sur le cloud ExtraHop via une connexion cryptée. Les services auxquels vous êtes connecté sont déterminés par la licence de votre système.

- Le service d'apprentissage automatique ExtraHop permet de détecter votre système ExtraHop. Dans Reveal (x) Enterprise, vous pouvez activer les détections de sécurité uniquement ou les détections de sécurité et de performance.

- Les utilisateurs de Reveal (x) Enterprise peuvent envoyer des données au service d'apprentissage automatique en activant les services cloud ExtraHop dans les paramètres d'administration. Par exemple, le système peut envoyer des adresses IP externes en texte brut, des noms de domaine et des noms d'hôte associés à un comportement suspect détecté. Ce paramètre est activé dans Reveal (x) 360 par défaut et ne peut pas être désactivé. Voir le FAQ sur l'analyse collective des menaces pour plus d'informations. Pour une liste complète des types de données envoyés au service d'apprentissage automatique ExtraHop et pour voir comment les données sont appliquées pour améliorer la détection des menaces, consultez la section sur l'apprentissage automatique du Présentation de la sécurité, de la confidentialité et de la confiance d'ExtraHop.

- Le service de mise à jour ExtraHop permet de mettre à jour automatiquement les ressources du système ExtraHop, telles que les packages de rançongiciels.

- ExtraHop Remote Access vous permet d'autoriser les membres de l'équipe du compte ExtraHop, les analystes d' ExtraHop Atlas et le support ExtraHop à se connecter à votre système ExtraHop pour obtenir de l'aide à la configuration. Si vous avez souscrit au service d'Analyse distante d' Atlas, les analystes d'ExtraHop peuvent effectuer une analyse impartiale des données de votre réseau et signaler les domaines de votre infrastructure informatique susceptibles d'être améliorés. Voir le FAQ sur l'accès à distance pour plus d'informations sur les utilisateurs d'accès à distance.

Before you begin

- Les systèmes Reveal (x) 360 sont automatiquement connectés aux services cloud ExtraHop, mais vous devrez peut-être autoriser l'accès via des pare-feux réseau.

- Vous devez appliquer la licence correspondante sur le système ExtraHop avant de pouvoir vous connecter à ExtraHop Cloud Services. Voir le FAQ sur les licences pour plus d'informations.

- Vous devez avoir configuré ou privilèges d'administration du système et des accès pour accéder aux paramètres d'administration.

Configurez vos règles de pare-feu

Si votre système ExtraHop est déployé dans un environnement doté d'un pare-feu, vous devez ouvrir l' accès aux services cloud ExtraHop. Pour les systèmes Reveal (x) 360 connectés à des systèmes autogérés capteurs, vous devez également ouvrir l'accès à l'ExtraHop Cloud Recordstore.

Accès ouvert aux services cloud

Pour accéder aux services cloud ExtraHop, votre capteurs doit être capable de résoudre les requêtes DNS pour*.extrahop.com et d'accéder au protocole TCP 443 (HTTPS) à partir de l'adresse IP correspondant à votre sonde licence :

- 35.161.154.247 (Portland, États-Unis)

- 54.66.242,25 (Sydney, Australie)

- 52.59.110.168 (Francfort, Allemagne)

Accès ouvert au Cloud Recordstore

Pour accéder à l'ExtraHop Cloud Recordstore, votre capteurs doit être en mesure d' accéder au protocole TCP 443 (HTTPS) sortant à ces noms de domaine complets :

- bigquery.googleapis.com

- bigquerystorage.googleapis.com

- oauth2.googleapis.com

- www.googleapis.com

- www.mtls.googleapis.com

- iamcredentials.googleapis.com

Vous pouvez également consulter les conseils publics de Google à propos de calcul des plages d'adresses IP possibles pour googleapis.com.

Outre la configuration de l'accès à ces domaines, vous devez également configurer le paramètres globaux du serveur proxy.

Connectez-vous aux services cloud ExtraHop via un proxy

Si vous ne disposez pas d'une connexion Internet directe, vous pouvez essayer de vous connecter aux services cloud ExtraHop via un proxy explicite.

Before you begin

Vérifiez si votre fournisseur de proxy est configuré pour exécuter le protocole MITM (machine-in-the-middle) lors du tunneling SSH via HTTP CONNECT vers localhost:22. Les services cloud ExtraHop déploient un tunnel SSH interne crypté, de sorte que le trafic ne sera pas visible lors de l'inspection MITM. Nous vous recommandons de créer une exception de sécurité et de désactiver l' inspection MITM pour ce trafic.| Important : | Si vous ne parvenez pas à désactiver MITM sur votre proxy, vous devez désactiver la validation des certificats dans le fichier de configuration du système ExtraHop en cours d'exécution. Pour plus d'informations, voir Contourner la validation des certificats. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Connectivité.

- Cliquez Activer le proxy cloud ExtraHop.

- Entrez le nom d'hôte de votre serveur proxy, tel que hôte proxy.

- Tapez le port de votre serveur proxy, tel que 8080.

- Facultatif : Si nécessaire, saisissez un nom d'utilisateur et un mot de passe pour votre serveur proxy.

- Cliquez Sauver.

Contourner la validation des certificats

Certains environnements sont configurés de manière à ce que le trafic chiffré ne puisse pas quitter le réseau sans inspection par un équipement tiers. Cet équipement peut agir comme un point de terminaison SSL/TLS qui déchiffre et rechiffre le trafic avant d'envoyer les paquets aux services cloud ExtraHop.

| Remarque : | La procédure suivante nécessite de se familiariser avec la modification du fichier de configuration en cours d'exécution d'ExtraHop. |

Connectivité

La page Connectivité contient des commandes pour les connexions de votre appliance et les paramètres réseau.

- État de l'interface

- Sur les appareils physiques, un schéma des connexions d'interface apparaît, qui est mis à jour

dynamiquement en fonction de l'état du port.

- Le port Ethernet bleu est destiné à la gestion

- Un port Ethernet noir indique un port sous licence et activé qui est actuellement en panne

- Un port Ethernet vert indique un port connecté actif

- Un port Ethernet gris indique un port désactivé ou sans licence

- Réglages réseau

-

- Cliquez Modifier les paramètres pour ajouter un nom d'hôte pour votre appliance ExtraHop ou pour ajouter des serveurs DNS.

- Paramètres du proxy

-

- Activez un proxy global pour se connecter à un appareil ExtraHop Command

- Activez un proxy cloud pour vous connecter à ExtraHop Cloud Services

- Paramètres de l'interface Bond

-

- Créez un interface de liaison pour relier plusieurs interfaces en une seule interface logique avec une seule adresse IP.

- Interfaces

- Affichez et configurez vos interfaces de gestion et de surveillance. Cliquez sur n'importe quelle interface pour afficher les options de réglage.

- Paramètres Netskope

-

- Activer l'ingestion de paquets Netskope sur votre sonde pour détecter et surveiller les appareils grâce à une intégration Netskope .

Configuration d'une interface

Débit de l'interface

Plus de houblon sonde les modèles EDA 6100, EDA 8100 et EDA 9100 sont optimisés pour capturer le trafic exclusivement sur les ports 10 GbE.

L'activation des interfaces 1 GbE pour surveiller le trafic peut avoir un impact sur les performances, en fonction de l'ExtraHop sonde. Bien que vous puissiez les optimiser capteurs pour capturer le trafic simultanément sur les ports 10 GbE et les trois ports 1 GbE non gérés, nous vous recommandons de contacter le support ExtraHop pour obtenir de l'aide afin d'éviter une réduction du débit.

| Remarque : | Les capteurs EDA 6200, EDA 8200, EDA 9200 et EDA 10200 ne sont pas susceptibles d'être réduits si vous activez des interfaces 1 GbE pour surveiller le trafic. |

| Capteur ExtraHop | Débit | Détails |

|---|---|---|

| À PARTIR DE 910 | Débit standard de 40 Gbit/s | Si les interfaces 1 GbE non destinées à la gestion sont désactivées, vous pouvez utiliser jusqu'à quatre des interfaces 10 GbE pour un débit combiné allant jusqu'à 40 Gbit/s. |

| À PARTIR DE 810 | Débit standard de 20 Gbit/s | Si les interfaces 1 GbE non destinées à la gestion sont désactivées, vous pouvez utiliser l'une des interfaces 10 GbE ou les deux pour un débit combiné allant jusqu'à 20 Gbit/s. |

| ÉD. 610 | Débit standard de 10 Gbit/s | Si les interfaces 1 GbE non destinées à la gestion sont désactivées, le débit combiné total maximal est de 10 Gbit/s. |

| ÉD. 310 | Débit standard de 3 Gbit/s | Pas d'interface 10 GbE |

| ÉD. 1100 | Débit standard de 1 Gbit/s | Pas d'interface 10 GbE |

Définissez un itinéraire statique

Before you begin

Vous devez désactiver DHCPv4 avant de pouvoir ajouter une route statique.- Sur le Interface d'édition page, assurez-vous que Adresse IPv4 et Masque de réseau les champs sont remplis et enregistrés, puis cliquez sur Modifier les itinéraires.

- Dans le Ajouter un itinéraire section, saisissez une plage d'adresses réseau en notation CIDR dans le Réseau champ et adresse IPv4 dans le Par IP champ, puis cliquez sur Ajouter.

- Répétez l'étape précédente pour chaque itinéraire que vous souhaitez ajouter.

- Cliquez Enregistrer.

serveur proxy mondial

Si la topologie de votre réseau nécessite un serveur proxy pour permettre à votre système ExtraHop de communiquer soit avec un console ou avec d'autres appareils en dehors du réseau local, vous pouvez activer votre système ExtraHop pour qu'il se connecte à un serveur proxy que vous avez déjà sur votre réseau. La connexion Internet n'est pas requise pour le serveur proxy global.

| Remarque : | Un seul serveur proxy global peut être configuré par système ExtraHop. |

Complétez les champs suivants et cliquez sur Enregistrer pour activer un proxy global.

Nom d'hôte : Le nom d'hôte ou l'adresse IP de votre serveur proxy global.

Port : Le numéro de port de votre serveur proxy global.

Nom d'utilisateur : Le nom d'un utilisateur disposant d'un accès privilégié à votre serveur proxy global.

Mot de passe : Le mot de passe de l'utilisateur indiqué ci-dessus.

Proxy ExtraHop Cloud

Si votre système ExtraHop ne dispose pas d'une connexion Internet directe, vous pouvez vous connecter à Internet via un serveur proxy spécialement conçu pour la connectivité des services ExtraHop Cloud. Un seul proxy peut être configuré par système.

Complétez les champs suivants et cliquez sur Enregistrer pour activer un proxy cloud.

Nom d'hôte : Le nom d'hôte ou l'adresse IP de votre serveur proxy cloud.

Port : Le numéro de port de votre serveur proxy cloud.

Nom d'utilisateur : Le nom d'un utilisateur autorisé à accéder à votre serveur proxy cloud.

Mot de passe : Le mot de passe de l'utilisateur indiqué ci-dessus.

Interfaces de liaison

Vous pouvez lier plusieurs interfaces de votre système ExtraHop en une seule interface logique dotée d'une adresse IP pour la bande passante combinée des interfaces membres. Les interfaces de liaison permettent d'augmenter le débit avec une seule adresse IP. Cette configuration est également connue sous le nom d'agrégation de liens, de canalisation de ports, de regroupement de liens, de liaison Ethernet/réseau/NIC ou d'association de cartes d'interface réseau. Les interfaces Bond ne peuvent pas être configurées en mode surveillance.

| Remarque : | Lorsque vous modifiez les paramètres de l'interface Bond, vous perdez la connectivité à votre système ExtraHop. Vous devez apporter des modifications à la configuration de votre commutateur réseau pour rétablir la connectivité. Les modifications requises dépendent de votre commutateur. Contactez le support ExtraHop pour obtenir de l'aide avant de créer une interface de liaison. |

- Le collage est uniquement configurable sur les interfaces Management ou Management +.

- Canalisation des ports sur les ports de surveillance du trafic est pris en charge par les capteurs ExtraHop.

Les interfaces choisies en tant que membres d'une interface de liaison ne sont plus configurables indépendamment et sont représentées sous la forme Handicapé (membre obligataire) dans la section Interfaces de la page Connectivité. Une fois qu'une interface de liaison est créée, vous ne pouvez pas ajouter de membres supplémentaires ni supprimer de membres existants. L'interface de liaison doit être détruite et recréée.

Création d'une interface de liaison

Vous pouvez créer une interface de liaison avec au moins un membre d'interface et jusqu'à un nombre de membres disponibles pour la liaison.

Modifier les paramètres de l'interface Bond

Une fois qu'une interface de liaison est créée, vous pouvez modifier la plupart des paramètres comme si l' interface de liaison était une interface unique.

Détruire une interface de liaison

Lorsqu'une interface de liaison est détruite, les différents membres de l'interface de liaison retournent à la fonctionnalité d'interface indépendante. Une interface membre est sélectionnée pour conserver les paramètres d'interface de l'interface de liaison et toutes les autres interfaces membres sont désactivées. Si aucune interface membre n'est sélectionnée pour conserver les paramètres, ceux-ci sont perdus et toutes les interfaces membres sont désactivées.

- Dans le Réglages réseau section, cliquez Connectivité.

- Dans le Section des interfaces de liaison, cliquez sur le rouge X à côté de l'interface que vous souhaitez détruire.

- Sur le Détruire l'interface Bond <interface number>page, sélectionnez l'interface membre vers laquelle déplacer les paramètres de l'interface de liaison. Seule l'interface membre sélectionnée pour conserver les paramètres de l'interface de liaison reste active, et toutes les autres interfaces membres sont désactivées.

- Cliquez Détruire.

Réglages Netskope

Cette intégration vous permet de configurer les capteurs ExtraHop pour qu'ils ingèrent des paquets provenant de votre solution Netskope afin de détecter les menaces, de découvrir et de surveiller les appareils et d' avoir un aperçu du trafic.

Before you begin

| Important : | L'intégration de Reveal (x) avec Netskope Intelligent Security Service Edge (SSE) n'est actuellement disponible que pour les participants au programme Netskope Cloud TAP Early Access. Si vous souhaitez en savoir plus sur cette intégration et être averti dès qu'elle sera disponible au public, contactez l'équipe de votre compte ExtraHop. |

- Votre compte utilisateur doit avoir privilèges d'écriture complets ou supérieur sur Reveal (x) Enterprise ou Privilèges d'administration du système et des accès sur Reveal (x) 360.

- Votre système Reveal (x) doit être connecté à une sonde ExtraHop avec la version 9.4 ou ultérieure du firmware.

- Votre sonde ExtraHop doit être dédiée à l'ingestion de paquets Netskope uniquement.

- Vous devez configurer au moins une interface sur votre sonde ExtraHop ; toutes les interfaces doivent spécifier un mode incluant l' encapsulation GENEVE.

- Vous devez configurer le mode TAP dans votre environnement Netskope .

- Connectez-vous aux paramètres d'administration de la sonde via https ://<extrahop-hostname-or-IP-address>/admin.

- Dans la section Paramètres réseau, cliquez sur Connectivité.

- Dans la section Paramètres Netskope, sélectionnez Activer l'ingestion de paquets Netskope .

- Cliquez Enregistrer.

Que faire ensuite

- Sur la page Ressources, vous pouvez recherchez cette sonde pour visualiser le trafic et les détections observés à partir des données Netskope.

- Connectez-vous aux paramètres d'administration sur le Reveal (x) Enterprise ou Révéler (x) 360 console pour vérifier l'état des capteurs intégrés à Netskope.

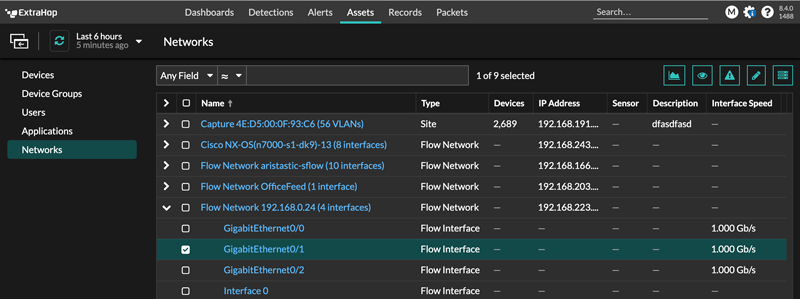

Réseaux Flow

Vous devez configurer l'interface réseau et les paramètres de port sur le système ExtraHop avant de pouvoir collecter des données NetFlow ou sFlow à partir de réseaux de flux distants (exportateurs de flux). Les réseaux Flow ne peuvent pas être configurés sur les systèmes Reveal (x) Enterprise. Le système ExtraHop prend en charge les technologies de flux suivantes : Cisco NetFlow version 5 (v5) et version 9 (v9), AppFlow, IPFIX et sFlow.

Outre la configuration du système ExtraHop, vous devez configurer vos périphériques réseau pour envoyer du trafic sFlow ou NetFlow. Reportez-vous à la documentation de votre fournisseur ou consultez un exemple Configurations Cisco dans l'annexe.

Collectez le trafic depuis les appareils NetFlow et sFlow

Vous devez configurer l'interface réseau et les paramètres de port sur le système ExtraHop avant de pouvoir collecter des données NetFlow ou sFlow à partir de réseaux de flux distants (exportateurs de flux). Les réseaux Flow ne peuvent pas être configurés sur les systèmes Reveal (x) Enterprise. Le système ExtraHop prend en charge les technologies de flux suivantes : Cisco NetFlow v5 et v9, AppFlow, IPFIX et sFlow.

| Remarque : | Pour plus d'informations sur l'appliance virtuelle de la sonde NetFlow EFC 1292v, voir Déployez le capteur NetFlow ExtraHop EFC 1292v. |

Vous devez vous connecter en tant qu'utilisateur avec Privilèges d'administration du système et des accès pour effectuer les étapes suivantes.

Configurez l'interface sur votre système ExtraHop

Ajouter les réseaux de flux en attente

Vous pouvez désormais ajouter des réseaux de flux en attente.

Before you begin

Vous devez vous connecter en tant qu'utilisateur avec Privilèges d'administration du système et des accès pour effectuer les étapes suivantes.- Connectez-vous au système ExtraHop via https://<extrahop-hostname-or-IP-address>.

- Dans le Paramètres réseau section, cliquez sur Réseaux de flux.

- Dans la section Réseaux de flux en attente, cliquez sur Ajouter un réseau Flow.

- Entrez un nom pour identifier ce réseau de flux dans le champ Flow Network ID.

- Sélectionnez le Enregistrements automatiques case à cocher pour envoyer des enregistrements de ce réseau de flux vers un espace de stockage des enregistrements connecté.

- Sélectionnez le Activer le sondage SNMP case à cocher pour activer le sondage SNMP.

-

Si vous activez le sondage SNMP, sélectionnez l'une des options suivantes dans le menu déroulant des

informations d'identification SNMP :

- Hériter du CIDR. Si vous sélectionnez cette option, les informations d'identification SNMP sont appliquées en fonction des paramètres des informations d'identification SNMP partagées.

- informations dapixidentification personnalisées. Sélectionnez v1, v2 ou v3 dans la liste déroulante des versions SNMP, puis configurez les paramètres restants pour le type de sondage spécifique.

- Cliquez Enregistrer.

Configuration des appareils Cisco NetFlow

Les exemples suivants de configuration de base d'un routeur Cisco pour NetFlow. NetFlow est configuré pour chaque interface. Lorsque NetFlow est configuré sur l'interface, les informations de flux de paquets IP sont exportées vers le système ExtraHop.

| Important : | NetFlow tire parti de la valeur IFindex du SNMP pour représenter les informations d'interface d'entrée et de sortie dans les enregistrements de flux. Pour garantir la cohérence des rapports d'interface, activez la persistance SNMP iFindex sur les appareils qui envoient NetFlow au système ExtraHop. Pour plus d' informations sur la façon d'activer la persistance SNMP iFindex sur les périphériques de votre réseau, reportez-vous au guide de configuration fourni par le fabricant de l'équipement. |

Pour plus d'informations sur la configuration de NetFlow sur les commutateurs Cisco, consultez la documentation de votre routeur Cisco ou le site Web de Cisco à l'adresse www.cisco.com.

Configurez des informations d'identification SNMP partagées pour vos réseaux NetFlow ou sFlow

Si vous activez le sondage SNMP dans la configuration de votre réseau de flux, vous devez spécifier les informations d'identification qui vous permettent d'interroger l'équipement réseau. Les identifiants d'authentification SNMP s'appliquent à tous les réseaux de flux d'un bloc CIDR et sont automatiquement appliquées à chaque réseau de flux découvert, sauf si des informations d'identification personnalisées sont configurées.

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Réseaux Flow.

- Dans le Informations d'identification SNMP partagées section, cliquez Ajouter des informations d'identification SNMP.

- Tapez le bloc d'adresse CIDR IPv4 dans CIDR champ. Par exemple, tapez 10,0.0.0/8 pour correspondre à n'importe quelle adresse IP commençant par 10 ou 10,10,0/16 pour correspondre à n'importe quelle adresse IP commençant par 10.10. Vous ne pouvez pas configurer une adresse IP pour qu'elle corresponde à l'ensemble du trafic.

- Sélectionnez v1, v2c, ou v3 depuis le Version SNMP liste déroulante, puis complétez les champs restants.

- Cliquez Enregistrer.

Actualiser manuellement les informations SNMP

Notifications

Le système ExtraHop peut envoyer des notifications concernant les alertes configurées par e-mail, par des interruptions SNMP et par des exportations Syslog vers des serveurs distants. Si un groupe de notification par e-mail est spécifié, les e-mails sont envoyés aux groupes affectés à l'alerte.

Configuration des paramètres d'e-mail pour les notifications

Vous devez configurer un serveur de messagerie et un expéditeur avant que le système ExtraHop puisse envoyer des notifications d'alerte ou des rapports de tableau de bord planifiés.

Que faire ensuite

Après avoir confirmé que vos nouveaux paramètres fonctionnent comme prévu, conservez les modifications de configuration lors des événements de redémarrage et d'arrêt du système en enregistrant le fichier Running Config.Configuration d'un groupe de notification par e-mail

Ajoutez une liste d'adresses e-mail à un groupe, puis sélectionnez le groupe lorsque vous configurez les paramètres d' e-mail pour une alerte ou un rapport de tableau de bord planifié. Bien que vous puissiez spécifier des adresses e-mail individuelles, les groupes d'e-mails constituent un moyen efficace de gérer votre liste de destinataires.

Configurer les paramètres pour envoyer des notifications à un gestionnaire SNMP

L'état du réseau peut être surveillé par le biais du protocole SNMP (Simple Network Management Protocol). Le protocole SNMP collecte des informations en interrogeant les appareils du réseau ou en envoyant des alertes aux stations de gestion SNMP. Les communautés SNMP définissent le groupe auquel appartiennent les appareils et les stations de gestion exécutant le protocole SNMP, qui indique où les informations sont envoyées. Le nom de la communauté identifie le groupe.

| Remarque : | La plupart des entreprises disposent d'un système établi pour collecter et afficher les pièges SNMP dans un emplacement central qui peut être surveillé par leurs équipes opérationnelles. Par exemple, les interruptions SNMP sont envoyées à un gestionnaire SNMP et la console de gestion SNMP les affiche. |

Téléchargez le MIB SNMP ExtraHop

Le protocole SNMP ne fournit pas de base de données contenant les informations communiquées par un réseau surveillé par SNMP. Les informations SNMP sont définies par des bases d'informations de gestion (MIB) tierces qui décrivent la structure des données collectées.

Extraire l'OID de l'objet fournisseur ExtraHop

Avant de pouvoir surveiller un équipement à l'aide du SNMP, vous devez ID d'objet Sys, qui contient un OID correspondant à l' identité de l'équipement déclarée par le fournisseur.

Envoyer des notifications système à un serveur Syslog distant

L'option d'exportation Syslog vous permet d'envoyer des alertes depuis un système ExtraHop vers n'importe quel système distant recevant une entrée Syslog pour un archivage à long terme et une corrélation avec d'autres sources.

Que faire ensuite

Après avoir vérifié que vos nouveaux paramètres fonctionnent comme prévu, conservez vos modifications de configuration lors des événements de redémarrage et d'arrêt du système en enregistrant le fichier de configuration en cours d'exécution.Certificat SSL

Les certificats SSL fournissent une authentification sécurisée au système ExtraHop.

Vous pouvez désigner un certificat auto-signé pour l'authentification au lieu d'un certificat signé par une autorité de certification. Sachez toutefois qu'un certificat auto-signé génère une erreur dans le client navigateur, qui indique que l' autorité de signature du certificat est inconnue. Le navigateur fournit un ensemble de pages de confirmation pour approuver le certificat, même s'il est auto-signé. Les certificats auto-signés peuvent également dégrader les performances en empêchant la mise en cache dans certains navigateurs. Nous vous recommandons de créer une demande de signature de certificat depuis votre système ExtraHop et de télécharger le certificat signé à la place.

| Important : | Lors du remplacement d'un certificat SSL, le service du serveur Web est redémarré. Les connexions tunnelées entre les appareils Discover et les appareils Command sont perdues puis rétablies automatiquement. |

Téléchargez un certificat SSL

Vous devez télécharger un fichier .pem qui inclut à la fois une clé privée et un certificat auto-signé ou un certificat d'autorité de certification.

| Remarque : | Le fichier .pem ne doit pas être protégé par mot de passe. |

| Remarque : | Vous pouvez également automatiser cette tâche via l' API REST. |

- Dans le Réglages réseau section, cliquez Certificat SSL.

- Cliquez Gérer les certificats pour développer la section.

- Cliquez Choisissez un fichier et accédez au certificat que vous souhaitez télécharger.

- Cliquez Ouvert.

- Cliquez Téléverser.

Créez une demande de signature de certificat depuis votre système ExtraHop

Une demande de signature de certificat (CSR) est un bloc de texte codé qui est remis à votre autorité de certification (CA) lorsque vous demandez un certificat SSL. Le CSR est généré sur le système ExtraHop où le certificat SSL sera installé et contient des informations qui seront incluses dans le certificat, telles que le nom commun (nom de domaine), l'organisation, la localité et le pays. Le CSR contient également la clé publique qui sera incluse dans le certificat. Le CSR est créé avec la clé privée du système ExtraHop, créant ainsi une paire de clés.

Que faire ensuite

Envoyez le fichier CSR à votre autorité de certification (CA) pour faire signer le CSR. Lorsque vous recevez le certificat SSL de l'autorité de certification, retournez au Certificat SSL page dans les paramètres d'administration et téléchargez le certificat sur le système ExtraHop.| Conseil : | Si votre organisation exige que le CSR contienne une nouvelle clé publique, générer un certificat auto-signé pour créer de nouvelles paires de clés avant de créer le CSR. |

Certificats fiables

Les certificats fiables vous permettent de valider les cibles SMTP, LDAP, HTTPS ODS et MongoDB ODS, ainsi que les connexions à l'espace de stockage des enregistrements Splunk depuis votre système ExtraHop.

Ajoutez un certificat fiable à votre système ExtraHop

Votre système ExtraHop ne fait confiance qu'aux pairs qui présentent un certificat TLS (Transport Layer Security) signé par l'un des certificats système intégrés et par tout certificat que vous téléchargez. Les cibles SMTP, LDAP, HTTPS ODS et MongoDB ODS, ainsi que les connexions à l'espace de stockage des enregistrements Splunk peuvent être validées par le biais de ces certificats.

Before you begin

Vous devez vous connecter en tant qu'utilisateur disposant de privilèges d'installation ou d'administration du système et des accès pour ajouter ou supprimer des certificats sécurisés.| Important : | Pour faire confiance aux certificats système intégrés et aux certificats téléchargés, vous devez également activer le chiffrement SSL/TLS ou STARTTLS et la validation des certificats lors de la configuration des paramètres du serveur externe. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans le Réglages réseau section, cliquez Certificats fiables.

- Facultatif : Le système ExtraHop est livré avec un ensemble de certificats intégrés. Sélectionnez Certificats du système de confiance si vous souhaitez faire confiance à ces certificats, puis cliquez sur Enregistrer.

- Pour ajouter votre propre certificat, cliquez sur Ajouter un certificat puis collez le contenu de la chaîne de certificats codée PEM dans Certificat champ

- Entrez un nom dans le Nom champ et cliquez Ajouter.

Paramètres d'accès

Dans la section Paramètres d'accès, vous pouvez modifier les mots de passe des utilisateurs, activer le compte d'assistance, gérer les utilisateurs locaux et les groupes d'utilisateurs, configurer l'authentification à distance et gérer l' accès aux API.

Politiques mondiales

Les administrateurs peuvent configurer des politiques globales qui s'appliquent à tous les utilisateurs qui accèdent au système.

Politique de mot de passe

- Choisissez entre deux politiques de mot de passe : la politique de mot de passe par défaut de 5

caractères ou plus ou une politique de mot de passe stricte plus sécurisée comportant les

restrictions suivantes :

- 8 caractères ou plus

- Caractères majuscules et minuscules

- Au moins un chiffre

- Au moins un symbole

Remarque : Si vous sélectionnez une politique de mot de passe stricte de 8 caractères ou plus, les mots de passe expireront tous les 60 jours.

Contrôle de modification des groupes d'appareils

- Contrôlez si les utilisateurs ont privilèges d'écriture limités peut créer et modifier des groupes d'équipements. Lorsque cette règle est sélectionnée, tous les utilisateurs à écriture limitée peuvent créer des groupes d'équipements et ajouter d'autres utilisateurs à écriture limitée en tant qu'éditeurs à leurs groupes d'équipements.

Tableau de bord par défaut

- Spécifiez le tableau de bord que les utilisateurs voient lorsqu'ils se connectent au système. Seuls les tableaux de bord partagés avec tous les utilisateurs peuvent être définis par défaut global. Les utilisateurs peuvent annuler ce paramètre par défaut depuis le menu de commandes de n'importe quel tableau de bord.

Mots de passe

Les utilisateurs autorisés à accéder à la page Administration peuvent modifier le mot de passe des comptes utilisateurs locaux.

- Sélectionnez un utilisateur et modifiez son mot de passe

- Vous ne pouvez modifier les mots de passe que pour les utilisateurs locaux. Vous ne pouvez pas modifier les mots de passe des utilisateurs authentifiés via LDAP ou d'autres serveurs d'authentification à distance.

Pour plus d'informations sur les privilèges accordés à des utilisateurs et à des groupes spécifiques de la page d'administration, consultez le Utilisateurs section.

Modifier le mot de passe par défaut de l'utilisateur d'installation

Il est recommandé de modifier le mot de passe par défaut de l'utilisateur configuré sur le système ExtraHop après votre première connexion. Pour rappeler aux administrateurs d'effectuer cette modification, il y a un symbole bleu Changer le mot de passe bouton en haut de la page lorsque l'utilisateur de l'installation accède aux paramètres d'administration. Une fois le mot de passe utilisateur de configuration modifié, le bouton en haut de la page n'apparaît plus.

| Remarque : | Le mot de passe doit comporter au moins 5 caractères. |

Accès au support

Les comptes d'assistance permettent à l'équipe d'assistance ExtraHop d'aider les clients à résoudre les problèmes liés au système ExtraHop.

Ces paramètres ne doivent être activés que si l'administrateur du système ExtraHop demande une assistance pratique à l'équipe de support ExtraHop.

Générer une clé SSH

- Dans le Paramètres d'accès section, cliquez Accès au support.

- Cliquez Générer une clé SSH.

- Cliquez Générer une clé SSH.

- Copiez la clé cryptée depuis la zone de texte et envoyez-la par e-mail à votre représentant ExtraHop.

- Cliquez Terminé.

Régénérer ou révoquer la clé SSH

Pour empêcher l'accès SSH au système ExtraHop avec une clé SSH existante, vous pouvez révoquer la clé SSH actuelle. Une nouvelle clé SSH peut également être régénérée si nécessaire.

- Dans le Paramètres d'accès section, cliquez Accès au support.

- Cliquez Générer une clé SSH.

-

Choisissez l'une des options suivantes :

- Cliquez Régénérer la clé SSH puis cliquez sur

Régénérer.

Copiez la clé cryptée depuis la zone de texte et envoyez-la par e-mail à votre représentant ExtraHop, puis cliquez sur Terminé.

- Cliquez Révoquer la clé SSH pour empêcher l'accès SSH au système avec la clé actuelle.

- Cliquez Régénérer la clé SSH puis cliquez sur

Régénérer.

Utilisateurs

La page Utilisateurs vous permet de contrôler l'accès local à l' appliance ExtraHop.

Utilisateurs et groupes d'utilisateurs

Les utilisateurs peuvent accéder au système ExtraHop de trois manières : via un ensemble de comptes utilisateurs préconfigurés, via des comptes utilisateurs locaux configurés sur l'appliance ou via des comptes utilisateurs distants configurés sur des serveurs d'authentification existants, tels que LDAP, SAML, Radius et TACACS+.

Utilisateurs locaux

Cette rubrique concerne les comptes locaux et par défaut. Voir Authentification à distance pour savoir comment configurer des comptes distants.

- installation

- Ce compte fournit des privilèges complets de lecture et d'écriture du système à l' interface utilisateur basée sur le navigateur et à l'interface de ligne de commande (CLI) ExtraHop. Sur le plan physique capteurs, le mot de passe par défaut pour ce compte est le numéro de série inscrit sur le devant de l' appliance. Sur le virtuel capteurs, le mot de passe par défaut est default.

- coquille

- Le shell Le compte, par défaut, a accès aux commandes shell non administratives dans l'interface de ligne de commande ExtraHop. Sur les capteurs physiques, le mot de passe par défaut pour ce compte est le numéro de série inscrit sur le devant de l'appliance. Sur les capteurs virtuels, le mot de passe par défaut est default.

| Remarque : | Le mot de passe ExtraHop par défaut pour l'un ou l'autre des comptes lorsqu'il est déployé dans Amazon Web Services (AWS) et Google Cloud Platform (GCP) est l'ID d'instance de la machine virtuelle. |

Que faire ensuite

Authentification à distance

Le système ExtraHop prend en charge l'authentification à distance pour l'accès des utilisateurs. L'authentification à distance permet aux organisations dotées de systèmes d'authentification tels que LDAP (OpenLDAP ou Active Directory, par exemple) de permettre à tous leurs utilisateurs ou à un sous-ensemble de leurs utilisateurs de se connecter au système avec leurs informations dcredentiatives existantes.

L'authentification centralisée offre les avantages suivants :

- Synchronisation du mot de passe utilisateur.

- Création automatique de comptes ExtraHop pour les utilisateurs sans intervention de l'administrateur.

- Gestion des privilèges ExtraHop en fonction des groupes d'utilisateurs.

- Les administrateurs peuvent accorder l'accès à tous les utilisateurs connus ou restreindre l'accès en appliquant des filtres LDAP .

Utilisateurs distants

Si votre système ExtraHop est configuré pour l'authentification à distance SAML ou LDAP, vous pouvez créer un compte pour ces utilisateurs distants. La préconfiguration des comptes sur le système ExtraHop pour les utilisateurs distants vous permet de partager les personnalisations du système avec ces utilisateurs avant qu'ils ne se connectent.

Si vous choisissez de provisionner automatiquement les utilisateurs lorsque vous configurez l'authentification SAML, l'utilisateur est automatiquement ajouté à la liste des utilisateurs locaux lorsqu'il se connecte pour la première fois. Cependant, vous pouvez créer un compte utilisateur SAML distant sur le système ExtraHop lorsque vous souhaitez approvisionner un utilisateur distant avant que celui-ci ne se soit connecté au système. Les privilèges sont attribués à l'utilisateur par le fournisseur. Une fois l'utilisateur créé, vous pouvez l'ajouter aux groupes d'utilisateurs locaux.

Que faire ensuite

Groupes d'utilisateurs

Les groupes d'utilisateurs vous permettent de gérer l'accès au contenu partagé par groupe plutôt que par utilisateur individuel. Les objets personnalisés tels que les cartes d'activités peuvent être partagés avec un groupe d'utilisateurs, et tout utilisateur ajouté au groupe y a automatiquement accès. Vous pouvez créer un groupe d'utilisateurs local, qui peut inclure des utilisateurs locaux et distants. Sinon, si votre système ExtraHop est configuré pour l'authentification à distance via LDAP, vous pouvez configurer les paramètres pour importer vos groupes d'utilisateurs LDAP.

- Cliquez Créer un groupe d'utilisateurs pour créer un groupe local. Le groupe d'utilisateurs apparaît dans la liste. Ensuite, cochez la case à côté du nom du groupe d'utilisateurs et sélectionnez les utilisateurs dans Filtrer les utilisateurs... liste déroulante. Cliquez Ajouter des utilisateurs au groupe.

- (LDAP uniquement) Cliquez sur Actualiser tous les groupes d'utilisateurs ou sélectionnez plusieurs groupes d' utilisateurs LDAP et cliquez sur Actualiser les utilisateurs dans les groupes.

- Cliquez Réinitialiser le groupe d'utilisateurs pour supprimer tout le contenu partagé d'un groupe d'utilisateurs sélectionné. Si le groupe n'existe plus sur le serveur LDAP distant, il est supprimé de la liste des groupes d'utilisateurs.

- Cliquez Activer le groupe d'utilisateurs ou Désactiver le groupe d'utilisateurs pour contrôler si un membre du groupe peut accéder au contenu partagé pour le groupe d'utilisateurs sélectionné.

- Cliquez Supprimer le groupe d'utilisateurs pour supprimer le groupe d'utilisateurs sélectionné du système.

- Consultez les propriétés suivantes pour les groupes d'utilisateurs répertoriés :

- Nom du groupe

- Affiche le nom du groupe. Pour afficher les membres du groupe, cliquez sur le nom du groupe.

- Type

- Affiche le type de groupe d'utilisateurs local ou distant.

- Membres

- Affiche le nombre d'utilisateurs du groupe.

- Contenu partagé

- Affiche le nombre d'objets créés par l'utilisateur qui sont partagés avec le groupe.

- État

- Indique si le groupe est activé ou désactivé sur le système. Lorsque le statut est Disabled, le groupe d'utilisateurs est considéré comme vide lors des vérifications d'adhésion ; toutefois, le groupe d'utilisateurs peut toujours être spécifié lors du partage de contenu.

- Membres actualisés (LDAP uniquement)

- Affiche le temps écoulé depuis que l'adhésion au groupe a été actualisée. Les

groupes d'utilisateurs sont actualisés dans les conditions suivantes :

- Une fois par heure, par défaut. Le réglage de l'intervalle de rafraîchissement peut être modifié sur le page.

- Un administrateur actualise un groupe en cliquant sur Actualiser tous les groupes d'utilisateurs ou Actualiser les utilisateurs du groupe, ou par programmation via l'API REST. Vous pouvez actualiser un groupe à partir du Groupe d'utilisateurs ou depuis la page Liste des membres page.

- Un utilisateur distant se connecte au système ExtraHop pour la première fois.

- Un utilisateur tente de charger un tableau de bord partagé auquel il n'a pas accès.

Privilèges utilisateur

Les administrateurs déterminent le niveau d'accès au module pour les utilisateurs du système ExtraHop.

Pour plus d'informations sur les privilèges utilisateur pour l'API REST, consultez le Guide de l'API REST.

Pour plus d'informations sur les privilèges des utilisateurs distants, consultez les guides de configuration pour LDAP, RAYON, SAML, et TACACS+.

Niveaux de privilège

Définissez le niveau de privilège de votre utilisateur afin de déterminer les zones du système ExtraHop auxquelles il peut accéder.

- Détection et réponse du réseau (NDR)

- Permet à l'utilisateur d'accéder aux fonctionnalités de sécurité telles que les détections d'attaques, les enquêtes et les briefings sur les menaces.

- Performances et surveillance du réseau (NPM)

- Permet à l'utilisateur d'accéder à des fonctionnalités de performance telles que la détection des opérations et la possibilité de créer des tableaux de bord personnalisés.

- Criminalistique des paquets

- Permet à l'utilisateur de visualiser et de télécharger des paquets et des clés de session, des paquets uniquement ou des tranches de paquets uniquement.

Ces privilèges déterminent le niveau de fonctionnalité des utilisateurs dans les modules auxquels ils ont été autorisés à accéder.

Pour Reveal (x) Enterprise, les utilisateurs disposant d'un accès au système et de privilèges d'administration peuvent accéder à toutes les fonctionnalités, à tous les paquets et à toutes les clés de session de leurs modules sous licence.

Pour Reveal (x) 360, l'accès au système et les privilèges d'administration, l'accès aux modules sous licence, aux paquets et aux clés de session doivent être attribués séparément. Reveal (x) 360 propose également un compte d'administration système supplémentaire qui accorde des privilèges système complets, à l'exception de la possibilité de gérer les utilisateurs et l'accès aux API.

Le tableau suivant contient les fonctionnalités d'ExtraHop et leurs privilèges requis. Si aucune exigence de module n'est notée, la fonctionnalité est disponible à la fois dans les modules NDR et NDM.

| Administration du système et des accès | Administration du système (Reveal (x) 360 uniquement) | Écriture complète | Écriture limitée | Rédaction personnelle | Lecture seule complète | Lecture seule restreinte | |

|---|---|---|---|---|---|---|---|

| Cartes d'activités | |||||||

| Création, affichage et chargement de cartes d'activités partagées | Y | Y | Y | Y | Y | Y | N |

| Enregistrer les cartes d'activités | Y | Y | Y | Y | Y | N | N |

| Partagez des cartes d'activités | Y | Y | Y | Y | N | N | N |

| Alertes | Licence et accès au module NPM requis. | ||||||

| Afficher les alertes | Y | Y | Y | Y | Y | Y | Y |

| Création et modification d'alertes | Y | Y | Y | N | N | N | N |

| Priorités d'analyse | |||||||

| Afficher la page des priorités d'analyse | Y | Y | Y | Y | Y | Y | N |

| Ajouter et modifier des niveaux d'analyse pour les groupes | Y | Y | Y | N | N | N | N |

| Ajouter des appareils à une liste de surveillance | Y | Y | Y | N | N | N | N |

| Gestion des priorités de transfert | Y | Y | Y | N | N | N | N |

| Bundles | |||||||

| Création d'un bundle | Y | Y | Y | N | N | N | N |

| Téléchargez et appliquez un bundle | Y | Y | Y | N | N | N | N |

| Afficher la liste des offres groupées | Y | Y | Y | Y | Y | Y | N |

| Tableaux de bord | Licence et accès au module NPM requis pour créer et modifier des tableaux de bord. | ||||||

| Afficher et organiser les tableaux de bord | Y | Y | Y | Y | Y | Y | Y |

| Création et modification de tableaux de bord | Y | Y | Y | Y | Y | N | N |

| Partagez des tableaux de bord | Y | Y | Y | Y | N | N | N |

| Détections | Licence et accès au module NDR

nécessaires pour visualiser et régler les détections de sécurité et créer

des enquêtes. Licence et accès au module NPM requis pour visualiser et régler les détections de performances. |

||||||

| Afficher les détections | Y | Y | Y | Y | Y | Y | Y |

| Reconnaître les détections | Y | Y | Y | Y | Y | N | N |

| Modifier l'état de détection et les notes | Y | Y | Y | Y | N | N | N |

| Création et modification d'enquêtes | Y | Y | Y | Y | N | N | N |

| Création et modification de règles de réglage | Y | Y | Y | N | N | N | N |

| Groupes d'appareils | Les administrateurs peuvent configurer Politique globale de contrôle des modifications par groupes d'appareils pour indiquer si les utilisateurs disposant de droits d'écriture limités peuvent créer et modifier des groupes d'équipements. | ||||||

| Création et modification de groupes d'équipements | Y | Y | Y | Y (si la politique de privilèges globale est activée) | N | N | N |

| Métriques | |||||||

| Afficher les métriques | Y | Y | Y | Y | Y | Y | N |

| Règles de notification | Licence et accès au module NDR

requis pour créer et modifier les notifications relatives aux

détections de sécurité et aux briefings sur les menaces. Licence et accès au module NPM requis pour créer et modifier des notifications pour les détections de performances. |

||||||

| Création et modification de règles de notification de détection | Y | Y | Y | N | N | N | N |

| Création et modification des règles de notification des informations sur les menaces | Y | Y | Y | N | N | N | N |

| Création et modification des règles de notification du système (Reveal (x) uniquement) | Y | Y | N | N | N | N | N |

| Enregistrements | Recordstore requis. | ||||||

| Afficher les requêtes d'enregistrement | Y | Y | Y | Y | Y | Y | N |

| Afficher les formats d'enregistrement | Y | Y | Y | Y | Y | Y | N |

| Création, modification et enregistrement de requêtes d'enregistrement | Y | Y | Y | N | N | N | N |

| Création, modification et enregistrement de formats d'enregistrement | Y | Y | Y | N | N | N | N |

| Rapports du tableau de bord | Console requise. | ||||||

| Création, affichage et gestion de rapports planifiés | Y | Y | Y | Y | N | N | N |

| Renseignements sur les menaces | Licence et accès au module NDR requis. | ||||||

| Gérez les collections de menaces | Y | Y | N | N | N | N | N |

| Afficher les renseignements sur les menaces | Y | Y | Y | Y | Y | Y | N |

| DÉCLENCHEURS | |||||||

| Création et modification de déclencheurs | Y | Y | Y | N | N | N | N |

| Privilèges administratifs | |||||||

| Accédez aux paramètres d'administration d'ExtraHop | Y | Y | N | N | N | N | N |

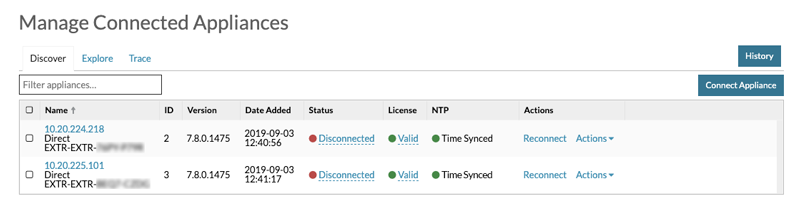

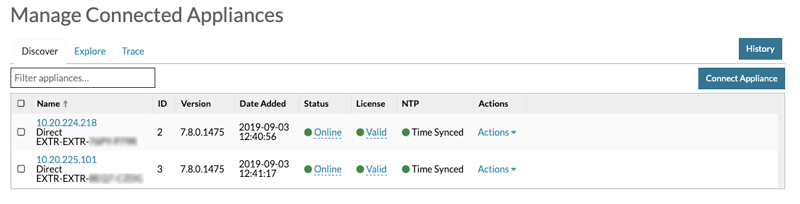

| Connexion à d'autres appareils | Y | Y | N | N | N | N | N |

| Gérer d'autres appareils (console) | Y | Y | N | N | N | N | N |

| Gestion des utilisateurs et de l'accès aux API | Y | N | N | N | N | N | N |

Ajouter un compte utilisateur local

En ajoutant un compte utilisateur local, vous pouvez fournir aux utilisateurs un accès direct à votre système ExtraHop et restreindre leurs privilèges en fonction de leur rôle dans votre organisation.

| Conseil : |

|

Ajouter un compte pour un utilisateur distant

Ajoutez un compte utilisateur pour les utilisateurs LDAP ou SAML lorsque vous souhaitez provisionner l'utilisateur distant avant que celui-ci ne se connecte au système ExtraHop. Une fois l'utilisateur ajouté au système, vous pouvez l'ajouter à des groupes locaux ou partager des éléments directement avec lui avant qu'il ne se connecte via le fournisseur LDAP ou SAML.

Séances

Le système ExtraHop fournit des commandes pour afficher et supprimer les connexions utilisateur à l' interface Web. Le Séances la liste est triée par date d'expiration, qui correspond à la date d'établissement des sessions. Si une session expire ou est supprimée, l'utilisateur doit se reconnecter pour accéder à l'interface Web.

Authentification à distance

Le système ExtraHop prend en charge l'authentification à distance pour l'accès des utilisateurs. L'authentification à distance permet aux organisations dotées de systèmes d'authentification tels que LDAP (OpenLDAP ou Active Directory, par exemple) de permettre à tous leurs utilisateurs ou à un sous-ensemble de leurs utilisateurs de se connecter au système avec leurs informations dcredentiatives existantes.

L'authentification centralisée offre les avantages suivants :

- Synchronisation du mot de passe utilisateur.

- Création automatique de comptes ExtraHop pour les utilisateurs sans intervention de l'administrateur.

- Gestion des privilèges ExtraHop en fonction des groupes d'utilisateurs.

- Les administrateurs peuvent accorder l'accès à tous les utilisateurs connus ou restreindre l'accès en appliquant des filtres LDAP .

Que faire ensuite

Configuration de l'authentification à distance via LDAP

Le système ExtraHop prend en charge le protocole LDAP (Lightweight Directory Access Protocol) pour l'authentification et l'autorisation. Au lieu de stocker les informations ddevicdentification de l'utilisateur localement, vous pouvez configurer votre système ExtraHop pour authentifier les utilisateurs à distance auprès d'un serveur LDAP existant. Notez que l'authentification LDAP ExtraHop ne demande que les comptes utilisateurs ; elle ne demande aucune autre entité susceptible de se trouver dans l'annuaire LDAP.

Before you begin

- Cette procédure nécessite de connaître la configuration du LDAP.

- Assurez-vous que chaque utilisateur fait partie d'un groupe doté d'autorisations spécifiques sur le serveur LDAP avant de commencer cette procédure.

- Si vous souhaitez configurer des groupes LDAP imbriqués, vous devez modifier le fichier de configuration en cours d'exécution. Contacter Assistance ExtraHop pour obtenir de l'aide.

Lorsqu'un utilisateur tente de se connecter à un système ExtraHop, le système ExtraHop essaie de l' authentifier de la manière suivante :

- Tente d'authentifier l'utilisateur localement.

- Tente d'authentifier l'utilisateur via le serveur LDAP s'il n'existe pas localement et si le système ExtraHop est configuré pour l' authentification à distance avec LDAP.

- Connecte l'utilisateur au système ExtraHop s'il existe et le mot de passe est validé localement ou via LDAP. Le mot de passe LDAP n'est pas stocké localement sur le système ExtraHop. Notez que vous devez saisir le nom d'utilisateur et le mot de passe dans le format pour lequel votre serveur LDAP est configuré. Le système ExtraHop transmet uniquement les informations au serveur LDAP.

- Si l'utilisateur n'existe pas ou si un mot de passe incorrect est saisi, un message d'erreur apparaît sur la page de connexion.

| Important : | Si vous remplacez ultérieurement l'authentification LDAP par une autre méthode d'authentification à distance, les utilisateurs, les groupes d'utilisateurs et les personnalisations associées créés par le biais de l'authentification à distance sont supprimés. Les utilisateurs locaux ne sont pas concernés. |

Configuration des privilèges utilisateur pour l'authentification à distance

Vous pouvez attribuer des privilèges d'utilisateur à des utilisateurs individuels sur votre système ExtraHop ou configurer et gérer des privilèges via votre serveur LDAP.

Le système ExtraHop prend en charge les adhésions à des groupes Active Directory et POSIX. Pour Active Directory, memberOf est pris en charge. Pour POSIX, memberuid, posixGroups, groupofNames, et groupofuniqueNames sont pris en charge.

-

Choisissez l'une des options suivantes dans le

Options d'attribution de privilèges liste déroulante :

-

Obtenir le niveau de privilèges auprès d'un serveur distant

Cette option attribue des privilèges via votre serveur d'authentification à distance. Vous devez remplir au moins l'un des champs de nom distinctif (DN) suivants.

DN d'administration du système et des accès: Créez et modifiez tous les objets et paramètres du système ExtraHop, y compris les paramètres d'administration.

DN d'écriture complet: Créez et modifiez des objets sur le système ExtraHop, sans inclure les paramètres d'administration.

DN d'écriture limité: Créez, modifiez et partagez des tableaux de bord.

Personal Write DN: Créez des tableaux de bord personnels et modifiez les tableaux de bord partagés avec l'utilisateur connecté.

DN complet en lecture seule: Afficher les objets dans le système ExtraHop.

DN en lecture seule restreint: Afficher les tableaux de bord partagés avec l'utilisateur connecté.

DN d'accès aux tranches de paquets: Affichez et téléchargez les 64 premiers octets de paquets capturés via l'appliance ExtraHop Trace.

DN d'accès aux paquets: Affichez et téléchargez les paquets capturés via l' appliance ExtraHop Trace.

DN d'accès aux clés de paquet et de session: Affichez et téléchargez les paquets et toutes les clés de session SSL associées capturés via l'appliance ExtraHop Trace.

DN d'accès au module NDR: Affichez, confirmez et masquez les détections de sécurité qui apparaissent dans le système ExtraHop.

DN d'accès au module NPM: Affichez, confirmez et masquez les détections de performance qui apparaissent dans le système ExtraHop.

-

Les utilisateurs distants disposent d'un accès complet en écriture

Cette option accorde aux utilisateurs distants un accès complet en écriture au système ExtraHop. En outre, vous pouvez accorder un accès supplémentaire pour les téléchargements de paquets, les clés de session SSL, l'accès au module NDR et l'accès au module NPM.

-

Les utilisateurs distants disposent d'un accès complet en lecture seule

Cette option accorde aux utilisateurs distants un accès en lecture seule au système ExtraHop. En outre, vous pouvez accorder un accès supplémentaire pour les téléchargements de paquets, les clés de session SSL, l'accès au module NDR et l'accès au module NPM.

-

Obtenir le niveau de privilèges auprès d'un serveur distant

- Facultatif :

Configurez l'accès aux paquets et aux clés de session. Sélectionnez l'une des options suivantes pour

permettre aux utilisateurs distants de télécharger des captures de paquets et des clés de session SSL.

- Pas d'accès

- Tranches de paquets uniquement

- Paquets uniquement

- Paquets et clés de session

- Facultatif :

Configurez l'accès aux modules NDR et NPM.

- Pas d'accès

- Accès complet

- Cliquez Enregistrer et terminer.

- Cliquez Terminé.

Configuration de l'authentification à distance via SAML

Vous pouvez configurer une authentification unique (SSO) sécurisée sur le système ExtraHop via un ou plusieurs fournisseurs d'identité SAML (Security Assertion Markup Language).

Lorsqu'un utilisateur se connecte à un système ExtraHop configuré en tant que fournisseur de services (SP) pour l'authentification SSO SAML, le système ExtraHop demande l'autorisation au fournisseur d'identité (IdP) approprié. Le fournisseur d'identité authentifie les informations dcredentiation de l'utilisateur, puis renvoie l'autorisation de l'utilisateur au système ExtraHop. L'utilisateur peut alors accéder au système ExtraHop.

Les guides de configuration pour des fournisseurs d'identité spécifiques sont accessibles via les liens ci-dessous. Si votre fournisseur n'est pas répertorié, appliquez les paramètres requis par le système ExtraHop à votre fournisseur d'identité.

- SAML 2.0

- Supporte les flux de connexion initiés par le SP. Les flux de connexion initiés par l'IdP ne sont pas pris en charge.

- Supporte les réponses SAML signées

- Supporte la liaison par redirection HTTP

L'exemple de configuration de cette procédure permet d'accéder au système ExtraHop via des attributs de groupe.

Si votre fournisseur d'identité ne prend pas en charge les instructions d'attributs de groupe, configurez les attributs utilisateur avec les privilèges appropriés pour l'accès aux modules, l'accès au système et l'analyse des paquets .

Activer l'authentification à distance SAML

| Avertissement : | Si votre système est déjà configuré avec une méthode d'authentification à distance, la modification de ces paramètres supprimera tous les utilisateurs et les personnalisations associées créés par cette méthode, et les utilisateurs distants ne pourront pas accéder au système. Les utilisateurs locaux ne sont pas concernés. |

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans la section Paramètres d'accès, cliquez sur Authentification à distance.

- Sélectionnez SAML dans la liste déroulante des méthodes d'authentification à distance, puis cliquez sur Poursuivre.

- Cliquez Afficher les métadonnées SP pour afficher l'

URL d'Assertion Consumer Service (ACS) et l'ID d'entité du système ExtraHop. Ces chaînes sont requises par votre fournisseur d'identité

pour configurer l'authentification SSO. Vous pouvez également télécharger un fichier de métadonnées XML complet que vous

pouvez importer dans la configuration de votre fournisseur d'identité.

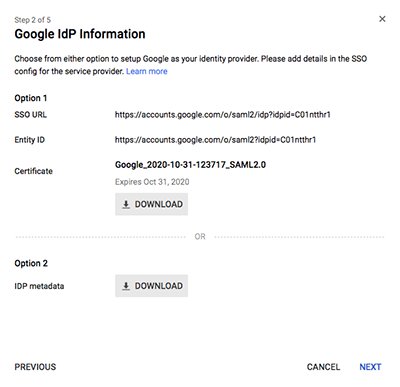

Remarque : L'URL ACS inclut le nom d'hôte configuré dans les paramètres réseau. Si l'URL ACS contient un nom d'hôte inaccessible, tel que le nom d'hôte du système par défaut extrahop, vous devez modifier l'URL lorsque vous ajoutez l' URL ACS à votre fournisseur d'identité et spécifier le nom de domaine complet (FQDN) du système ExtraHop. - Cliquez Ajouter un fournisseur d'identité pour ajouter les informations suivantes :

Nom du fournisseur: Entrez un nom pour identifier votre fournisseur d'identité spécifique. Ce nom apparaît sur la page de connexion au système ExtraHop après Connectez-vous avec texte.

ID de l'entité: Collez l'ID d'entité fourni par votre fournisseur d'identité dans ce champ.

URL SSO: Collez l'URL d'authentification unique fournie par votre fournisseur d'identité dans ce champ.

Certificat public: Collez le certificat X.509 fourni par votre fournisseur d'identité dans ce champ.

Approvisionnement automatique des utilisateurs: Lorsque cette option est sélectionnée, les comptes utilisateur ExtraHop sont automatiquement créés lorsque l' utilisateur se connecte via le fournisseur d'identité. Pour contrôler manuellement les utilisateurs autorisés à se connecter, décochez cette case et configurez manuellement les nouveaux utilisateurs distants via les paramètres d' administration ExtraHop ou l'API REST. Tout nom d'utilisateur distant créé manuellement doit correspondre au nom d'utilisateur configuré sur le fournisseur d'identité.

Activer ce fournisseur d'identité: Cette option est sélectionnée par défaut et permet aux utilisateurs de se connecter au système ExtraHop. Pour empêcher les utilisateurs de se connecter via ce fournisseur d'identité, décochez la case.

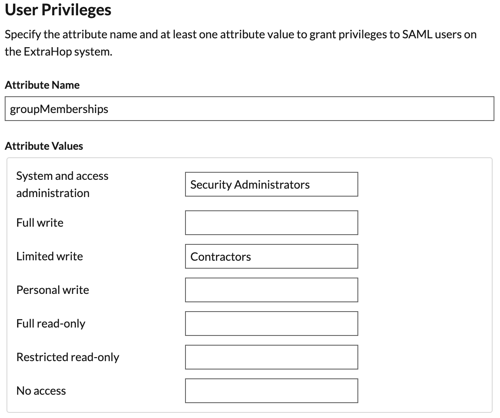

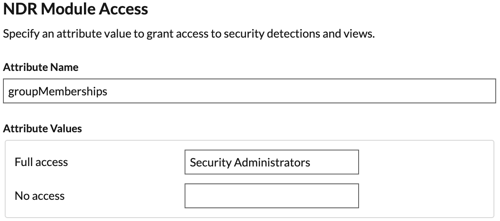

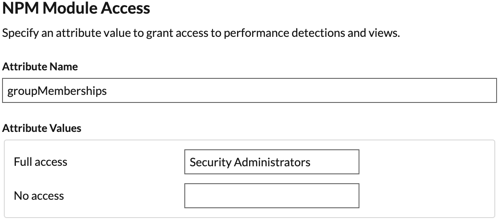

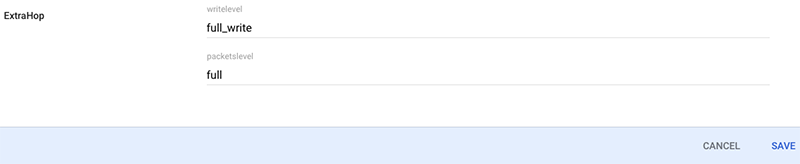

Attributs de privilèges utilisateur: Vous devez configurer les attributs de privilèges utilisateur avant que les utilisateurs puissent se connecter au système ExtraHop via un fournisseur d'identité. Les valeurs ne distinguent pas les majuscules et minuscules et peuvent inclure des espaces.

Les noms et valeurs des attributs de privilèges utilisateur doivent correspondre aux noms et aux valeurs que votre fournisseur d'identité inclut dans les réponses SAML, qui sont configurés lorsque vous ajoutez l' application ExtraHop à un fournisseur. Par exemple, dans Azure AD, vous configurez les noms des demandes et les valeurs des conditions de réclamation qui doivent correspondre aux noms et aux valeurs des attributs de privilèges utilisateur dans le système ExtraHop. Pour des exemples plus détaillés, consultez les rubriques suivantes :

- Configurer l'authentification unique SAML avec JumpCloud

- Configurer l'authentification unique SAML avec Google

- Configurer l'authentification unique SAML avec Okta

- Configurer l'authentification unique SAML avec Azure AD

Remarque : Si un utilisateur correspond à plusieurs valeurs d'attribut, il bénéficie du privilège d'accès le plus permissif. Par exemple, si un utilisateur correspond à la fois aux valeurs d' écriture limitée et d'écriture complète, il se voit accorder des privilèges d'écriture complète. Pour plus d' informations sur les niveaux de privilèges, voir Utilisateurs et groupes d'utilisateurs. Accès au module NDR: Les attributs NDR permettent aux utilisateurs d'accéder aux fonctionnalités NDR.

Accès au module NPM: Les attributs NPM permettent aux utilisateurs d'accéder aux fonctionnalités NPM.

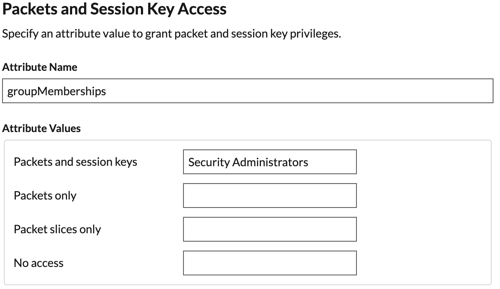

Accès aux paquets et aux clés de session: Les paquets et les attributs de clé de session permettent aux utilisateurs d'accéder aux paquets et aux clés de session. La configuration des paquets et des attributs de clé de session est facultative et n'est requise que lorsque vous avez un magasin de paquets ExtraHop connecté.

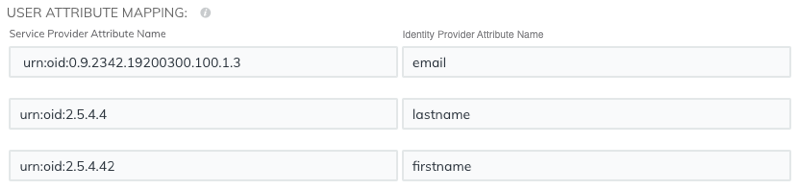

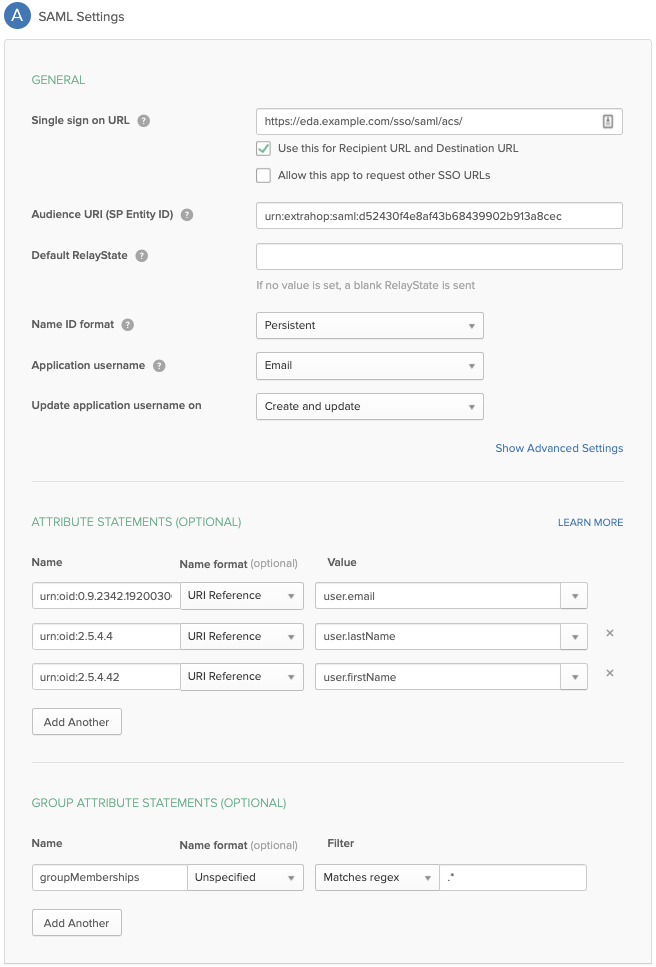

Mappage des attributs utilisateur

Vous devez configurer l'ensemble d'attributs utilisateur suivant dans la section de mappage des attributs de l'application sur votre fournisseur d'identité. Ces attributs identifient l'utilisateur dans l'ensemble du système ExtraHop. Reportez-vous à la documentation de votre fournisseur d'identité pour connaître les noms de propriété corrects lors du mappage des attributs.

| Nom de l'attribut ExtraHop | Nom convivial | Catégorie | Nom d'attribut du fournisseur d'identité |

|---|---|---|---|

| urn:oid:0.9.2342.19200300.100.1.3 | courrier | Attribut standard | Adresse e-mail principale |

| urn:oid:2.5.4.4 | sn | Attribut standard | Nom |

| urn:oid:2.5.4.42 | Nom donné | Attribut standard | Prénom |

Déclarations relatives aux attributs de groupe

Le système ExtraHop prend en charge les déclarations d'attributs de groupe pour associer facilement les privilèges des utilisateurs à tous les membres d'un groupe spécifique. Lorsque vous configurez l'application ExtraHop sur votre fournisseur d'identité, spécifiez un nom d'attribut de groupe. Ce nom est ensuite saisi dans le champ Nom de l'attribut lorsque vous configurez le fournisseur d'identité sur le système ExtraHop.

Si votre fournisseur d'identité ne prend pas en charge les instructions d'attributs de groupe, configurez les attributs utilisateur avec les privilèges appropriés pour l'accès aux modules, l'accès au système et l'analyse des paquets .

Configurer l'authentification unique SAML avec Okta

Vous pouvez configurer votre système ExtraHop pour permettre aux utilisateurs de se connecter au système via le service de gestion des identités Okta.

Before you begin

- Vous devez être familiarisé avec l'administration d'Okta. Ces procédures sont basées sur l'interface utilisateur Okta Classic. Si vous configurez Okta via la Developer Console, la procédure peut être légèrement différente.

- Vous devez être familiarisé avec l'administration des systèmes ExtraHop.

Ces procédures vous obligent à copier-coller des informations entre le système ExtraHop et l'interface utilisateur Okta Classic. Il est donc utile d'ouvrir chaque système côte à côte.

Activez SAML sur le système ExtraHop

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans la section Paramètres d'accès, cliquez sur Authentification à distance.

- Dans la liste déroulante des méthodes d'authentification à distance, sélectionnez SAML.

- Cliquez Poursuivre.

- Cliquez Afficher les métadonnées SP. Vous devrez copier l' URL ACS et l'ID d'entité pour les coller dans la configuration Okta lors de la procédure suivante.

Configurer les paramètres SAML dans Okta

Cette procédure vous oblige à copier-coller des informations entre les paramètres d'administration d'ExtraHop et l'interface utilisateur Okta Classic. Il est donc utile que chaque interface utilisateur soit ouverte côte à côte.

Assignez le système ExtraHop à des groupes Okta

- Dans le menu Répertoire, sélectionnez Groupes.

- Cliquez sur le nom du groupe.

- Cliquez Gérer les applications.

- Localisez le nom de l'application que vous avez configurée pour le système ExtraHop et cliquez sur Attribuer.

- Cliquez Terminé.

Connectez-vous au système ExtraHop

- Connectez-vous au système ExtraHop via https://<extrahop-hostname-or-IP-address>.

- Cliquez Connectez-vous avec <provider name>.

- Connectez-vous à votre fournisseur à l'aide de votre adresse e-mail et de votre mot de passe. Vous êtes automatiquement dirigé vers la page d'aperçu d'ExtraHop.

Configurer l'authentification unique SAML avec Google

Vous pouvez configurer votre système ExtraHop pour permettre aux utilisateurs de se connecter au système via le service de gestion des identités de Google.

Before you begin

- Vous devez être familiarisé avec l'administration de Google Admin.

- Vous devez être familiarisé avec l'administration des systèmes ExtraHop.

Ces procédures vous obligent à copier-coller des informations entre le système ExtraHop et la console d'administration Google. Il est donc utile d'ouvrir chaque système côte à côte.

Activez SAML sur le système ExtraHop

- Connectez-vous aux paramètres d'administration du système ExtraHop via https://<extrahop-hostname-or-IP-address>/admin.

- Dans la section Paramètres d'accès, cliquez sur Authentification à distance.

- Dans la liste déroulante des méthodes d'authentification à distance, sélectionnez SAML.

- Cliquez Poursuivre.

- Cliquez Afficher les métadonnées SP.

- Copiez le URL ACS et ID de l'entité dans un fichier texte. Vous collerez ces informations dans la configuration de Google lors d'une procédure ultérieure.

Ajouter des attributs personnalisés pour l'utilisateur

- Connectez-vous à la console d'administration Google.

- Cliquez Utilisateurs.

-

Cliquez sur l'icône Gérer les attributs personnalisés

.

.

- Cliquez Ajouter un attribut personnalisé.

- Dans le champ Catégorie, tapez Hop supplémentaire.

- Facultatif : Tapez une description dans le Descriptif champ.

-

Dans le Champs personnalisés section, entrez les

informations suivantes.

- Dans le champ Nom, tapez niveau d'écriture.

- À partir du Type d'information liste déroulante, sélectionnez Texte.

- À partir du Visibilité liste déroulante, sélectionnez Visible par le domaine.

- À partir du Nombre de valeurs liste déroulante, sélectionnez Valeur unique.

-

Activer l'accès au module NDR

- Dans le Nom champ, type niveau NDR.

- À partir du Type d'information liste déroulante, sélectionnez Texte.

- À partir du Visibilité liste déroulante, sélectionnez Visible par le domaine.

- À partir du Nombre de valeurs liste déroulante, sélectionnez Valeur unique.

-

Activer l'accès au module NPM

- Dans le Nom champ, type niveau npm.

- À partir du Type d'information liste déroulante, sélectionnez Texte.

- À partir du Visibilité liste déroulante, sélectionnez Visible par le domaine.

- À partir du Nombre de valeurs liste déroulante, sélectionnez Valeur unique.

- Facultatif :

Si vous avez connecté des magasins de paquets, activez l'accès aux paquets en configurant un

champ personnalisé contenant les informations suivantes.

- Dans le Nom champ, type niveau des paquets.

- À partir du Type d'information liste déroulante, sélectionnez Texte.

- À partir du Visibilité liste déroulante, sélectionnez Visible par le domaine.

- À partir du Nombre de valeurs liste déroulante, sélectionnez Valeur unique.

- Cliquez Ajouter.

Connectez-vous au système ExtraHop

- Connectez-vous au système ExtraHop via https://<extrahop-hostname-or-IP-address>.

- Cliquez Connectez-vous avec <provider name>.

- Connectez-vous à votre fournisseur à l'aide de votre adresse e-mail et de votre mot de passe. Vous êtes automatiquement dirigé vers la page d'aperçu d'ExtraHop.

Configuration de l'authentification à distance via RADIUS

Le système ExtraHop prend en charge le service utilisateur RADIUS (Remote Authentication Dial In User Service) pour l'authentification à distance et l'autorisation locale uniquement. Pour l'authentification à distance, le système ExtraHop prend en charge les formats RADIUS non chiffrés et en texte brut.

Configuration de l'authentification à distance via TACACS+

Le système ExtraHop prend en charge le Terminal Access Controller Access-Control System Plus (TACACS+) pour l'authentification et l'autorisation à distance.

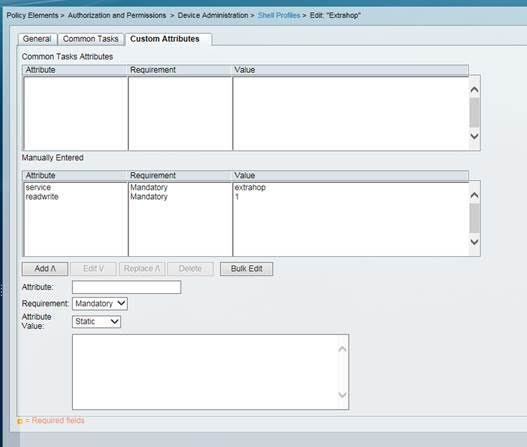

Configuration du serveur TACACS+