Administratorhandbuch für die RevealX 360-Konsole

Nachdem Sie Ihre erste E-Mail von ExtraHop Networks erhalten haben, müssen Sie einige Verfahren ausführen, bevor Sie mit der Analyse Ihres Datenverkehrs beginnen können. Dieses Handbuch enthält Verfahren für die grundlegende Einrichtung und Verwaltung des RevealX 360-Systems.

| Video: | Sehen Sie sich die entsprechende Schulung an: Überblick über die RevealX 360-Administration |

Aktiviere dein Administratorkonto

Das Recht zur System- und Zugriffsverwaltung wird der E-Mail-Adresse gewährt, die Sie bei der Registrierung angegeben haben.

- Öffnen Sie Ihre Welcome to ExtraHop RevealX 360-E-Mail.

- Klicken Sie auf den URL-Link zu Ihrer RevealX 360-Umgebung.

- Geben Sie auf der Anmeldeseite Ihre E-Mail-Adresse und das temporäre Passwort ein, das in der E-Mail enthalten ist.

- klicken Einloggen.

- Geben Sie auf dem Bildschirm Passwort ändern ein neues Passwort in beide Passwortfelder ein und klicken Sie dann auf Senden.

- Scannen Sie auf der Einrichtungsseite für die Multi-Factor Authentication den QR-Code oder geben Sie den Code, der in Ihrer Authenticator-App angezeigt wird, manuell ein.

- Geben Sie den von Ihrer Authentifizierungs-App bereitgestellten Code in das Kode Feld und dann klicken Einrichtung abschließen.

- Klicken Sie auf der Seite Erfolg auf Fortfahren.

Konfigurieren Sie Ihre Firewallregeln

Wenn Ihr ExtraHop-System in einer Umgebung mit einer Firewall bereitgestellt wird, müssen Sie den Zugriff auf ExtraHop Cloud Services öffnen und gRPC und HTTP/2 aktivieren. Stellen Sie sicher, dass der HTTP/2-Verkehr nicht von Zwischengeräten auf HTTP/1.1 herabgestuft wird. Für RevealX 360-Systeme, die verbunden sind mit Sensoren, müssen Sie auch den Zugriff auf den Cloud-basierten Recordstore öffnen, der in RevealX Standard Investigation enthalten ist.

Offener Zugang zu Cloud-Diensten

Für den Zugriff auf ExtraHop Cloud Services ist Ihr Sensoren muss in der Lage sein, DNS-Abfragen für*.extrahop.com aufzulösen und Zugriff auf TCP 443 (HTTPS) von einer der folgenden IP-Adressen aus haben, die Ihrer Sensor Lizenz. Wir empfehlen, den Zugriff auf beide IP-Adressen zu öffnen, um Betriebsunterbrechungen zu vermeiden.

| Region | IP-Adressen |

|---|---|

| Nord-, Mittel- und Südamerika (AMER) | 35,161,154,247 54,191,189,22 |

| Asien, Pazifik (APAC) | 54,66,242,25 13,239,224,80 |

| Europa, Naher Osten, Afrika (EMEA) | 52,59,110,168 18,198,13,99 |

| Bundesstaat der Vereinigten Staaten (US-FED) | 3,135,6,11 3,139,1111,240 |

Offener Zugang zu RevealX 360 Standard Investigation

Für den Zugriff auf RevealX 360 Standard Investigation ist Ihr Sensoren muss in der Lage sein, auf ausgehendes TCP 443 (HTTPS) auf diese vollständig qualifizierten Domainnamen zuzugreifen:

- bigquery.googleapis.com

- bigquerystorage.googleapis.com

- oauth2.googleapis.com

- www.googleapis.com

- www.mtls.googleapis.com

- iamcredentials.googleapis.com

Sie können auch die öffentlichen Leitlinien von Google zu folgenden Themen lesen Berechnung möglicher IP-Adressbereiche für googleapis.com.

Zusätzlich zur Konfiguration des Zugriffs auf diese Domänen können Sie auch die globale Proxyserver-Einstellungen.

Benutzer hinzufügen und verwalten

Benutzereinstellungen ändern

Benutzerrechte ändern

- Klicken Sie im Abschnitt Benutzer auf den Namen des Benutzers, den Sie ändern möchten.

- Wählen Sie im linken Bereich die neue Berechtigungsstufe für den Benutzer aus und klicken Sie dann auf Speichern.

Setzen Sie die Multi-Faktor-Authentifizierung zurück

Einen Benutzer löschen

- Klicken Sie im Abschnitt Benutzer auf den Namen des Benutzers, den Sie ändern möchten.

- Klicken Sie Löschen.

-

Wählen Sie eine der folgenden Optionen aus:

- Übertrage Dashboards, Sammlungen und Aktivitätskarten, die Eigentum von <username> an den folgenden Benutzer: und wählen Sie dann einen neuen Benutzer aus der Dropdownmenüliste aus.

- Lösche alle Dashboards, Sammlungen und Aktivitätskarten, die Eigentum von <username>

- Klicken Sie Löschen.

Globale Richtlinien verwalten

Administratoren können globale Richtlinien konfigurieren, die für alle Benutzer gelten, die auf das System zugreifen.

-

Klicken Sie auf der Übersichtsseite auf Systemeinstellungen

und klicken Sie dann

Benutzerzugriff.

und klicken Sie dann

Benutzerzugriff.

-

Geben Sie im Abschnitt Globale Richtlinien eine oder mehrere der folgenden

Optionen an.

Option Bezeichnung Steuerung zum Bearbeiten von Gerätegruppen Wählen Sie diese Option, um zu steuern, ob alle Benutzer mit eingeschränkten Schreibrechten Gerätegruppen erstellen und bearbeiten können. Wenn diese Richtlinie ausgewählt ist, können alle Benutzer mit eingeschränktem Schreibzugriff Gerätegruppen erstellen und andere Benutzer mit eingeschränktem Schreibzugriff als Redakteure zu ihren Gerätegruppen hinzufügen. Packet Slice-Downloadsteuerung Geben Sie die Anzahl der Byte an, die Benutzer mit den Rechten nur für Paketsegmente herunterladen können. Bytes werden vom Anfang des Paket an gezählt. Der Standardwert dieser Einstellung ist 64 Byte, was in der Regel den Paket-Header bei Downloads beinhaltet. Standard-Dashboard Geben Sie das Dashboard an, das Benutzer sehen, wenn sie sich am System anmelden. Nur Dashboards, die mit allen Benutzern geteilt werden, können als globaler Standard festgelegt werden. Benutzer können diese Standardeinstellung überschreiben über das Befehlsmenü eines beliebigen Dashboard. Passwort für die Dateiextraktion (Nur NDR-Modul) Geben Sie ein erforderliches Passwort an, das Sie mit zugelassenen Benutzern zum Entpacken teilen können Dateien, die aus einer Paketabfrage extrahiert und heruntergeladen wurden. - Klicken Sie Änderungen speichern.

Eine Zulassungsliste konfigurieren

Konfigurieren Sie eine Liste von IPv4-Adressen und CIDR-Blöcken, die auf das RevealX 360-System und die RevealX 360-REST-API zugreifen dürfen.

-

Klicken Sie auf der Übersichtsseite auf Systemeinstellungen

und klicken Sie dann auf

Benutzerzugriff.

und klicken Sie dann auf

Benutzerzugriff.

- Klicken Sie im Abschnitt Zulassungsliste auf Zulassungsliste aktivieren.

- Geben Sie eine kommagetrennte Liste der IPv4-Adressen oder CIDR-Blöcke ein, die auf das System zugreifen dürfen. IPv6-Adressen werden nicht unterstützt.

- Klicken Sie Speichern. Es kann mehrere Minuten dauern, bis die Zulassungsliste aktiv wird.

ExtraHop Remote Access aktivieren

Sie können einem oder mehreren Teams bei ExtraHop den Fernzugriff auf Ihr ExtraHop-System gewähren, um Hilfe bei der Konfiguration, Fehlerbehebung oder Erkennungsverbesserungen bereitzustellen.

Weitere Informationen zum Fernzugriff finden Sie in der Häufig gestellte Fragen zum Fernzugriff.

Before you begin

- Das ExtraHop-System muss verbunden sein mit ExtraHop Cloud-Dienste.

- Der Fernzugriff wird auf Konsolen, Sensoren, Recordstores und Packetstores individuell konfiguriert.

- Loggen Sie sich in das ExtraHop-System ein über https://<extrahop-hostname-or-IP-address>.

-

Navigieren Sie zu den Einstellungen für den Fernzugriff.

- Für RevealX 360-Systeme klicken Sie auf Systemeinstellungen

, klicken Die gesamte

Verwaltung, und klicken Sie dann auf

Benutzerzugriff.

, klicken Die gesamte

Verwaltung, und klicken Sie dann auf

Benutzerzugriff. - Für eine Konsole und Sensoren klicken Sie auf Systemeinstellungen

, klicken Die gesamte

Verwaltung, und klicken Sie dann auf ExtraHop Cloud-Dienste

.

, klicken Die gesamte

Verwaltung, und klicken Sie dann auf ExtraHop Cloud-Dienste

. - Für ExtraHop-Recordstores und Packetstores klicken Sie auf ExtraHop Cloud-Dienste .

- Für RevealX 360-Systeme klicken Sie auf Systemeinstellungen

-

Gehen Sie wie

folgt vor, um einem Mitglied des ExtraHop-Account-Teams Fernzugriff zu gewähren:

- Wählen Sie die ExtraHop Kundenbetreuungsteam Ankreuzfeld.

- Klicken Sie Benutzer hinzufügen.

- In der ExtraHop E-Mail-Adresse Geben Sie in dieses Feld die E-Mail-Adresse des Mitglieds des ExtraHop-Account-Teams ein.

- Wählen Sie die Berechtigungsstufe aus, die das Teammitglied auf Ihrem ExtraHop-System haben soll. Ihr Teammitglied kann Ihnen mitteilen, welche Rechte es benötigt. siehe Benutzerrechte für weitere Informationen. Für Recordstores und Packetstores wird dem Teammitglied immer Folgendes gewährt Benutzerkonto einrichten Privilegien.

-

Gehen Sie wie

folgt vor, um dem ExtraHop-Supportteam Fernzugriff zu gewähren:

-

(Nur RevealX 360) Gehen Sie wie folgt vor, um einem Mitglied des ExtraHop Detections Teams Fernzugriff zu gewähren

:

- Klicken Sie Änderungen speichern.

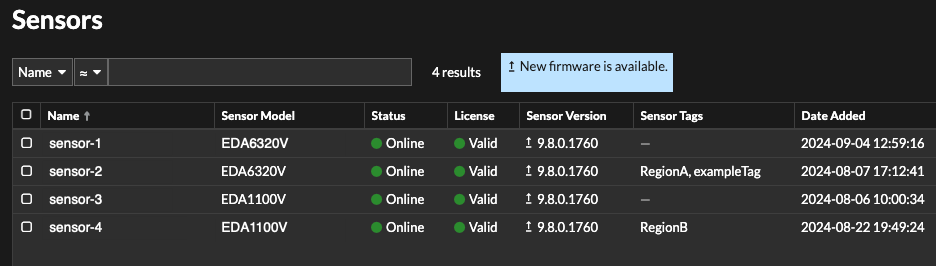

Fühler

Paketsensoren erfassen, speichern und analysieren Metrik Daten über Ihr Netzwerk.

Sie können Ihrem RevealX 360-System Sensoren hinzufügen, die Sensorfirmware aktualisieren und Sensor-Tags zu einzelnen oder Gruppen von Sensoren hinzufügen. Sie können Sensor Access Control auch aktivieren, um Benutzer daran zu hindern, Pakete auf bestimmte Sensoren herunterzuladen.

Sensoren anschließen

Hinzufügen Sensoren zu RevealX 360, um Ihren Netzwerkverkehr zu überwachen.

Fühler und Paketspeicher können auch von der RevealX 360-Konsole aus verbunden werden. Beachten Sie, dass Sie, wenn Sie über eine bestehende Konsole verfügen, die Konsole trennen müssen, bevor Sie Ihre Sensoren zu RevealX 360.

Rüsten Sie die angeschlossenen Sensoren in RevealX 360 auf

Administratoren können ein Upgrade durchführen Sensoren die mit RevealX 360 verbunden sind.

Before you begin

- Ihr Benutzerkonto muss über Rechte auf RevealX 360 für die System- und Zugriffsadministration oder die Systemadministration verfügen.

- Die Sensoren müssen mit den ExtraHop Cloud Services verbunden sein

- Benachrichtigungen werden angezeigt, wenn eine neue Firmware-Version verfügbar ist

- Sie können mehrere upgraden Sensoren zur gleichen Zeit

Erstellen Sie ein Sensor-Tag

Sensor-Tags ermöglichen Administratoren die einfache Identifizierung eines einzelnen Sensors oder einer Gruppe von Sensoren. Administratoren können Sensoren mit Sensor-Tags kennzeichnen und die Tags dann für andere Aufgaben verwenden, z. B. um einer Benutzergruppe Paketzugriff auf eine bestimmte Gruppe von Sensoren zu gewähren.

Before you begin

- Ihr Benutzerkonto muss Privilegien auf RevealX 360 für die Systemadministration.

Nächste Maßnahme

Nachdem Sie die Sensoren markiert haben, können Sie sie aktivieren Sensorzugriffskontrolle um den Zugriff auf Pakete nur auf diese Sensoren zu beschränken.Sensor-Zugriffskontrolle

ExtraHop-Administratoren können den Benutzerzugriff auf Pakete auf bestimmten Sensoren einschränken. Nachdem die Sensorzugriffskontrolle aktiviert ist, können Benutzer nur Pakete für Sensoren anzeigen und herunterladen , die ihnen zugewiesen wurden.

Wenn Sie beispielsweise möchten, dass Analysten in Region A und Region B nur Zugriff auf Pakete von Sensoren in ihrer jeweiligen Region haben, können Sie Sensor-Tags erstellen genannt regionA und regionB und fügen Sie diese Tags zu Sensoren in ihrer jeweiligen Region hinzu. Nachdem die Sensor-Tags hinzugefügt wurden, können Sie allen markierten Sensoren Zugriff zuweisen regionA für Analysten in Region A, wobei deren Zugriff auf markierte Sensoren eingeschränkt ist regionB.

Der Sensorzugriff wird Benutzern direkt in der gewährt ExtraHop IdP oder indem Sie Sensor-Tags SAML-Benutzergruppen zuordnen in Ihr eigener Identitätsanbieter.

| Hinweis: | Die primäre Ebene der Zugriffskontrolle für Pakete, Sitzungsschlüssel

und Paket-Header sind

Zugriffsrechte für Pakete und Sitzungsschlüssel. Selbst wenn ihnen Sensorzugriff gewährt wird, können Benutzer

Pakete nur so weit herunterladen, wie ihnen die ihnen zugewiesenen Rechte zugewiesen wurden. Administratoren können Benutzern, die über Rechte zum Herunterladen von Paket verfügen, aber keinen Sensorzugriff erhalten haben, eingeschränkten Zugriff gewähren. |

Aktivieren Sie die Sensorzugriffskontrolle über den ExtraHop IdP

Administratoren können verwalten, welche Benutzergruppen auf Pakete auf Sensoren im ExtraHop-System zugreifen können, nachdem sie Benutzern über den ExtraHop-IdP Sensoren zugewiesen haben.

Before you begin

- Ihr Benutzerkonto muss Privilegien auf RevealX 360 für System- und Zugriffsadministration.

- Sensoren werden Benutzergruppen über Sensor-Tags zugewiesen. Du musst Erstellen Sie ein Sensor-Tag und fügen Sie ihn einem Sensor hinzu, bevor Sie diesen Sensor einer Benutzergruppe zuweisen können.

Ermöglichen Sie die Sensorzugriffskontrolle über Ihren eigenen Identitätsanbieter

Administratoren können festlegen, welche Benutzergruppen auf den einzelnen Sensor im ExtraHop-System auf Pakete zugreifen können, indem sie einen SAML-Attributwert hinzufügen, der Sensor-Tags Benutzergruppen zuordnet.

Before you begin

- Ihr Benutzerkonto muss Privilegien auf RevealX 360 für System- und Zugriffsadministration.

- Das musst du haben hat einen SAML 2.0-Identitätsanbieter konfiguriert.

- Sensoren werden Benutzergruppen über Sensor-Tags zugewiesen. Du musst Erstellen Sie ein Sensor-Tag und fügen Sie ihn einem Sensor hinzu, bevor Sie diesen Sensor einer Benutzergruppe zuweisen können.

AI Search Assistant aktivieren

Mit dem KI-Suchassistenten können Sie mit Fragen oder Aufforderungen in natürlicher, alltäglicher Sprache nach Geräten suchen, um schnell komplexe Abfragen zu erstellen.

Der AI Search Assistant nutzt ein LLM eines Drittanbieters. Benutzeraufforderungen werden nicht für LLM-Schulungen bereitgestellt oder vom LLM gespeichert, können aber vom ExtraHop-System zur Produktverbesserung gespeichert werden. Sehen Sie die Häufig gestellte Fragen zum AI-Suchassistenten für weitere Informationen.

Before you begin

- Ihr Benutzerkonto muss Privilegien auf RevealX 360 für System- und Zugriffsadministration.

- Ihr RevealX 360-System muss verbunden mit ExtraHop Cloud Services.

-

Klicken Sie auf der Übersichtsseite auf das Systemeinstellungen Symbol

und

klicken Sie dann auf Die gesamte Verwaltung.

und

klicken Sie dann auf Die gesamte Verwaltung.

- Klicken Sie im Abschnitt Konsoleneinstellungen auf KI-Suchassistent.

- Aktivieren Sie den AI-Suchassistenten, indem Sie Ich bin damit einverstanden, den KI-Suchassistenten zu aktivieren und Suchanfragen in natürlicher Sprache an ExtraHop Cloud Services zu senden.

- Klicken Sie Änderungen speichern.

Nächste Maßnahme

Finden Sie Geräte mit AI Search AssistantRangfolge von Gerätenamen konfigurieren

Entdeckte Geräte werden automatisch auf der Grundlage mehrerer Netzwerkdatenquellen wie Protokollen, MAC- oder IP-Adressen oder Geräterollen benannt. Wenn mehrere Namen für ein Gerät gefunden werden, gibt die Reihenfolge der Rangfolge der Gerätenamen an, welcher Name standardmäßig im ExtraHop-System angezeigt wird.

Das ExtraHop-System verwendet standardmäßig die folgende Rangfolge:

- Benutzerdefinierter Name

- Name der Cloud-Instanz

- CDP-Name

- DHCP-Name

- DNS-Name

- NetBIOS-Name

- Standardname

Before you begin

- Die Einstellungen für die Rangfolge von Gerätenamen gelten nur für die Konsole oder den Sensor, auf dem die Einstellungen konfiguriert sind.

Erkennungsverfolgung aktivieren

Mit der Erkennungsverfolgung können Sie einem Benutzer eine Erkennung zuweisen, den Status festlegen und Notizen hinzufügen. Sie können Erkennungen direkt im ExtraHop-System, mit einem externen Ticketsystem eines Drittanbieters oder mit beiden Methoden verfolgen.

| Hinweis: | Sie müssen die Ticketverfolgung auf allen angeschlossenen Sensoren aktivieren. |

Before you begin

- Sie müssen Zugriff auf ein ExtraHop-System mit einem Benutzerkonto haben, das Administratorrechte.

- Nachdem Sie die externe Ticketverfolgung aktiviert haben, müssen Sie Ticket-Tracking von Drittanbietern konfigurieren indem Sie einen Auslöser schreiben, um Tickets in Ihrem Ticketsystem zu erstellen und zu aktualisieren, und dann Ticketaktualisierungen auf Ihrem ExtraHop-System über die REST-API aktivieren.

- Wenn Sie das externe Ticket-Tracking deaktivieren, werden zuvor gespeicherte Status- und Empfänger-Ticketinformationen in das ExtraHop-Erkennungs-Tracking umgewandelt. Wenn das Erkennungs-Tracking innerhalb des ExtraHop-Systems aktiviert ist, können Sie Tickets einsehen, die bereits existierten, als Sie das externe Ticket-Tracking deaktiviert haben, aber Änderungen an diesem externen Ticket werden nicht im ExtraHop-System angezeigt.

Nächste Maßnahme

Wenn Sie externe Ticket-Tracking-Integrationen aktiviert haben, müssen Sie mit der folgenden Aufgabe fortfahren:Ticket-Tracking von Drittanbietern für Erkennungen konfigurieren

Mit der Ticketverfolgung können Sie Tickets, Alarme oder Fälle in Ihrem Work-Tracking-System mit ExtraHop-Erkennungen verknüpfen. Jedes Ticketsystem von Drittanbietern, das Open Data Stream (ODS) -Anfragen annehmen kann, wie Jira oder Salesforce, kann mit ExtraHop-Erkennungen verknüpft werden.

Before you begin

- Das musst du haben hat in den Verwaltungseinstellungen die Option zum Nachverfolgen der Erkennung durch Dritte ausgewählt.

- Sie müssen Zugriff auf ein ExtraHop-System mit einem Benutzerkonto haben, das System- und Zugriffsadministrationsrechte.

- Sie müssen mit dem Schreiben von ExtraHop-Triggern vertraut sein. siehe Trigger und die Verfahren in Einen Auslöser erstellen.

- Sie müssen ein ODS-Ziel für Ihren Ticket-Tracking-Server erstellen. Weitere Informationen zur Konfiguration von ODS-Zielen finden Sie in den folgenden Themen : HTTP, Kafka, MongoDB, Syslog, oder Rohdaten.

- Sie müssen mit dem Schreiben von REST-API-Skripten vertraut sein und über einen gültigen API-Schlüssel verfügen, um die folgenden Verfahren ausführen zu können. siehe Generieren Sie einen API-Schlüssel.

Schreiben Sie einen Auslöser, um Tickets zu Erkennungen in Ihrem Ticketsystem zu erstellen und zu aktualisieren

Dieses Beispiel zeigt Ihnen, wie Sie einen Auslöser erstellen, der die folgenden Aktionen ausführt:

- Erstellen Sie jedes Mal, wenn eine neue Erkennung im ExtraHop-System erscheint, ein neues Ticket im Ticketsystem.

- Weisen Sie einem Benutzer mit dem Namen neue Tickets zu escalations_team im Ticketsystem.

- Wird jedes Mal ausgeführt, wenn eine Erkennung auf dem ExtraHop-System aktualisiert wird.

- Senden Sie Erkennungsaktualisierungen über einen HTTP Open Data Stream (ODS) an das Ticketsystem.

Das vollständige Beispielskript ist am Ende dieses Themas verfügbar.

const summary = "ExtraHop Detection: " + Detection.id + ": " + Detection.title;

const description = "ExtraHop has detected the following event on your network: " + Detection.description

const payload = {

"fields": {

"summary": summary,

"assignee": {

"name": "escalations_team"

},

"reporter": {

"name": "ExtraHop"

},

"priority": {

"id": Detection.riskScore

},

"labels": Detection.categories,

"mitreCategories": Detection.mitreCategories,

"description": description

}

};

const req = {

'path': '/rest/api/issue',

'headers': {

'Content-Type': 'application/json'

},

'payload': JSON.stringify(payload)

};

Remote.HTTP('ticket-server').post(req);

Ticketinformationen über die REST-API an Erkennungen senden

Nachdem Sie einen Auslöser konfiguriert haben, um Tickets für Erkennungen in Ihrem Ticket-Tracking-System zu erstellen, können Sie die Ticketinformationen in Ihrem ExtraHop-System über die REST-API aktualisieren.

Ticketinformationen werden bei Erkennungen auf der Seite „Entdeckungen" im ExtraHop-System angezeigt. Weitere Informationen finden Sie in der Erkennungen Thema.

Das folgende Python-Beispielskript entnimmt Ticketinformationen aus einem Python-Array und aktualisiert die zugehörigen Erkennungen auf dem ExtraHop-System.

#!/usr/bin/python3

import json

import requests

import csv

API_KEY = '123456789abcdefghijklmnop'

HOST = 'https://extrahop.example.com/'

# Method that updates detections on an ExtraHop system

def updateDetection(detection):

url = HOST + 'api/v1/detections/' + detection['detection_id']

del detection['detection_id']

data = json.dumps(detection)

headers = {'Content-Type': 'application/json',

'Accept': 'application/json',

'Authorization': 'ExtraHop apikey=%s' % API_KEY}

r = requests.patch(url, data=data, headers=headers)

print(r.status_code)

print(r.text)

# Array of detection information

detections = [

{

"detection_id": "1",

"ticket_id": "TK-16982",

"status": "new",

"assignee": "sally",

"resolution": None,

},

{

"detection_id": "2",

"ticket_id": "TK-2078",

"status": None,

"assignee": "jim",

"resolution": None,

},

{

"detection_id": "3",

"ticket_id": "TK-3452",

"status": None,

"assignee": "alex",

"resolution": None,

}

]

for detection in detections:

updateDetection(detection)

| Hinweis: | Wenn das Skript eine Fehlermeldung zurückgibt, dass die

TLS-Zertifikatsüberprüfung fehlgeschlagen ist, stellen Sie sicher, dass Ihrem Sensor oder Ihrer Konsole

wurde ein vertrauenswürdiges Zertifikat hinzugefügt. Alternativ können Sie das hinzufügen

verify=False Option zur Umgehung der Zertifikatsüberprüfung. Diese

Methode ist jedoch nicht sicher und wird nicht empfohlen. Der folgende Code sendet eine HTTP

GET-Anfrage ohne

Zertifikatsüberprüfung:requests.get(url, headers=headers, verify=False) |

- Status

- Der Status des Tickets, das mit der Erkennung verknüpft ist. Das Ticket-Tracking

unterstützt die folgenden Status:

- Neu

- Im Gange

- geschlossen

- Mit ergriffenen Maßnahmen geschlossen

- Geschlossen, ohne dass Maßnahmen ergriffen wurden

- Ticket-ID

- Die ID des Tickets in Ihrem Work-Tracking-System, das mit der Erkennung verknüpft ist. Wenn Sie eine Vorlagen-URL konfiguriert haben, können Sie auf die Ticket-ID klicken, um das Ticket in Ihrem Work-Tracking-System zu öffnen.

- Abtretungsempfänger

- Der Benutzername, der dem Ticket zugewiesen wurde, das mit der Erkennung verknüpft ist. Graue Benutzernamen weisen auf ein Konto hin, das kein ExtraHop-Konto ist.

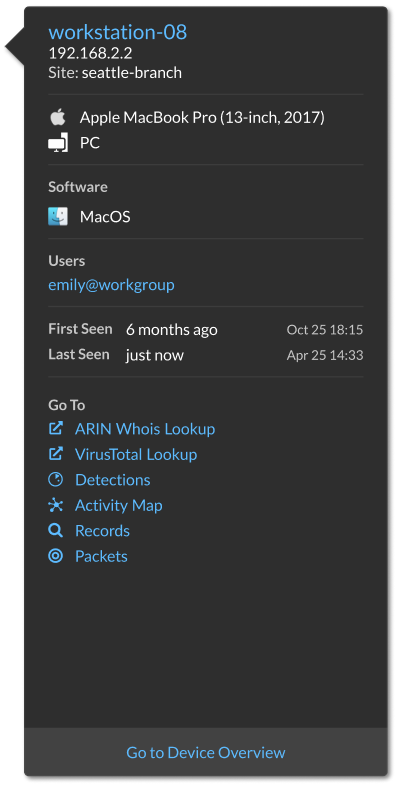

Lookup-Links konfigurieren

Sie können eine Liste externer Tools konfigurieren, die zum Abrufen von Informationen über IP-Adressen und SHA-256-Datei-Hashes innerhalb des ExtraHop-Systems verfügbar sind. Links zum Suchtool werden normalerweise angezeigt, wenn Sie auf den Seiten „Geräte", „Dateien", „Aufzeichnungen" oder „Erkennungen" auf eine IP-Adresse oder einen Datei-Hash klicken oder den Mauszeiger darüber bewegen. Klicken Sie auf den Link, um das Suchtool zu starten, das nach der zugehörigen IP-Adresse oder dem Datei-Hash sucht.

Im Folgenden finden Sie einige Überlegungen zur Konfiguration von Lookup-Links:

- Sie benötigen System- und Zugriffsadministration oder Systemadministration (nur RevealX 360) Benutzerrechte.

- Sie können bis zu 15 Suchlinks jedes Typs konfigurieren.

- Die folgenden Suchlinks sind standardmäßig konfiguriert und können geändert oder

gelöscht werden:

- ARIN Whois-Suche (nur IP-Adressen)

- VirusTotal-Suche

-

Klicken Sie auf der Übersichtsseite auf Systemeinstellungen

und klicken Sie dann

Die gesamte Verwaltung.

und klicken Sie dann

Die gesamte Verwaltung.

-

Konfigurieren Sie einen Link zum Nachschlagen einer IP-Adresse, indem Sie auf den IP

Adresse klicken Sie auf die Registerkarte und führen Sie die folgenden Schritte aus:

- Diesen Link auf allen Endpunkten anzeigen

- Diesen Link auf externen Endpunkten anzeigen

- Diesen Link auf internen Endpunkten anzeigen

- Diesen Link nicht anzeigen

- Klicken Sie Speichern.

-

Konfigurieren Sie einen Datei-Hash-Suchlink, indem Sie auf den

Datei-Hash klicken Sie auf die Registerkarte und führen Sie die folgenden Schritte aus:

- Diesen Link auf allen Dateien anzeigen

- Diesen Link nicht anzeigen

- Klicken Sie Speichern.

Konfigurieren Sie die Systemzeit

Auf der Seite Systemzeit werden die Standardsystemzeiteinstellungen und die für Ihr ExtraHop-System konfigurierte Standardanzeigezeit angezeigt.

Hier sind einige Überlegungen zu den Systemzeiteinstellungen in RevealX 360:

- Sie müssen über Systemadministratorrechte oder besser verfügen, um Änderungen vornehmen zu können.

- Die Standardsystemzeit ist eine globale Zeitzone, die auf Ihr ExtraHop-System angewendet wird.

- Die Standardanzeigezeit für Benutzer ist die Zeitzone, die alle Benutzer im ExtraHop-System sehen, sofern ein Benutzer nicht manuell ihre angezeigte Zeitzone.

-

Klicken Sie auf der Übersichtsseite auf Systemeinstellungen

und klicken Sie dann

Die gesamte Verwaltung.

und klicken Sie dann

Die gesamte Verwaltung.

- Klicken Sie im Abschnitt Konsoleneinstellungen auf Systemzeit.

- Aus dem Standard-Systemzeit Wählen Sie im Drop-down-Menü die gewünschte Zeitzone aus.

-

Aus dem Standardanzeigezeit für Benutzer Abschnitt, wählen Sie

eine der folgenden Optionen:

- Uhrzeit des Browsers

- Systemzeit

- UTC

- Klicken Sie Änderungen speichern.

Integrationen

Auf der Seite Integrationen wird ein Katalog mit Produkten und Lösungen von Drittanbietern angezeigt, die mit dem ExtraHop-System funktionieren. Integrationen können Aufschluss darüber geben, wie Ihre Geräte in Ihrer Umgebung kommunizieren, oder Ihre Fähigkeit verbessern, Bedrohungen und Probleme zu untersuchen. Klicken Sie auf eine Kachel, um weitere Informationen zur Integration anzuzeigen.

Anforderungen und Konfigurationen variieren je nach Integration. Bei einigen Integrationen müssen Sie eine App oder ein Add-on installieren und konfigurieren, und bei den meisten Integrationen müssen Sie Anmeldedaten erstellen, um auf den ExtraHop REST-API.

Für Integrationen, die Daten übertragen, können Sie Ihren Sicherheitskontrollen statische Quell-IP-Adressen hinzufügen, um Anfragen von der RevealX 360-Konsole aus zuzulassen. Fügen Sie die für Ihre Region vorgesehenen IP-Adressen hinzu:

- Vereinigte Staaten (US)

-

- 44,239,88,18

- 54,191,141,54

- Europa, Naher Osten und Afrika (EMEA)

-

- 18,153,130

- 18,199,126,90

- Asien-Pazifik (APAC)

-

- 52,64,254,4

- 54,66,82,248

Mehrstufige Authentifizierung

Die Multifaktor-Authentifizierung (MFA) ist eine Sicherheitsverbesserung, bei der Sie zwei Arten von Anmeldedaten angeben müssen, wenn Sie sich in Ihr Konto einloggen. Zusätzlich zu Ihren ExtraHop-Anmeldeinformationen müssen Sie Anmeldedaten aus einer Authentifikator-App eines Drittanbieters angeben.

Wählen Sie eine Authentifizierungsanwendung aus, laden Sie sie auf Ihr Gerät herunter und generieren Sie sichere, sechsstellige Codes, wenn Sie sich in Ihr RevealX 360-System einloggen.

Es stehen viele Authenticator-Apps zur Auswahl. Die folgenden Schritte sind eine allgemeine Richtlinie, aber Sie sollten auch die Hilfedokumentation für die von Ihnen ausgewählte App lesen.

- Wählen Sie ein Gerät, z. B. einen Computer oder ein mobiles Gerät (Telefon oder Tablet), auf dem Sie Apps installieren können.

-

Laden Sie eine Authentifizierungs-App herunter und installieren Sie sie auf dem Gerät. Hier sind einige beliebte

Optionen:

- Android und iOS: Google Authenticator, Authy

- Windows und macOS: 1Password, OTP Manager

- Chrome-Erweiterungen: Authenticator

- Öffnen Sie einen neuen Browser und melden Sie sich bei Ihrem ExtraHop RevealX 360-System an.

- Folgen Sie den Anweisungen, um den Code zu scannen oder einzugeben, der auf dem Einrichtungsbildschirm der ExtraHop Multi-Factor Authentication erscheint, und geben Sie dann die Anmeldedaten ein, die Sie von Ihrer Authenticator-App erhalten haben.

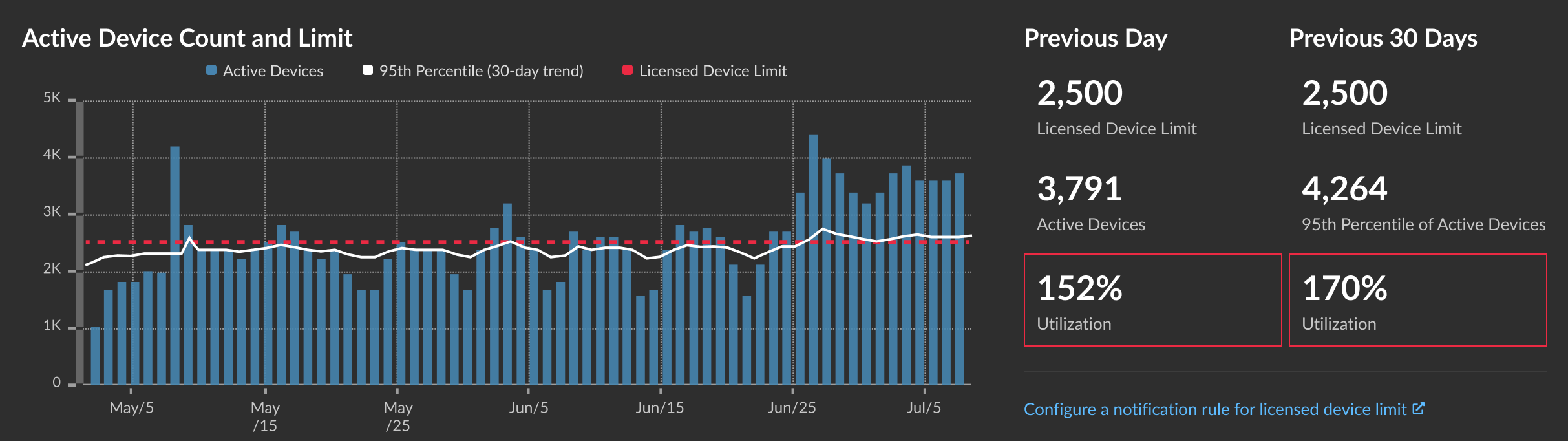

Anzahl und Limit der aktiven Gerät

Mithilfe der Tabelle zur Anzahl und zum Limit aktiver Geräteanzahl auf der Administrationshauptseite können Sie überwachen, ob die Anzahl Ihrer aktiven Geräte das lizenzierte Limit überschritten hat. Beispielsweise sind für ein ExtraHop-System mit einem Frequenzband von 20.000 bis 50.000 Geräten bis zu 50.000 Geräte zulässig.

klicken Systemeinstellungen

![]() und klicken Sie dann

Die gesamte Verwaltung um das Diagramm anzusehen.

und klicken Sie dann

Die gesamte Verwaltung um das Diagramm anzusehen.

Das Diagramm „Anzahl und Limit aktiver Geräte" zeigt die folgenden Metriken an:

- Die gestrichelte rote Linie steht für Limit für lizenzierte Gerät.

- Die durchgezogene schwarze Linie steht für das 95. Perzentil der aktiven Geräte, die in den letzten 30 Tagen täglich beobachtet wurden.

- Die blauen Balken stellen die maximale Anzahl aktiver Geräte dar, die in den letzten 30 Tagen täglich beobachtet wurden.

Auf dieser Seite werden auch die folgenden Metriken angezeigt:

- Das lizenzierte Gerätelimit für den Vortag und die letzten 30 Tage.

- Die Anzahl der am Vortag beobachteten aktiven Geräte.

- Das 95. Perzentil der in den letzten 30 Tagen beobachteten aktiven Geräte.

- Der Nutzungsprozentsatz des lizenzierten Gerätelimits für den Vortag und die letzten 30 Tage. Die Nutzung ist die Anzahl der aktiven Gerät geteilt durch das lizenzierte Limit.

Sie können eine Systembenachrichtigungsregel erstellen, die Sie warnt, wenn die Auslastung einen bestimmten Prozentsatz oder 100 % Ihres lizenzierten Gerätelimits überschreitet. Die prozentualen Grenzwerte können bei der Erstellung einer Regel angepasst werden. Wenn Sie feststellen, dass Sie sich ständig dem lizenzierten Limit nähern oder es überschreiten, empfehlen wir Ihnen, mit Ihrem Vertriebsteam zusammenzuarbeiten, um in den nächsten verfügbaren Kapazitätsbereich zu wechseln.

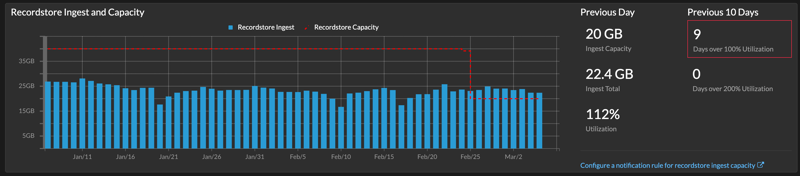

Aufnahme und Kapazität aufzeichnen

Mit dem Diagramm „Aufnahme und Kapazität von Datensatz" auf der Hauptseite „Administration" können Sie die Aufnahme- und Kapazitätsniveaus von Datensätzen überwachen und überprüfen, ob das Kapazitätslimit für Ihre Umgebung optimal ist.

Die gestrichelte rote Linie im Balkendiagramm steht für Ihre Rekordaufnahmekapazität, und die blauen Balken stellen die Menge der täglichen Aufnahme während des ausgewählten Intervalls dar. Sie können je nach Umfang des lizenzierten Datensatz-Lookbacks, das rechts neben dem Balkendiagramm angezeigt wird, ein Intervall von 30, 90 oder 180 Tagen auswählen.

Es werden Ingest- und Nutzungsdiagramme angezeigt, damit Sie die Aufzeichnung von Ingest nachverfolgen können. Du kannst eine Regel für Systembenachrichtigungen erstellen um Sie zu warnen, wenn die Aufnahme von Datensatz einen bestimmten Prozentsatz oder 100% Ihrer täglichen Datensatzaufnahmekapazität überschreitet.

Wenn Sie feststellen, dass Sie Ihre zugewiesene Kapazität ständig überschreiten, wenden Sie sich an Ihren ExtraHop-Vertriebsmitarbeiter.

| Wichtig: | Von einem Sensor mit abgelaufener Lizenz werden keine Datensätze in den Recordstore geschrieben. Wenn die Lizenz erneuert wird, werden die Aufzeichnungen erneut gesendet. In den Aufzeichnungen, die zwischen dem abgelaufenen und dem verlängerten Zeitraum verfasst wurden, wird es jedoch eine Lücke geben. |

Sensor-Zugriffskontrolle

ExtraHop-Administratoren können den Benutzerzugriff auf Pakete auf bestimmten Sensoren einschränken. Nachdem die Sensorzugriffskontrolle aktiviert ist, können Benutzer nur Pakete für Sensoren anzeigen und herunterladen , die ihnen zugewiesen wurden.

Wenn Sie beispielsweise möchten, dass Analysten in Region A und Region B nur Zugriff auf Pakete von Sensoren in ihrer jeweiligen Region haben, können Sie Sensor-Tags erstellen genannt regionA und regionB und fügen Sie diese Tags zu Sensoren in ihrer jeweiligen Region hinzu. Nachdem die Sensor-Tags hinzugefügt wurden, können Sie allen markierten Sensoren Zugriff zuweisen regionA für Analysten in Region A, wobei deren Zugriff auf markierte Sensoren eingeschränkt ist regionB.

Der Sensorzugriff wird Benutzern direkt in der gewährt ExtraHop IdP oder indem Sie Sensor-Tags SAML-Benutzergruppen zuordnen in Ihr eigener Identitätsanbieter.

| Hinweis: | Die primäre Ebene der Zugriffskontrolle für Pakete, Sitzungsschlüssel

und Paket-Header sind

Zugriffsrechte für Pakete und Sitzungsschlüssel. Selbst wenn ihnen Sensorzugriff gewährt wird, können Benutzer

Pakete nur so weit herunterladen, wie ihnen die ihnen zugewiesenen Rechte zugewiesen wurden. Administratoren können Benutzern, die über Rechte zum Herunterladen von Paket verfügen, aber keinen Sensorzugriff erhalten haben, eingeschränkten Zugriff gewähren. |

Audit-Protokoll

Das Audit-Log enthält Daten über den Betrieb Ihres ExtraHop-Systems, aufgeschlüsselt nach Komponenten. Das Audit-Log listet alle bekannten Ereignisse nach Zeitstempel in umgekehrter chronologischer Reihenfolge auf.

Audit-Log-Ereignisse

Die folgenden Ereignisse auf einem ExtraHop-System generieren einen Eintrag im Audit-Log.

| Kategorie | Ereignis |

|---|---|

| Abmachungen |

|

| API |

|

| Sensormigration |

|

| Browsersitzungen |

|

| Cloud-Dienste |

|

| Konsole |

|

| Armaturenbretter |

|

| Datenspeicher |

|

| Erkennungen |

|

| Ausnahmedateien |

|

| ExtraHop Recordstore Records |

|

| ExtraHop-Recordstore-Cluster |

|

| ExtraHop Aktualisierungsservice |

|

| Firmware |

|

| Globale Richtlinien |

|

| Integrationen |

|

| Lizenz |

|

| Loggen Sie sich in das ExtraHop-System ein |

|

| Loggen Sie sich über SSH oder REST API ein |

|

| Module |

|

| Netzwerk |

|

| Regeln für Benachrichtigungen |

|

| Offline-Erfassung |

|

| PCAP |

|

| Fernzugriff |

|

| RPCAP |

|

| Konfiguration ausführen |

|

| SAML-Identitätsanbieter |

|

| SAML-Anmeldung |

|

| SAML-Privilegien |

|

| Sensor-Tags |

|

| SSL-Entschlüsselung |

|

| SSL-Sitzungsschlüssel |

|

| Kundendienst-Konto |

|

| Unterstützungsskript |

|

| Syslog |

|

| System- und Servicestatus |

|

| Systemzeit |

|

| Systembenutzer |

|

| TAXII-Feeds |

|

| Informationsgespräche über Bedrohungen |

|

| ExtraHop Packetstore |

|

| Tendenzen |

|

| Trigger |

|

| Benutzergruppen |

|

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?