Sitzungsschlüssel an von Extrahop verwaltete Sensoren weiterleiten

Das ExtraHop-System kann den TLS-Verkehr in Ihrem Netzwerk mit weitergeleiteten Sitzungsschlüsseln von Ihren in AWS bereitgestellten Servern entschlüsseln. Die Weiterleitung von Sitzungsschlüsseln muss auf jedem von Extrahop verwalteten Gerät aktiviert sein Sensor, und Sie müssen auf jeder VPC einen VPC-Endpunkt erstellen, der die Server enthält, von denen Sie verschlüsselten Datenverkehr weiterleiten möchten.

Kommunikation zwischen dem Key Spediteur und dem Sensor ist mit TLS 1.2 verschlüsselt.

Erfahre mehr über TLS-Entschlüsselung.

Aktivieren Sie die Weiterleitung von Sitzungsschlüsseln in RevealX 360

Die Weiterleitung von Sitzungsschlüsseln kann aktiviert werden, wenn Sie ExtraHop-Managed bereitstellen Sensoren von RevealX 360. Sie müssen die Sitzungsschlüsselweiterleitung für jeden aktivieren Sensor.

- Loggen Sie sich in die RevealX 360 Console ein.

-

Klicken Sie auf Systemeinstellungen

und klicken Sie dann

Die gesamte Verwaltung.

und klicken Sie dann

Die gesamte Verwaltung.

- Klicken Sie Sensoren einsetzen. Wählen Sie die Sitzungsschlüsselweiterleitung auf diesem Sensor aktivieren Kontrollkästchen, wenn Sie den Bereitstellungsvorgang abschließen.

- Aus dem Sensoren Seite, warten Sie, bis in der Spalte Status Aktiviert und in der Spalte Key Forwarding Endpunkt die Endpunktzeichenfolge angezeigt wird.

- Kopieren Sie die Endpunktzeichenfolge. Die Zeichenfolge ist erforderlich, wenn Sie einen Endpunkt in Ihrer VPC erstellen.

Sicherheitsgruppen in AWS konfigurieren

Sicherheitsgruppen legen fest, welche Server Sitzungsschlüssel an den VPC-Endpunkt weiterleiten können und welche Sitzungsschlüssel vom VPC-Endpunkt akzeptiert werden. In den folgenden Schritten wird beschrieben, wie Sie die Sicherheitsgruppe erstellen, die eingehender Datenverkehr zu Ihrem VPC-Endpunkt zulässt.

| Hinweis: | Ihre AWS-Instances, die Sitzungsschlüssel weiterleiten, müssen mit einer Sicherheitsgruppe konfiguriert sein, die ausgehender Datenverkehr zum VPC-Endpunkt zulässt. |

Endpunkt in einer überwachten VPC erstellen

Erstellen Sie für jede VPC einen Endpunkt, der weitergeleitete Sitzungsschlüssel von Ihren Servern akzeptieren kann, und senden Sie sie an den VPC Endpoint Service im RevealX 360-System.

Installieren Sie die Sitzungsschlüsselweiterleitung auf Servern

In den folgenden Schritten wird beschrieben, wie Sie die ExtraHop Session Key Forwarder-Software auf unterstützten Windows- und Linux-Servern installieren und konfigurieren.

Before you begin

- Serverinstanzen müssen über ein Instanzprofil mit einer IAM-Rolle verfügen, das die Berechtigung zur Beschreibung von Traffic Mirror-Sitzungen (DescribeTrafficMirrorSessions) und Traffic MirrorZielen (DescribeTrafficMirrorTargets) gewährt. Weitere Informationen zum Erstellen eines Instance-Profils finden Sie in der AWS-Dokumentation, Verwenden einer IAM-Rolle zum Erteilen von Berechtigungen für Anwendungen, die auf Amazon EC2-Instances ausgeführt werden.

Linux-Umgebungsvariablen

| Variabel | Beschreibung | Beispiel |

|---|---|---|

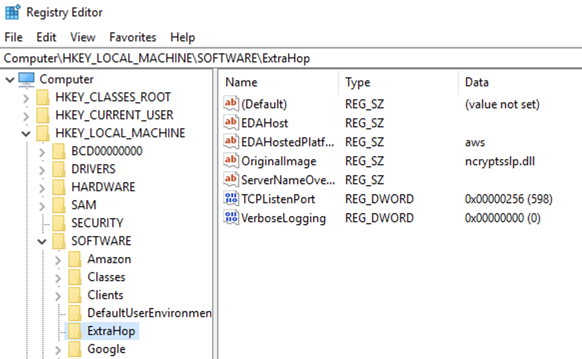

| EXTRAHOP_CONNECTION_MODE | Gibt den Verbindungsmodus zum Sitzungsschlüsselempfänger an. Optionen sind richten für selbstverwaltete Sensoren und gehostet für von ExtraHop verwaltete Sensoren. | sudo EXTRAHOP_CONNECTION_MODE=hosted rpm --install extrahop-key-forwarder.x86_64.rpm |

| EXTRAHOP_EDA_HOSTNAME | Gibt den vollqualifizierten Domänenname des selbstverwalteten Sensor. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com dpkg --install extrahop-key-forwarder_amd64.deb |

| EXTRAHOP_LOCAL_LISTENER_PORT | Der Key Forwarder empfängt Sitzungsschlüssel lokal aus der Java-Umgebung über einen TCP-Listener auf localhost (127.0.0.1) und den in der LOCAL_LISTENER_PORT Feld. Wir haben empfohlen, für diesen Port den Standardwert 598 beizubehalten. Wenn Sie die Portnummer ändern, müssen Sie die -javaagent Argument, um den neuen Port zu berücksichtigen. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com EXTRAHOP_LOCAL_LISTENER_PORT=900 rpm --install extrahop-key-forwarder.x86_64.rpm |

| EXTRAHOP_SYSLOG | Gibt die Einrichtung oder den Maschinenprozess an, der das Syslog-Ereignis ausgelöst hat. Die Standardeinrichtung ist local3, das sind System-Daemon-Prozesse. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com EXTRAHOP_SYSLOG=local1 dpkg --install extrahop-key-forwarder_amd64.deb |

| EXTRAHOP_ADDITIONAL_ARGS | Gibt zusätzliche Optionen für die Schlüsselweiterleitung an. | sudo EXTRAHOP_CONNECTION_MODE=hosted EXTRAHOP_ADDITIONAL_ARGS="-v=true -libcrypto=/some/path/libcrypto.so libcrypto=/some/other/path/libcrypto.so" rpm --install extrahop-key-forwarder.x86_64.rpm |

Überprüfen Sie die Konfigurationseinstellungen

Um zu überprüfen, ob das ExtraHop-System weitergeleitete Schlüssel empfangen kann, erstellen Sie ein Dashboard, das erfolgreich empfangene Nachrichten identifiziert.

- Erstellen Sie ein neues Dashboard.

- Klicken Sie auf das Diagramm-Widget, um die Metrikquelle hinzuzufügen.

- klicken Quelle hinzufügen.

- In der Quellen Feld, Typ Entdecke im Suchfeld und dann wählen Appliance entdecken.

- In der Metriken Feld, Typ empfangene Nachrichten im Suchfeld und dann wählen Systemintegrität des Schlüsselempfängers — Empfangene Nachrichten mit Schlüsseln.

- klicken Speichern.

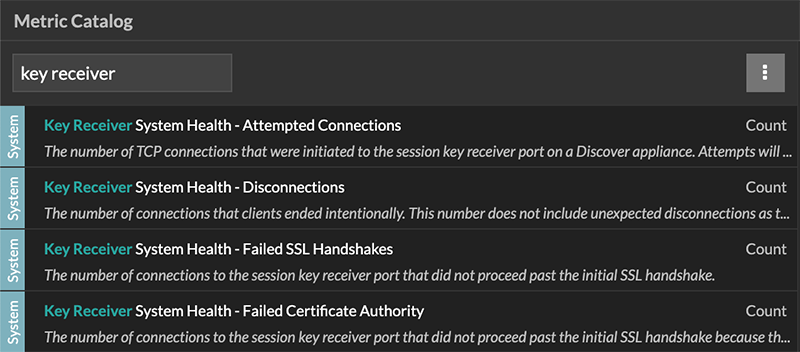

Zusätzliche Metriken zur Systemintegrität

Das ExtraHop-System bietet Metriken, die Sie zu einem Dashboard hinzufügen können, um den Zustand und die Funktionalität der Session Key Forwarder zu überwachen.

Um eine Liste der verfügbaren Messwerte anzuzeigen, klicken Sie auf das Symbol Systemeinstellungen ![]() und dann klicken

Metrischer Katalog. Typ Schlüsselempfänger

im Filterfeld, um alle verfügbaren wichtigen Empfängermetriken anzuzeigen.

und dann klicken

Metrischer Katalog. Typ Schlüsselempfänger

im Filterfeld, um alle verfügbaren wichtigen Empfängermetriken anzuzeigen.

Erfahren Sie, wie Erstellen Sie ein Dashboard.

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?