Integrieren Sie RevealX 360 mit Splunk Enterprise Security SIEM

Diese Integration ermöglicht es dem Splunk Enterprise Security SIEM, Erkennungsdaten mithilfe von Regeln für Erkennungsbenachrichtigungen aus dem ExtraHop-System zu exportieren. Sie können exportierte Daten im SIEM anzeigen, um Einblicke in Sicherheitsbedrohungen in Ihrer Umgebung zu erhalten und die Reaktionszeiten zu verkürzen.

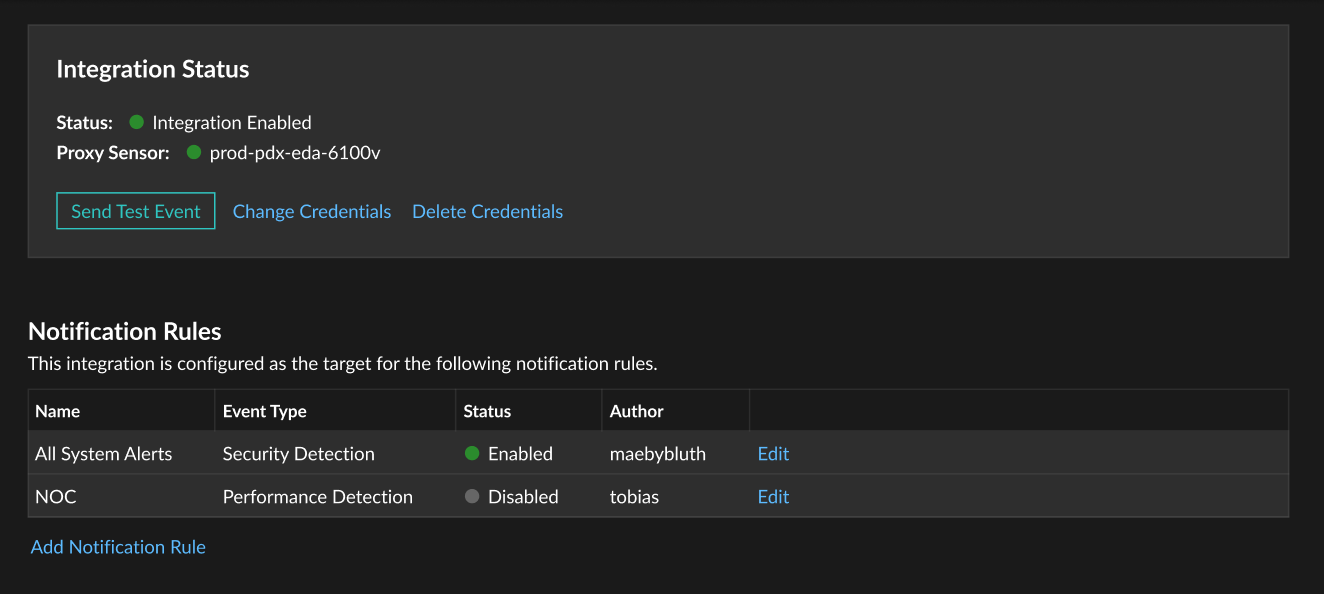

Für diese Integration müssen Sie zwei Aufgaben ausführen. Ein ExtraHop-Administrator muss die Verbindung zwischen dem SIEM und dem ExtraHop-System konfigurieren. Nachdem die Verbindung hergestellt wurde, können Sie Regeln für Erkennungsbenachrichtigungen erstellen das sendet Webhook-Daten an das SIEM.

Nachdem die Verbindung hergestellt und die Benachrichtigungsregeln konfiguriert sind, können Sie installiere die ExtraHop RevealX App für Splunk auf Ihrem Splunk SIEM. Die App bietet ein Dashboard mit Erkennungsdaten und Korrelationsregeln, die Erkennungswarnungen in Splunk generieren.

Before you begin

Sie müssen die folgenden Systemanforderungen erfüllen:

- ExtraHop RevealX 360

- Ihr Benutzerkonto muss Privilegien auf RevealX 360 für System- und Zugriffsadministration.

- Ihr RevealX 360-System muss mit einem ExtraHop verbunden sein Sensor mit Firmware-Version 9.8 oder höher.

- Ihr RevealX 360-System muss verbunden mit ExtraHop Cloud Services .

- Splunk

- Sie müssen Splunk Enterprise Version 9.1 oder höher haben

- Sie müssen ein Splunk Enterprise konfigurieren HEC-Stecker für die Datenaufnahme.

- Ihr SIEM muss Webhook-Daten empfangen können. Du kannst Fügen Sie statische Quell-IP-Adressen zu Ihren Sicherheitskontrollen hinzu um Anfragen von RevealX 360 zu ermöglichen.

Erstellen Sie eine Regel für Erkennungsbenachrichtigungen für eine SIEM-Integration

Before you begin

- Ihr Benutzerkonto muss über Zugriff auf das NDR-Modul verfügen, um Benachrichtigungsregeln für Sicherheitserkennung zu erstellen.

- Ihr Benutzerkonto muss über NPM-Modulzugriff verfügen, um Benachrichtigungsregeln zur Leistungserkennung zu erstellen.

- Sie können in den Systemeinstellungen auch Regeln für Erkennungsbenachrichtigungen erstellen. Weitere Informationen finden Sie unter Erstellen Sie eine Regel für Erkennungsbenachrichtigungen.

Nächste Maßnahme

- Gehen Sie zurück zur Integrationskonfigurationsseite, um zu überprüfen, ob Ihre Regel erstellt und der Tabelle hinzugefügt wurde.

- klicken Bearbeiten um eine Regel zu ändern oder zu löschen.

Installieren Sie die ExtraHop RevealX App für Splunk

Die ExtraHop RevealX App für Splunk erhält ExtraHop RevealX-Erkennungsdaten vom Splunk Ereignis Collector, um ein Erkennungs-Dashboard zu erstellen und Warnmeldungen zu Erkennungsereignissen in Splunk auf der Grundlage von Korrelationsregeln zu generieren.

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?