ExtraHop System-Benutzerhandbuch

Über diesen Leitfaden

Dieses Handbuch enthält Informationen über das ExtraHop-System für die ExtraHop Discover- und Command-Appliances.

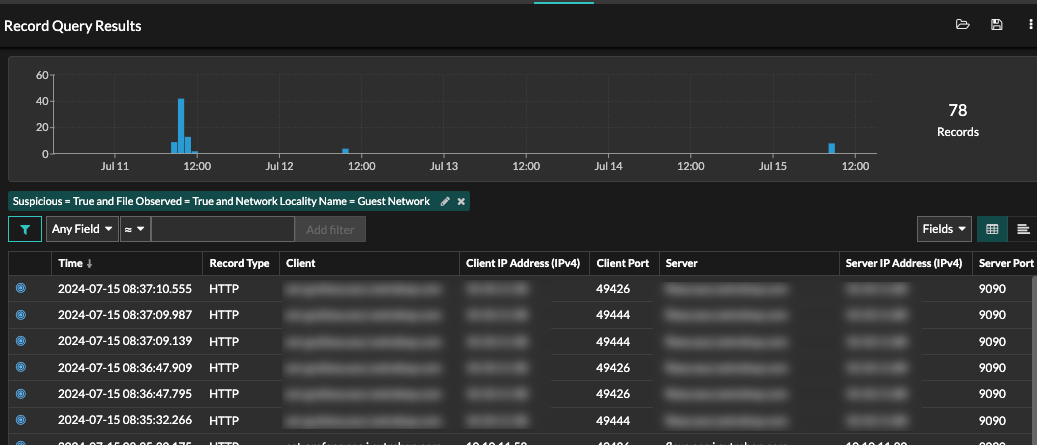

Dieses Handbuch soll Benutzern helfen, die Architektur und Funktionalität des ExtraHop-Systems zu verstehen und zu lernen, wie die im gesamten System verfügbaren Steuerelemente, Felder und Optionen bedient werden.

Zusätzliche Ressourcen sind über die folgenden Links verfügbar:

- Informationen zu den Administratormerkmalen und -funktionen der ExtraHop Discover- und Command-Appliances finden Sie in der ExtraHop Admin-UI-Leitfaden

- Sehen Sie sich die vollständige ExtraHop-Dokumentation an: https://docs.extrahop.com.

- Sehen Sie sich die Online-Schulungsmodule auf der ExtraHop-Website an: https://www.extrahop.com/go/training/.

Kontaktiere uns

Wir freuen uns über Ihr Feedback.

Bitte teilen Sie uns mit, wie wir dieses Dokument verbessern können. Senden Sie Ihre Kommentare oder Vorschläge an documentation@extrahop.com.

Website des Support-Portals: https://customer.extrahop.com/s/

Telefon:

- 877-333-9872 (UNS)

- +44 (0) 203 7016850 (EMEA)

- +65-31585513 (APAC)

Einführung in das ExtraHop-System

In diesem Handbuch wird erklärt, wie das ExtraHop-System Ihre Daten sammelt und analysiert und wie die Kernsystemkomponenten und -funktionen Ihnen helfen, auf Erkennungen, Metriken, Transaktionen und Pakete über den Verkehr in Ihrem Netzwerk zuzugreifen.

| Video: | Sehen Sie sich die entsprechende Schulung an: ExtraHop Systemübersicht |

Plattform-Architektur

Das ExtraHop-System ist mit modularen Komponenten maßgeschneidert, die in Kombination Ihren individuellen Umweltanforderungen gerecht werden.

Module

ExtraHop-Module bieten eine Kombination aus Lösungen, Komponenten und Cloud-basierten Diensten, die für mehrere Anwendungsfälle einen Mehrwert bieten.

Module sind für Network Detection and Response (NDR) und Network Performance Monitoring (NPM) erhältlich, mit zusätzlichen Modulen für Intrusion Detection Systems (Intrusion Detection System) und Packet Forensics.

Administratoren können Benutzern rollenbasierten Zugriff auf das NDR-Modul, das NPM-Modul oder beides gewähren.

- Überwachung der Netzwerkleistung

- Mit dem NPM-Modul können privilegierte Benutzer die folgenden Arten von

Systemaufgaben ausführen.

- Benutzerdefinierte Dashboards anzeigen, erstellen und ändern. Benutzer können auch ein Dashboard für ihre Standard-Landingpage auswählen.

- Konfigurieren Sie Benachrichtigungen und Benachrichtigungen per E-Mail für diese Warnungen.

- Leistungserkennungen anzeigen.

- Netzwerkerkennung und Reaktion

- Mit dem NDR-Modul können privilegierte Benutzer die folgenden Arten von

Systemaufgaben ausführen.

- Sehen Sie sich die Seite mit der Sicherheitsübersicht an.

- Sehen Sie sich Sicherheitserkennungen an.

- Untersuchungen anzeigen, erstellen und ändern.

- Sehen Sie sich die Bedrohungsinformationen an.

Benutzer, denen Zugriff auf beide Module gewährt wurde, dürfen alle diese Aufgaben ausführen. Sehen Sie die Leitfaden zur Migration um mehr über die Migration von Benutzern zum rollenbasierten Zugriff mit diesen Modulen zu erfahren.

Diese zusätzlichen Module sind auch für bestimmte Anwendungsfälle verfügbar:

- Paket-Forensik

- Das Packet Forensics Modul kann entweder mit dem NDR- oder NPM-Modul kombiniert werden, um eine vollständige PCAP, Speicherung und Abruf zu ermöglichen.

- Systeme zur Erkennung von Eindringlingen

- Das IDS-Modul muss mit dem NDR-Modul kombiniert werden und bietet Erkennungen, die auf

branchenüblichen IDS-Signaturen basieren. Die meisten ExtraHop-Paketsensoren sind für

das IDS-Modul geeignet, sofern der Sensor für das NDR-Modul lizenziert ist.

Hinweis: Durchsatz kann beeinträchtigt werden, wenn mehr als ein Modul auf dem Sensor aktiviert ist.

Funktionen

Das ExtraHop-System bietet einen umfangreichen Funktionsumfang, mit dem Sie Erkennungen, Metriken, Aufzeichnungen und Pakete organisieren und analysieren können, die mit dem Verkehr in Ihrem Netzwerk verbunden sind.

Modul- und Systemzugriff werden bestimmt durch Benutzerrechte die von Ihrem ExtraHop-Administrator verwaltet werden.

Globale Funktionen

- Überblick über das Netzwerk

- Perimeter im Überblick

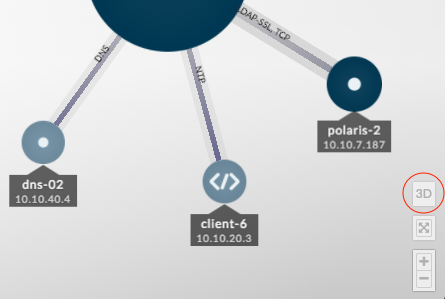

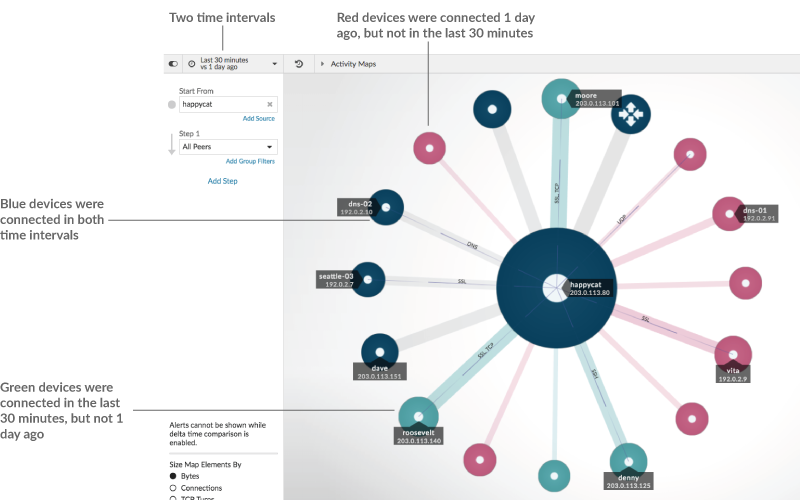

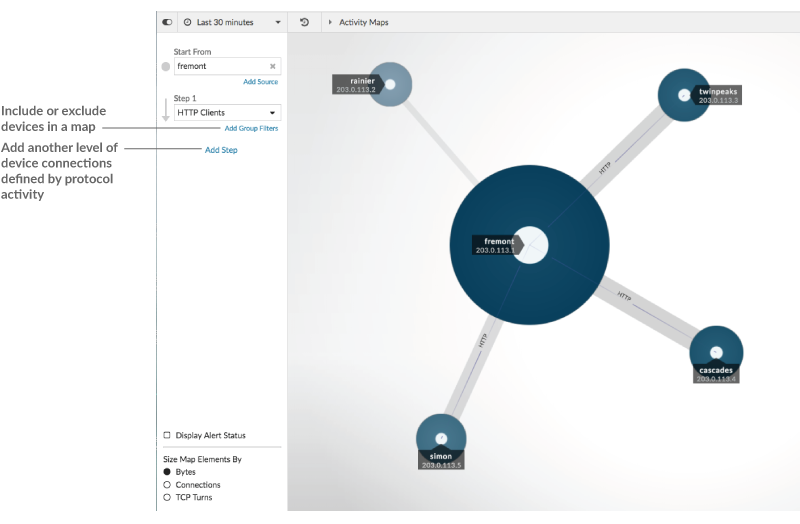

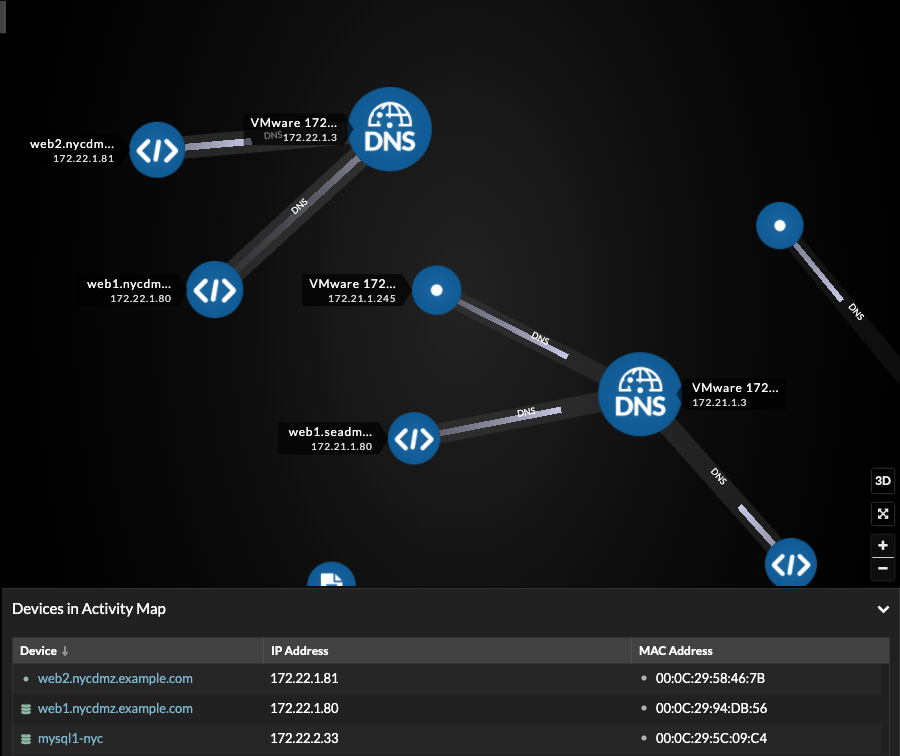

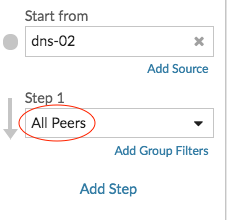

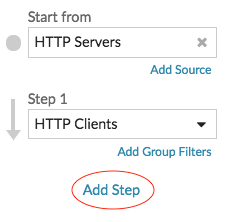

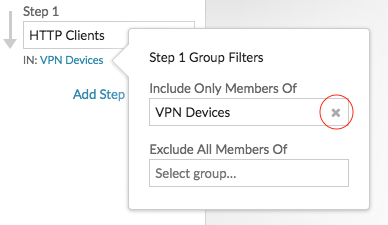

- Karten der Aktivitäten

- Active Directory Directory-Dashboard

- Generatives KI-Dashboard

- Geplante Dashboard-Berichte

- Erkennungsverfolgung

- Vermögenswerte

- Rekorde

- Pakete

- Integrationen (nur RevealX 360)

- API-Zugriff

- Prioritäten der Analyse

- Metrischer Katalog

- Bündel

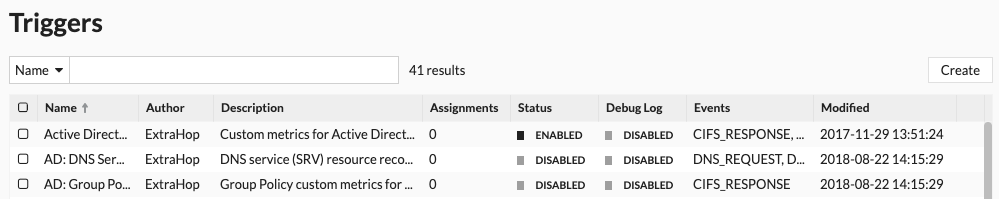

- Trigger

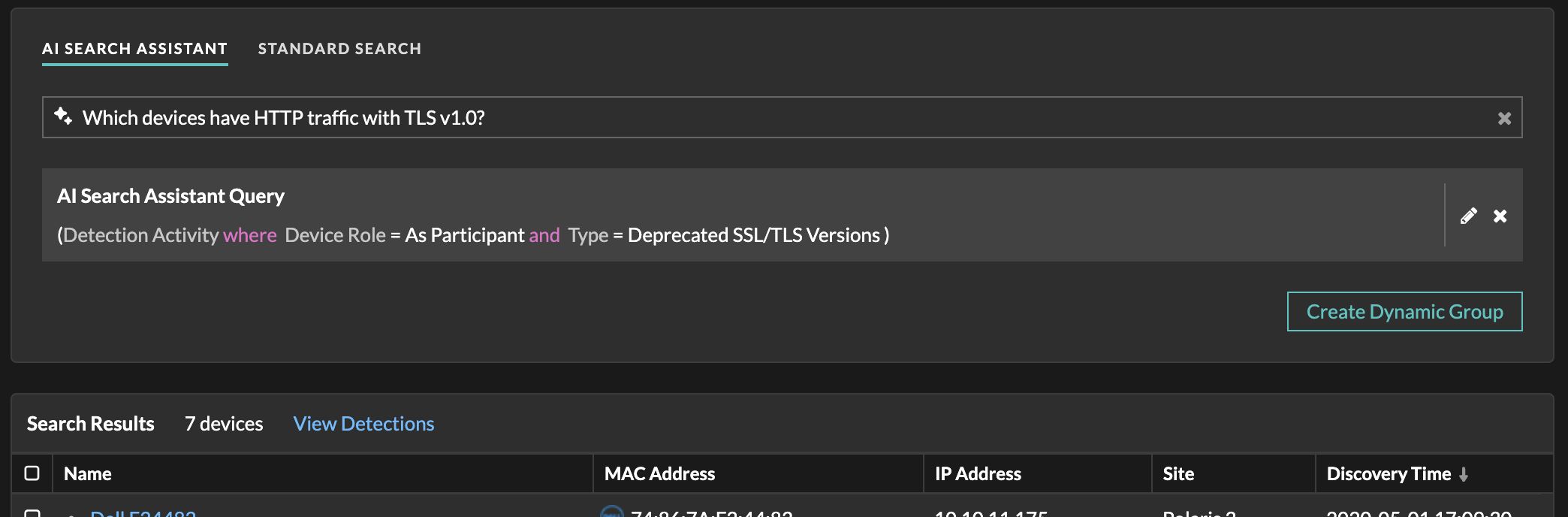

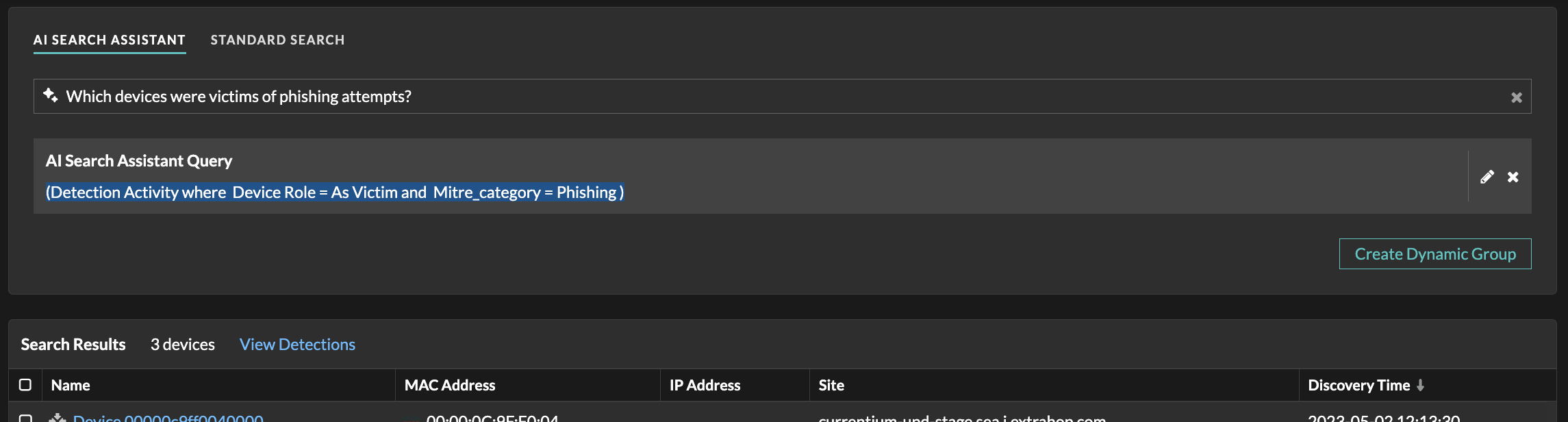

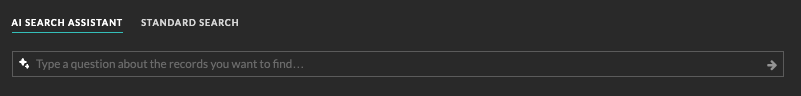

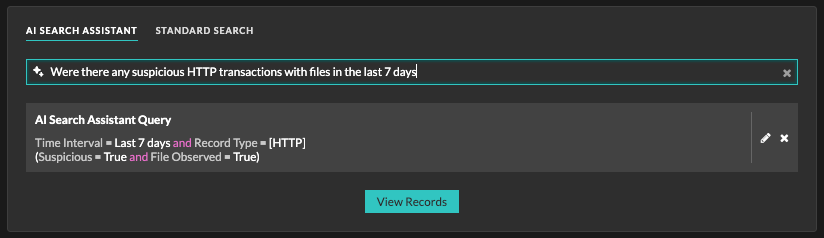

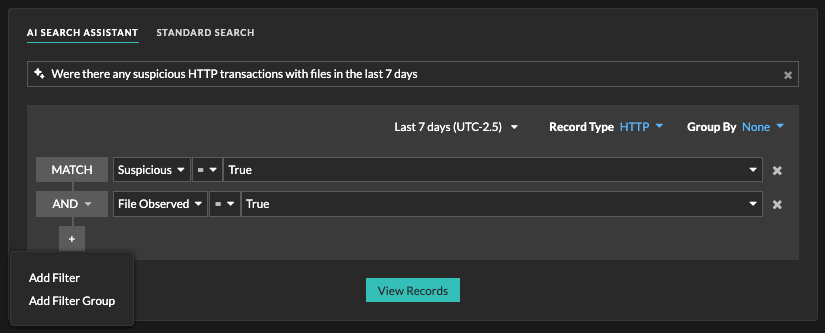

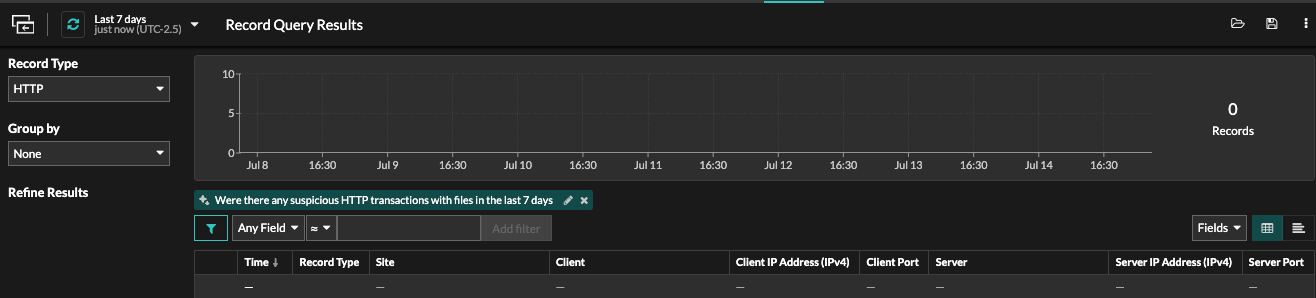

- KI-Suchassistent (Vermögenswerte und Aufzeichnungen)

Funktionen des NDR-Moduls

- Überblick über die Sicherheit

- KI-Suchassistent

- Berichte über Sicherheitsoperationen

- Integrierte Sicherheits-Dashboards

- Sicherheitserkennungen

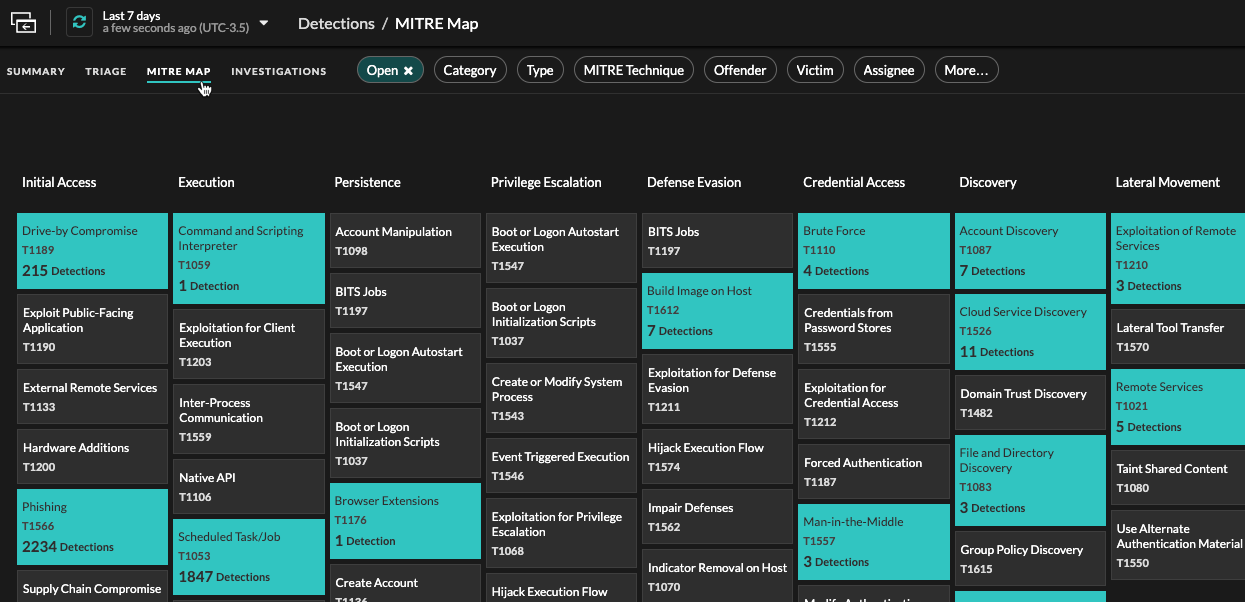

- MITRE karte

- Ermittlungen

- Optimierungsregeln für Sicherheitserkennungen

- Benachrichtigungsregeln für Sicherheitserkennungen und Bedrohungsinformationen

- Bedrohungsinformationen

- Bedrohungsinformationen

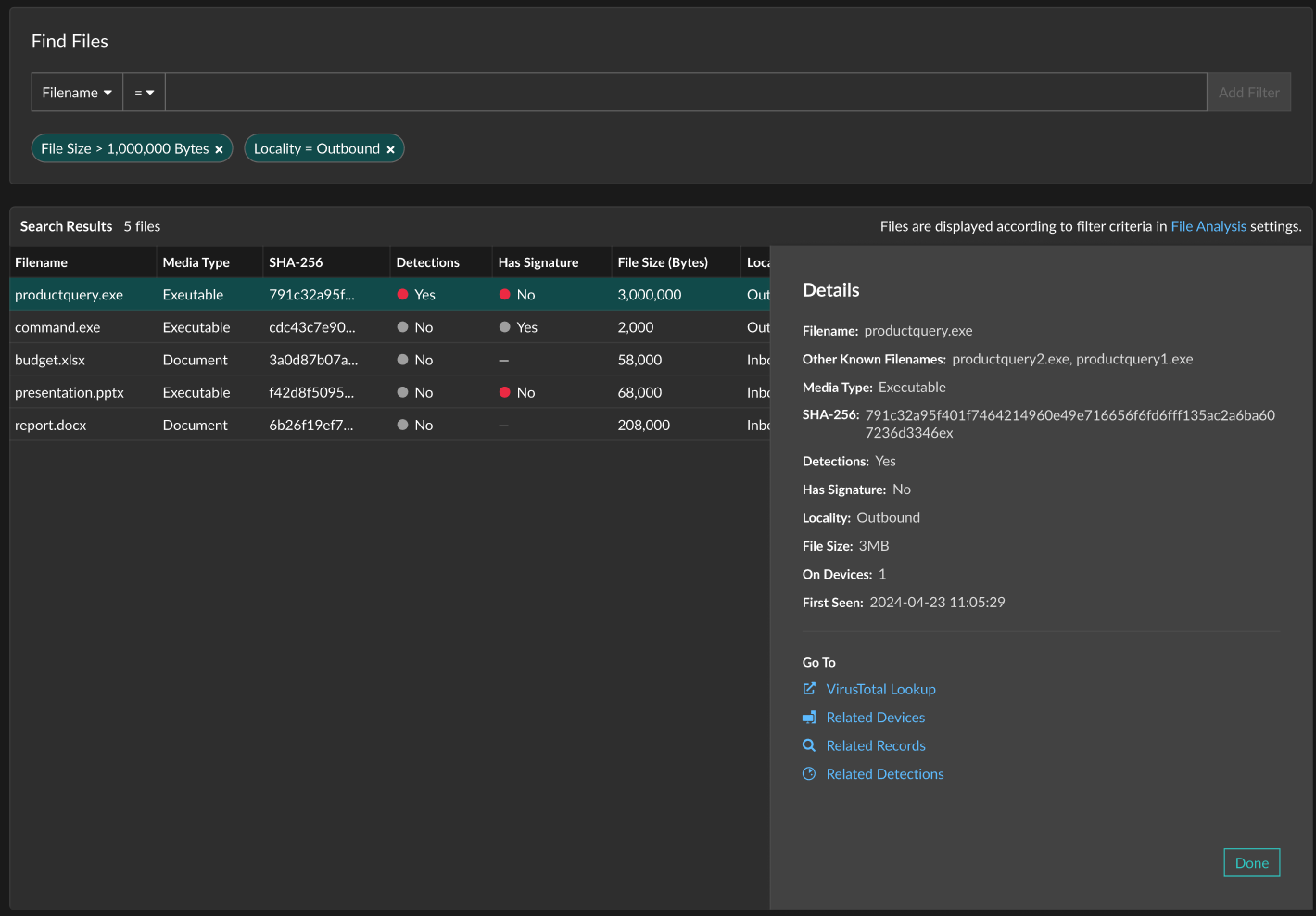

- Datei-Analyse

- Dateiextraktion (Paketforensik erforderlich)

Funktionen des NPM-Moduls

- Benutzerdefinierte Dashboards

- Integrierte Leistungs-Dashboards

- Leistungserkennungen

- Optimierungsregeln für Leistungserkennungen

- Benachrichtigungsregeln für Leistungserkennungen

- Warnmeldungen

Lösungen

- RevealX Enterprise

- RevealX Enterprise ist eine selbstverwaltete Lösung, die Folgendes umfasst Sensoren,

Konsolen, Paketspeicher, Plattenspeicher und Zugriff auf ExtraHop Cloud Services.

- RevealX 360

- RevealX 360 ist eine Software-as-a-Service (SaaS) -Lösung, die umfasst Sensoren und Paketspeicher und beinhaltet einen Cloud-basierten Recordstore

mit Standard Investigation, einem Konsoleund Zugriff auf

ExtraHop Cloud Services.

Komponenten

Jede Lösung bietet eine Reihe von Komponenten, die auf Ihre Umgebungsanforderungen zugeschnitten sind: Sensoren, Paketspeicher, Plattenspeicher und ein Konsole für zentralisiertes Management und einheitliche Datenansichten.

- Paket-Sensoren

- Paketsensoren erfassen, speichern und analysieren Metrik Daten über Ihr Netzwerk. Je nach Sensorgröße sind mehrere Ebenen der Datenanalyse, -erfassung und -speicherung verfügbar. Diese Sensoren sind sowohl in NPM- als auch in NDR-Modulen als physische, virtuelle und cloudbasierte Optionen in Größen erhältlich, die auf Ihre Analyseanforderungen zugeschnitten sind.

- IDS-Sensoren

- Die Sensoren des Intrusion Detection Systems (Intrusion Detection System) sind in Paketsensoren integriert, um Erkennungen auf der Grundlage der branchenüblichen IDS-Signatur zu generieren. IDS-Sensoren werden als Zusatzmodul zum NDR-Modul eingesetzt. IDS-Sensoren sind eine physische Appliance mit einem zugehörigen Paketsensor und sind für RevealX 360- oder RevealX Enterprise-Umgebungen verfügbar.

- Durchflusssensoren

- Flusssensoren sind nur für RevealX 360 verfügbar und erfassen ausschließlich VPC-Flow-Logs, sodass Sie den von AWS-SaaS-Diensten verwalteten Datenverkehr sehen können.

- Plattenläden

- Recordstores lassen sich in Sensoren integrieren und Konsolen zu Transaktions- und Flow-Aufzeichnungen speichern das kann im gesamten ExtraHop-System abgefragt werden. Recordstores können als eigenständige physische oder virtuelle Optionen bereitgestellt und als Drittanbieter-Verbindungen zu Splunk oder BiqQuery von RevealX Enterprise unterstützt werden. RevealX 360 mit Standard Investigation bietet einen vollständig gehosteten, cloudbasierten Recordstore. Recordstores sind in Paketen mit NPM- und NDR-Modulen erhältlich.

- Paketshops

- Packetstores integrieren sich in Sensoren und Konsolen zur Verfügung stellen kontinuierliche PCAP und ausreichend Speicherplatz für eingehendere Untersuchungen und forensische Anforderungen. Packetstores können als eigenständige physische oder virtuelle Optionen bereitgestellt werden und sind als Zusatzmodul für Paketforensik sowohl für NPM- als auch für NDR-Module verfügbar.

- Konsolen

- Konsolen bieten eine browserbasierte Oberfläche, die eine Kommandozentrale für alle verbundenen Komponenten bietet. Konsolen können als eigenständige virtuelle oder cloudbasierte Optionen für RevealX Enterprise bereitgestellt werden und sind in RevealX 360 enthalten.

Die folgende Tabelle bietet einen Überblick über die für jede Lösung verfügbaren Optionen.

| RevealX Enterprise | RevealX 360 | |||

|---|---|---|---|---|

| Körperlich | Virtuell/Cloud | Körperlich | Virtuell/Cloud | |

| Paketsensor | ||||

| IDS-Sensor |

Intrusion Detection System 8280 Intrusion Detection System 980 |

Intrusion Detection System 8280 Intrusion Detection System 980 |

||

| Durchflusssensor | N/A | N/A | N/A |

EFC 1291v AWS (PVC) EFC 1292v (NetFlow) |

| Paketspeicher |

In Ultra-Abonnements enthalten |

|||

| Plattenladen | EXA 5200 | N/A | In Premium- und Ultra-Abonnements enthalten | |

| Konsole | N/A | N/A | In allen Abos enthalten | |

ExtraHop Cloud-Dienste

Intelligente Sensoranalytik

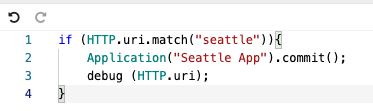

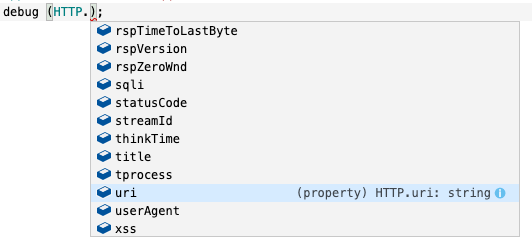

Das ExtraHop-System bietet eine browserbasierte Oberfläche mit Tools, mit denen Sie Daten untersuchen und visualisieren, Ergebnisse sowohl in Top-down- als auch Bottom-up-Workflows untersuchen und anpassen können, wie Sie Ihre Netzwerkdaten sammeln, anzeigen und teilen. Fortgeschrittene Benutzer können sowohl administrative als auch Benutzeraufgaben über das automatisieren und skripten ExtraHop REST-API und passen Sie die Datenerfassung an über ExtraHop-Trigger-API , bei dem es sich um ein JavaScript-IDE-Tool handelt.

Das Herzstück des ExtraHop-Systems ist ein intelligentes Sensor das Metrikdaten über Ihr Netzwerk erfasst, speichert und analysiert — und je nach Bedarf verschiedene Ebenen der Datenanalyse, -erfassung und -speicherung bietet. Fühler sind mit Speicher ausgestattet, der ein Metrik-Lookback von 30 Tagen unterstützt. Beachten Sie, dass der tatsächliche Lookback je nach Verkehrsmustern, Transaktionsraten, der Anzahl der Endpunkte und der Anzahl der aktiven Protokolle variiert.

Konsolen dienen als Kommandozentrale mit Verbindungen zu mehreren Sensoren, Recordstores und Packetstores, die über Rechenzentren und Zweigstellen verteilt sind. Alle RevealX 360-Bereitstellungen enthalten eine Konsole; RevealX Enterprise kann virtuelle oder Cloud-Varianten bereitstellen.

Konsolen bieten einheitliche Datenansichten für alle Ihre Standorte und ermöglichen es Ihnen, bestimmte erweiterte Konfigurationen zu synchronisieren (z. B. löst aus und Warnungen) und Einstellungen (Tuning-Parameter, Analyse-Prioritäten, und Plattenläden).

In den folgenden Abschnitten werden die wichtigsten Funktionskomponenten des ExtraHop-Systems und deren Zusammenspiel beschrieben.

Sensortypen

Die Art von Sensor Die Art der Daten, die Sie bereitstellen, bestimmt die Art der Daten, die gesammelt, gespeichert und analysiert werden.

Daten verdrahten

Paketsensoren und Intrusion Detection System (IDS) -Sensoren beobachten unstrukturierte Pakete passiv über einen Port-Mirror oder greifen auf die Daten zu und speichern sie im lokalen Datenspeicher. Die Paketdaten werden einer Stream-Verarbeitung in Echtzeit unterzogen, bei der die Pakete in die folgenden Phasen in strukturierte wire data umgewandelt werden:

- TCP-Zustandsmaschinen werden neu erstellt, um eine vollständige Reassemblierung durchzuführen.

- Pakete werden gesammelt und in Flows gruppiert.

- Die strukturierten Daten werden auf folgende Weise analysiert und verarbeitet:

- Transaktionen werden identifiziert.

- Geräte werden automatisch erkannt und anhand ihrer Aktivität klassifiziert.

- Metriken werden generiert und mit Protokollen und Quellen verknüpft, und die Metrikdaten werden dann in Metrikzyklen aggregiert.

- Wenn neue Metriken generiert und gespeichert werden und der Datenspeicher voll wird, werden die ältesten vorhandenen Metriken gemäß dem First-in-First-Out-Prinzip (FIFO) überschrieben.

Flow-Daten

Ein Fluss ist eine Reihe von Paketen, die Teil einer einzelnen Verbindung zwischen zwei Endpunkten sind. Fluss Sensoren sind für RevealX 360 verfügbar und bieten eine kontinuierliche Netzwerktransparenz auf der Grundlage von VPC-Flow-Protokollen, um AWS-Umgebungen abzusichern. VPC-Flow-Logs ermöglichen es Ihnen , Informationen über den IP-Verkehr zu und von Netzwerkschnittstellen in Ihrer VPC zu erfassen. Sie werden als Flow-Log-Datensätze aufgezeichnet, bei denen es sich um Protokollereignisse handelt, die aus Feldern bestehen, die den Datenverkehrsfluss beschreiben. Diese Protokolldaten ermöglichen es Ihnen, mithilfe fortschrittlicher maschineller Learning-Erkennungen nach Bedrohungen zu suchen.

Flow-Logs werden aufgenommen, dedupliziert und dann in Flows gruppiert. Die Flows werden dann mit Daten (wie MAC-Adressen) angereichert, die von AWS EC2-APIs abgefragt werden.

Die Flüsse werden dann auf folgende Weise analysiert und verarbeitet:

- Geräte werden automatisch anhand ihrer an bestimmten Ports beobachteten Aktivität erkannt und klassifiziert.

- Grundlegende L2-L4-Metriken werden generiert und in Metrikzyklen aggregiert.

- ExFlow-Datensatztypen werden generiert und veröffentlicht.

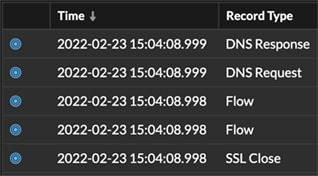

Metriken, Datensätze und Pakete

ExtraHop-Sensoren erfassen und speichern mehrere Tiefen der Netzwerkinteraktion als Metriken. Metriken sind aggregierte Beobachtungen über Endpunktinteraktionen im Laufe der Zeit. Packetstores sammeln und speichern die zwischen zwei Endpunkten übertragenen Rohdaten als Pakete. Plattenläden Sammeln und Speichern von Datensätzen, bei denen es sich um strukturierte Informationen über Transaktions-, Nachrichten- und Netzwerkflüsse handelt.

Sie können all diese Interaktionen von einzelnen Sensoren aus anzeigen und abfragen oder von einem Konsole das ist mit einem komplexen Einsatz von Sensoren, Paketspeichern und Plattenläden verbunden.

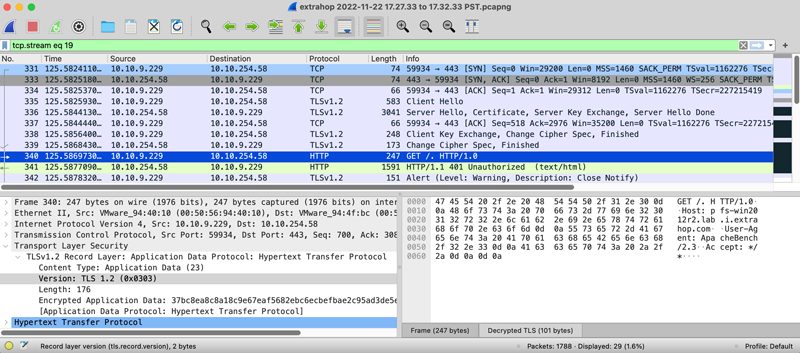

Wenn ein Client beispielsweise eine HTTP-Anfrage an einen Server sendet, enthält jeder Datentyp Folgendes:

- Das Paket enthält die Rohdaten, die bei der Interaktion gesendet und empfangen wurden.

- Der zugehörige Datensatz enthält die mit einem Zeitstempel versehenen Metadaten über die Interaktion: den Zeitpunkt der Anfrage, die IP-Adresse des Client und Server, die angeforderte URI, etwaige Fehlermeldungen.

- Die zugehörige Metrik (HTTP-Anfragen) enthält eine Zusammenfassung dieser Interaktion mit anderen beobachteten Interaktionen während des angegebenen Zeitraums, z. B. wie viele Anfragen aufgetreten sind, wie viele dieser Anfragen erfolgreich waren, wie viele Clients Anfragen gesendet haben und wie viele Server die Anfragen erhalten haben.

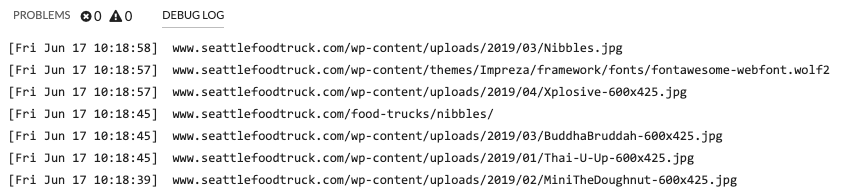

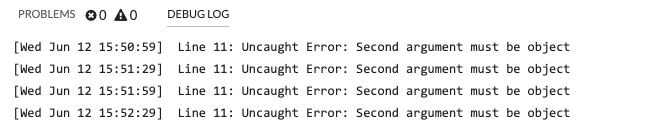

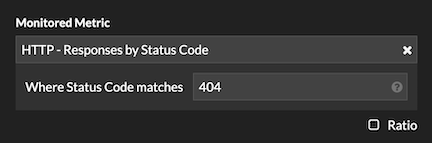

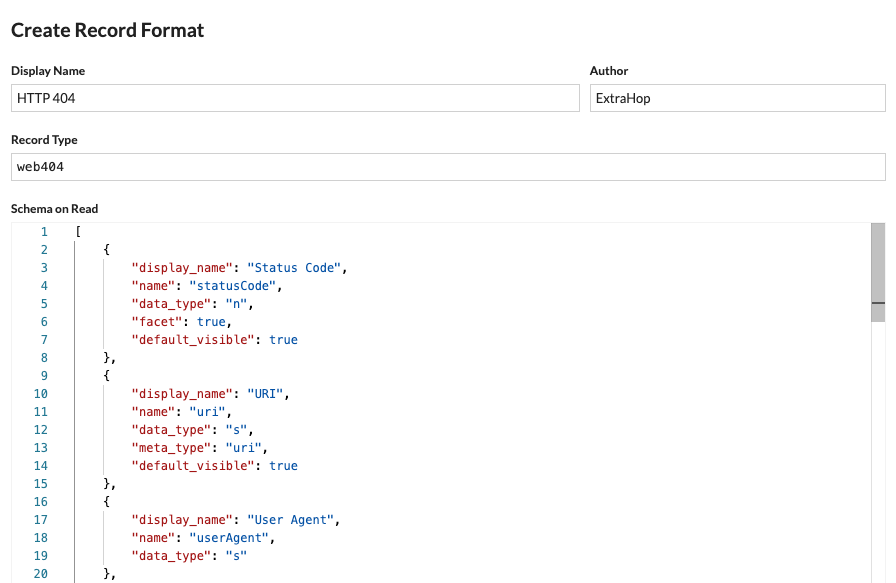

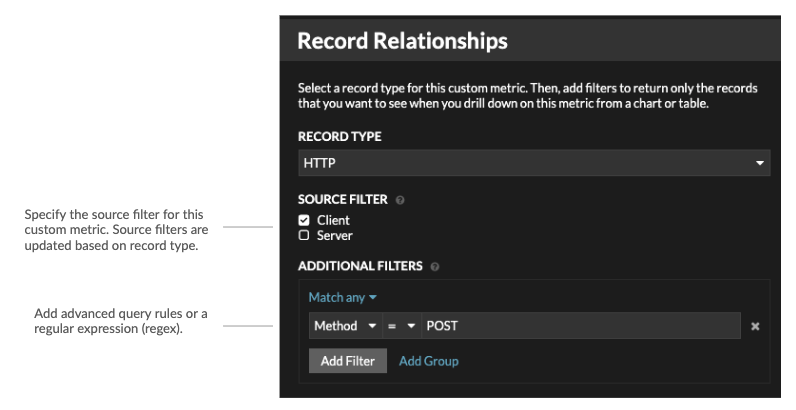

Sowohl Metriken als auch Datensätze können angepasst werden, um spezifische Metadaten auf JavaScript-Basis zu extrahieren und zu speichern löst aus. Während das ExtraHop-System über 4.600 integrierte Metriken, vielleicht möchten Sie eine erstellen benutzerdefinierte Metrik, die 404-Fehler sammelt und aggregiert nur von kritischen Webservern. Und vielleicht möchten Sie Ihren Plattenspeicher nur maximieren, indem Sie Erfassung von Transaktionen, die über einen verdächtigen Port stattgefunden haben.

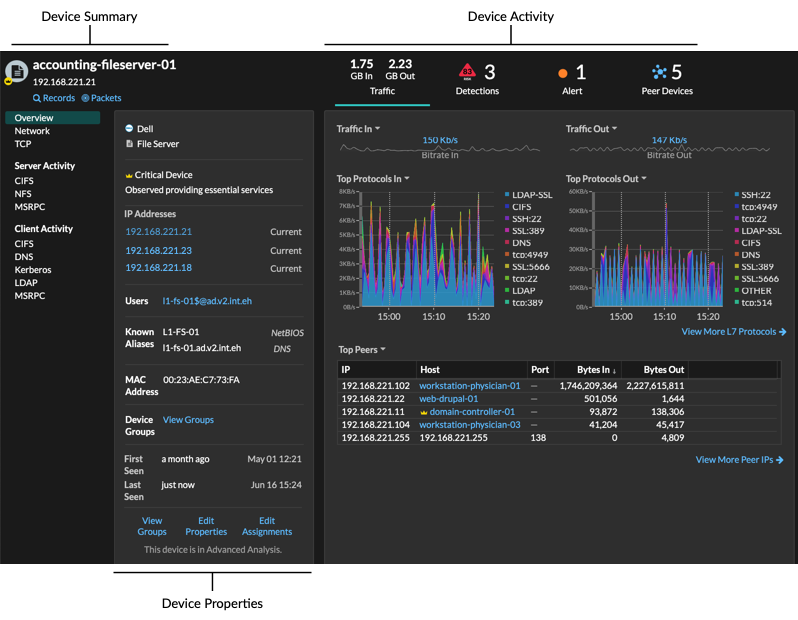

Erkennung von Geräten

Nachdem ein Gerät erkannt wurde, beginnt das ExtraHop-System mit der Erfassung von Metriken, die auf der für dieses Gerät konfigurierten Analyseebene basieren. Du kannst Finde ein Gerät nach ihrer MAC-Adresse, IP-Adresse oder ihrem Namen (z. B. ein aus dem DNS-Verkehr beobachteter Hostname, NetBIOS-Name, Cisco Discovery Protocol (CDP) -Name, DHCP-Name oder ein benutzerdefinierter Name, den Sie dem Gerät zugewiesen haben).

Das ExtraHop-System kann Geräte anhand ihrer MAC-Adresse (L2 Discovery) oder anhand ihrer IP-Adressen (L3 Discovery) erkennen und verfolgen. L2 Discovery bietet den Vorteil, dass Messwerte für ein Gerät auch dann verfolgt werden können, wenn die IP-Adresse durch eine DHCP-Anfrage geändert oder neu zugewiesen wird. Standardmäßig ist das ExtraHop-System für L2 Discovery konfiguriert.

IPv4- und IPv6-Adressen von Geräten werden anhand von ARP-Nachrichten (Address Resolution Protocol), NDP-Antworten ( Neighbor Discovery Protocol), lokalen Broadcasts oder lokalem Subnetz-Multicast-Verkehr ermittelt. Die MAC-Adresse und die IP-Adresse für Geräte werden in den Suchergebnissen im gesamten System zusammen mit den Geräteinformationen angezeigt.

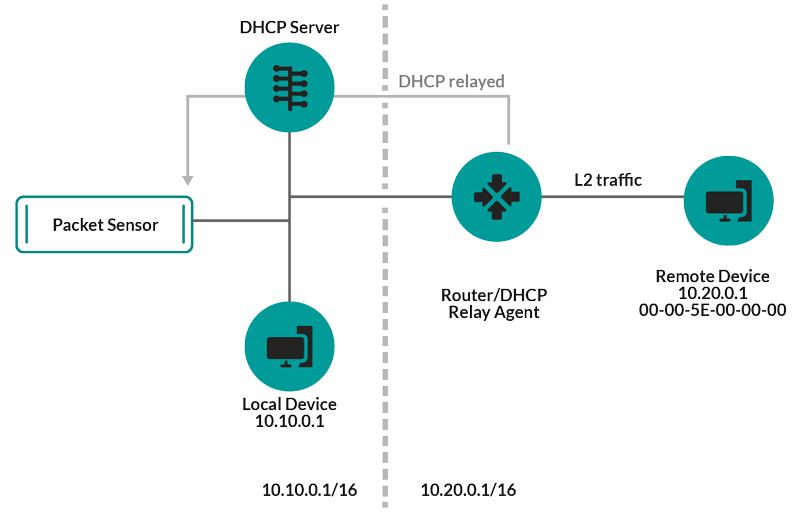

L2-Entdeckung

In L2 Discovery erstellt das ExtraHop-System einen Geräteeintrag für jede lokale MAC-Adresse, die über das Kabel erkannt wurde. IP-Adressen werden der MAC-Adresse zugeordnet, aber Metriken werden zusammen mit der MAC-Adresse des Gerät gespeichert, auch wenn sich die IP-Adresse ändert.

IP-Adressen, die außerhalb von lokal überwachten Broadcast-Domänen beobachtet werden, werden auf einem der eingehenden Router in Ihrem Netzwerk aggregiert. Wenn ein Gerät eine DHCP-Anfrage über einen Router sendet, der als DHCP-Relay-Agent fungiert, erkennt das ExtraHop-System die IP-Adresse und ordnet sie der MAC-Adresse des Gerät zu. Wenn sich die IP-Adresse für das Gerät mit einer nachfolgenden Anfrage über den DHCP-Relay-Agenten ändert, aktualisiert das ExtraHop-System seine Zuordnung und verfolgt die Gerätemetriken weiterhin anhand der MAC-Adresse.

Sowohl die MAC-Adresse als auch die IP-Adresse werden für das entferntes Gerät erkannt.

Wenn kein DHCP-Relay-Agent konfiguriert ist, können Remote-Geräte anhand ihrer IP-Adressen erkannt werden über L3-Erkennung per Fernzugriff.

L3-Entdeckung

In L3 Discovery erstellt und verknüpft das ExtraHop-System zwei Einträge für jedes lokal erkannte Gerät: einen übergeordneten L2-Eintrag mit einer MAC-Adresse und einen untergeordneten L3-Eintrag mit IP-Adressen und der MAC-Adresse.

Hier sind einige wichtige Überlegungen zur L3-Entdeckung:

- Wenn auf einem Router Proxy-ARP aktiviert ist, erstellt das ExtraHop-System für jede IP-Adresse, für die der Router ARP-Anfragen beantwortet, ein L3-Gerät.

- Wenn Sie in Ihrem Netzwerk ein Proxy-ARP konfiguriert haben, erkennt das ExtraHop-System möglicherweise automatisch Remote-Geräte.

- L2-Metriken, die keinem bestimmten untergeordneten L3-Gerät zugeordnet werden können ( z. B. L2-Broadcast-Verkehr), werden dem L2-Elterngerät zugeordnet.

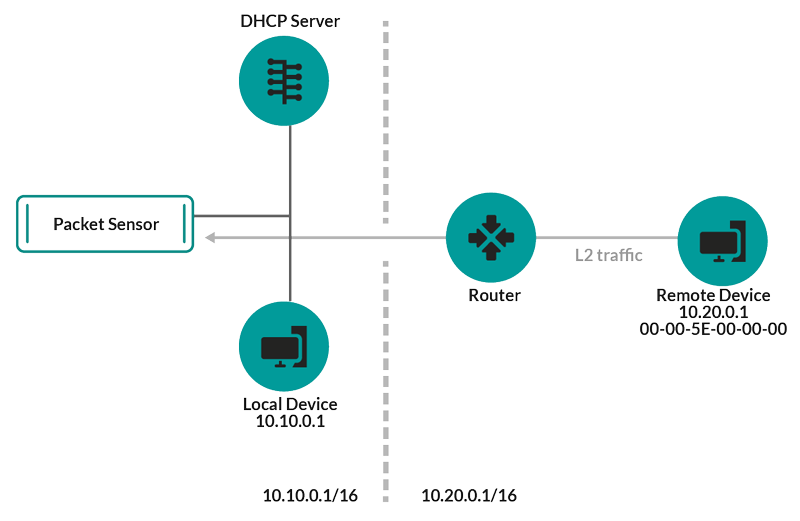

L3-Erkennung per Fernzugriff

Wenn das ExtraHop-System eine IP-Adresse erkennt, der kein ARP- oder NDP-Verkehr zugeordnet ist, wird dieses Gerät als entferntes Gerät betrachtet. Remote-Geräte werden nicht automatisch erkannt, aber Sie können einen Remote-IP-Adressbereich hinzufügen und Geräte erkennen, die sich außerhalb des lokalen Netzwerk befinden. Für jede IP-Adresse, die innerhalb des Remote-IP-Adressbereichs beobachtet wird, wird ein Geräteeintrag erstellt. (Remote-Geräte haben keine übergeordneten L2-Einträge.)

Für das entferntes Gerät wird nur die IP-Adresse erkannt.

Im Folgenden finden Sie einige Empfehlungen zur Konfiguration von Remote L3 Discovery:

- Ihre Client-Geräte befinden sich in einem Netzwerksegment, das nicht direkt angezapft wird.

- Ihr Unternehmen verfügt über eine Außenstelle ohne ein ExtraHop-System vor Ort, aber die Benutzer an diesem Standort greifen auf zentrale Rechenzentrumsressourcen zu, die direkt von einem ExtraHop-System überwacht werden. Die IP-Adressen am Remote-Standort können als Geräte erkannt werden.

- Ein Cloud-Dienst oder ein anderer externer Dienst hostet Ihre Remote-Anwendungen und hat einen bekannten IP-Adressbereich. Die Remote-Server innerhalb dieses IP-Adressbereichs können individuell verfolgt werden.

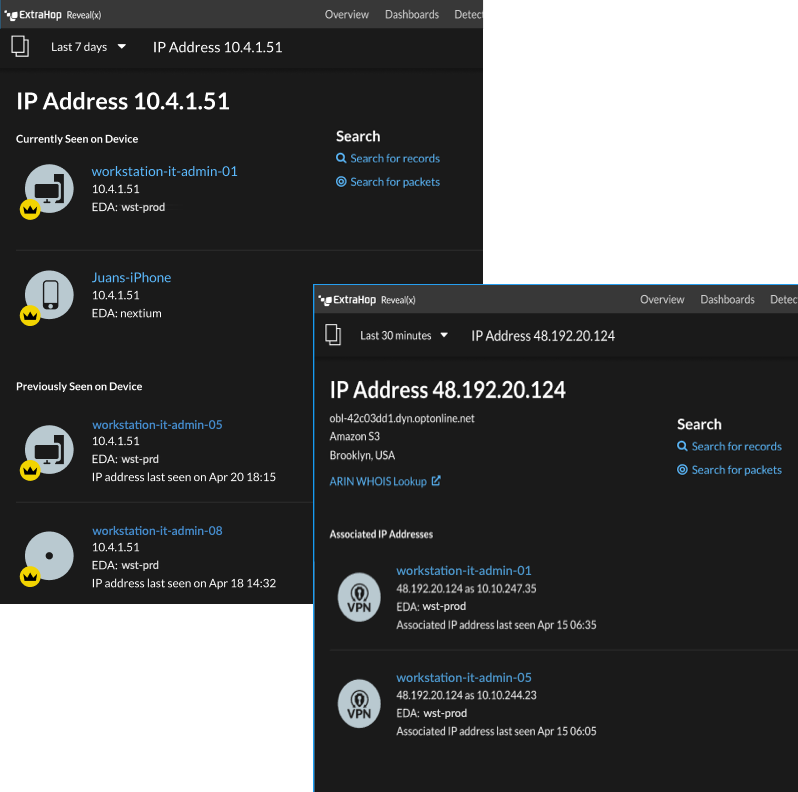

VPN-Entdeckung

VPN-Entdeckung ermöglicht es dem ExtraHop-System, die privaten RFC-1918-IP-Adressen, die VPN-Clients zugewiesen wurden, mit ihren öffentlichen, externen IP-Adressen zu korrelieren. Dieser erweiterte Einblick in den Nord-Süd-Verkehr reduziert Hindernisse bei der Untersuchung von Sicherheitsvorfällen und Leistungsproblemen , an denen externe VPN-Clients beteiligt sind. (Für diese Funktion ist ein VPN-Gateway erforderlich, das vom Benutzer manuell zugewiesen wird.)Software-Frame-Deduplizierung

Das ExtraHop-System entfernt standardmäßig doppelte L2- und L3-Frames und -Pakete, wenn Metriken aus Ihrer Netzwerkaktivität erfasst und aggregiert werden.

Das Systemzustand Die Seite enthält Diagramme, in denen doppelte L2- und L3-Pakete angezeigt werden, die vom ExtraHop-System entfernt wurden. Die Deduplizierung funktioniert standardmäßig über 10-Gbit/s-Ports.

L2-Deduplizierung

Bei der L2-Deduplizierung werden identische Ethernet-Frames entfernt, bei denen Ethernet-Header und Payload übereinstimmen müssen. Das ExtraHop-System sucht nach Duplikaten und entfernt global nur das unmittelbar vorhergehende Paket, wenn das Duplikat innerhalb von 1 Millisekunde nach dem Originalpaket eintrifft. Eine L2-Duplizierung liegt normalerweise nur vor, wenn genau dasselbe Paket im Datenfeed zu sehen ist, was in der Regel auf ein Problem mit der Portspiegelung zurückzuführen ist.

L3-Deduplizierung

Die L3-Deduplizierung entfernt TCP- oder UDP-Pakete mit identischen IP-Adress-ID-Feldern im gleichen Fluss, wobei nur das IP-Paket übereinstimmen muss. Der Inhalt aller Header, die dem überprüften IP-Header vorausgehen, kann unterschiedlich sein. Die L3-Deduplizierung wird derzeit nur für IPv4 unterstützt, nicht für IPv6. Das ExtraHop-System sucht nach Duplikaten und entfernt nur das unmittelbar vorhergehende Paket im Fluss, wenn das Duplikat innerhalb von 1 Millisekunde nach dem ursprünglichen Paket ankommt und wenn das Paket in dieselbe Richtung reist. Damit ein Paket dedupliziert werden kann, dürfen zwischen den beiden doppelten Paketen keine anderen Pakete empfangen werden. Darüber hinaus müssen Pakete dieselbe Länge und dasselbe IP-Adress-ID-Feld haben, und TCP-Pakete müssen auch dieselbe TCP-Prüfsumme haben.

Standardmäßig sind Datenflüsse über VLANs aktiviert, und da die L3-Deduplizierung pro Datenfluss erfolgt, entfernt die L3-Deduplizierung dasselbe Paket, das verschiedene VLANs durchläuft. Die L3-Deduplizierung ist oft das Ergebnis der Spiegelung desselben Datenverkehrs über mehrere Schnittstellen desselben Routers, und dieser Verkehr kann als irrelevante TCP-Neuübertragungen im ExtraHop-System auftauchen.

Erkennung von Bedrohungen

Das ExtraHop-System bietet sowohl maschinelles Lernen als auch regelbasiertes Erkennungen die aktive oder potenzielle Bedrohungen, Netzwerkschwächen, die anfällig für Exploits sind, und suboptimale Konfigurationen, die die Netzwerkleistung beeinträchtigen können, identifizieren.

Zusätzlich Diagramme, Visualisierungen, und Karten zur Geräteaktivität ermöglichen Sie die proaktive Bedrohungssuche.

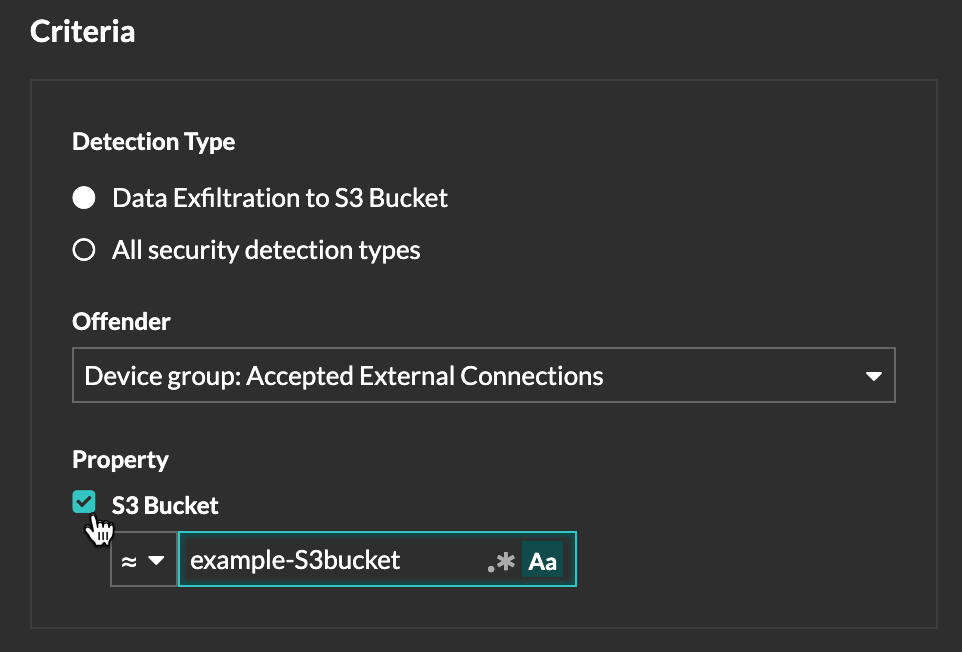

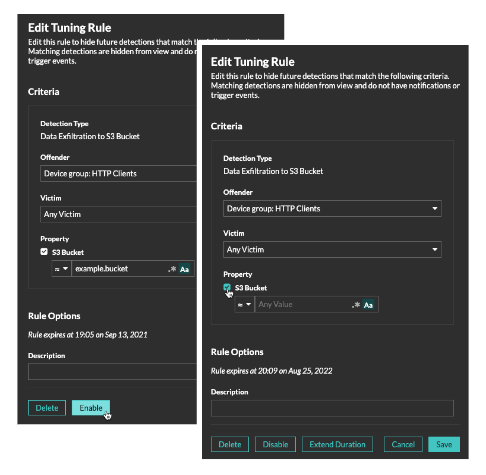

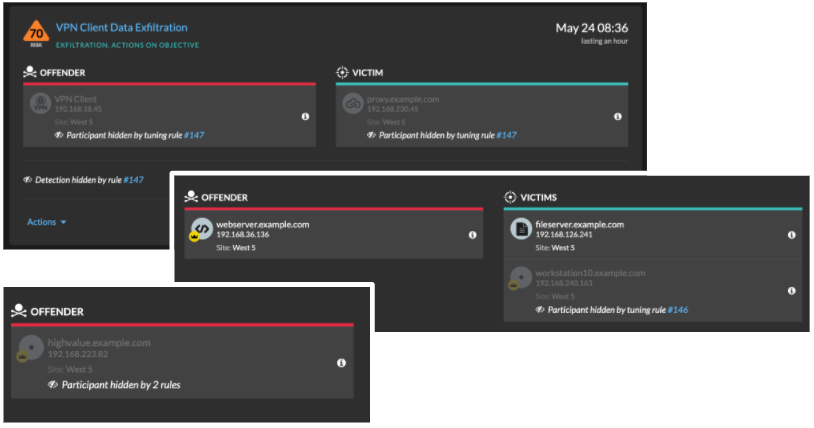

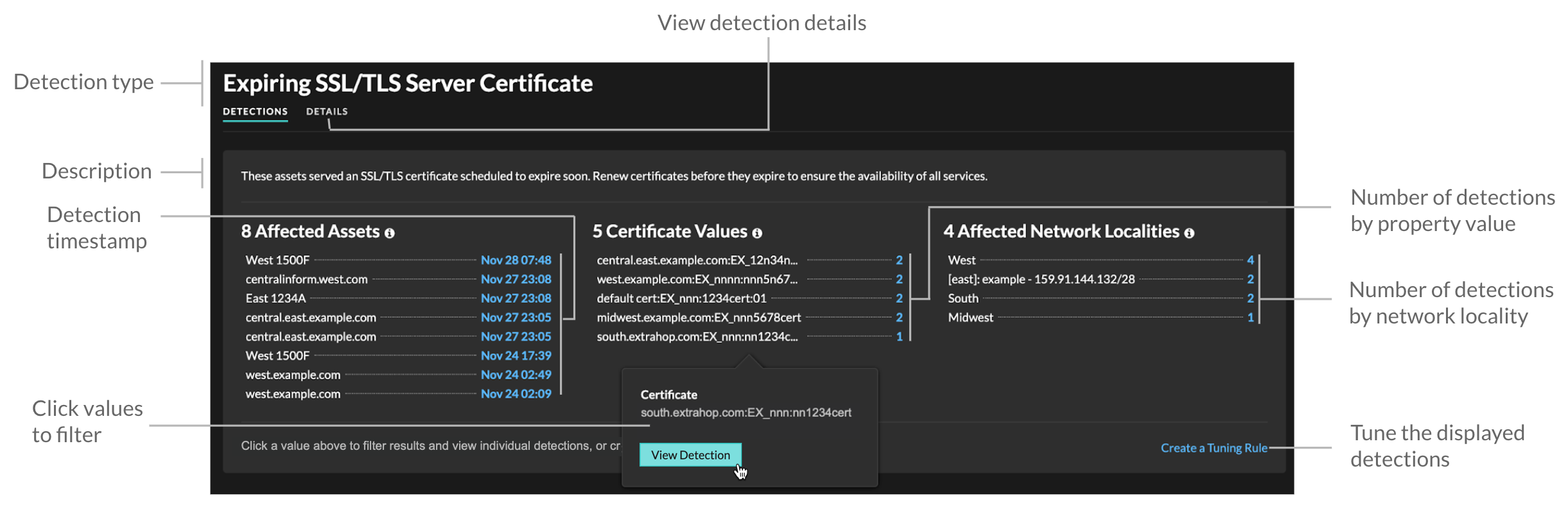

Optimierung der Erkennung

Reduzieren Sie Geräusche und lassen Sie nur kritische Erkennungen erkennen indem Sie Details über Ihr Netzwerk hinzufügen, anhand derer bekannte Parameter wie vertrauenswürdige Domänen und Schwachstellenscanner identifiziert werden können.Darüber hinaus können Sie Optimierungsregeln erstellen, die bestimmte Erkennungen oder Teilnehmer verbergen und unerwünschte Geräusche weiter reduzieren.

Netzwerk-Lokalität

Standardmäßig wird jedes Gerät mit einer RFC1918-IP-Adresse (in einem 10/8-, 172.16/12- oder 192.168/16 CIDR-Block enthalten) auf dem System als internes Gerät klassifiziert.Da einige Netzwerkumgebungen jedoch IP-Adressen enthalten, die nicht RFC1918 entsprechen, als Teil ihres internen Netzwerk, können Sie die interne oder externe Klassifizierung für IP-Adressen ändern von der Seite Network Locations.

Bedrohungsinformationen

Das ExtraHop-System umfasst kuratierte Bedrohungsinformationen Feeds von ExtraHop und Crowdstrike Falcon, die über die Cloud aktualisiert werden, sobald neue Bedrohungen entdeckt werden. Du kannst auch Bedrohungssammlungen hinzufügen von einem Drittanbieter.Bedrohungsinformationen

Bedrohungsinformationen stellen Informationen über unmittelbare Bedrohungen bereit , die auf Netzwerke abzielen. Aktuelle Erkennungen, gezielte Datensatz- und Paketabfragen sowie betroffene Geräte werden als Ausgangspunkt für Ihre Untersuchung angezeigt. Der Zugriff erfolgt über Überblick über die Sicherheit Seite.Integrationen

RevealX 360 bietet mehrere Drittanbieter-Integrationen, die das Erkennung- und Reaktionsmanagement verbessern und einen besseren Überblick über den Netzwerkverkehr bieten können.- Kortex XSOAR

- Exportieren Sie ExtraHop-Erkennungen, führen Sie Antwort-Playbooks aus und fragen Sie Gerätedetails in Cortex XSOAR ab.

- Crowdstrike

- Sehen Sie sich Details zu CrowdStrike-Geräten an und fügen Sie diese Geräte aus dem ExtraHop-System hinzu.

- Microsoft 365

- Importieren Sie Microsoft 365-Erkennungen und -Ereignisse, überwachen Sie Microsoft 365-Metriken in integrierten Dashboards und lassen Sie sich Details zu Risikoereignissen in Datensätzen anzeigen.

- Microsoft-Protokollentschlüsselung

- Entschlüsseln Sie den Datenverkehr über Microsoft-Protokolle wie LDAP, RPC, SMB und WSMan, um die Erkennung von Sicherheitsangriffen in Ihrer Microsoft Windows-Umgebung zu verbessern.

- Q-Radar

- Exportieren und betrachten Sie ExtraHop-Erkennungen in Ihrem QRadar SIEM.

- Splunk SIEM für Unternehmenssicherheit

- Exportieren und zeigen Sie ExtraHop-Erkennungen in Ihrem Splunk SIEM an.

- Splunk SOAR

- Exportieren und zeigen Sie ExtraHop-Erkennungen, -Metriken und -Pakete in Ihrer Splunk SOAR-Lösung an.

Navigieren im ExtraHop-System

Das ExtraHop-System bietet Zugriff auf Netzwerkaktivitätsdaten und Erkennungsdetails über eine dynamische und hochgradig anpassbare Benutzeroberfläche.

| Video: | Sehen Sie sich die entsprechende Schulung an: Vollständiger Lernpfad zu den UI-Grundlagen |

Unterstützte Browser

Die folgenden Browser sind mit allen ExtraHop-Systemen kompatibel. Wenden Sie die von Ihrem Browser bereitgestellten Barrierefreiheits- und Kompatibilitätsfunktionen an, um über technische Hilfsmittel auf Inhalte zuzugreifen.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Wichtig: | Internet Explorer 11 wird nicht mehr unterstützt. Wir empfehlen Ihnen, die neueste Version aller unterstützten Browser zu installieren. |

Layout und Menüs

Globale Navigationselemente befinden sich oben auf der Seite und enthalten Links zu den Hauptabschnitten des Systems. In jedem Abschnitt enthält der linke Bereich Links zu bestimmten Seiten oder Daten.

Die folgende Abbildung zeigt sowohl globale Navigationselemente als auch Navigationselemente im linken Bereich.

Hier sind Definitionen der einzelnen globalen Navigationselemente:

- Übersichtsseiten

- Auf Übersichtsseiten können Sie schnell den Umfang verdächtiger Aktivitäten in Ihrem

Netzwerk bewerten, sich über Protokollaktivitäten und Geräteverbindungen informieren und den ein-

und ausgehender Datenverkehr in Ihrem Netzwerk untersuchen.

- Sehen Sie sich das an Überblick über die Sicherheit für Informationen über Sicherheitserkennungen in Ihrem Netzwerk.

- Sehen Sie sich das an Überblick über das Netzwerk für Informationen über aktive Geräte in Ihrem Netzwerk.

- Sehen Sie sich das an Perimeter im Überblick für Informationen über den Verkehr, der in und aus Ihrem Netzwerk fließt.

- Armaturenbretter

- klicken Armaturenbretter um Dashboards zur Überwachung aller Aspekte Ihres Netzwerk oder Ihrer Anwendungen anzuzeigen, zu erstellen oder zu teilen. System-Dashboards geben Ihnen einen sofortigen Überblick über die Aktivitäten und potenziellen Sicherheitsbedrohungen in Ihrem Netzwerk.

- Warnmeldungen

- klicken Warnmeldungen um Informationen zu jeder Alarm anzuzeigen, die während des Zeitintervalls generiert wurde.

- Erkennungen

- Wenn dein Paket oder Fluss Sensor ist mit dem ExtraHop Machine Learning Service verbunden,

die Top-Level-Navigation zeigt die Erkennungen Speisekarte. Klicken Sie

Erkennungen um anhand Ihrer wire data identifizierte Erkennungen anzuzeigen.

Sie können auf gespeicherte Erkennungen zugreifen, auch wenn Ihre Sensor ist vom Machine

Learning Service getrennt.

Hinweis: Erkennungen durch maschinelles Lernen erfordern eine Verbindung zu ExtraHop Cloud Services . - Vermögenswerte

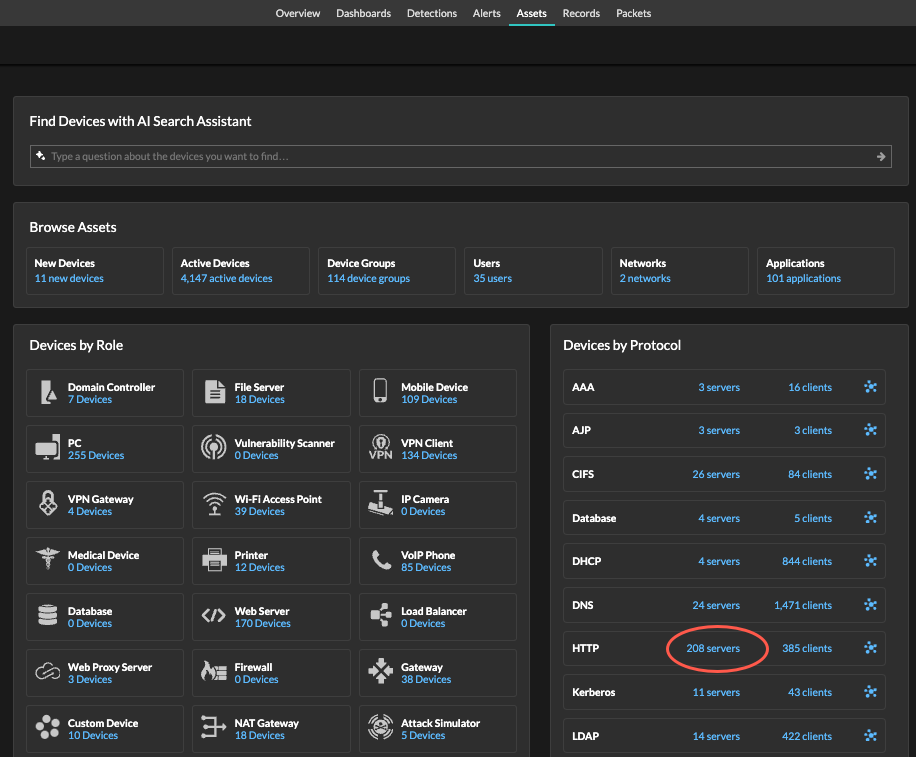

- Klicken Sie Vermögenswerte um alle Anwendung, Netzwerk oder Gerät zu finden, die vom ExtraHop-System erkannt wurden. Sie können Protokollmetriken für Ihre Ressourcen, aktiven Benutzer oder Netzwerkaktivitäten nach Protokoll anzeigen.

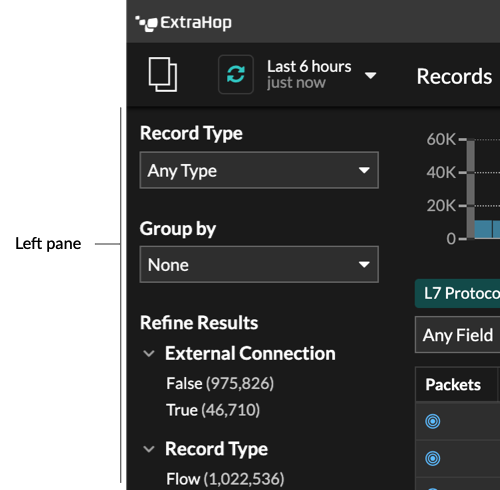

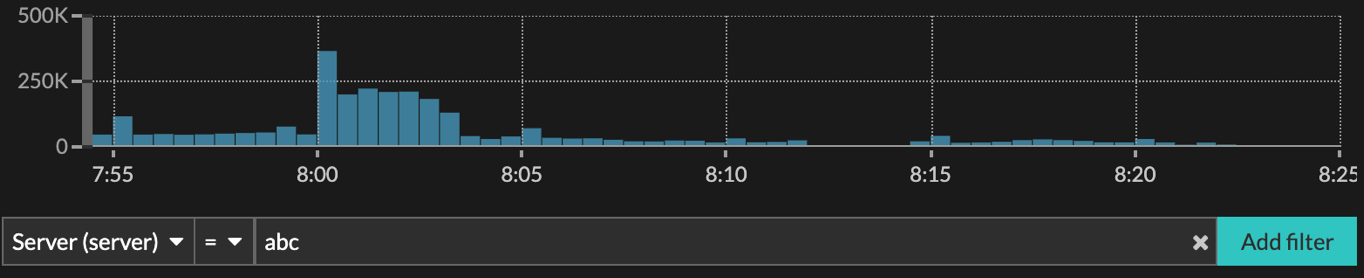

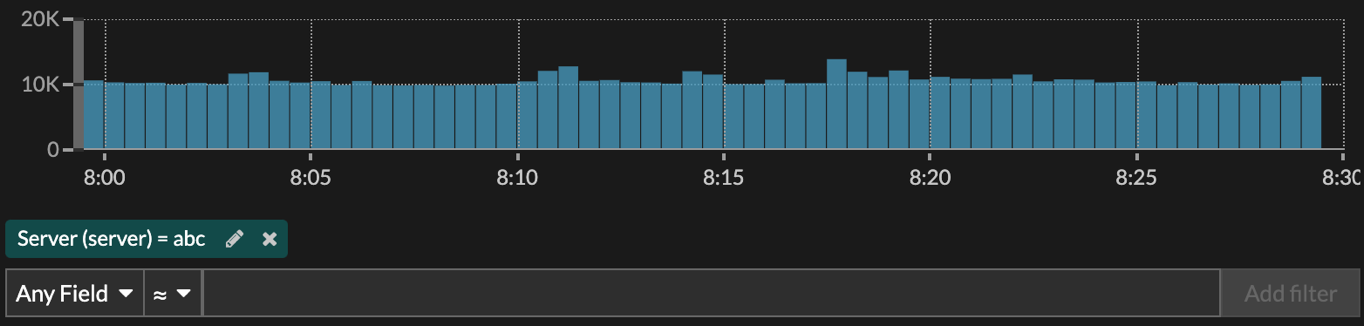

- Rekorde

- Wenn Ihr ExtraHop-System mit einem konfiguriert ist Recordstore, die Navigation auf oberster Ebene zeigt das Datensatzmenü. Klicken Sie Rekorde um alle gespeicherten Datensätze für das aktuelle Zeitintervall abzufragen. Datensätze sind strukturierte Informationen über Transaktionen, Nachrichten und Netzwerkflüsse.

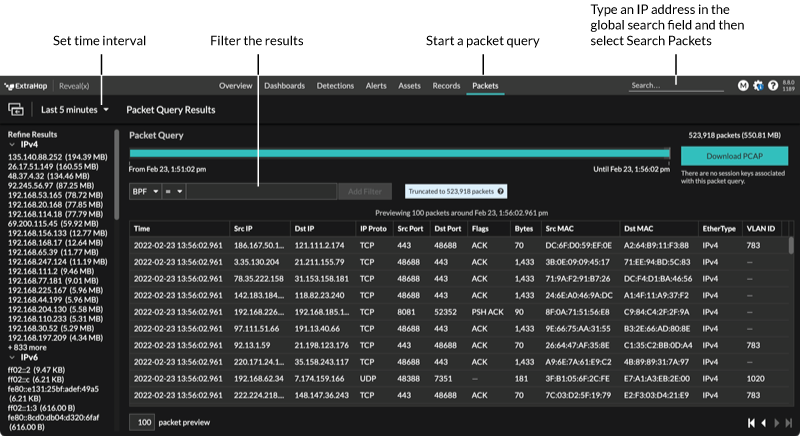

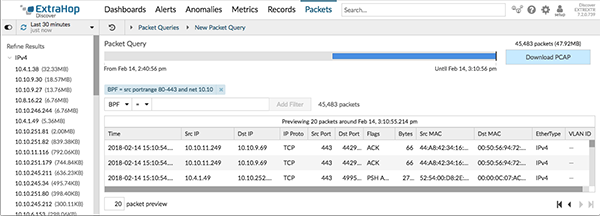

- Pakete

- Wenn Ihr ExtraHop-System mit einem konfiguriert ist Packetstore, die Navigation auf oberster Ebene zeigt das Menü Pakete. Klicken Sie Pakete um alle gespeicherten Pakete für das aktuelle Zeitintervall abzufragen.

- Globales Suchfeld

- Geben Sie den Namen eines beliebigen Geräts, eines Hostnamens oder einer IP-Adresse, einer Anwendung oder eines Netzwerk ein, um eine Übereinstimmung auf Ihrem Gerät zu finden Sensor oder Konsole. Wenn Sie einen verbundenen Recordstore haben, können Sie nach gespeicherten Datensätzen suchen. Wenn Sie einen verbundenen Packetstore haben, können Sie nach Paketen suchen.

- Hilfesymbol

- Sehen Sie sich die Hilfeinformationen für die Seite an, die Sie gerade betrachten. Um auf die aktuellsten und umfassendsten ExtraHop-Dokumentationen zuzugreifen, besuchen Sie die ExtraHop Documentation Webseite.

- Symbol „Systemeinstellungen"

- Greifen Sie auf Systemkonfigurationsoptionen wie Trigger, Alarme, geplante Berichte und benutzerdefinierte Geräte zu und klicken Sie, um das ExtraHop-System und die Version anzuzeigen. Klicken Sie Hinweise zum System um eine Liste der Funktionen in der aktuellsten Version und aller Systemhinweise wie ablaufende Lizenzen oder verfügbare Firmware-Upgrades.

- Symbol für Benutzeroptionen

- Loggen Sie sich ein und melden Sie sich von Ihrem ab Sensor oder Konsole, ändere dein Passwort, wähle das Display-Thema, eine Sprache einstellenund greifen Sie auf API-Optionen zu.

- Fenster umschalten

- Reduzieren oder erweitern Sie den linken Bereich.

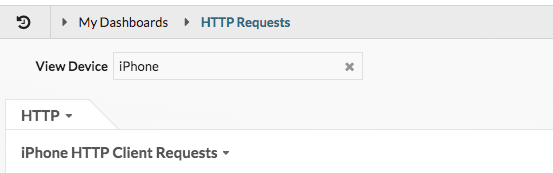

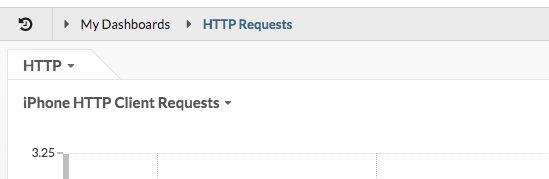

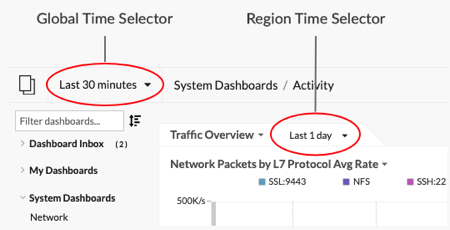

- Globaler Zeitselektor

- Ändern Sie das Zeitintervall um Anwendung- und Netzwerkaktivitäten anzuzeigen, die vom ExtraHop-System für einen bestimmten Zeitraum beobachtet wurden. Das globale Zeitintervall wird auf alle Metriken im System angewendet und ändert sich nicht, wenn Sie zu verschiedenen Seiten navigieren.

- Letzte Seiten

- Sehen Sie sich in einem Drop-down-Menü eine Liste der zuletzt besuchten Seiten an und treffen Sie eine Auswahl, um zu einer vorherigen Seite zurückzukehren. Wiederholte Seiten werden dedupliziert und komprimiert, um Platz zu sparen.

- Navigationspfad

- Sehen Sie sich an, wo Sie sich im System befinden, und klicken Sie auf einen Seitennamen im Pfad , um zu dieser Seite zurückzukehren.

- Dropdownmenü im Befehlsmenü

- Klicken Sie hier, um auf bestimmte Aktionen für die Seite zuzugreifen, die Sie gerade betrachten. Zum Beispiel, wenn Sie

klicken Armaturenbretter oben auf der Seite das Befehlsmenü

bietet Aktionen zum Ändern der

Dashboard-Eigenschaften oder zum Erstellen eines neuen Dashboard.

bietet Aktionen zum Ändern der

Dashboard-Eigenschaften oder zum Erstellen eines neuen Dashboard.

Beginnen Sie mit der Datenanalyse

Beginnen Sie Ihre Reise zur Datenanalyse mit dem ExtraHop-System, indem Sie die unten aufgeführten grundlegenden Workflows befolgen. Sobald Sie sich mit dem ExtraHop-System vertraut gemacht haben, können Sie komplexere Aufgaben wie das Installieren von Bundles und das Erstellen von Triggern erledigen.

Im Folgenden finden Sie einige grundlegende Möglichkeiten, mit dem ExtraHop-System zu navigieren und mit diesem zu arbeiten, um Netzwerkaktivitäten zu analysieren.

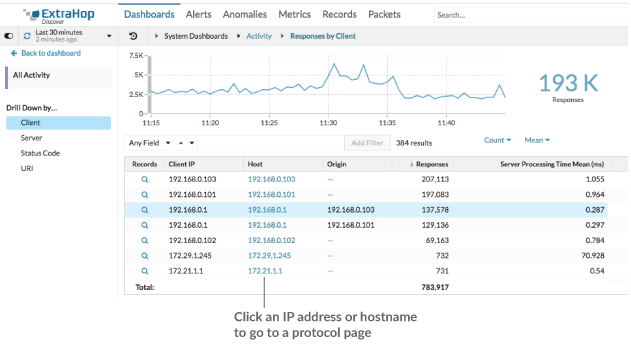

- Überwachen Sie Kennzahlen und untersuchen Sie interessante Daten

- Gute Ausgangspunkte sind die Dashboard zur Netzwerkaktivität und Dashboard zur Netzwerkleistung, die

Ihnen Zusammenfassungen wichtiger Kennzahlen zur Anwendungsleistung in Ihrem Netzwerk zeigen. Wenn

Sie einen Anstieg des Datenverkehrs, Fehler oder Serververarbeitungszeit feststellen, können Sie mit den

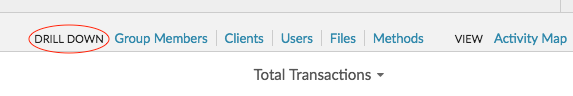

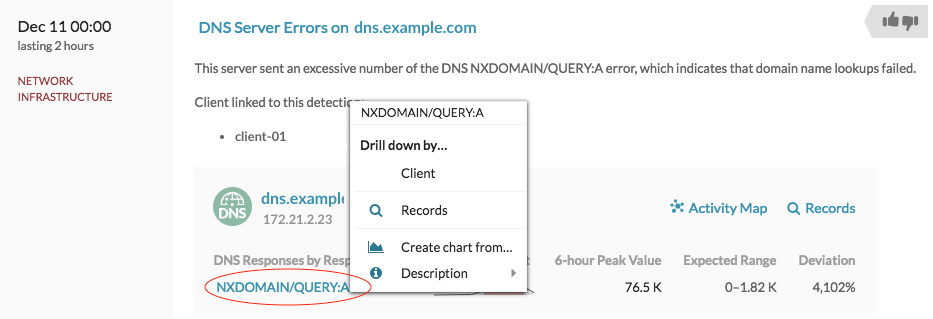

Dashboard-Daten interagieren, um bohren Sie nach unten und ermitteln Sie, welche Clients, Server,

Methoden oder andere Faktoren zu der ungewöhnlichen Aktivität beigetragen haben.

Anschließend können Sie die Leistungsüberwachung oder Problembehandlung fortsetzen, indem Sie ein benutzerdefiniertes Dashboard erstellen um eine Reihe interessanter Metriken und Geräte zu verfolgen.

Schauen Sie sich Folgendes an Komplettlösungen um mehr über die Überwachung von Daten in Dashboards zu erfahren:

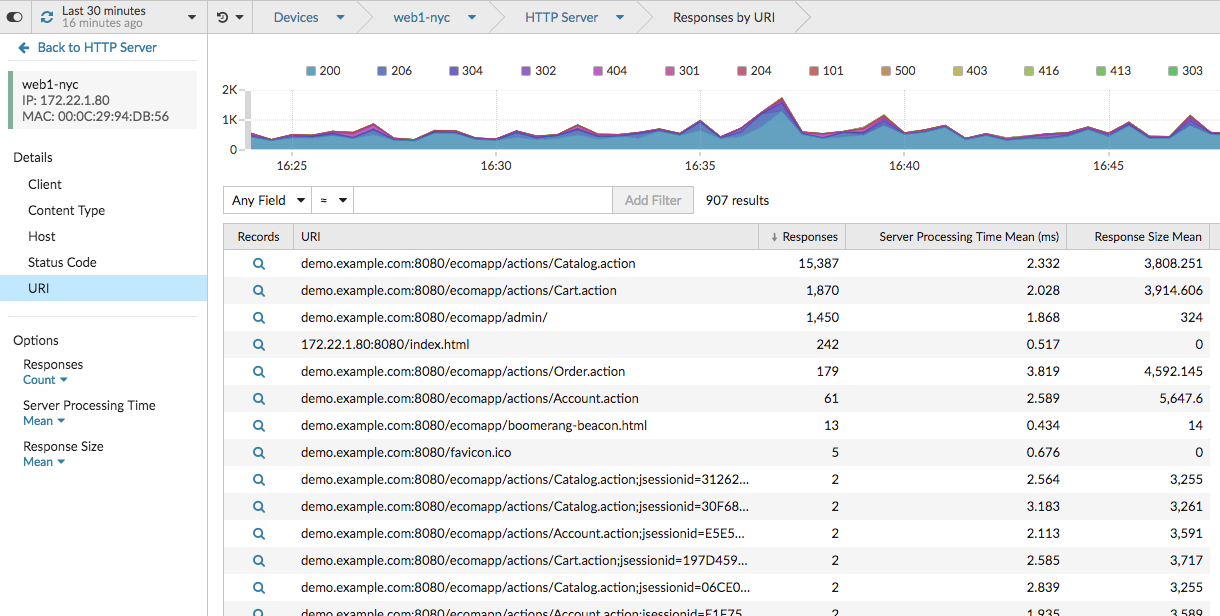

- Suchen Sie nach einem bestimmten Gerät und untersuchen Sie zugehörige Metriken und Transaktionen

- Wenn Sie einen langsamen Server untersuchen möchten, können Sie suche nach dem Server im ExtraHop-System anhand des Gerätenamens oder der IP-Adresse

und untersuchen Sie dann die Aktivität des Servers auf einer Protokollseite.

Gab es einen Anstieg an Antwortfehlern oder Anfragen? War die Serververarbeitungszeit zu hoch oder hat sich die

Netzwerklatenz auf die Datenübertragungsrate ausgewirkt? Klicken Sie auf der

Geräteseite auf verschiedene Protokolle, um weitere vom ExtraHop-System gesammelte Metrik Daten zu untersuchen. Aufschlüsselung nach

Peer-IP-Adressen um zu sehen, mit welchen Clients oder Anwendungen der Server gesprochen hat.

Wenn Ihr ExtraHop-System mit einem verbunden ist Recordstore, Sie können ganze Transaktionen untersuchen, an denen der Server beteiligt war Erstellen einer Datensatzabfrage.

Schauen Sie sich Folgendes an Komplettlösungen um mehr über das Erkunden von Metriken und Datensätzen zu erfahren:

- Verschaffen Sie sich einen Überblick über Änderungen an Ihrem Netzwerk, indem Sie nach Protokollaktivitäten suchen

- Sie können Ihr Netzwerk von oben nach unten betrachten, indem Sie sich die integrierten Protokollgruppen ansehen. Eine

Protokollgruppe ist eine Sammlung von Geräten, die vom

ExtraHop-System auf der Grundlage des über die Leitung beobachteten Protokollverkehrs automatisch gruppiert werden. Sie können beispielsweise

neue oder stillgelegte Server finden, die aktiv über ein Protokoll kommunizieren, indem Sie eine

Aktivitätskarte erstellen.

Wenn Sie eine Sammlung von Geräten finden, die Sie weiter überwachen möchten, können Sie ein Geräte-Tag hinzufügen oder benutzerdefinierter Gerätename damit diese Geräte im ExtraHop-System leichter auffindbar sind. Du kannst auch eine benutzerdefinierte Gerätegruppe erstellen oder ein benutzerdefiniertes Dashboard um die Aktivität von Gerätegruppe zu überwachen.

Erweiterte Workflows zur Anpassung Ihres ExtraHop-Systems

Nachdem Sie sich mit den grundlegenden Arbeitsabläufen vertraut gemacht haben, können Sie Ihr ExtraHop-System anpassen, indem Sie Warnmeldungen einrichten, benutzerdefinierte Metriken erstellen oder Bundles installieren.

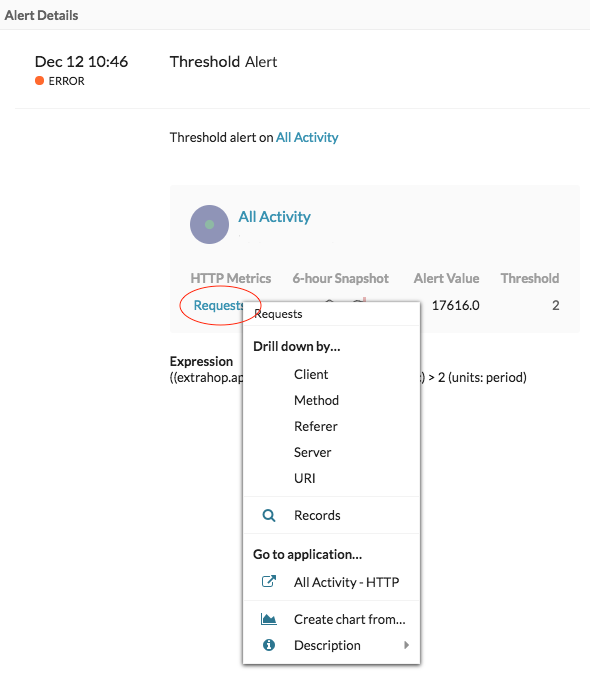

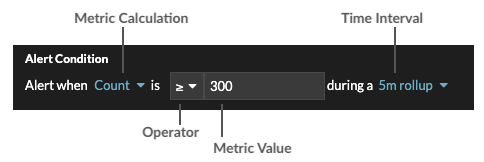

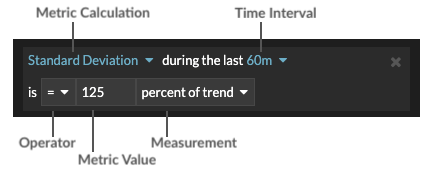

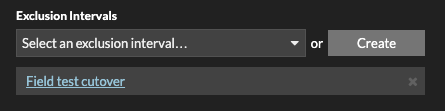

- Benachrichtigungen einrichten

- Warnmeldungen Verfolgen Sie bestimmte Messwerte, um Sie über Verkehrsabweichungen zu informieren, die auf ein Problem mit einem Netzwerkgerät hinweisen könnten. Einen Schwellenwertalarm konfigurieren um Sie zu benachrichtigen, wenn eine überwachte Metrik einen definierten Wert überschreitet. Konfigurieren Sie eine Trendwarnung um Sie zu benachrichtigen, wenn eine überwachte Metrik von den normalen, vom System beobachteten Trends abweicht.

- Erstellen Sie einen Auslöser, um benutzerdefinierte Metriken und Anwendungen zu erstellen

-

Trigger sind benutzerdefinierte Skripts

, die bei einem vordefinierten Ereignis eine Aktion ausführen. Trigger müssen geplant werden, um sicherzustellen, dass

ein Auslöser die Systemleistung nicht negativ beeinflusst.

Schauen Sie sich Folgendes an Komplettlösungen um mehr über das Erkunden von Metriken und Datensätzen zu erfahren:

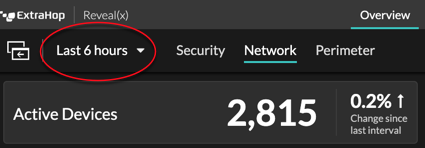

Zeitintervalle

Der Zeitselektor wird in der oberen linken Ecke der Navigationsleiste angezeigt und steuert das globale Zeitintervall für Metriken und Erkennungen, die im ExtraHop-System angezeigt werden.

Hier sind einige Überlegungen zu Zeitintervallen:

- Mit der Zeitselektor können Sie ein relatives globales Zeitintervall auswählen, z. B. den letzten Tag, oder einen benutzerdefinierten Zeitraum festlegen.

- Mit dem Zeitselektor können Sie ändere deine angezeigte Zeitzone manuell.

- Das gewählte Zeitintervall bleibt unverändert, unabhängig davon, ob Sie Metriken in einem Dashboard anzeigen oder Entdeckungen untersuchen, bis Sie das Intervall ändern oder zu einer Seite mit einem voreingestellten Zeitintervall navigieren, z. B. Erkennungsdetails oder Bedrohungsinformationen.

- Wenn beim Abmelden ein relatives Zeitintervall ausgewählt wird, verwendet das ExtraHop-System standardmäßig dieses relative Zeitintervall, wenn Sie sich wieder anmelden.

- Wenn beim Abmelden ein benutzerdefinierter Zeitraum ausgewählt wird, verwendet das ExtraHop-System standardmäßig das letzte relative Zeitintervall, das Sie während der vorherigen Anmeldesitzung angesehen haben.

- Sie können auf die fünf letzten eindeutigen Zeitintervalle zugreifen über Geschichte Registerkarte der Zeitselektor.

- Das Zeitintervall ist am Ende der URL in Ihrem Browser enthalten. Um einen Link mit anderen zu teilen, der ein bestimmtes Zeitintervall einhält, kopieren Sie die gesamte URL. Um nach dem Abmelden vom ExtraHop-System ein bestimmtes Zeitintervall einzuhalten, setzen Sie ein Lesezeichen für die URL.

Ändern Sie das Zeitintervall

- Klicken Sie auf das Zeitintervall in der oberen linken Ecke der Seite (zum Beispiel Letzte 30 Minuten).

-

Wählen Sie aus den folgenden Intervall-Optionen:

- Ein voreingestelltes Zeitintervall (z. B. Letzte 30 Minuten, Letzte 6 Stunden, Letzter Tag, oder Letzte Woche).

- Eine benutzerdefinierte Zeiteinheit.

- Ein benutzerdefinierter Zeitraum. Klicken Sie auf einen Tag, um das Startdatum für den Bereich anzugeben. Mit einem Klick wird ein einzelner Tag angegeben. Wenn Sie auf einen anderen Tag klicken, wird das Enddatum für den Bereich angegeben.

- Metrik Deltas vergleichen aus zwei verschiedenen Zeitintervallen.

- klicken Speichern.

| Hinweis: | Sie können das Zeitintervall auch über den Geschichte Klicken Sie auf die Registerkarte, indem Sie aus bis zu fünf aktuellen Zeitintervallen auswählen, die in einer vorherigen Anmeldesitzung festgelegt wurden. |

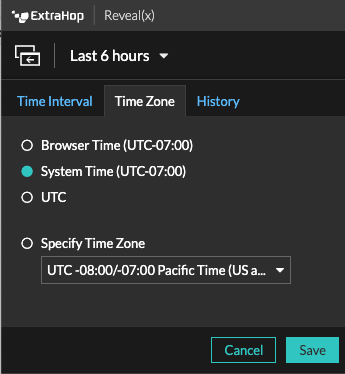

Ändern Sie die angezeigte Zeitzone

Mit dem Zeitselektor können Sie die im ExtraHop-System angezeigte Zeitzone ändern. Dies bietet mehr Flexibilität bei der Anzeige zeitbasierter Daten wie Metriken, Erkennungen und Aufzeichnungen in Umgebungen, die sich über mehrere Zeitzonen erstrecken.

Hier sind einige Überlegungen zur Anzeige von Zeiteinstellungen in RevealX 360 :

- Die Änderung Ihrer angezeigten Zeitzone wirkt sich auf die Datums- und Zeitstempel aus, die Sie im ExtraHop-System sehen, gilt jedoch nicht für geplante Berichte oder exportierte Dashboards.

- Wenn Sie Ihre Zeitzone ändern, wird die in den Administrationseinstellungen konfigurierte Standardanzeigezeit überschrieben. siehe Systemzeit (für ExtraHop Performance und RevealX Enterprise) oder Konfigurieren Sie die Systemzeit (für RevealX 360) für weitere Informationen.

- <extrahop-hostname-or-IP-address>Loggen Sie sich über https://in das ExtraHop-System ein.

- Klicken Sie in der oberen linken Ecke der Seite auf die Zeitselektor.

- Klicken Sie Zeitzone.

-

Wählen Sie eine der folgenden Optionen aus:

- Uhrzeit des Browsers

- Systemzeit

- UTC

- Zeitzone angeben und wählen Sie dann eine Zeitzone aus der Dropdownliste aus.

- Klicken Sie Speichern.

Die neuesten Daten für ein Zeitintervall anzeigen

Seiten, auf denen überwachte Metrikdaten angezeigt werden, wie Dashboards und Protokollseiten, werden kontinuierlich aktualisiert, um die neuesten Daten für das ausgewählte Zeitintervall anzuzeigen.

Seiten mit detaillierten Metriken, Erkennungen, Datensätze, Pakete und Warnungen werden auf Anfrage neu geladen,

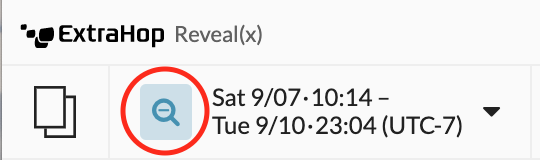

indem Sie auf das Symbol „Daten aktualisieren" in der oberen linken Ecke der Seite klicken.

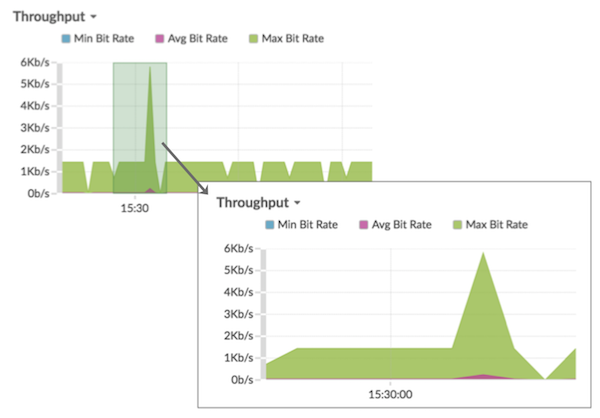

Granularität der Diagrammdaten ändern

Das ExtraHop-System speichert Metriken in Zeitabständen von 30 Sekunden. Metrische Daten werden dann aggregiert oder in weitere Zeiträume von fünf Minuten und einer Stunde zusammengefasst. Durch das Aggregieren von Daten kann die Anzahl der in einem Zeitreihendiagramm gerenderten Datenpunkte begrenzt werden, sodass die Granularität der Daten einfacher zu interpretieren ist. Das von Ihnen gewählte Zeitintervall bestimmt die beste Aggregation oder Zusammenfassung von Daten, die für den betrachteten Zeitraum in einem Diagramm angezeigt werden sollen.

Wenn Sie beispielsweise ein großes Zeitintervall auswählen, z. B. eine Woche, werden die Metrikdaten zu einstündigen Rollups zusammengefasst. Auf der X-Achse eines Liniendiagramm sehen Sie einen Datenpunkt für jede Stunde statt eines Datenpunkts für alle 30 Sekunden. Wenn Sie die Granularität erhöhen möchten, können Sie ein Diagramm vergrößern oder das Zeitintervall ändern.

Das ExtraHop-System umfasst integrierte hochpräzise Metriken mit 1-Sekunden-Rollups, bei denen es sich um die Netzwerk-Bytes- und Netzwerk-Paket-Metriken handelt. Diese Metriken sind mit einem Gerät oder einer Netzwerkerfassungsquelle verknüpft. Weitere Informationen zum Anzeigen dieser Metriken in einem Diagramm finden Sie unter Zeigen Sie die maximale Rate in einem Diagramm an.

Das ExtraHop-System enthält auch integrierte Metriken zur Identifizierung der einzelnen Millisekunde des Datenverkehrs mit dem höchsten Verkehrsaufkommen innerhalb von 1 Sekunde. Diese Metriken, d. h. Maximale Netzwerk-Bytes pro Millisekunde und Maximale Anzahl an Paketen pro Millisekunde, sind mit einer Netzwerk-Capture-Quelle verknüpft und helfen Ihnen dabei, Microbursts zu erkennen. Microbursts sind schnelle Datenverkehrsschübe, die innerhalb von Millisekunden auftreten .

Die folgende Tabelle enthält Informationen darüber, wie Daten basierend auf dem Zeitintervall aggregiert werden.

| Zeitintervall | Aggregations-Rollup (falls verfügbar) | Hinweise |

|---|---|---|

| Weniger als sechs Minuten | 1 Sekunde | Ein 1-Sekunden-Rollup ist nur für benutzerdefinierte Metriken und für die folgenden

integrierten Metriken verfügbar:

|

| 120 Minuten oder weniger | 30 Sekunden | Wenn kein 30-Sekunden-Roll-Up verfügbar ist, wird ein 5-minütiges oder 60-minütiges Roll-Up angezeigt. |

| Zwischen 121 Minuten und 24 Stunden | 5 Minuten | Wenn das 5-minütige Roll-Up nicht verfügbar ist, wird ein 60-minütiges Roll-Up angezeigt. |

| Mehr als 24 Stunden | 60 Minuten | — |

| Hinweis: | Wenn Sie über einen erweiterten Datenspeicher verfügen, der für 24-Stunden-Metriken konfiguriert ist, zeigt ein bestimmtes Zeitintervall von 30 Tagen oder länger einen 24-Stunden-Aggregations-Rollup an. |

Vergrößern Sie einen benutzerdefinierten Zeitraum

Sie können über ein Diagramm klicken und ziehen, um interessante Metrikaktivitäten zu vergrößern. Dieser benutzerdefinierte Zeitraum wird dann auf das gesamte ExtraHop-System angewendet. Dies ist nützlich, um andere Metrik Aktivitäten zu untersuchen, die gleichzeitig aufgetreten sind.

Das Vergrößern eines Zeitbereichs ist nur in Diagrammen mit einer X- und Y-Achse verfügbar, z. B. in Linien-, Flächen-, Candlestick- und Histogrammdiagrammen.

Frieren Sie das Zeitintervall ein, um einen benutzerdefinierten Zeitraum zu erstellen

Wenn Sie interessante Daten auf einer Aktivitätsdiagramm, einem Dashboard oder einer Protokollseite sehen, können Sie das Zeitintervall einfrieren, um sofort einen benutzerdefinierten Zeitraum zu erstellen. Das Einfrieren des Zeitintervalls ist nützlich, um Links zu erstellen, die Sie mit anderen teilen können, und um verwandte Metrikaktivitäten zu untersuchen, die gleichzeitig aufgetreten sind.

Übersichtsseiten

Auf Übersichtsseiten können Sie schnell den Umfang verdächtiger Aktivitäten in Ihrem Netzwerk einschätzen, sich über Protokollaktivitäten und Geräteverbindungen informieren und eingehenden und ausgehender Datenverkehr in Ihrem Netzwerk untersuchen.

- Sehen Sie sich das an Überblick über die Sicherheit für Informationen über Sicherheitserkennungen in Ihrem Netzwerk.

- Sehen Sie sich das an Überblick über das Netzwerk für Informationen über aktive Geräte in Ihrem Netzwerk.

- Sehen Sie sich das an Überblick über den Perimeter für Informationen über den Verkehr, der in und aus Ihrem Netzwerk fließt.

Überblick über die Sicherheit

In der Sicherheitsübersicht werden mehrere Diagramme angezeigt, in denen Daten zu Erkennungen aus unterschiedlichen Perspektiven dargestellt werden. Mithilfe dieser Diagramme können Sie den Umfang der Sicherheitsrisiken einschätzen, Untersuchungen zu ungewöhnlichen Aktivitäten einleiten und Sicherheitsbedrohungen eindämmen. Erkennungen werden je nach Metrik alle 30 Sekunden oder jede Stunde analysiert.

| Video: | Sehen Sie sich die entsprechende Schulung an: Überblick über Sicherheit, Netzwerk und Perimeter |

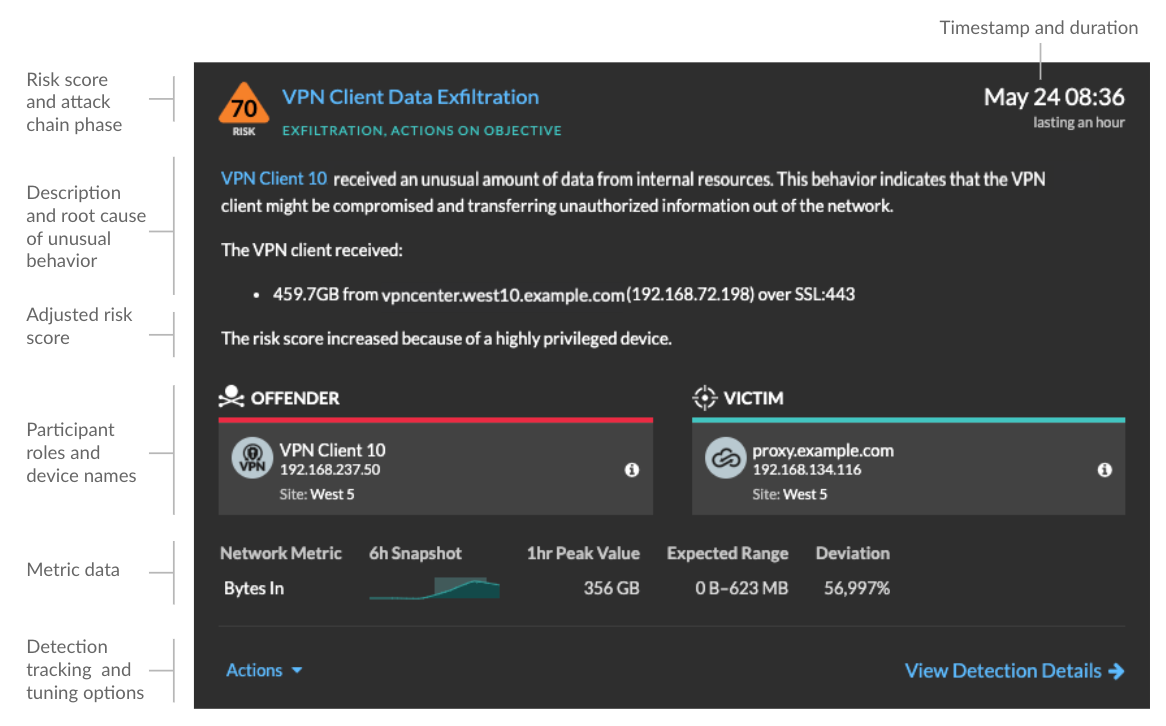

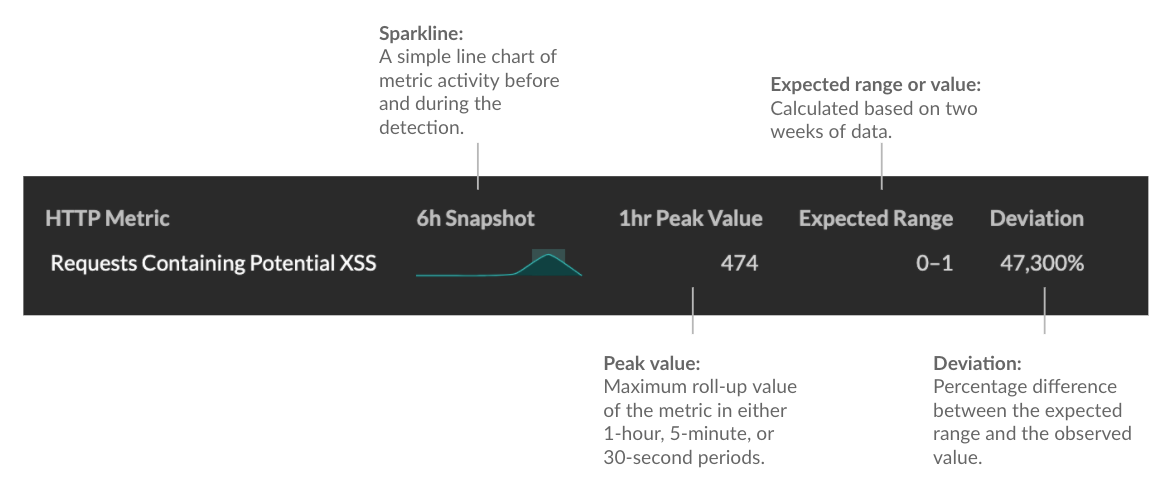

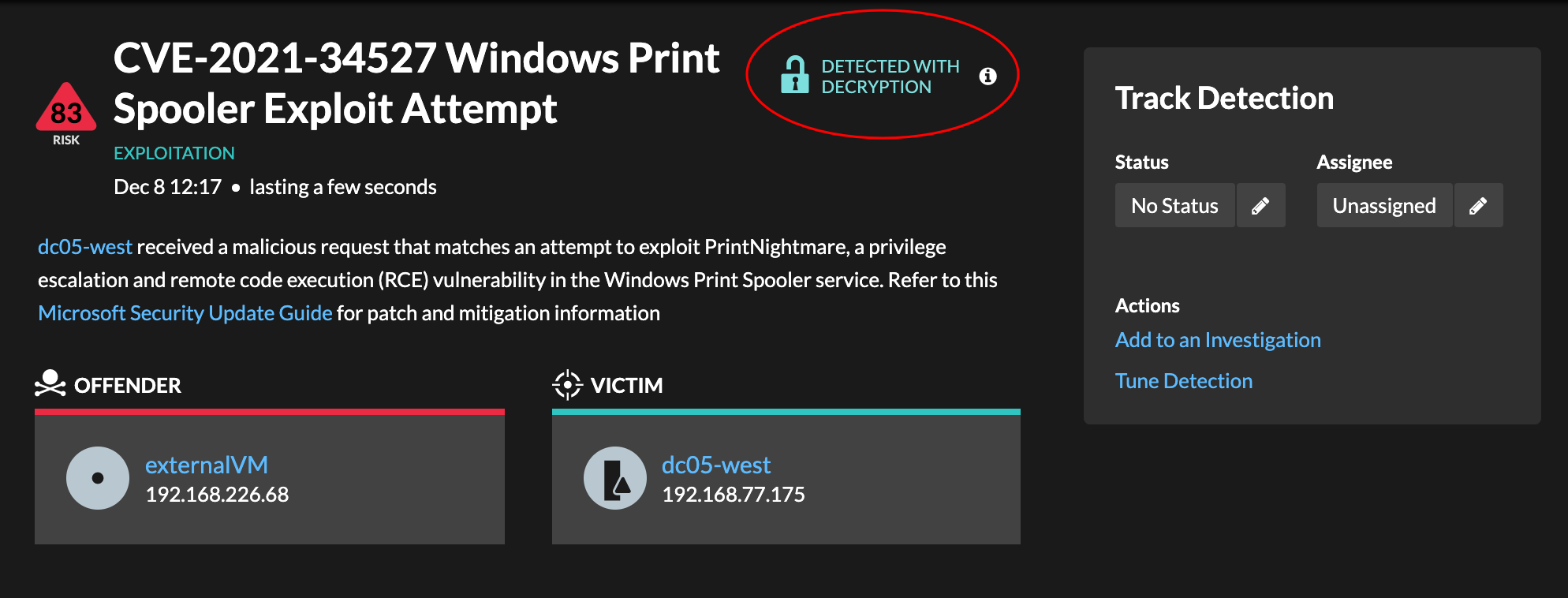

- Für Triage empfohlen

- Dieses Diagramm zeigt Ihnen eine Liste von Erkennungen, die ExtraHop auf der Grundlage einer kontextbezogenen Analyse Ihrer Umgebung, auch bekannt als Smart Triage, empfiehlt. Klicken Sie auf eine Erkennung, um die Erkennungskarte in Triage-Ansicht auf der Seite „Erkennungen".

- Ermittlungen

- Dieses Diagramm zeigt die Anzahl der Untersuchungen, die während des ausgewählten Zeitintervalls erstellt wurden. Die Zählung beinhaltet Untersuchungen, die von ExtraHop empfohlen oder von Benutzern erstellt wurden. Klicken Sie auf das Diagramm, um das zu sehen Tabelle der Untersuchungen auf der Seite „ Erkennungen".

- Erkennungen nach Angriffskategorie

- Dieses Diagramm bietet einen schnellen Überblick über die Arten von Angriffen, für die Ihr Netzwerk möglicherweise gefährdet ist, und zeigt die Anzahl der Erkennungen an, die in jeder Kategorie während des ausgewählten Zeitintervalls aufgetreten sind. Die Aktionen bei objektiven Erkennungen sind nach Typ aufgelistet, damit Sie die schwerwiegendsten Erkennungen priorisieren können. Klicken Sie auf eine beliebige Zahl, um eine gefilterte Ansicht der Erkennungen zu öffnen, die den ausgewählten entsprechen Kategorie des Angriffs.

- Häufige Straftäter

- Dieses Diagramm zeigt die 20 Geräte oder Endgeräte, die bei einer oder mehreren

Erkennungen als Straftäter fungierten. Das ExtraHop-System berücksichtigt die Anzahl der verschiedenen Angriffskategorien und

Erkennungstypen sowie die Risikobewertung der mit jedem Gerät verbundenen Erkennungen, um

festzustellen, welche Geräte als häufige Straftäter gelten.

Die Größe des Geräterollensymbols gibt die Anzahl der verschiedenen Erkennungstypen an, und die Position des Symbols gibt die Anzahl der verschiedenen Angriffskategorien an. Klicken Sie auf ein Rollensymbol, um weitere Informationen zu den Angriffskategorien und Erkennungstypen anzuzeigen, die dem Gerät zugeordnet sind. Klicken Sie auf den Gerätenamen, um ihn anzuzeigen Eigenschaften Gerät.

Erfahren Sie mehr über Netzwerksicherheit mit dem Dashboard zur Erhöhung der Sicherheit.

Bedrohungsinformationen

Threat Briefings bieten in der Cloud aktualisierte Hinweise zu branchenweiten Sicherheitsereignissen. Erfahren Sie mehr über Bedrohungsinformationen.

Standortauswahl und Bericht über Sicherheitsoperationen

Auf dieser Seite können Sie die Websites angeben, von denen Sie Daten anzeigen möchten. Benutzer mit Zugriff auf das NDR-Modul können einen Security Operations Report erstellen, um die Ergebnisse zu teilen.

- Seitenauswahl

- Klicken Sie oben auf der Seite auf die Seitenauswahl, um Daten für eine oder mehrere Websites in Ihrer Umgebung anzuzeigen. Sehen Sie sich den kombinierten Traffic in Ihren Netzwerken an oder konzentrieren Sie sich auf einen einzelnen Standort, um Gerätedaten schnell zu finden. Die Seitenauswahl zeigt an, wann alle oder einige Websites offline sind. Da Daten von Offline-Websites nicht verfügbar sind, werden in den Diagrammen und Geräteseiten, die Offlineseiten zugeordnet sind, möglicherweise keine oder nur begrenzte Daten angezeigt. Der Site-Selector ist nur von einem verfügbar Konsole.

- (nur NDR-Modul) Sicherheitsbetriebsbericht

- Der Security Operations Report enthält eine Zusammenfassung der wichtigsten Erkennungen und Risiken für Ihr Netzwerk. klicken Bericht generieren um den Berichtsinhalt, das Zeitintervall und die Websites anzugeben, die in den Bericht aufgenommen werden sollen, klicken Sie dann auf Generieren um eine PDF-Datei zu erstellen. klicken Bericht planen um einen Security Operations Report zu erstellen, der per E-Mail an die Empfänger gesendet wird gemäß die konfigurierte Frequenz.

Überblick über das Netzwerk

In der Netzwerkübersicht werden eine Übersicht der Funde in Ihrem Netzwerk sowie eine Liste der Straftäter nach Anzahl der Entdeckungen angezeigt. Die Netzwerkübersicht aktualisiert die Erkennungskarte und die Täterdaten jede Minute.

| Video: | Sehen Sie sich die entsprechende Schulung an: Überblick über Sicherheit, Netzwerk und Perimeter |

- Erkennungskategorie umschalten

- Sie können zwischen Ansichten wechseln, die angezeigt werden Alle Angriffserkennungen oder Alle Leistungserkennungen, abhängig von den aktivierten Modulen und Ihrem Modulzugriff.

Straftäter bei Feststellungen

Diese Liste zeigt die Täter, sortiert nach der Anzahl der Erkennungen, bei denen das Gerät oder der Endpunkt als Täter fungierte.

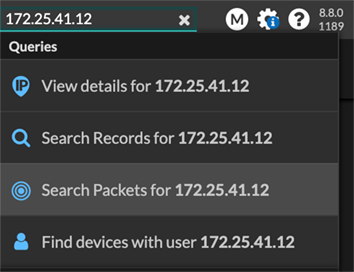

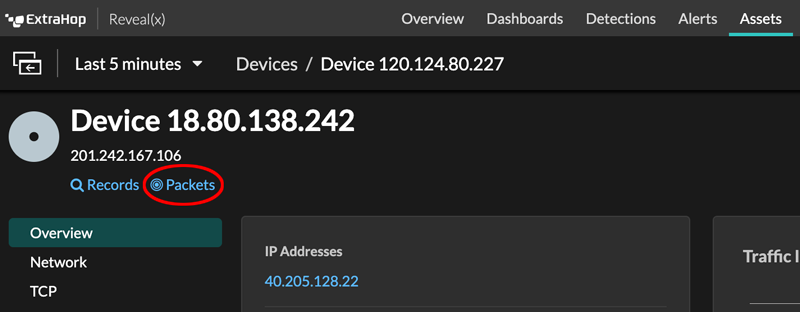

- Klicken Sie in der Liste auf ein Gerät oder einen Endpunkt, um die zugehörigen Funde in der Erkennungsübersicht hervorzuheben und die Geräteeigenschaften sowie die Links zum Zugriff auf Endpunktsuche Websites, Erkennungen, Aufzeichnungen oder Pakete.

- Abhängig von der ausgewählten Erkennungskategorie und Ihrem Systemmodul klicken Sie auf Alle Angriffserkennungen anzeigen oder Alle Leistungserkennungen anzeigen Link zum Erkennungen seite, nach Erkennungskategorie gefiltert und nach Quelle gruppiert.

- Wählen Sie die Erkennungen ohne Opfer anzeigen Kontrollkästchen, um Erkennungen anzuzeigen, an denen kein Opferteilnehmer Teilnehmer ist. TLS-Scans und bestimmte Warnmeldungen bei verdächtigen Aktivitäten schließen beispielsweise nur einen Täter ein.

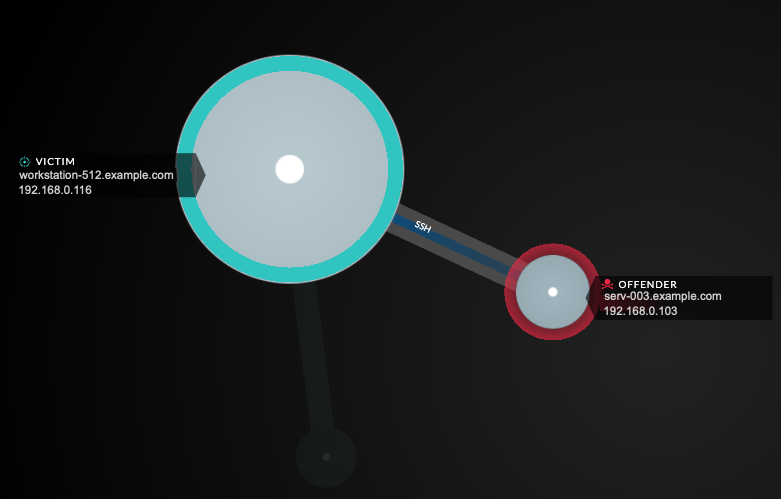

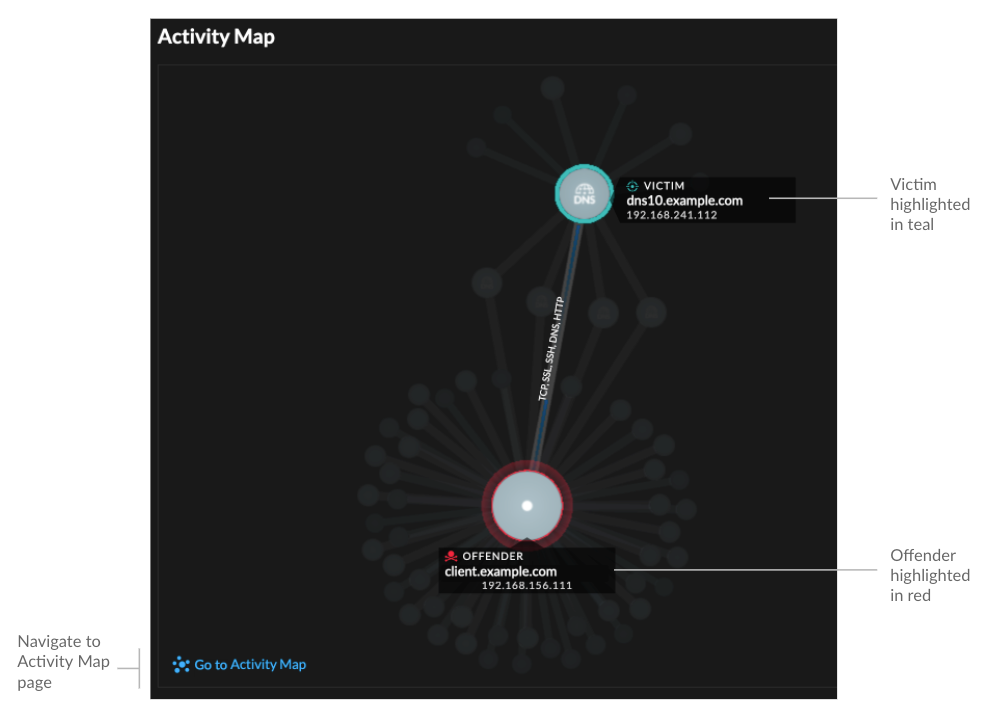

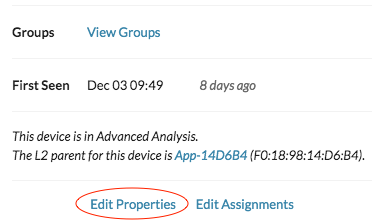

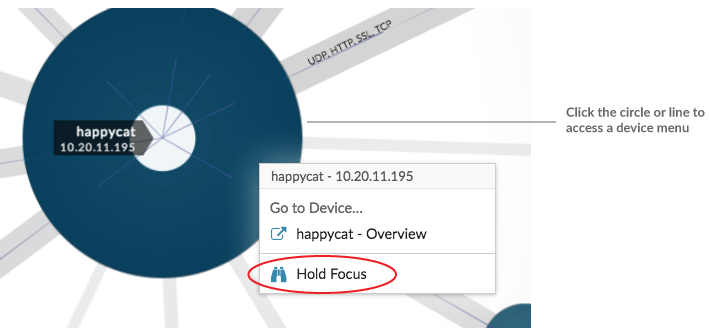

Erkennungskarte

In der Erkennungsübersicht werden der Täter und das Opfer für alle Erkennungen angezeigt, die im Umschalter für die Erkennungskategorie ausgewählt wurden.

Kreise werden rot hervorgehoben, wenn das Gerät während des ausgewählten Zeitintervalls bei mindestens einer Erkennung als Täter aufgetreten ist, und blaugrün hervorgehoben, wenn es sich bei dem Gerät um ein Opfer handelt.

Die Teilnehmer sind durch Leitungen miteinander verbunden, die mit dem Erkennungstyp oder der Anzahl der mit der Verbindung verbundenen Erkennungen gekennzeichnet sind, und Geräterollen werden durch ein Symbol dargestellt.

- Klicken Sie auf einen Kreis, um die Geräteeigenschaften anzuzeigen und auf Links zuzugreifen Endpunktsuche Websites, Erkennungen, Aufzeichnungen oder Pakete.

- Klicken Sie auf eine Verbindung, um die zugehörigen Erkennungen anzuzeigen.

- Bewegen Sie den Mauszeiger über einen Kreis, um Gerätebeschriftungen zu sehen und Geräteanschlüsse hervorzuheben.

Erfahre mehr über Erkennungen.

Standortauswahl und Bericht über Sicherheitsoperationen

Auf dieser Seite können Sie die Websites angeben, von denen Sie Daten anzeigen möchten. Benutzer mit Zugriff auf das NDR-Modul können einen Security Operations Report erstellen, um die Ergebnisse zu teilen.

- Seitenauswahl

- Klicken Sie oben auf der Seite auf die Seitenauswahl, um Daten für eine oder mehrere Websites in Ihrer Umgebung anzuzeigen. Sehen Sie sich den kombinierten Traffic in Ihren Netzwerken an oder konzentrieren Sie sich auf einen einzelnen Standort, um Gerätedaten schnell zu finden. Die Seitenauswahl zeigt an, wann alle oder einige Websites offline sind. Da Daten von Offline-Websites nicht verfügbar sind, werden in den Diagrammen und Geräteseiten, die Offlineseiten zugeordnet sind, möglicherweise keine oder nur begrenzte Daten angezeigt. Der Site-Selector ist nur von einem verfügbar Konsole.

- (nur NDR-Modul) Sicherheitsbetriebsbericht

- Der Security Operations Report enthält eine Zusammenfassung der wichtigsten Erkennungen und Risiken für Ihr Netzwerk. klicken Bericht generieren um den Berichtsinhalt, das Zeitintervall und die Websites anzugeben, die in den Bericht aufgenommen werden sollen, klicken Sie dann auf Generieren um eine PDF-Datei zu erstellen. klicken Bericht planen um einen Security Operations Report zu erstellen, der per E-Mail an die Empfänger gesendet wird gemäß die konfigurierte Frequenz.

Perimeter im Überblick

In der Perimeterübersicht werden Diagramme und interaktive Visualisierungen angezeigt, mit denen Sie den Datenverkehr überwachen können, der über Verbindungen mit externen Endpunkten in Ihr Netzwerk ein- und ausströmt.

| Video: | Sehen Sie sich die entsprechende Schulung an: Überblick über Sicherheit, Netzwerk und Perimeter |

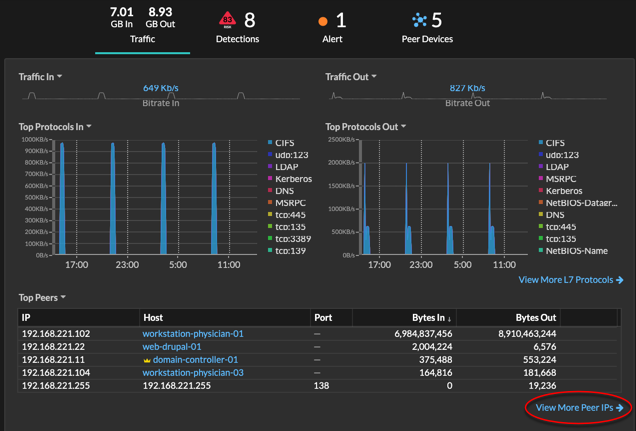

Perimeterverkehr

Die Perimeter-Traffic-Diagramme bieten einen Überblick über den Geräteverkehr mit externen Verbindungen.

- Eingehender Verkehr

- Diese Anzahl zeigt die Gesamtmenge des eingehender Datenverkehr während des ausgewählten Zeitintervalls. Klicken Sie auf die Anzahl, um die Geschwindigkeit anzuzeigen, mit der Daten von externen Endpunkten eintreffen, und eine Aufschlüsselung nach Standort oder Konversation.

- Ausgehender Verkehr

- Diese Anzahl zeigt die Gesamtmenge des ausgehender Datenverkehr während des ausgewählten Zeitintervalls. Klicken Sie auf die Anzahl, um die Rate anzuzeigen, mit der Daten an externe Endpunkte übertragen werden, und eine Aufschlüsselung nach Standort oder Konversation.

- Geräte, die eingehende Verbindungen akzeptieren

- Diese Anzahl zeigt die Anzahl der Geräte an, die während des ausgewählten Zeitintervalls eingehende Verbindungen von externen Endpunkten akzeptiert haben. Klicken Sie auf die Anzahl, um eine Übersichtsseite für Gerätegruppe zu öffnen, auf der eine Liste der Geräte, Verkehrsdaten und Protokollaktivitäten angezeigt wird.

- Eingehende Verbindungen

- Diese Anzahl zeigt die Anzahl der eingehenden Verbindungen an, die von externen Endpunkten initiiert wurden. Klicken Sie auf die Anzahl, um eine detaillierte Ansicht dieser Konversationen zu öffnen.

- Verdächtige eingehende Verbindungen

- Dieses Zähldiagramm zeigt die Anzahl der Verbindungen an, die von verdächtigen externen Endpunkten initiiert wurden. ExtraHop identifiziert verdächtige Endpunkte durch Bedrohungsinformationen Daten. Klicken Sie auf das Diagramm, um eine gefilterte Ansicht dieser Konversationen zu öffnen.

- Verdächtige ausgehende Verbindungen

- Diese Anzahl zeigt die Anzahl der Verbindungen an, die interne Endpunkte mit verdächtigen externen Endpunkten initiiert haben. ExtraHop identifiziert verdächtige Endpunkte durch Bedrohungsinformationen Daten. Klicken Sie auf das Diagramm, um eine gefilterte Ansicht dieser Konversationen zu öffnen.

- Ungewöhnliche Verbindungen

- (Nur RevealX 360) Diese Anzahl zeigt die Anzahl der ausgehenden Verbindungen von Ihrem Netzwerk zu IP-Adressen an, die normalerweise nicht besucht werden oder in der Vergangenheit nicht besucht wurden. Klicken Sie auf das Diagramm, um eine gefilterte Ansicht dieser Konversationen zu öffnen.

Halo-Visualisierung

Die Halo-Visualisierung bietet zwei Ansichten Ihrer Netzwerkverbindungen zu externen Endpunkten: Cloud Services und Large Uploads.

Externe Endpunkte erscheinen auf dem äußeren Ring mit Verbindungen zu internen Endpunkten und erscheinen als Kreise in der Mitte der Visualisierung. Diese Visualisierungen ermöglichen es Ihnen, Ihre Prioritäten zu setzen Untersuchung für Verbindungen, bei denen ein hohes Risiko erkannt wurde, oder für hochwertige Geräte.

Um die Identifizierung von Endpunkten mit hohem Traffic zu erleichtern, nehmen innere und äußere Ringe mit steigendem Verkehrsaufkommen an Größe zu. In einigen Fällen kann die Größe der inneren Kreise und der äußeren Ringsegmente aus Gründen der Lesbarkeit erhöht werden. Klicken Sie auf einen Endpunkt, um genaue Verkehrsinformationen anzuzeigen.

Klicken Sie Cloud-Dienste um Verbindungen zwischen internen Endpunkten und Cloud-Dienstanbietern anzuzeigen. Cloud-Dienstanbieter und die Menge der gesendeten oder empfangenen Daten werden im Informationsfeld auf der rechten Seite angezeigt. Sie können zwischen Ansichten wechseln , die angezeigt werden Ausgehende Bytes an Anbieter und Eingehende Byte zu Ihrem Netzwerk.

Klicken Sie Große Uploads um Verbindungen zwischen internen und externen Endpunkten anzuzeigen, bei denen über 1 MB an Daten in einer einzigen Übertragung von Ihrem Netzwerk zu einem Externer Endpunkt übertragen wurden. Externe Endpunkte und die Menge der hochgeladenen Daten werden im Informationsfeld auf der rechten Seite angezeigt.

- Zeigen Sie mit der Maus auf Endpunkte oder Verbindungen, um die verfügbaren Hostnamen und IP-Adressen anzuzeigen.

- Zeigen Sie mit der Maus auf Endpunkte oder Verbindungen, um die entsprechenden Listenelemente auf der rechten Seite hervorzuheben. Zeigen Sie ebenfalls mit der Maus auf Listenelemente, um die entsprechenden Endpunkte und Verbindungen in der Halo-Visualisierung hervorzuheben.

- Klicken Sie in der Halo-Visualisierung auf Endpunkte oder Verbindungen, um den Fokus zu behalten und auf der rechten Seite präzise Verkehrsinformationen und Links für Ihre Auswahl anzuzeigen.

- Klicken Sie in der Halo-Visualisierung oder -Liste auf einen Externer Endpunkt, um die Gesamtmenge des eingehenden oder ausgehender Datenverkehr anzuzeigen, der mit dem Endpunkt und den verbundenen internen Endpunkten verknüpft ist .

- Klicken Sie in der Liste auf einen internen Endpunkt, um Geräteeigenschaften anzuzeigen und auf Links zu zugehörigen Informationen wie Erkennungen, Aufzeichnungen oder Paketen zuzugreifen.

- Klicken Sie in der Liste auf die Lupe neben einem Endpunkt, um die mit dem Endpunkt verknüpften Datensätze anzuzeigen.

- Wechseln Sie am Ende der Liste für Cloud-Dienste zwischen Ansichten, die Bytes Out und Bytes In für Ihr Netzwerk anzeigen.

- Passen Sie das Zeitintervall an, um Verbindungen zu bestimmten Zeiten anzuzeigen, z. B. unerwartete Aktivitäten am Abend oder am Wochenende.

Kartenvisualisierung

Die Registerkarte Geolocation bietet eine Weltkarte des Verkehrs zwischen internen Endpunkten und geografischen Standorten, die auf der Karte in einer kontrastierenden Farbe hervorgehoben sind. Die Intensität der kontrastierenden Farbe steht für das Verkehrsaufkommen an dieser Geolokation. Auf der Karte dargestellte Geolokationen werden auch im rechten Bereich aufgeführt.

Klicken Sie auf eine hervorgehobene Geolokalisierung auf der Karte oder der Liste, um die Gesamtmenge des eingehenden oder ausgehender Datenverkehr im Zusammenhang mit verbundenen internen Endpunkten anzuzeigen.

Hier sind einige Möglichkeiten, wie Sie mit den Geolokalisierungsdetails und der Kartenvisualisierung interagieren können:

- Klicken Sie in der Liste auf einen internen Endpunkt, um Geräteeigenschaften anzuzeigen und auf Links zu zugehörigen Informationen wie Erkennungen, Aufzeichnungen oder Paketen zuzugreifen.

- Klicken Sie auf die Lupe neben einem Endpunkt in der Liste, um die mit dem Endpunkt verknüpften Datensätze anzuzeigen.

- Wechseln Sie am Ende der Liste zwischen Ansichten, in denen Bytes Out und Bytes In to your Netzwerk angezeigt werden.

- Klicken Sie auf die Steuerelemente in der unteren rechten Ecke der Karte, um die Karte zu vergrößern und zu verkleinern oder die Karte an die ursprüngliche Position zurückzubringen, oder Sie können das Mausrad drehen.

- Klicken und ziehen Sie mit der Maus auf die Karte oder drücken Sie die Pfeiltasten auf Ihrer Tastatur, um die Kartenansicht neu zu positionieren.

- Passen Sie das Zeitintervall an, um den Verkehr zu bestimmten Zeiten anzuzeigen, z. B. unerwartete Aktivitäten am Abend oder am Wochenende.

Standortauswahl und Bericht über Sicherheitsoperationen

Auf dieser Seite können Sie die Websites angeben, von denen Sie Daten anzeigen möchten. Benutzer mit Zugriff auf das NDR-Modul können einen Security Operations Report erstellen, um die Ergebnisse zu teilen.

- Seitenauswahl

- Klicken Sie oben auf der Seite auf die Seitenauswahl, um Daten für eine oder mehrere Websites in Ihrer Umgebung anzuzeigen. Sehen Sie sich den kombinierten Traffic in Ihren Netzwerken an oder konzentrieren Sie sich auf einen einzelnen Standort, um Gerätedaten schnell zu finden. Die Seitenauswahl zeigt an, wann alle oder einige Websites offline sind. Da Daten von Offline-Websites nicht verfügbar sind, werden in den Diagrammen und Geräteseiten, die Offlineseiten zugeordnet sind, möglicherweise keine oder nur begrenzte Daten angezeigt. Der Site-Selector ist nur von einem verfügbar Konsole.

- (nur NDR-Modul) Sicherheitsbetriebsbericht

- Der Security Operations Report enthält eine Zusammenfassung der wichtigsten Erkennungen und Risiken für Ihr Netzwerk. klicken Bericht generieren um den Berichtsinhalt, das Zeitintervall und die Websites anzugeben, die in den Bericht aufgenommen werden sollen, klicken Sie dann auf Generieren um eine PDF-Datei zu erstellen. klicken Bericht planen um einen Security Operations Report zu erstellen, der per E-Mail an die Empfänger gesendet wird gemäß die konfigurierte Frequenz.

Dashboards

Dashboards sind ein effektives Tool zur Überwachung des Netzwerkverkehrs mit hoher Priorität oder zur Behebung von Problemen, da sie mehrere Metrikdiagramme an einem zentralen Ort konsolidieren, an dem Sie Daten untersuchen und austauschen können. Sie können auch Textfelder hinzufügen, die mit Markdown formatiert sind, um Inhalte für Stakeholder bereitzustellen.

| Video: | Sehen Sie sich die entsprechende Schulung an: Dashboard-Konzepte |

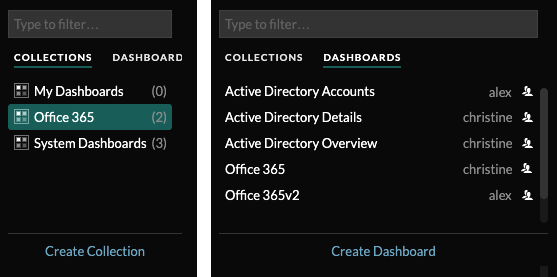

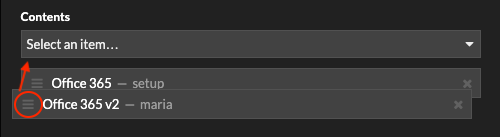

Dashboards und Sammlungen befinden sich im Dashboard-Dock.

Klicken Sie Sammlungen um alle Dashboard-Sammlungen anzuzeigen, die Sie besitzen oder die mit Ihnen geteilt wurden. Die Anzahl der Dashboards in jeder Sammlung wird angezeigt. Klicken Sie auf den Namen der Sammlung, um den Besitzer, mit dem die Sammlung geteilt wurde, und die Liste der Dashboards in der Sammlung anzuzeigen.

Nur der Sammlungsbesitzer kann eine Sammlung ändern oder löschen. Da Dashboards jedoch zu mehreren Sammlungen hinzugefügt werden können, können Sie eine Sammlung erstellen und teile es mit anderen Benutzern und Gruppen.

Klicken Sie Dashboards um eine alphabetische Liste aller Dashboards anzuzeigen, die Ihnen gehören oder die mit Ihnen geteilt wurden, einschließlich Dashboards, die über eine Sammlung geteilt wurden. Der Besitzer jedes Dashboard wird angezeigt. Ein Symbol neben dem Namen des Besitzers weist darauf hin, dass das Dashboard mit Ihnen geteilt wurde.

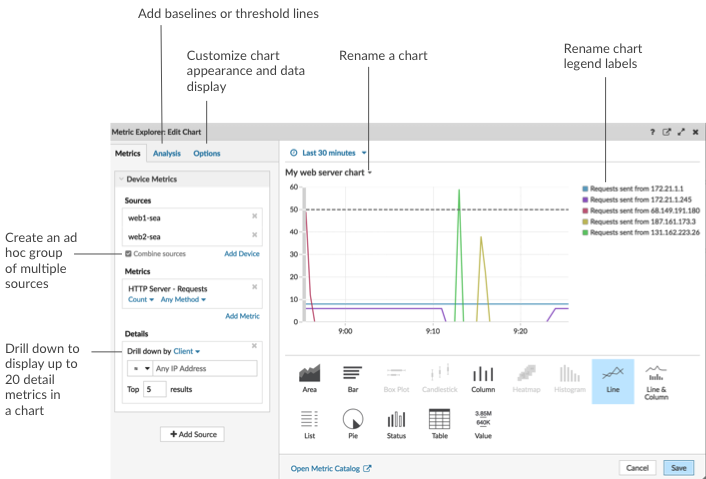

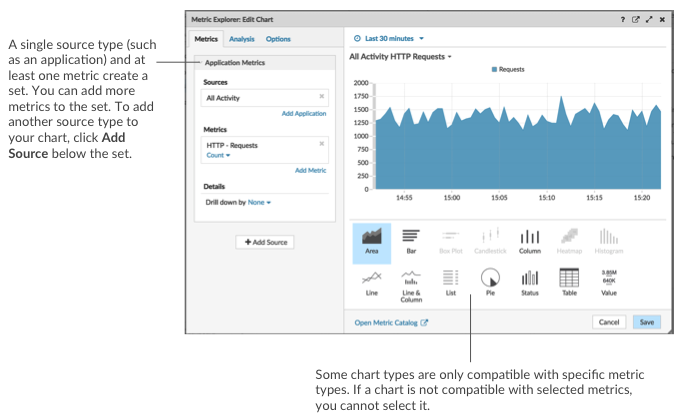

Dashboards erstellen

Wenn Sie bestimmte oder benutzerdefinierte Metriken überwachen möchten, können Sie ein benutzerdefiniertes Dashboard erstellen. Sie benötigen persönliche Schreibrechte oder höher und müssen über NPM-Modulzugriff verfügen, um Dashboards zu erstellen und zu bearbeiten.

Benutzerdefinierte Dashboards werden für jeden Benutzer, der auf das ExtraHop-System zugreift, separat gespeichert. Nachdem Sie ein benutzerdefiniertes Dashboard erstellt haben, können Sie es mit anderen ExtraHop-Benutzern teilen.

Es gibt mehrere Möglichkeiten, ein eigenes Dashboard zu erstellen:

- Erstellen Sie ein benutzerdefiniertes Dashboard oder ein Dashboard mit dynamischen Quellen erstellen von Grund auf

- Ein vorhandenes Dashboard kopieren, und passen Sie es dann an

- Ein vorhandenes Diagramm kopieren, und speichern Sie es dann in einem neuen Dashboard

Neue Dashboards werden im Modus „Layout bearbeiten" geöffnet, in dem Sie Komponenten innerhalb des Dashboard hinzufügen, anordnen und löschen können. Nachdem Sie ein Dashboard erstellt haben, können Sie die folgenden Aufgaben ausführen:

- Widgets und Regionen hinzufügen oder löschen

- Eine Region bearbeiten

- Ein Diagramm bearbeiten

- Ein Textfeld bearbeiten

Klicken Sie auf das Befehlsmenü ![]() in

der oberen rechten Ecke der Seite, um die Dashboard-Eigenschaften zu bearbeiten oder das

Dashboard zu löschen.

in

der oberen rechten Ecke der Seite, um die Dashboard-Eigenschaften zu bearbeiten oder das

Dashboard zu löschen.

| Hinweis: | Sie können ein gelöschtes Dashboard nicht wiederherstellen. Beim Löschen von Benutzerkonten können ExtraHop-Administratoren den Besitz des Dashboard auf einen anderen Systembenutzer übertragen. Andernfalls werden auch alle mit dem Benutzerkonto verknüpften benutzerdefinierten Dashboards gelöscht. Um Dashboards beizubehalten, eine Kopie erstellen bevor das Konto gelöscht wird. |

Erfahren Sie, wie Sie Ihr Netzwerk überwachen können, indem Sie Durchführen einer Dashboard-Komplettlösung.

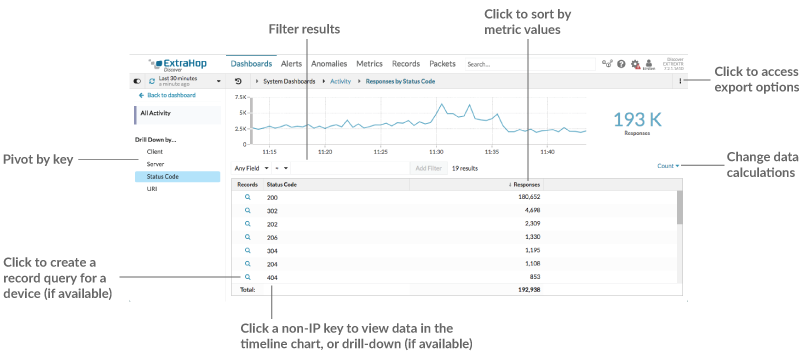

Dashboards anzeigen

Dashboards bestehen aus Diagramm-Widgets, Warnungs-Widgets und Textfeld-Widgets, die einen übersichtlichen Überblick über kritische Systeme oder über Systeme bieten können, die von einem bestimmten Team verwaltet werden.

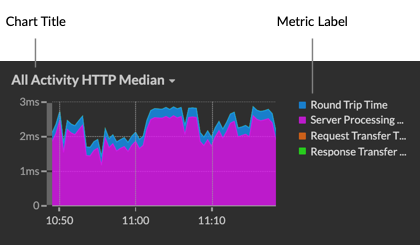

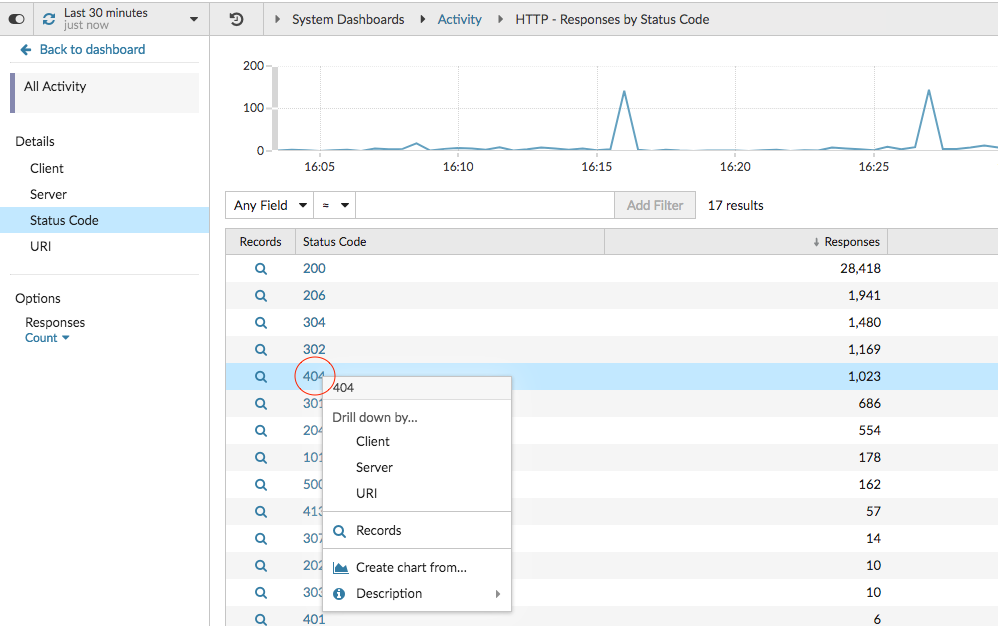

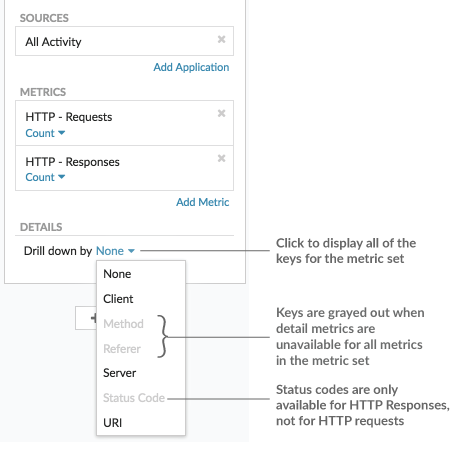

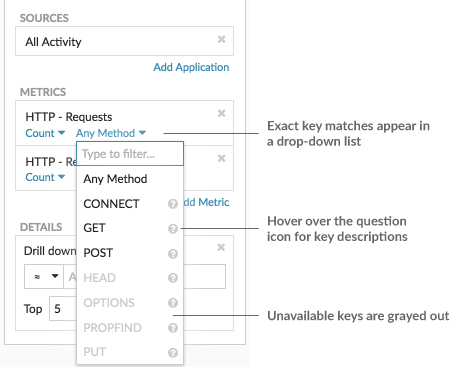

Klicken Sie in ein Diagramm, um mit den Metrikdaten zu interagieren:

- Klicken Sie auf einen Diagrammtitel, um eine Liste von anzuzeigen Metrik Quellen und Menüoptionen.

- Klicken Sie auf eine Metrikbezeichnung, um bohren und untersuchen durch ein Metrik Detail.

- Klicken Sie auf eine Metrikbezeichnung und dann auf Fokus halten, um nur diese Metrik im Diagramm anzuzeigen.

- Klicken Sie auf einen Diagrammtitel oder eine Metrikbezeichnung und dann auf Beschreibung, um mehr über die Quellmetrik zu erfahren.

- Klicken Sie auf eine Erkennungsmarkierung, um zur Seite mit den Erkennungsdetails zu gelangen

Ändern Sie die Zeitauswahl, um Datenänderungen im Laufe der Zeit zu beobachten:

Dashboard-Daten exportieren und teilen

Standardmäßig sind alle benutzerdefinierten Dashboards privat und keine anderen ExtraHop-Benutzer können Ihr Dashboard anzeigen oder bearbeiten.

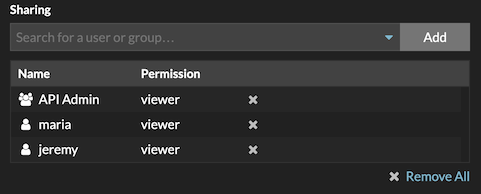

Teilen Sie Ihr Dashboard um anderen ExtraHop-Benutzern und -Gruppen Anzeige- oder Bearbeitungsberechtigungen zu gewähren, oder eine Sammlung teilen um mehreren Dashboards nur Leseberechtigungen zu gewähren.

Sie können ein geteiltes Dashboard nur ändern, wenn der Eigentümer Ihnen die Bearbeitungsberechtigung erteilt hat. Sie können jedoch kopieren und anpassen ein geteiltes Dashboard ohne Bearbeitungsberechtigung.

Exportieren Sie Daten nach einzelnen Diagrammen oder nach dem gesamten Dashboard:

- Um einzelne Diagrammdaten zu exportieren, klicken Sie auf den Diagrammtitel und wählen Sie eine der folgenden Optionen aus dem Drop-down-Menü aus: In CSV exportieren oder Nach Excel exportieren.

- Um das gesamte Dashboard zu präsentieren oder zu exportieren, klicken Sie auf das Befehlsmenü

in der

oberen rechten Ecke der Seite und wählen Sie eine der folgenden

Optionen:

Präsentationsmodus, Als PDF exportieren oder Geplante

Berichte (nur Konsolen).

in der

oberen rechten Ecke der Seite und wählen Sie eine der folgenden

Optionen:

Präsentationsmodus, Als PDF exportieren oder Geplante

Berichte (nur Konsolen).

System-Dashboards

Das ExtraHop-System bietet die folgenden integrierten Dashboards, die allgemeine Protokollaktivitäten zum allgemeinen Verhalten und zur Integrität Ihres Netzwerk anzeigen.

System-Dashboards befinden sich in der Standardsammlung System-Dashboards im Dashboard-Dock und können nicht zu einer anderen Sammlung hinzugefügt werden, die mit anderen Benutzern geteilt wird.

System-Dashboards können von jedem Benutzer angezeigt werden, mit Ausnahme von eingeschränkte Benutzer Das Systemnutzungs-Dashboard kann nur von Benutzern mit System- und Zugriffsverwaltung angezeigt werden. Privilegien.

- Netzwerkaktivitäts-Dashboard (NPM-Modulzugriff erforderlich)

- Finden Sie Top-Talker nach Anwendungsprotokollen (L7) und sehen Sie sich aktuelle Benachrichtigungen an. Weitere Informationen zu Diagrammen in diesem Dashboard finden Sie unter Dashboard zur Netzwerkaktivität.

- Dashboard zur Netzwerkleistung (Zugriff auf das NPM-Modul erforderlich)

- Identifizieren Sie Verkehrslatenz und Engpässe auf den Ebenen Datenverbindung (L2), Netzwerk (L3) und Transport (L4). Weitere Informationen zu den Diagrammen in diesem Dashboard finden Sie unter Dashboard zur Netzwerkleistung.

- Security Hardening-Dashboard (Zugriff auf das NDR-Modul erforderlich)

- Überwachen Sie allgemeine Informationen über potenzielle Sicherheitsbedrohungen in Ihrem Netzwerk. Weitere Informationen zu Diagrammen in diesem Dashboard finden Sie unter Dashboard „Sicherheitshärtung".

- Dashboard mit generativen KI-Tools

- Prüfen Sie den OpenAI-Verkehr in Ihrem Netzwerk und von internen Endpunkten, die über OpenAI kommunizieren. Weitere Informationen zu den Diagrammen in diesem Dashboard finden Sie unter Dashboard mit generativen KI-Tools.

- Active Directory Directory-Dashboard

- Verfolgen Sie die Kerberos-Serveraktivität für Active Directory Directory-Benutzer- und Computerkonten sowie für Dienste wie globale Kataloge und Gruppenrichtlinien. Weitere Informationen zu Diagrammen in diesem Dashboard finden Sie unter Active Directory Directory-Dashboard.

- Systemintegritäts-Dashboard

- Stellen Sie sicher, dass Ihr ExtraHop-System wie erwartet läuft, beheben Sie Probleme und bewerten Sie Bereiche, die die Leistung beeinträchtigen. Weitere Informationen zu Diagrammen in diesem Dashboard finden Sie unter Systemstatus-Dashboard.

- Dashboard zur Systemnutzung (System- und Zugriffsadministrationsrechte erforderlich)

- Überwachen Sie, wie Benutzer mit Erkennungen, Untersuchungen und Dashboards im ExtraHop-System interagieren. Weitere Informationen zu den Diagrammen in diesem Dashboard finden Sie unter Dashboard zur Systemnutzung.

Dashboard zur Netzwerkaktivität

Mit dem Netzwerkaktivitäts-Dashboard können Sie allgemeine Informationen zur Anwendungsaktivität und -leistung vom Transport über die Anwendungsebenen (L4 bis L7) in Ihrem Netzwerk überwachen.

Jedes Diagramm im Netzwerkaktivitäts-Dashboard enthält Visualisierungen von Netzwerk- und Protokollmetrikdaten, die über ausgewähltes Zeitintervall, nach Region organisiert.

| Hinweis: | Von einer Konsole aus können Sie das Netzwerkaktivitäts-Dashboard für jede verbundene Standort anzeigen. Der Site-Name wird in der Navigationsleiste angezeigt. Klicken Sie auf den Abwärtspfeil neben dem Namen, um die Anzeige auf andere Sites auszurichten. |

Das Netzwerkaktivitäts-Dashboard ist ein integriertes System-Dashboard, das Sie nicht bearbeiten, löschen oder zu einer geteilten Sammlung hinzufügen können. Sie können jedoch ein Diagramm kopieren aus dem Netzwerkaktivitäts-Dashboard und füge es zu einem benutzerdefiniertes Dashboard, oder du kannst eine Kopie des Dashboard erstellen und bearbeiten Sie es, um für Sie relevante Kennzahlen zu überwachen.

Die folgenden Informationen fassen jede Region und ihre Diagramme zusammen.

- Überblick über den Verkehr

- Beobachten Sie, ob Datenverkehrsengpässe mit einem bestimmten Anwendungsprotokoll oder mit der

Netzwerklatenz zusammenhängen. Die Region „Verkehrsübersicht" enthält die folgenden Diagramme:

Diagramm der durchschnittlichen Rate von Netzwerkpaketen nach L7-Protokoll: Finden Sie das Protokoll mit dem höchsten Volumen an Paketübertragungen über die Anwendungsschicht (L7) während des ausgewählten Zeitintervalls.

Rundreisezeit für alle Aktivitäten im Netzwerk: Die 95. Perzentillinie zeigt Ihnen den oberen Bereich der Zeit, die Pakete benötigt haben, um das Netzwerk zu durchqueren. Wenn dieser Wert über 250 ms liegt, können Netzwerkprobleme die Anwendungsleistung beeinträchtigen. Die Roundtrip-Zeit ist ein Maß für die Zeit zwischen dem Senden eines Paket durch einen Client oder Server und dem Empfang einer Bestätigung.

Alerts: Sehen Sie sich bis zu 40 der zuletzt generierten Warnmeldungen und deren Schweregrad an. Warnungen sind vom Benutzer konfigurierte Bedingungen, die Basiswerte für bestimmte Protokollmetriken festlegen.

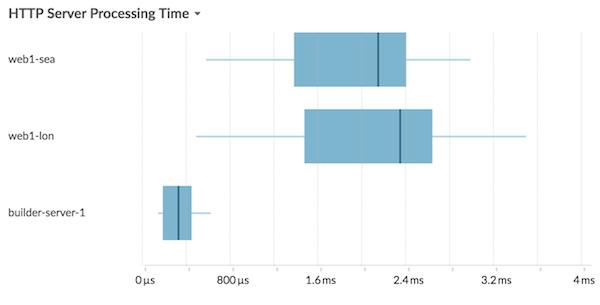

- Aktive Protokolle

-

Beobachten Sie, wie die Protokolle, die aktiv auf dem ExtraHop-System kommunizieren, auf die Anwendungsleistung auswirken. Sie können beispielsweise schnell einen Blick auf Diagramme werfen, in denen die Serververarbeitungszeiten und das Verhältnis von Fehlern zu Antworten pro Protokoll angezeigt werden.

Für jedes aktive Protokoll gibt es ein Diagramm. Wenn Sie kein erwartetes Protokoll sehen, kommunizieren Anwendungen möglicherweise nicht über dieses Protokoll für ausgewähltes Zeitintervall.

-

Weitere Informationen zu Protokollen und zum Anzeigen von Metrikdefinitionen finden Sie in der Referenz zu ExtraHop-Protokollmetriken .

Dashboard zur Netzwerkleistung

Mit dem Network Performance Dashboard können Sie überwachen, wie effektiv Daten über die Datenverbindungs-, Netzwerk- und Transportebenen (L2 — L4) übertragen werden.

Jedes Diagramm im Netzwerk Performance Dashboard enthält Visualisierungen von Netzwerkleistungsdaten, die generiert wurden über ausgewähltes Zeitintervall, nach Region organisiert.

| Hinweis: | Von einer Konsole aus können Sie das Netzwerkleistungs-Dashboard für jeden verbundenen Standort anzeigen. Der Site-Name wird in der Navigationsleiste angezeigt. Klicken Sie auf den Abwärtspfeil neben dem Namen, um die Anzeige auf andere Sites auszurichten. |

Das Netzwerkleistungs-Dashboard ist ein integriertes System-Dashboard, das Sie nicht bearbeiten, löschen oder zu einer gemeinsamen Sammlung hinzufügen können. Sie können jedoch ein Diagramm kopieren aus dem Network Performance Dashboard und füge das Diagramm zu einem benutzerdefiniertes Dashboard, oder du kannst eine Kopie des Dashboard erstellen und bearbeiten Sie das Dashboard, um für Sie relevante Kennzahlen zu überwachen.

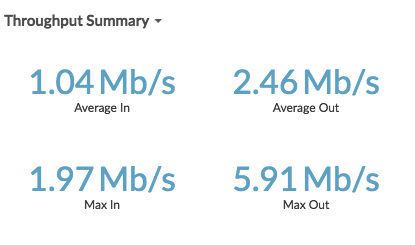

Die folgenden Informationen fassen die einzelnen Region zusammen.

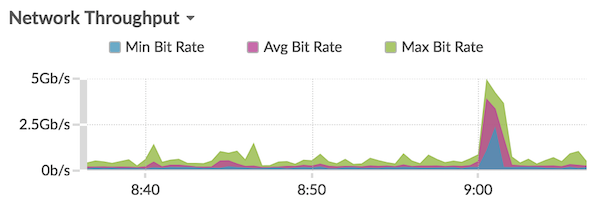

- Netzwerk-L2-Metriken

- Überwachen Sie die Durchsatzraten über die Datenverbindungsschicht (L2) anhand von Bits und Paketen und überwachen Sie die Arten der übertragenen Frames. Sie können auch festlegen, wie viele Daten per Unicast-, Broadcast- oder Multicast-Verteilung an Empfänger gesendet werden.

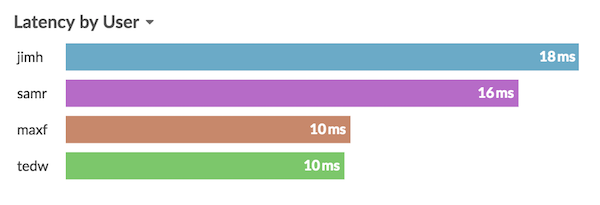

- Netzwerk-L4-Metriken

- Überwachen Sie die Latenz der Datenübertragung über die Transportschicht (L4). Zeigen Sie die TCP-Aktivität anhand von Verbindungs-, Anfrage- und Antwortmetriken an. Diese Daten können Aufschluss darüber geben, wie effektiv Daten über die Transportschicht in Ihrem Netzwerk gesendet und empfangen werden.

- Leistung des Netzwerks

- Überwachen Sie, wie sich die Netzwerkleistung auf Anwendungen auswirkt. Sehen Sie sich den gesamten Netzwerkdurchsatz an, indem Sie den Durchsatz pro Anwendungsprotokoll und das Ausmaß der hohen TCP-Roundtrip-Zeiten überprüfen.

- Netzwerk-L3-Metriken

- Zeigen Sie den Datendurchsatz auf der Netzwerkebene (L3) an und sehen Sie sich Pakete und Verkehr nach TCP/IP-Protokollen an.

- DSCP

- Sehen Sie sich eine Aufschlüsselung der Pakete und des Datenverkehrs nach Differentiated Services-Codepunkten an, die Teil der DiffServ-Netzwerkarchitektur sind. Jedes IP-Paket enthält ein Feld, in dem die Priorität angegeben wird, wie das Paket behandelt werden soll. Dies wird als differenzierte Dienste bezeichnet. Die Werte für die Prioritäten werden Codepunkte genannt.

- Multicast-Gruppen

- Zeigen Sie den Verkehr an, der in einer einzigen Übertragung an mehrere Empfänger gesendet wird, und sehen Sie sich Pakete und Verkehr jeder Empfängergruppe an. Der Multicast-Verkehr in einem Netzwerk ist auf der Grundlage von Zieladressen in Gruppen organisiert.

Dashboard zur Erhöhung der Sicherheit

Mit dem Security Hardening-Dashboard können Sie allgemeine Informationen über potenzielle Sicherheitsbedrohungen in Ihrem Netzwerk überwachen.

| Video: | Sehen Sie sich die entsprechende Schulung an: Sicherheits-Dashboard |

| Hinweis: | Von einer Konsole aus können Sie das Security Hardening-Dashboard für jeden Paketsensor anzeigen. Klicken Sie in der Navigationsleiste neben dem Namen des Sensor auf den Abwärtspfeil, um das Security Hardening-Dashboard für andere Sensoren anzuzeigen. |

Das Security Hardening-Dashboard ist ein integriertes System-Dashboard, das Sie nicht bearbeiten, löschen oder einer gemeinsamen Sammlung hinzufügen können. Sie können jedoch ein Diagramm kopieren aus dem Security Hardening-Dashboard und füge es zu einem benutzerdefiniertes Dashboard, oder du kannst eine Kopie des Dashboard erstellen und bearbeiten Sie es, um Kennzahlen zu überwachen, die für Sie relevant sind.

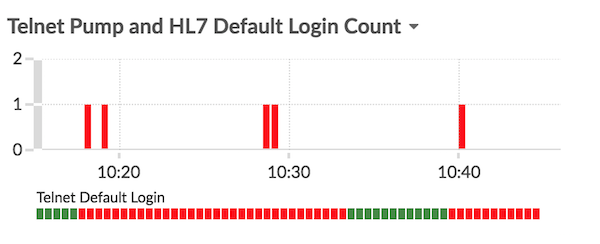

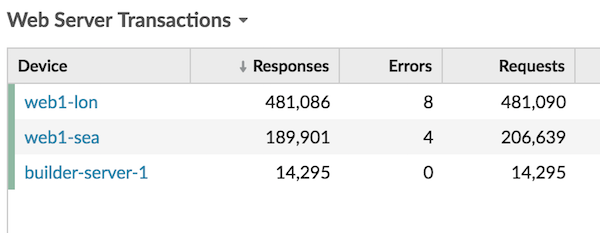

Die folgenden Informationen fassen jede Region und ihre Diagramme zusammen.

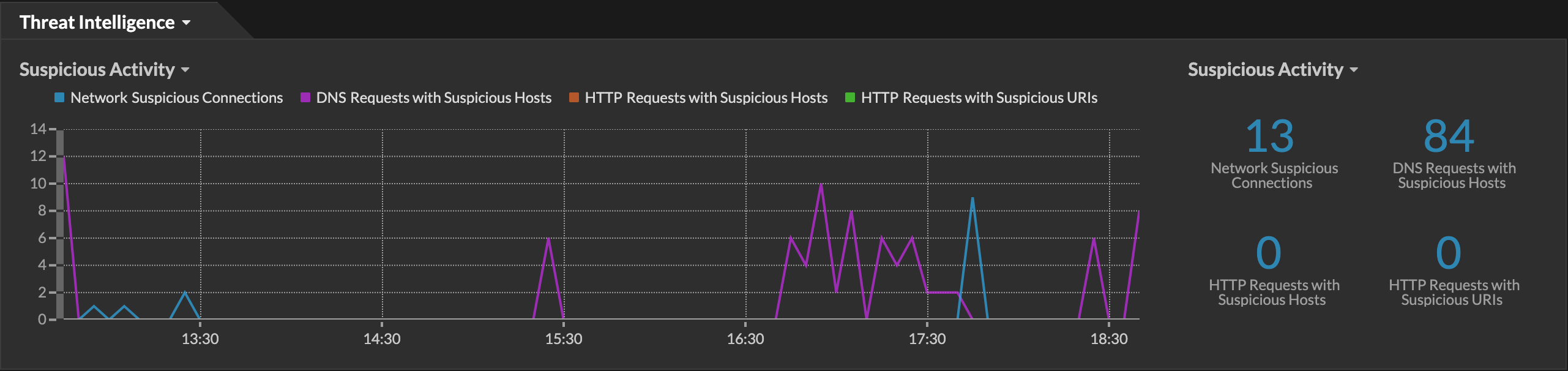

- Bedrohungsinformationen

- Beobachten Sie die Anzahl der Verbindungen und Transaktionen, die verdächtige Hostnamen,

IP-Adressen oder URIs enthalten, die in

Bedrohungsinformationen. Klicken Sie in der Legende auf einen blauen Metrikwert oder einen Metriknamen, um

nach einer verdächtigen Metrik zu suchen. Eine Detailseite mit einem roten Kamerasymbol wird angezeigt.

neben dem verdächtigen Objekt. Klicken Sie auf

das rote Kamerasymbol, um mehr über die Quelle der Bedrohungsinformationen zu erfahren.

neben dem verdächtigen Objekt. Klicken Sie auf

das rote Kamerasymbol, um mehr über die Quelle der Bedrohungsinformationen zu erfahren.Hinweis: Bedrohungsanalyse-Metriken zeigen aus einem oder mehreren der folgenden Gründe einen Nullwert an: - Ihr ExtraHop RevealX-Abonnement beinhaltet keine Bedrohungsinformationen.

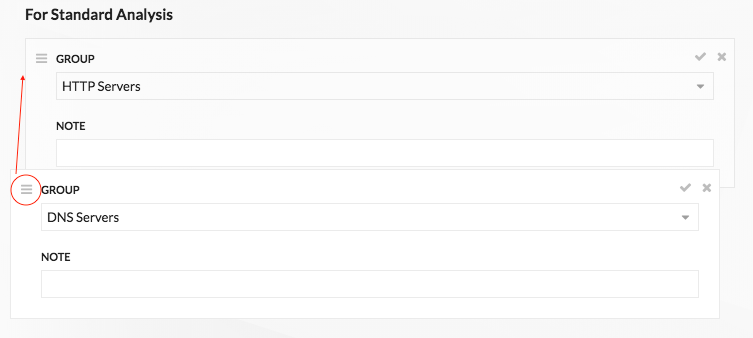

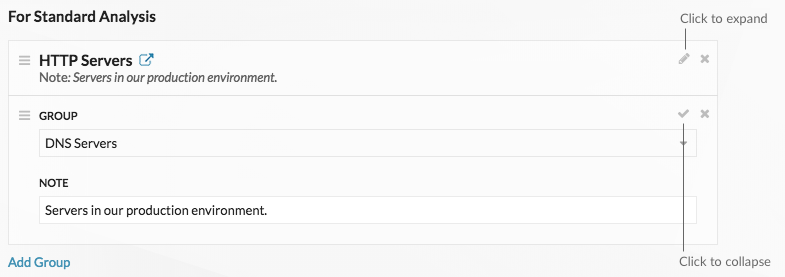

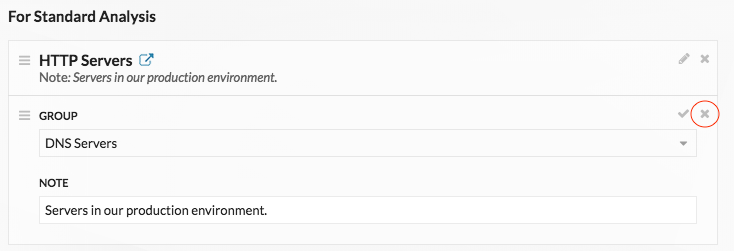

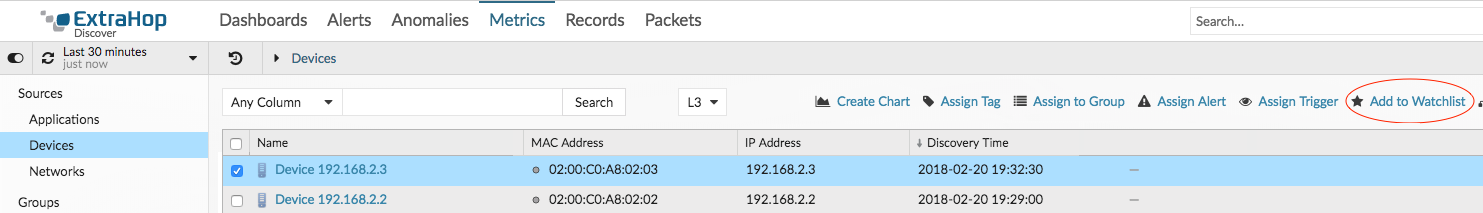

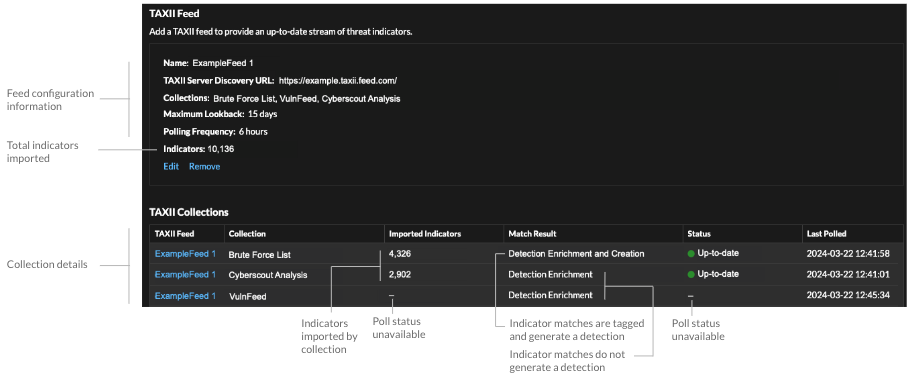

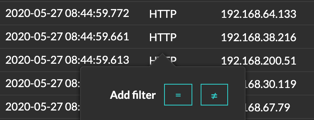

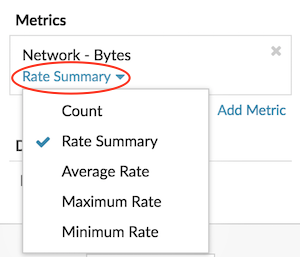

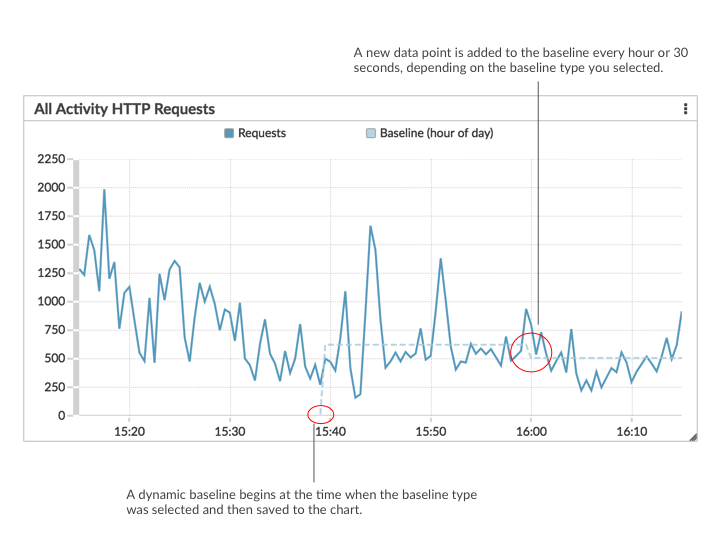

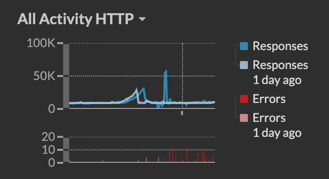

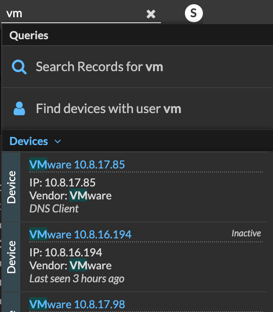

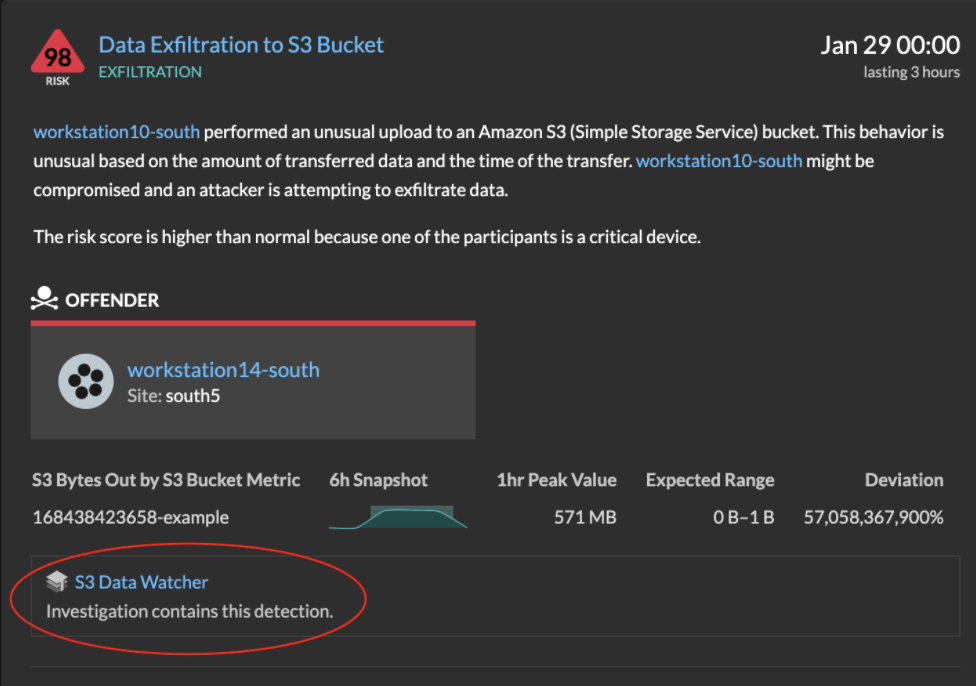

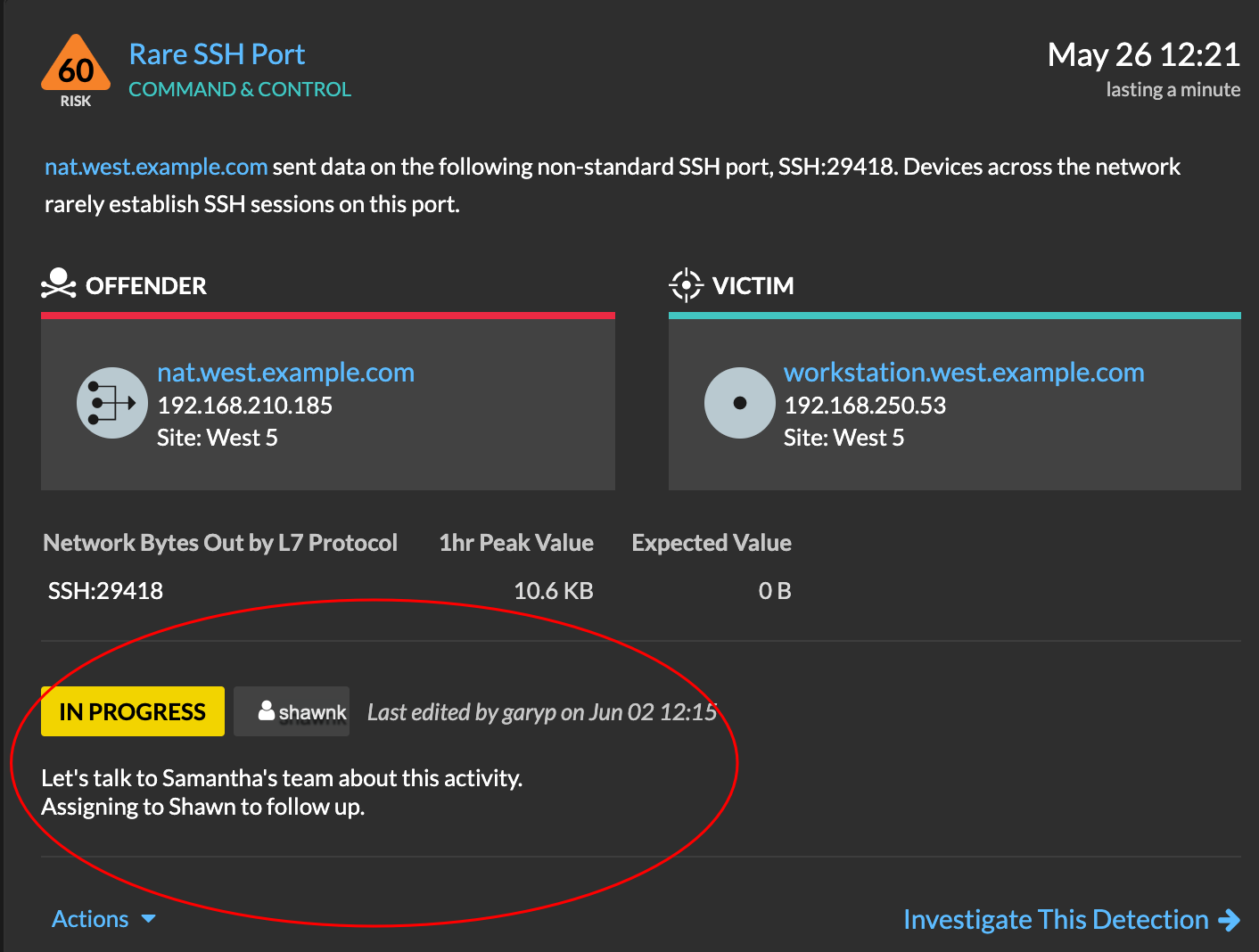

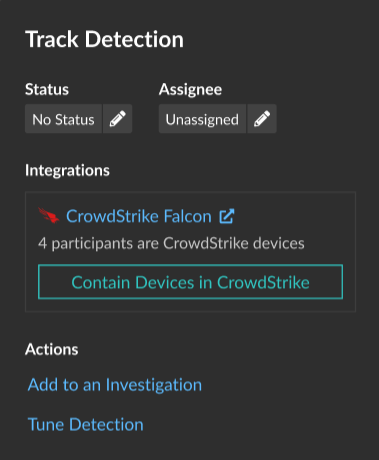

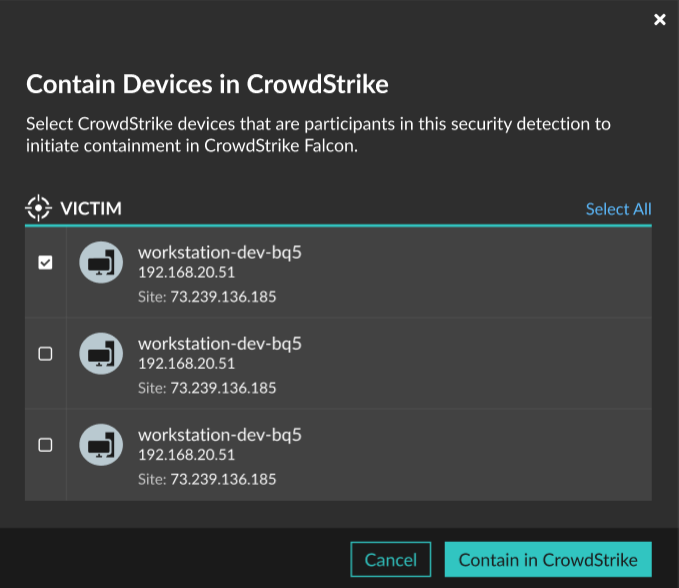

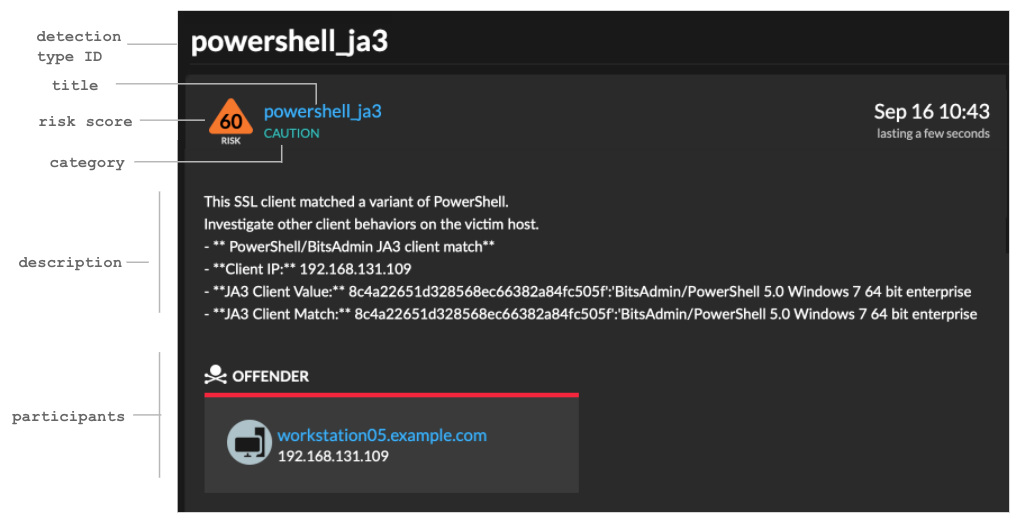

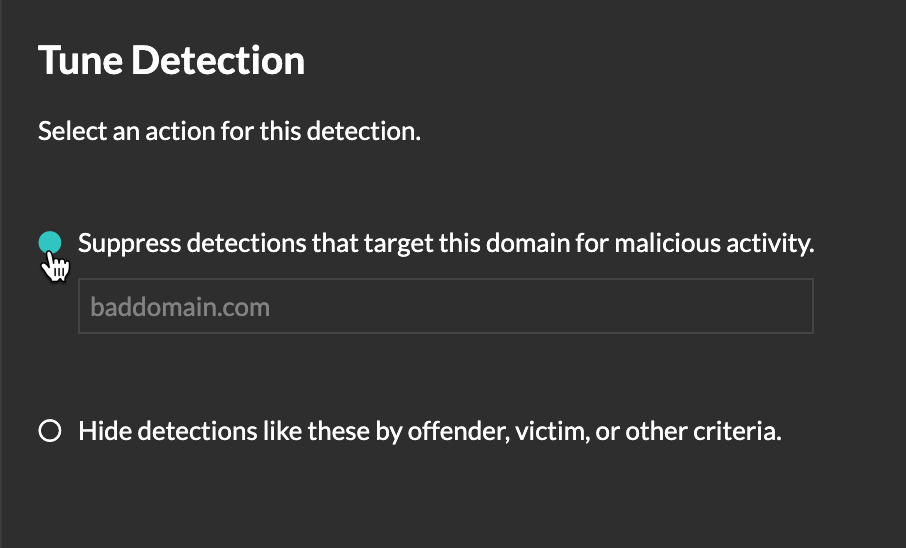

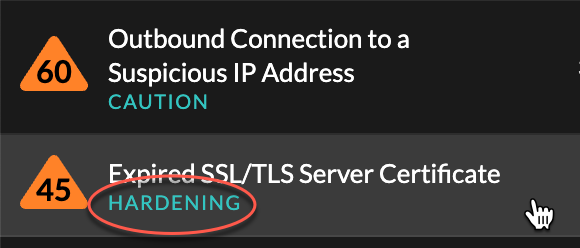

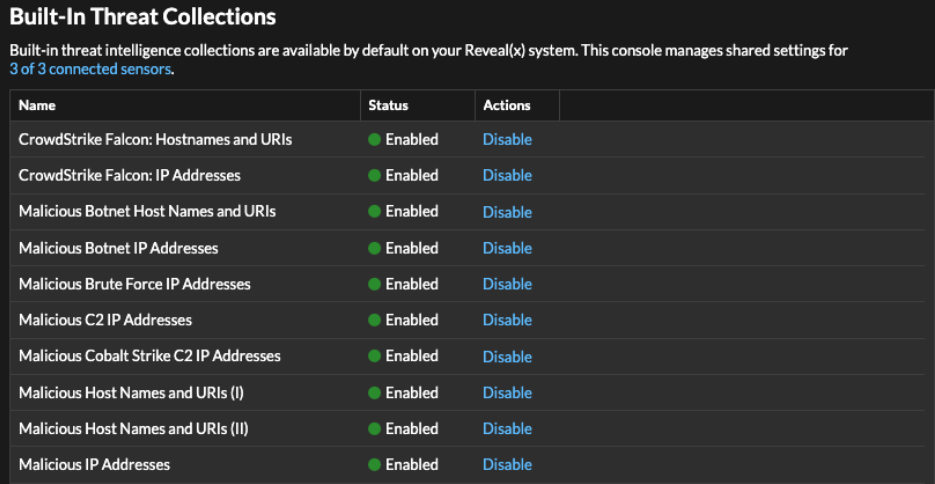

- Sie haben Bedrohungsinformationen für Ihr ExtraHop RevealX-System nicht aktiviert.