Installieren Sie die ExtraHop-Sitzungsschlüsselweiterleitung auf einem Windows-Server

Perfect Forward Secrecy (PFS) ist eine Eigenschaft sicherer Kommunikationsprotokolle, die den kurzfristigen, vollständig privaten Austausch von Sitzungsschlüsseln zwischen Clients und Servern ermöglichen. ExtraHop bietet eine Software zur Weiterleitung von Sitzungsschlüsseln an, die Sitzungsschlüssel zur SSL/TLS-Entschlüsselung an das ExtraHop-System senden kann. Kommunikation zwischen dem Key Spediteur und dem Sensor ist mit TLS 1.2 oder TLS 1.3 verschlüsselt, und die Anzahl der Sitzungsschlüssel, die das ExtraHop-System empfangen kann, ist unbegrenzt.

| Hinweis: | Weitere Informationen darüber, wie sich der Traffic-Feed oder Änderungen an der Konfiguration auf Sensoren auswirken könnten, finden Sie in den Metriken für Desynchronisierung und Erfassung der Drop-Rate in der Systemintegritäts-Dashboard. |

Sie müssen das ExtraHop-System für die Weiterleitung von Sitzungsschlüsseln konfigurieren und dann die Forwarder-Software auf dem Windows und Linux Server mit dem SSL/TLS-Verkehr, den Sie entschlüsseln möchten.

Bevor du anfängst- Lesen Sie über SSL/TLS-Entschlüsselung und überprüfen Sie die Liste von unterstützte Cipher Suites.

- Stellen Sie sicher, dass das ExtraHop-System für SSL-Entschlüsselung und SSL Shared Secrets lizenziert ist.

- Stellen Sie sicher, dass Ihre Serverumgebung von der ExtraHop Session Key

Forwarder-Software unterstützt wird:

- Microsoft Secure Channel (Schannel) -Sicherheitspaket

- Java SSL/TLS (Java-Versionen 8 bis 17). Führen Sie kein Upgrade auf diese Version des Session Key Forwarders durch, wenn Sie derzeit Java 6- oder Java 7-Umgebungen überwachen. Version 7.9 des Session Key Forwarders unterstützt Java 6 und Java 7 und ist mit der neuesten ExtraHop-Firmware kompatibel.

- Dynamisch verknüpfte OpenSSL-Bibliotheken (1.0.x und 1.1.x). OpenSSL wird nur auf Linux-Systemen mit den Kernelversionen 4.4 und höher sowie RHEL 7.6 und höher unterstützt.

- Stellen Sie sicher, dass der Server, auf dem Sie den Session Key Forwarder installieren, dem SSL-Zertifikat des ExtraHop vertraut Sensor.

- Stellen Sie sicher, dass Ihre Firewallregeln zulassen, dass vom überwachten Server Verbindungen zum TCP-Port 4873 auf dem Sensor initiiert werden.

| Wichtig: | Das ExtraHop-System kann den TLS-verschlüsselten TDS-Verkehr nicht durch Weiterleitung von Sitzungsschlüsseln entschlüsseln. Stattdessen können Sie ein RSA hochladen privater Schlüssel. |

- Installieren Sie die Sitzungsschlüsselweiterleitung auf einem oder mehreren Windows 2016- oder Windows 2019-Servern, auf denen SSL-basierte Dienste mit dem systemeigenen Windows-SSL-Framework ausgeführt werden. OpenSSL unter Windows wird derzeit nicht unterstützt.

| Wichtig: | Nach der Installation der Sitzungsschlüsselweiterleitungssoftware funktionieren Anwendungen, die SSL-fähige Funktionen

enthalten, wie z. B. EDR-Agenten und Windows Store-Anwendungen, möglicherweise nicht ordnungsgemäß.

Überprüfen Sie die Kompatibilität der Sitzungsschlüsselweiterleitung in Ihrer Windows-Testumgebung, bevor Sie sie in Ihrer Produktionsumgebung bereitstellen. |

Aktivieren Sie den SSL-Sitzungsschlüsselempfängerdienst

Sie müssen den Sitzungsschlüsselempfängerdienst auf dem ExtraHop-System aktivieren, bevor das System Sitzungsschlüssel vom Sitzungsschlüssel-Forwarder empfangen und entschlüsseln kann. Standardmäßig ist dieser Dienst deaktiviert.

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Appliance-Einstellungen Abschnitt, klicken Sie Dienstleistungen.

- Wählen Sie die Empfänger für SSL-Sitzungsschlüssel Ankreuzfeld.

- Klicken Sie Speichern.

Einen globalen Port zur Protokollzuordnung hinzufügen

Fügen Sie jedes Protokoll für den Datenverkehr hinzu, den Sie mit Ihren Sitzungsschlüsselweiterleitungen entschlüsseln möchten.

Schlüsselweiterleitungen verbundener Sitzungen anzeigen

Sie können kürzlich verbundene Sitzungsschlüsselweiterleitungen anzeigen, nachdem Sie die Sitzungsschlüsselweiterleitung auf Ihrem Server installiert und den SSL-Sitzungsschlüsselempfängerdienst auf dem ExtraHop-System aktiviert haben. Beachten Sie, dass auf dieser Seite nur Sitzungsschlüsselweiterleitungen angezeigt werden, die in den letzten Minuten eine Verbindung hergestellt haben, nicht alle Sitzungsschlüsselweiterleitungen, die derzeit verbunden sind.

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Konfiguration des Systems Abschnitt, klicken Erfassen.

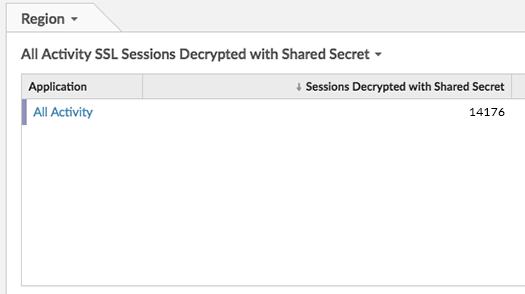

- klicken Geteilte SSL-Geheimnisse.

Überprüfen Sie die Weiterleitung von Sitzungsschlüsseln

Gehen Sie wie folgt vor, um sicherzustellen, dass die Installation erfolgreich war und der Session-Key-Forwarder die Schlüssel an das ExtraHop-System weiterleitet.

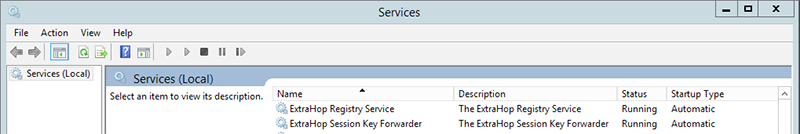

- Melden Sie sich beim Windows-Server an.

-

Öffnen Sie das Services MMC-Snap-In. Stellen Sie sicher, dass beide Dienste, „ExtraHop Session Key Forwarder"

und „ExtraHop Registry Service", den Status „Running" anzeigen.

-

Wenn einer der Dienste nicht ausgeführt wird, beheben Sie das Problem,

indem Sie die folgenden Schritte ausführen.

- Öffnen Sie das MMC-Snap-In der Ereignisanzeige und navigieren Sie zu Windows-Protokolle > Anwendung.

- Suchen Sie die neuesten Einträge für die ExtraHopAgent-Quelle. Häufige Fehlerursachen und die zugehörigen Fehlermeldungen sind in der Problembehandlung bei häufigen Fehlermeldungen Abschnitt unten.

- Wenn das Snap-In Dienste und Event Viewer keine Probleme anzeigt, weisen Sie einen Workload auf die überwachten Dienste zu und überprüfen Sie im ExtraHop-System, ob die geheime Entschlüsselung funktioniert.

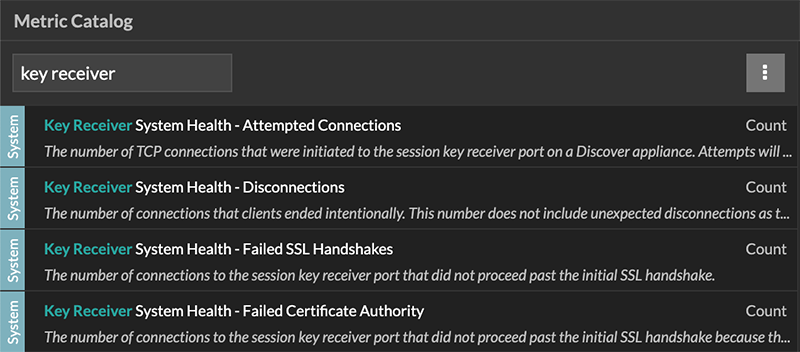

Wichtige Kennzahlen zum Zustand des Empfängersystems

Das ExtraHop-System bietet wichtige Empfängermetriken, die Sie zu einem Dashboard-Diagramm hinzufügen können, um den Zustand und die Funktionalität der wichtigsten Empfänger zu überwachen.

Um eine Liste der verfügbaren Messwerte anzuzeigen, klicken Sie auf das Symbol

Systemeinstellungen ![]() und

dann klicken Metrischer Katalog. Typ

Schlüsselempfänger im Filterfeld, um alle verfügbaren wichtigen

Empfängermetriken anzuzeigen.

und

dann klicken Metrischer Katalog. Typ

Schlüsselempfänger im Filterfeld, um alle verfügbaren wichtigen

Empfängermetriken anzuzeigen.

| Hinweis: | Informationen zum Erstellen eines neuen Dashboard-Diagramms finden Sie unter Ein Diagramm mit dem Metric Explorer bearbeiten. |

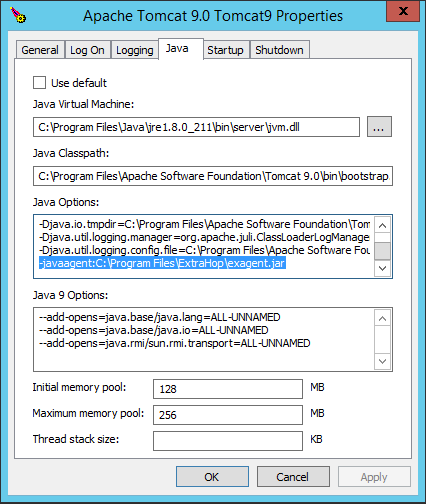

Integrieren Sie den Forwarder in die Java-basierte SSL-Anwendung

Beispielsweise unterstützt Apache Tomcat die Anpassung von Java-Optionen in den Eigenschaften des Tomcat Service Managers. Im folgenden Beispiel fügen Sie -javaagent Die Option im Abschnitt Java-Optionen bewirkt, dass die Java-Laufzeitumgebung SSL-Sitzungsgeheimnisse mit dem Key-Forwarder-Prozess teilt, der die Geheimnisse dann an das ExtraHop-System weiterleitet, damit die Geheimnisse entschlüsselt werden können.

-javaagent:C:\Program Files\ExtraHop\exagent.jar

| Hinweis: | Wenn auf Ihrem Server Java 17 oder höher ausgeführt wird, müssen Sie dem sun.security.ssl-Modul auch den

Zugriff auf alle unbenannten Module mit dem

--add-opens Option, wie im folgenden

Beispiel gezeigt:--add-opens java.base/sun.security.ssl=ALL-UNNAMED |

Anlage

Problembehandlung bei häufigen Fehlermeldungen

Fehlermeldungen werden in Protokolldateien an den folgenden Speicherorten gespeichert, wobei TMP der Wert Ihrer TMP-Umgebungsvariablen ist:

- TMP\ExtraHopSessionKeyForwarderSetup.log

- TMP\ExtraHopSessionKeyForwarderMsi.log

Die folgende Tabelle enthält häufig auftretende Fehlermeldungen, die Sie beheben können. Wenn Sie einen anderen Fehler sehen oder die vorgeschlagene Lösung Ihr Problem nicht löst, wenden Sie sich an den ExtraHop-Support.

| Nachricht | Ursache | Lösung |

|---|---|---|

| connect: dial tcp <IP address>:4873: connectex: A connection attempt failed because the connected party did not properly respond after a period of time, or established connection failed because connected host has failed to respond | Der überwachte Server kann keinen Datenverkehr an die weiterleiten Sensor. | Stellen Sie sicher, dass die Firewallregeln die Initiierung von Verbindungen durch den überwachten Server zum TCP-Port 4873 auf dem Sensor. |

| connect: dial tcp <IP address>:4873: connectex: No connection could be made because the target machine actively refused it | Der überwachte Server kann den Datenverkehr an die weiterleiten Sensor, aber der Empfangsvorgang hört nicht zu. | Stellen Sie sicher, dass der Sensor ist sowohl für die Funktionen SSL Decryption als auch SSL Shared Secrets lizenziert. |

| connect: x509: certificate signed by unknown authority | Der überwachte Server kann das nicht verketten Sensor Zertifikat an eine vertrauenswürdige Zertifizierungsstelle (CA). | Stellen Sie sicher, dass der Windows-Zertifikatsspeicher für das Computerkonto über vertrauenswürdige Stammzertifizierungsstellen verfügt, die eine Vertrauenskette für das Sensor. |

| connect: x509: cannot validate certificate for <IP address> because it doesn't contain any IP SANs | Eine IP-Adresse wurde angegeben als EDA_HOSTNAME Parameter bei der Installation des Forwarders, aber das vom Sensor vorgelegte SSL-Zertifikat enthält keine IP-Adresse als Subject Alternate Name (SAN). | Wählen Sie aus den folgenden drei Lösungen.

|

|

||

|

Deinstalliere die Software

Wenn Sie nicht mehr möchten, dass die ExtraHop-Sitzungsschlüsselweiterleitungssoftware installiert wird, oder wenn sich einer der ursprünglichen Installationsparameter geändert hat (Sensor-Hostname oder Zertifikat) und Sie die Software mit neuen Parametern neu installieren müssen, gehen Sie wie folgt vor:

| Wichtig: | Sie müssen den Server neu starten, damit die Konfigurationsänderungen wirksam werden. |

- Loggen Sie sich auf dem Windows-Server ein.

- Optional: Wenn Sie den Sitzungsschlüssel-Forwarder in Apache Tomcat integriert haben, entfernen Sie den -javaagent:C:\Program Files\ExtraHop\exagent.jar Eintrag von Tomcat, um zu verhindern, dass der Webservice gestoppt wird.

-

Wählen Sie eine der folgenden Optionen, um die Software zu entfernen:

- Öffnen Sie das Control Panel und klicken Sie auf Deinstalliere ein Programm. Wählen ExtraHop-Sitzungsschlüsselweiterleitung aus der Liste und klicken Sie dann auf Deinstallation.

-

Öffnen Sie eine PowerShell-Eingabeaufforderung und führen Sie die folgenden Befehle aus, um die Software und die zugehörigen Registrierungseinträge zu entfernen:

-

$app=Get-WMIObject -class win32_product | where-object {$_.name -eq "ExtraHop Session Key Forwarder"} -

$app.Uninstall()

-

- Klicken Ja zur Bestätigung.

- Nachdem die Software entfernt wurde, klicken Sie auf Ja um das System neu zu starten

Installationsparameter

Sie können die folgenden MSI-Parameter angeben:

| MSI-Installationsparameter | EDA_HOSTNAME |

| Eintrag in der Registrierung | HKEY_LOCAL_MACHINE\SOFTWARE\ExtraHop\EDAHost |

| Beschreibung | Das Sensor Hostname oder IP-Adresse, an die die SSL-Sitzungsschlüssel gesendet werden. Dieser Parameter ist erforderlich. |

| MSI-Installationsparameter | EDA_CERTIFICATEPATH |

| Eintrag in der Registrierung | N/A |

| Beschreibung |

Der überwachte Server muss dem Aussteller des vertrauen Sensor SSL-Zertifikat über den Zertifikatsspeicher des Servers. In einigen Umgebungen ist der Sensor arbeitet mit dem selbstsignierten Zertifikat , das die ExtraHop-Firmware bei der Installation generiert. In diesem Fall muss das Zertifikat dem Zertifikatsspeicher hinzugefügt werden. Das EDA_CERTIFICATEPATH Mit diesem Parameter kann ein dateibasiertes PEM-kodiertes Zertifikat bei der Installation in den Windows-Zertifikatsspeicher importiert werden. Wenn der Parameter bei der Installation nicht angegeben wird und ein selbstsigniertes oder ein anderes CA-Zertifikat manuell in den Zertifikatsspeicher gestellt werden muss, muss der Administrator das Zertifikat auf dem überwachten System unter Zertifikate (Computerkonto) > Vertrauenswürdige Stammzertifizierungsstellen importieren. Dieser Parameter ist optional, wenn der überwachte Server zuvor so konfiguriert wurde, dass er dem SSL-Zertifikat des Sensor über den Windows-Zertifikatsspeicher. |

| MSI-Installationsparameter | SERVERNAMEOVERRIDE |

| Eintrag in der Registrierung | HKEY_LOCAL_MACHINE\SOFTWARE\ExtraHop\ServerNameOverride |

| Beschreibung |

Wenn es ein Missverhältnis gibt zwischen Sensor Hostname, den der Forwarder kennt (EDA_HOSTNAME) und der allgemeine Name (CN), der im SSL-Zertifikat der Sensor, dann muss der Forwarder mit der richtigen CN konfiguriert werden. Dieser Parameter ist optional. Wir empfehlen, dass Sie das selbstsignierte SSL-Zertifikat anhand des Hostnamens aus dem Abschnitt SSL-Zertifikat der Administrationseinstellungen neu generieren, anstatt diesen Parameter anzugeben. |

| MSI-Installationsparameter | TCPLISTENPORT |

| Eintrag in der Registrierung | HKEY_LOCAL_MACHINE\SOFTWARE\ExtraHop\TCPListenPort |

| Beschreibung | Die Schlüsselweiterleitung empfängt Sitzungsschlüssel lokal aus der Java-Umgebung

über einen TCP-Listener auf localhost (127.0.0.1) und den in der

TCPListenPort Eintrag. Wir empfehlen, für diesen Port

die Standardeinstellung 598 beizubehalten. Dieser Parameter ist optional. |

Unterstützte SSL/TLS-Verschlüsselungssammlungen

Das ExtraHop-System kann SSL/TLS-Verkehr entschlüsseln, der mit PFS- oder RSA-Cipher-Suites verschlüsselt wurde. Alle unterstützten Cipher-Suites können entschlüsselt werden, indem der Session Key Forwarder auf einem Server installiert und das ExtraHop-System konfiguriert wird.

Cipher Suites für RSA können den Datenverkehr auch mit einem Zertifikat und einem privaten Schlüssel entschlüsseln — mit oder ohne Sitzungsschlüsselweiterleitung.

Entschlüsselungsmethoden

- PFS + GPP: das ExtraHop-System kann diese Verschlüsselungssammlungen mit Sitzungsschlüsselweiterleitung entschlüsseln und Zuordnung von globalem Protokoll zu Port

- PFS + Zertifikat: Das ExtraHop-System kann diese Cipher-Suites mit Sitzungsschlüsselweiterleitung entschlüsseln und Zertifikat und privater Schlüssel

- RSA + Zertifikat: das ExtraHop-System kann diese Cipher-Suites ohne Weiterleitung des Sitzungsschlüssels entschlüsseln, solange Sie die Datei hochgeladen haben Zertifikat und privater Schlüssel

| Hex-Wert | Vorname (IANA) | Nome (OpenSSL) | Unterstützte Entschlüsselung |

|---|---|---|---|

| 0 x 04 | TLS_RSA_MIT_RC4_128_MD5 | RC4-MD5 | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0 x 05 | TLS_RSA_MIT_RC4_128_SHA | RC4-SHA | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0 x 0A | TLS_RSA_MIT_3DES_EDE_CBC_SHA | DES-CBC3-SHA | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0 x 16 | TLS_DHE_RSA_MIT_3DES_EDE_CBC_SHA | EDH-RSA-DES-CBC3-SHA | PFS + GPP PFS + Zertifikat |

| 0x2F | TLS_RSA_MIT_AES_128_CBC_SHA | AES128-SHA | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0 x 33 | TLS_DHE_RSA_MIT_AES_128_CBC_SHA | DHE-RSA-AES128-SHA | PFS + GPP PFS + Zertifikat |

| 0x35 | TLS_RSA_MIT_AES_256_CBC_SHA | AES256-SHA | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0x39 | TLS_DHE_RSA_MIT_AES_256_CBC_SHA | DHE-RSA-AES256-SHA | PFS + GPP PFS + Zertifikat |

| 0x3C | TLS_RSA_MIT_AES_128_CBC_SHA256 | AES128-SHA256 | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0x3D | TLS_RSA_MIT_AES_256_CBC_SHA256 | AES256-SHA256 | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0x67 | TLS_DHE_RSA_MIT_AES_128_CBC_SHA256 | DHE-RSA-AES128-SHA256 | PFS + GPP PFS + Zertifikat |

| 0x6 B | TLS_DHE_RSA_MIT_AES_256_CBC_SHA256 | DHE-RSA-AES256-SHA256 | PFS + GPP PFS + Zertifikat |

| 0x9C | TLS_RSA_MIT_AES_128_GCM_SHA256 | AES128-GCM-SHA256 | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0x9D | TLS_RSA_MIT_AES_256_GCM_SHA384 | AES256-GCM-SHA384 | PFS + GPP PFS + Zertifikat RSA + Zertifikat |

| 0x9E | TLS_DHE_RSA_MIT_AES_128_GCM_SHA256 | DHE-RSA-AES128-GCM-SHA256 | PFS + GPP PFS + Zertifikat |

| 0x9F | TLS_DHE_RSA_MIT_AES_256_GCM_SHA384 | DHE-RSA-AES256-GCM-SHA384 | PFS + GPP PFS + Zertifikat |

| 0 x 1301 | TLS_AES_128_GCM_SHA256 | TLS_AES_128_GCM_SHA256 | PFS + GPP PFS + Zertifikat |

| 0 x 1302 | TLS_AES_256_GCM_SHA384 | TLS_AES_256_GCM_SHA384 | PFS + GPP PFS + Zertifikat |

| 0 x 1303 | TLS_CHACHA20_POLY1305_SHA256 | TLS_CHACHA20_POLY1305_SHA256 | PFS + GPP PFS + Zertifikat |

| 0xC007 | TLS_ECDHE_ECDSA_MIT_RC4_128_SHA | ECDHE-ECDSA-RC4-SHA | PFS + GPP |

| 0xC008 | TLS_ECDHE_ECDSA_MIT_3DES_EDE_CBC_SHA | ECDHE-ECDSA-DES-CBC3-SHA | PFS + GPP |

| 0xC009 | TLS_ECDHE_ECDSA_MIT_AES_128_CBC_SHA | ECDHE-ECDSA-AES128-SHA | PFS + GPP |

| 0xC00A | TLS_ECDHE_ECDSA_MIT_AES_256_CBC_SHA | ECDHE-ECDSA-AES256-SHA | PFS + GPP |

| 0xC011 | TLS_ECDHE_RSA_MIT_RC4_128_SHA | ECDHE-RSA-RC4-SHA | PFS + GPP PFS + Zertifikat |

| 0xC012 | TLS_ECDHE_RSA_MIT_3DES_EDE_CBC_SHA | ECDHE-RSA-DES-CBC3-SHA | PFS + GPP PFS + Zertifikat |

| 0xC013 | TLS_ECDHE_RSA_MIT_AES_128_CBC_SHA | ECDHE-RSA-AES128-SHA | PFS + GPP PFS + Zertifikat |

| 0xC014 | TLS_ECDHE_RSA_MIT_AES_256_CBC_SHA | ECDHE-RSA-AES256-SHA | PFS + GPP PFS + Zertifikat |

| 0xC023 | TLS_ECDHE_ECDSA_MIT_AES_128_CBC_SHA256 | ECDHE-ECDSA-AES128-SHA256 | PFS + GPP |

| 0xC024 | TLS_ECDHE_ECDSA_MIT_AES_256_CBC_SHA384 | ECDHE-ECDSA-AES256-SHA384 | PFS + GPP |

| 0xC027 | TLS_ECDHE_RSA_MIT_AES_128_CBC_SHA256 | ECDHE-RSA-AES128-SHA256 | PFS + GPP PFS + Zertifikat |

| 0xC028 | TLS_ECDHE_RSA_MIT_AES_256_CBC_SHA384 | ECDHE-RSA-AES256-SHA384 | PFS + GPP PFS + Zertifikat |

| 0xC02B | TLS_ECDHE_ECDSA_MIT_AES_128_GCM_SHA256 | ECDHE-ECDSA-AES128-GCM-SHA256 | PFS + GPP |

| 0xC02C | TLS_ECDHE_ECDSA_MIT_AES_256_GCM_SHA384 | ECDHE-ECDSA-AES256-GCM-SHA384 | PFS + GPP |

| 0xC02F | TLS_ECDHE_RSA_MIT_AES_128_GCM_SHA256 | ECDHE-RSA-AES128-GCM-SHA256 | PFS + GPP PFS + Zertifikat |

| 0xC030 | TLS_ECDHE_RSA_MIT_AES_256_GCM_SHA384 | ECDHE-RSA-AES256-GCM-SHA384 | PFS + GPP PFS + Zertifikat |

| 0xCCA8 | TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256 | ECDHE-RSA-CHACHA20-POLY1305 | PFS + GPP PFS + Zertifikat |

| 0xCCA9 | TLS_ECDHE_ECDSA_MIT_CHACHA20_POLY1305_SHA256 | ECDHE-ECDSA-CHACHA20-POLY1305 | PFS + GPP |

| 0xCCAA | TLS_DHE_RSA_WITH_CHACHA20_POLY1305_SHA256 | DHE-RSA-CHACHA20-POLY1305 | PFS + GPP PFS + Zertifikat |

Exportieren Sie die MSI-Datei aus der ausführbare Datei

Sie können die MSI-Datei aus der ausführbare Datei exportieren, um einen benutzerdefinierten Installationsablauf zu unterstützen.

ExtraHopSessionKeyForwarderSetup.exe -e

| Hinweis: | Sie können anhängen <directory>

zum -e Parameter zum Speichern des .msi Datei

in ein anderes Verzeichnis als das aktuelle Arbeitsverzeichnis. Mit dem

folgenden Befehl wird die Datei beispielsweise im install_dir

Verzeichnis:ExtraHopSessionKeyForwarderSetup.exe -e install_dir |

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?