Stellen Sie ERSPAN mit einem ExtraHop-Sensor und einem Brocade 5600 vRouter in AWS bereit

In diesem Handbuch wird erklärt, wie Sie eine Beispielumgebung innerhalb von Amazon Web Services (AWS) mithilfe der integrierten ERSPAN-Funktionen auf dem ExtraHop installieren und konfigurieren Sensor und der Brocade 5600 vRouter.

Mit Encapsulated RSPAN (ERSPAN) können Sie den Verkehr auf mehreren Netzwerkschnittstellen oder VLANs überwachen und den überwachten Verkehr an ein oder mehrere Ziele senden, einschließlich ExtraHop Sensoren. Konfiguration von ERSPAN auf dem Brocade 5600 vRouter mit dem ExtraHop Sensor ermöglicht zusätzliche geschäftskritische Datenverkehrsanalysen, Überwachung und Transparenz auf AWS und anderen Cloud-Plattformen.

Zusätzliche Referenzen

Das Dokument setzt ein gewisses Maß an Vertrautheit mit Netzwerken voraus. Für die Ausführung der Schritte in diesem Handbuch ist ein AWS-Konto erforderlich. Wenn Sie neu bei ExtraHop, Brocade oder Amazon Web Services sind, finden Sie unter den folgenden Links weitere Informationen:

- Stellen Sie den ExtraHop bereit Sensor in AWS

- Verwenden des Brocade 5600 vRouter 5600 in AWS

Konfigurieren Sie ein AWS Virtual Private Cloud-Netzwerk

In diesem Abschnitt konfigurieren Sie eine neue Virtual Private Cloud (VPC), ein Internet-Gateway, Subnetze und Routing-Dienste.

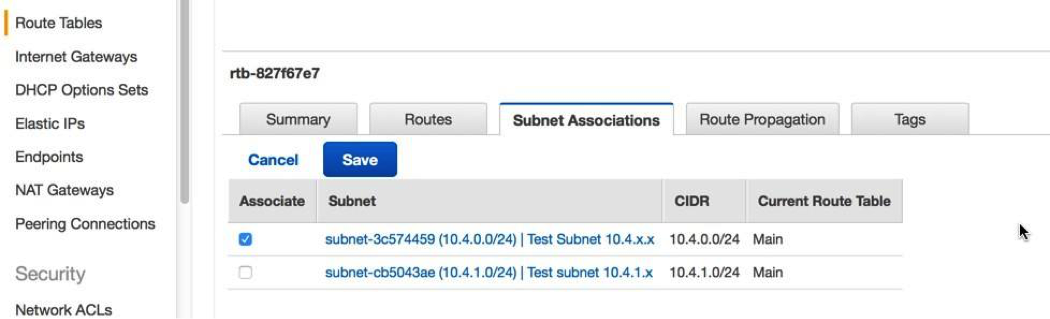

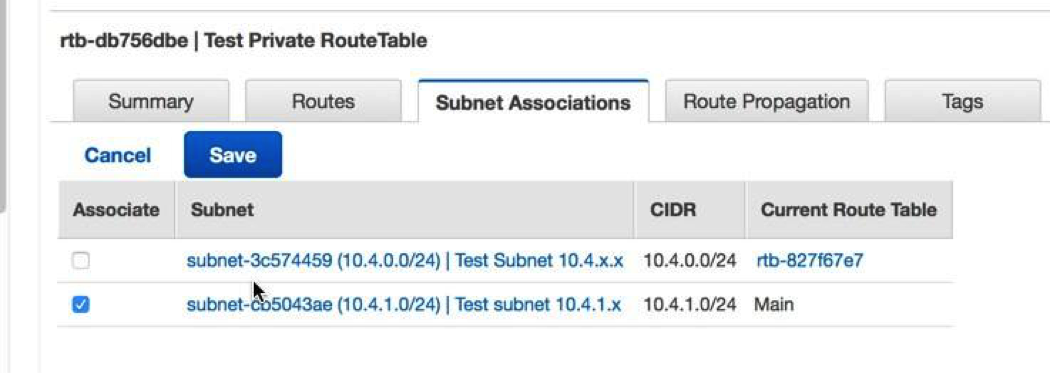

Routen festlegen

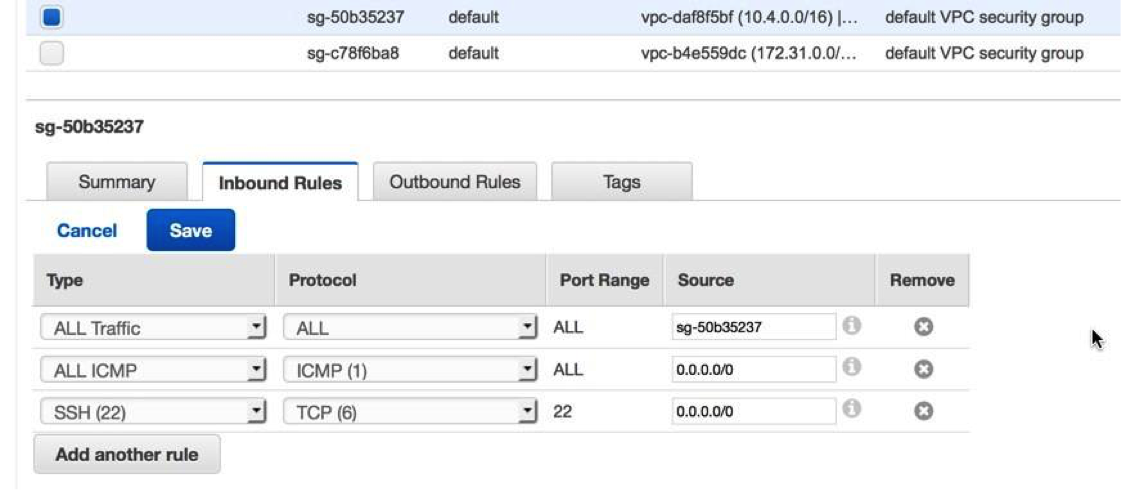

Bevor Datenverkehr in die neue VPC hinein oder aus ihr heraus zugelassen wird, müssen Routing- und Verkehrssicherheitsregeln konfiguriert werden. Standardmäßig ist der gesamte ausgehender Datenverkehr zulässig, eingehender Datenverkehr ist jedoch restriktiver .

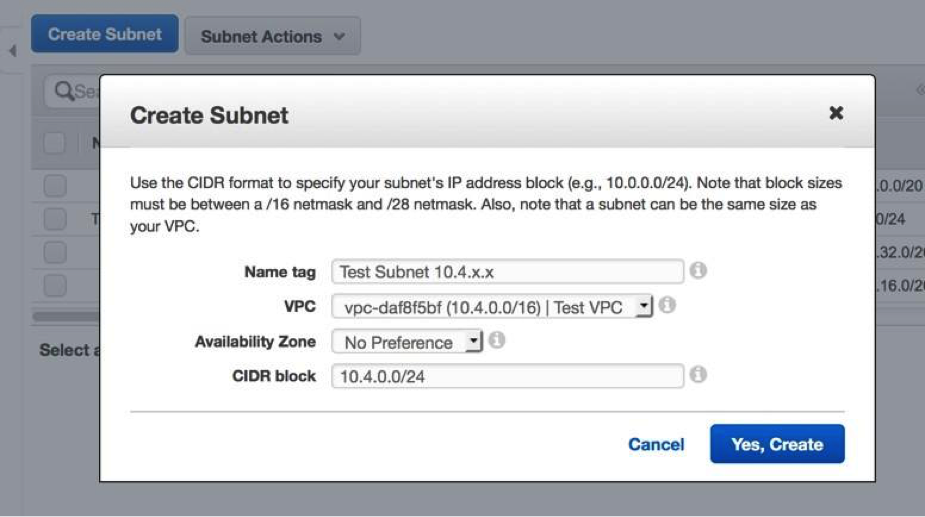

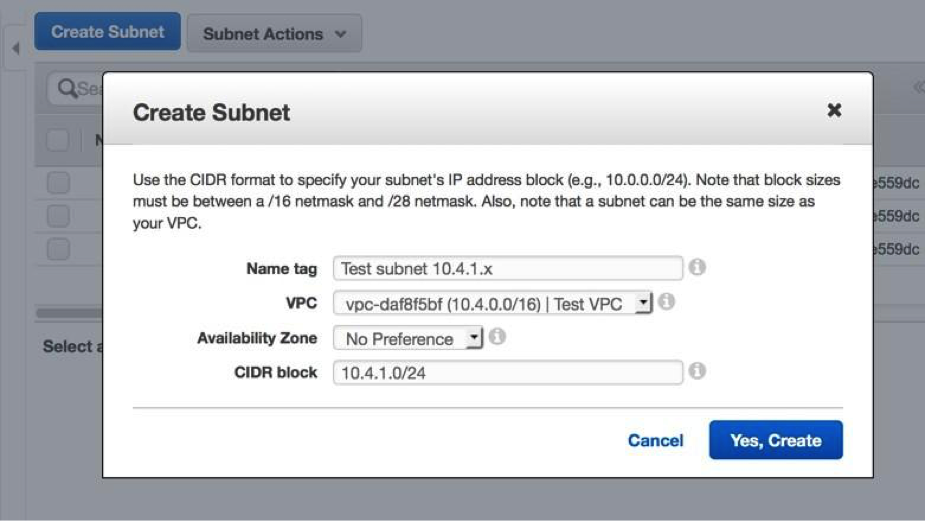

Erstellen Sie ein Subnetz

Dieses Beispielnetzwerk hat ein öffentliches und ein privates Subnetz innerhalb des CIDR-Blocks, den Sie zuvor konfiguriert haben. Sie konfigurieren 10.4.0.0/24 als öffentliches Subnetz und 10.4.1.0/24 als privates Subnetz.

Zusammenfassung

In diesem Abschnitt haben Sie eine virtuelle öffentliche Cloud, ein privates Subnetz für das 10.4.1.0/24-Netzwerk und ein öffentliches Subnetz für das 10.4.0.0/24-Netzwerk erstellt. Darüber hinaus haben Sie Routingtabellen für das Routing des Datenverkehrs innerhalb der VPC-Subnetze und extern über ein Internet-Gateway erstellt. Sicherheitsgruppen lassen Datenverkehr in oder aus der VPC zu, und Sie haben die Regeln für eingehenden Datenverkehr so konfiguriert, dass ICMP und SSH-Verkehr.

Den Brocade 5600v-Router konfigurieren

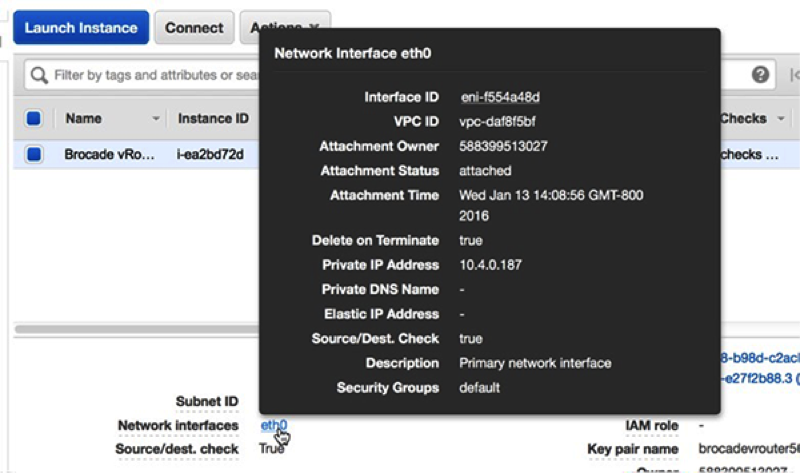

In diesem Abschnitt konfigurieren Sie einen neuen Brocade 5600v-Router innerhalb des zuvor erstellten öffentlichen Subnetzes und weisen eine Elastic IP zu, um das Setup über SSH zu konfigurieren und zu testen.

(Optional) Linux-Client für die Generierung von Datenverkehr konfigurieren

In diesem und im nächsten Abschnitt konfigurieren Sie ein neues Linux-AMI, um die Brocade vRouter- und ExtraHop Discover-Konfiguration zu überprüfen . Wenn andere Verkehrsquellen verfügbar sind, können diese Abschnitte übersprungen werden.

| Hinweis: | Im folgenden Beispiel wird ein Linux-Client ausgewählt. |

- Klicken Sie in der oberen linken Ecke auf das Symbol Console Home, um zur Seite der AWS-Managementkonsole zurückzukehren.

- Klicken Sie im Abschnitt Berechnen auf EC2.

- Klicken Sie im Navigationsbereich auf Instanzen.

- klicken Instanz starten um den Amazon Machine Image (AMI) -Assistenten zu starten.

- Suchen Sie ein Ubuntu Server-Image in der Liste und klicken Sie dann auf Wählen.

- Wählen Sie den T2. Mikro Instanztyp und dann klicken Weiter: Instanzdetails konfigurieren.

-

Auf dem Instanzdetails konfigurieren Seite, führe die

folgenden Schritte aus:

- klicken Weiter: Speicher hinzufügen. Es sind keine Änderungen erforderlich.

- klicken Weiter: Tag-Instanz. Es sind keine Änderungen erforderlich.

- klicken Weiter: Sicherheitsgruppe konfigurieren.

-

Auf dem Sicherheitsgruppe konfigurieren Seite, führe die

folgenden Schritte aus:

Einen ExtraHop EDA 1000v konfigurieren

In diesem Abschnitt konfigurieren Sie einen neuen ExtraHop EDA 1000V-Sensor.

Konfigurieren Sie NAT auf dem vRouter für den Zugriff auf das ExtraHop-System

Um auf das ExtraHop-System zugreifen zu können, muss NAT auf dem vRouter konfiguriert sein.

(Optional) Erstellen Sie ein neues Volume für den Paketerfassungsspeicher

Erstellen Sie ein neues Volume für den EDA 1000v, um triggerfähige Paketerfassungsdaten zu speichern.

- Klicken Sie im Navigationsbereich in AWS auf Bände.

- klicken Volumen erstellen. In der Dialogfeld „Volumen erstellen" Box, stellen Sie sicher, dass die Verfügbarkeitszone ausgewählt ist dieselbe Zone wie die Instanz entdecken und dann klicken Erstellen.

- Wählen Sie das neue Volume in der Volumenliste aus und wählen Sie dann Volumen anhängen von der Aktionen Drop-down-Menü. In der Instanz Feld, wählen Sie Ihre Discover-Instanz aus und klicken Sie dann auf Anhängen.

- Klicken Sie im Navigationsbereich auf Instanzen.

- Wählen Sie die Discover-Instanz in der Liste aus und klicken Sie dann auf .

- Wenn die Discover-Instanz wieder in den laufenden Zustand zurückkehrt, melden Sie sich bei den Administrationseinstellungen auf dem ExtraHop-System an über https://<extrahop-hostname-or-IP-address>/admin.

- In der Einstellungen der Appliance Abschnitt, klicken Festplatten und stellen Sie sicher, dass die neue Paketerfassungsdiskette in der Liste der direkt verbundenen Festplatten angezeigt wird.

- klicken Aktivieren auf der Packet Capture-Diskette, um sie zu aktivieren.

Konfiguration von ERSPAN und Portmonitoring auf dem Brocade vRouter

In diesem Abschnitt konfigurieren Sie die ERSPAN und Portüberwachungsfunktionen auf dem Brocade vRouter, um ERSPAN-Verkehr an den ExtraHop-Sensor zu senden.

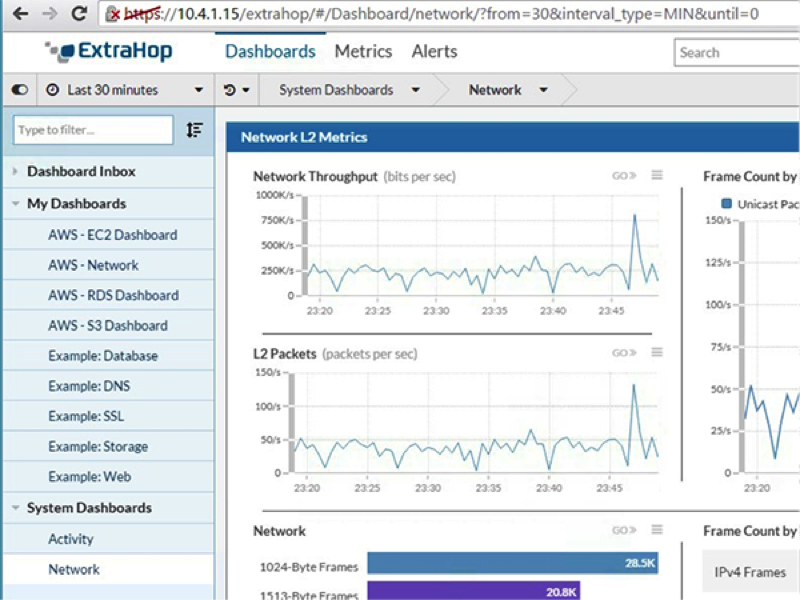

Zusammenfassung

In diesem Abschnitt haben Sie den Brocade vRouter zum Senden konfiguriert ERSPAN Datenverkehr zum ExtraHop-System, das die Analyse des Datenverkehrs innerhalb der virtuellen privaten Cloud von Amazon Web Services ermöglicht, ohne dass eine Installation erforderlich ist RPCAPD Kunden.

Beispiel für eine Brocade vRouter-Konfiguration

vyatta@vyatta:~$ show configuration

interfaces {

dataplane dp0s0 {

address dhcp

ip {

gratuitous-arp-count 1

rpf-check disable

}

ipv6 {

dup-addr-detect-transmits 1

}

mtu 1500

vlan-protocol 0x8100

}

dataplane dp0s1 {

address 10.4.1.10/24

ip {

gratuitous-arp-count 1

rpf-check disable

}

ipv6 {

dup-addr-detect-transmits 1

}

mtu 1500

vlan-protocol 0x8100

}

erspan erspan1 {

ip {

tos inherit

ttl 255

}

local-ip 10.4.1.10

mtu 1500

remote-ip 10.4.1.15

}

loopback lo

}

protocols {

ecmp {

mode hrw

}

pim {

register-suppression-timer 60

}

pim6 {

register-suppression-timer 60

}

}

security {

firewall {

all-ping enable

broadcast-ping disable

config-trap disable

syn-cookies enable

}

}

service {

nat {

destination {

rule 10 {

destination {

port 445

}

inbound-interface dp0s0

protocol tcp

translation {

address 10.4.1.50

port 22

}

}

rule 20 {

destination {

port 8443

}

inbound-interface dp0s0

protocol tcp

translation {

address 10.4.1.15

port 443

}

}

}

source {

rule 100 {

outbound-interface dp0s0

translation {

address masquerade

}

}

}

}

portmonitor {

session 25 {

destination erspan1

erspan {

header type-II

identifier 200

}

source dp0s1 {

direction both

}

type erspan-source

}

}

ssh {

authentication-retries 3

disable-password-authentication

port 22

timeout 120

}

}

system {

acm {

create-default deny

delete-default deny

enable

exec-default allow

operational-ruleset {

rule 9977 {

action allow

command /show/tech-support/save

group vyattaop

}

rule 9978 {

action deny

command "/show/tech-support/save/*"

group vyattaop

}

rule 9979 {

action allow

command /show/tech-support/save-uncompressed

group vyattaop

}

rule 9980 {

action deny

command "/show/tech-support/save-uncompressed/*"

group vyattaop

}

rule 9981 {

action allow

command /show/tech-support/brief/save

group vyattaop

}

rule 9982 {

action deny

command "/show/tech-support/brief/save/*"

group vyattaop

}

rule 9983 {

action allow

command /show/tech-support/brief/save-uncompressed

group vyattaop

}

rule 9984 {

action deny

command "/show/tech-support/brief/save-uncompressed/*"

group vyattaop

}

rule 9985 {

action allow

command /show/tech-support/brief/

group vyattaop

}

rule 9986 {

action deny

command /show/tech-support/brief

group vyattaop

}

rule 9987 {

action deny

command /show/tech-support

group vyattaop

}

rule 9988 {

action deny

command /show/configuration

group vyattaop

}

rule 9989 {

action allow

command "/clear/*"

group vyattaop

}

rule 9990 {

action allow

command "/show/*"

group vyattaop

}

rule 9991 {

action allow

command "/monitor/*"

group vyattaop

}

rule 9992 {

action allow

command "/ping/*"

group vyattaop

}

rule 9993 {

action allow

command "/reset/*"

group vyattaop

}

rule 9994 {

action allow

command "/release/*"

group vyattaop

}

rule 9995 {

action allow

command "/renew/*"

group vyattaop

}

rule 9996 {

action allow

command "/telnet/*"

group vyattaop

}

rule 9997 {

action allow

command "/traceroute/*"

group vyattaop

}

rule 9998 {

action allow

command "/update/*"

group vyattaop

}

rule 9999 {

action deny

command "*"

group vyattaop

}

}

read-default allow

ruleset {

rule 9999 {

action allow

group vyattacfg

operation "*"

path "*"

}

}

update-default deny

}

config-management {

commit-revisions 20

}

console {

device ttyS0 {

speed 9600

}

}

host-name vyatta

login {

session-timeout 0

user vyatta {

authentication {

encrypted-password "********"

public-keys TestBrocade {

key xxx

type ssh-rsa

}

}

level admin

}

}

syslog {

global {

archive {

files 5

size 250

}

facility all {

level warning

}

}

}

time-zone GMT

}

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?