Entschlüsseln Sie den Domänenverkehr mit einem Windows-Domänencontroller

Das ExtraHop-System kann so konfiguriert werden, dass Domänenschlüssel von einem Domänencontroller abgerufen und gespeichert werden. Wenn das System verschlüsselten Verkehr beobachtet, der den gespeicherten Schlüsseln entspricht, wird der gesamte Kerberos-verschlüsselte Verkehr in der Domäne für unterstützte Protokolle entschlüsselt. Das System synchronisiert nur Kerberos- und NTLM-Entschlüsselungsschlüssel und ändert keine anderen Eigenschaften in der Domäne.

Ein Domänencontroller wie Active Directory ist ein häufiges Ziel von Angreifern, da eine erfolgreiche Angriffskampagne hochwertige Ziele hervorbringt. Kritische Angriffe wie Golden Ticket, PrintNightmare und Bloodhound können durch Kerberos- oder NTLM-Entschlüsselung verdeckt werden. Die Entschlüsselung dieser Art von Datenverkehr kann tiefere Einblicke in Sicherheitserkennungen liefern.

Sie können die Entschlüsselung für eine Person aktivieren Sensor oder durch eine Integration auf RevealX 360 .

Für die Entschlüsselung müssen die folgenden Anforderungen erfüllt sein:

- Sie müssen über einen Active Directory Directory-Domänencontroller (DC) verfügen, der nicht als schreibgeschützter Domänencontroller (RODC) konfiguriert ist.

- Nur Windows Server 2016, Windows Server 2019 und Windows Server 2022 werden unterstützt.

- Nur ein Domänencontroller kann auf einem konfiguriert werden Sensor, was bedeutet, dass Sie den Traffic von einer Domain pro Domain entschlüsseln können Sensor.

- Das ExtraHop-System synchronisiert Schlüssel für bis zu 50.000 Konten in einer konfigurierten Domain. Wenn Ihr DC mehr als 50.000 Konten hat, wird ein Teil des Datenverkehrs nicht entschlüsselt.

- Das ExtraHop-System muss den Netzwerkverkehr zwischen dem DC und den angeschlossenen Clients und Servern beobachten.

- Das ExtraHop-System muss über die folgenden Ports auf den Domänencontroller zugreifen können: TCP 88 (Kerberos), TCP 445 (SMB), TCP 135 (RPC) und TCP-Ports 49152-65535 (RPC-Dynamikbereich).

| Warnung: | Wenn Sie diese Einstellungen aktivieren, erhält das ExtraHop-System Zugriff auf

alle Kontoschlüssel in der Windows-Domäne. Das ExtraHop-System sollte auf derselben Sicherheitsstufe wie

der Domänencontroller bereitgestellt werden. Hier sind einige bewährte Methoden, die Sie

berücksichtigen sollten:

|

Einen Domänencontroller an einen Sensor anschließen

Before you begin

Sie benötigen ein Benutzerkonto bei Setup oder System- und Zugriffsadministrationsrechte auf dem Sensor.Verbinden Sie einen Domänencontroller mit einem RevealX 360-Sensor

Before you begin

Ihr Benutzerkonto muss Privilegien auf RevealX 360 für System - und Zugriffsadministration.Überprüfen Sie die Konfigurationseinstellungen

Um zu überprüfen, ob das ExtraHop-System den Datenverkehr mit dem konfigurierten Domänencontroller entschlüsseln kann, rufen Sie das integrierte Microsoft Protocol Decryption Dashboard auf, um erfolgreiche Entschlüsselungsversuche zu identifizieren.

Jedes Diagramm im Microsoft Protocol Decryption-Dashboard enthält Visualisierungen der Kerberos-Entschlüsselungsdaten, die über den ausgewähltes Zeitintervall, nach Region organisiert.

Das Microsoft Protocol Decryption-Dashboard ist ein integriertes System-Dashboard, das Sie nicht bearbeiten, löschen oder einer gemeinsam genutzten Sammlung hinzufügen können. Sie können jedoch ein Diagramm kopieren aus dem Microsoft Protocol Decryption-Dashboard und fügen Sie es zu einem benutzerdefiniertes Dashboard, oder du kannst eine Kopie des Dashboard erstellen und bearbeiten Sie es, um Kennzahlen zu überwachen, die für Sie relevant sind.

| Hinweis: | Das Microsoft Protocol Decryption-Dashboard kann nur auf einer Konsole angezeigt werden. |

Die folgenden Informationen fassen jede Region und ihre Diagramme zusammen.

- Kerberos-Entschlüsselungsversuche

- Beachten Sie die Anzahl der Kerberos-Entschlüsselungsversuche in Ihrer Umgebung in den

folgenden Diagrammen:

Erfolgreiche Kerberos-Entschlüsselungsversuche: Gesamtzahl der erfolgreichen Kerberos-Entschlüsselungsversuche und deren Zeitpunkt.

Gesamtzahl erfolgreicher Versuche: Gesamtzahl der erfolgreichen Kerberos-Entschlüsselungsversuche.

Erfolglose Kerberos-Entschlüsselungsversuche: Gesamtzahl der erfolglosen Kerberos-Entschlüsselungsversuche und deren Zeitpunkt, aufgeführt nach dem Grund, warum der Versuch fehlgeschlagen ist.

Gesamtzahl erfolgloser Versuche: Gesamtzahl der erfolglosen Kerberos-Entschlüsselungsversuche, aufgelistet nach dem Grund, warum der Versuch fehlgeschlagen ist.

- Details zur erfolglosen Kerberos-Entschlüsselung

- Beachten Sie die Details zu erfolglosen Kerberos-Entschlüsselungsversuchen in den folgenden Diagrammen:

Unbekannte Serverprinzipalnamen: Gesamtzahl der Kerberos-Entschlüsselungsversuche, die aufgrund eines unbekannten Serverprinzipalnamens (SPN) fehlgeschlagen sind, aufgeführt im SPN. Wird als Balkendiagramm und Listendiagramm angezeigt.

Ungültige Kerberos-Schlüssel: Gesamtzahl der Kerberos-Entschlüsselungsversuche, die aufgrund eines ungültigen Kerberos-Schlüssels fehlgeschlagen sind, aufgeführt im SPN, der den Versuch unternommen hat. Wird als Balkendiagramm und Listendiagramm angezeigt.

Kerberos-Entschlüsselungsfehler : Gesamtzahl der Kerberos-Entschlüsselungsversuche, die aufgrund eines Fehlers fehlgeschlagen sind, aufgeführt im SPN, der den Versuch unternommen hat. Wird als Balkendiagramm und Listendiagramm angezeigt.

- Einzelheiten zum Serverprinzipalnamen

- Beachten Sie in den folgenden Diagrammen den wichtigsten SPN, der Kerberos-Entschlüsselungsversuche unternommen hat:

Die wichtigsten Serverprinzipalnamen: Die 50 wichtigsten SPNs, die Kerberos-Entschlüsselungsversuche unternommen haben, und die folgenden Details:

- Die Anzahl erfolgreicher Entschlüsselungsversuche.

- Die Anzahl der erfolglosen Versuche aufgrund eines ungültigen Kerberos-Schlüssels.

- Die Anzahl der erfolglosen Versuche aufgrund eines Fehlers.

- Die Anzahl der erfolglosen Versuche aufgrund eines unbekannten SPN.

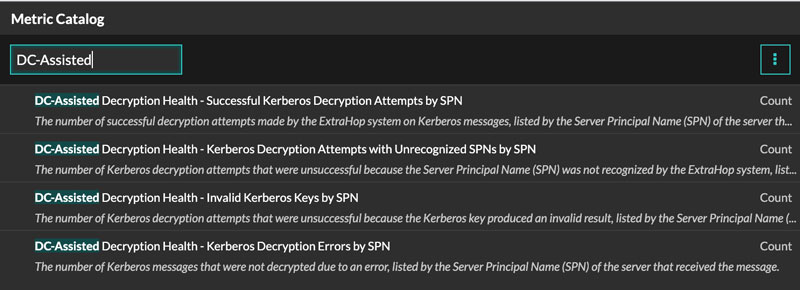

Zusätzliche Metriken zur Systemintegrität

Um eine Liste der

verfügbaren Metriken anzuzeigen, klicken Sie auf das Symbol Systemeinstellungen ![]() und klicken Sie dann

Metrischer Katalog. Typ DC-unterstützt im

Filterfeld, um alle verfügbaren DC-unterstützten Entschlüsselungsmetriken anzuzeigen.

und klicken Sie dann

Metrischer Katalog. Typ DC-unterstützt im

Filterfeld, um alle verfügbaren DC-unterstützten Entschlüsselungsmetriken anzuzeigen.

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?