Leitfaden für die Admin-Benutzeroberfläche

Einführung in die ExtraHop Admin-Benutzeroberfläche

Der Admin-UI-Leitfaden enthält detaillierte Informationen zu den Administratorfunktionen und -funktionen von ExtraHop. Sensoren und Konsolen. Dieses Handbuch bietet einen Überblick über die globale Navigation und Informationen zu den Steuerelementen, Feldern und Optionen, die in der gesamten Benutzeroberfläche verfügbar sind.

| Video: | Sehen Sie sich die entsprechende Schulung an: Reveal (x) Benutzeroberfläche für Unternehmensadministration |

Wir schätzen Ihr Feedback. Bitte teilen Sie uns mit, wie wir dieses Dokument verbessern können. Senden Sie Ihre Kommentare oder Vorschläge an documentation@extrahop.com.

Unterstützte Browser

Die folgenden Browser sind mit allen ExtraHop-Systemen kompatibel. Wenden Sie die von Ihrem Browser bereitgestellten Barrierefreiheits- und Kompatibilitätsfunktionen an, um über technische Hilfsmittel auf Inhalte zuzugreifen.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Wichtig: | Internet Explorer 11 wird nicht mehr unterstützt. Wir empfehlen Ihnen, die neueste Version aller unterstützten Browser zu installieren. |

Status und Diagnose

Der Bereich Status und Diagnose enthält Kennzahlen zum allgemeinen Zustand Ihres ExtraHop-Systems.

Gesundheit

Die Seite Health enthält eine Sammlung von Metriken, die Ihnen helfen, den Betrieb Ihres ExtraHop-Systems zu überwachen, und ermöglicht es dem ExtraHop-Support, bei Bedarf Systemfehler zu beheben.

- System

- Meldet die folgenden Informationen zur CPU-Auslastung und zur Festplatte des Systems.

- CPU-Benutzer

- Der Prozentsatz der CPU-Auslastung, der dem ExtraHop-Systembenutzer zugeordnet ist.

- CPU-System

- Der Prozentsatz der CPU-Auslastung im Zusammenhang mit dem ExtraHop-System.

- CPU im Leerlauf

- Der Prozentsatz der CPU-Leerlaufzeit, der dem ExtraHop-System zugeordnet ist.

- CPU-IO

- Der Prozentsatz der CPU-Auslastung, der mit den I/O-Funktionen des ExtraHop-Systems verbunden ist.

- Status der Brücke

- Meldet die folgenden Informationen über die ExtraHop-System-Bridge-Komponente.

- VM RSS

- Der verwendete physische Speicher des Bridge-Prozesses.

- VM-Daten

- Der Bridge-Prozess speichert virtuellen Speicher, der gerade verwendet wird.

- VM-Größe

- Der Bridge-Prozess verarbeitet den gesamten verwendeten virtuellen Speicher.

- Startzeit

- Gibt die Startzeit für die ExtraHop-System-Bridge-Komponente an.

- Status erfassen

- Meldet die folgenden Informationen zum Netzwerkaufzeichnungsstatus des ExtraHop-Systems.

- VM RSS

- Der verwendete physische Speicher des Netzwerkaufzeichnungsprozesses.

- VM-Daten

- Der Netzwerkaufzeichnungsprozess heapt den verwendeten virtuellen Speicher.

- VM-Größe

- Der gesamte verwendete virtuelle Speicher des Netzwerkaufzeichnungsprozesses.

- Startzeit

- Die Startzeit für die ExtraHop-Netzwerkerfassung.

- Status des Dienstes

- Meldet den Status der ExtraHop-Systemdienste.

- Exalarme

- Die Zeitdauer, in der der ExtraHop-Systemwarnungsdienst ausgeführt wurde.

- ausdehnen

- Die Zeitdauer, in der der ExtraHop-Systemtrend-Service ausgeführt wurde.

- exconfig

- Die Zeit, in der der ExtraHop-Systemkonfigurationsdienst ausgeführt wurde.

- exportale

- Die Zeit, in der der Webportaldienst des ExtraHop-Systems ausgeführt wurde.

- Exshell

- Die Zeitdauer, in der der ExtraHop-System-Shell-Service ausgeführt wurde.

- Schnittstellen

- Meldet den Status der ExtraHop-Systemschnittstellen.

- RX-Pakete

- Die Anzahl der Pakete, die von der angegebenen Schnittstelle empfangen wurden das ExtraHop-System.

- RX-Fehler

- Die Anzahl der empfangenen Paketfehler auf dem angegebenen Schnittstelle.

- RX Drops

- Die Anzahl der empfangenen Pakete, die durch den angegebenen Wert gelöscht wurden Schnittstelle.

- TX-Pakete

- Die Anzahl der Pakete, die von der angegebenen Schnittstelle übertragen werden auf dem ExtraHop-System.

- TX-Fehler

- Die Anzahl der übertragenen Paketfehler auf dem angegebenen Schnittstelle.

- TX Drops

- Die Anzahl der übertragenen Pakete, die durch den angegebenen Wert gelöscht wurden Schnittstelle.

- RX-Bytes

- Die Anzahl der Byte, die von der angegebenen Schnittstelle auf dem ExtraHop-System.

- TX-Bytes

- Die Anzahl der Byte, die von der angegebenen Schnittstelle übertragen werden das ExtraHop-System.

- Partitionen

- Meldet den Speicher, der Systemkomponenten für das ExtraHop-System zugewiesen wurde.

- Name

- Die Systemkomponenten, die eine Speicherpartition im NVRAM haben.

- Optionen

- Die Lese- und Schreiboptionen für die Systemkomponenten.

- Größe

- Die Partitionsgröße in Gigabyte, die der Systemkomponente zugewiesen ist.

- Auslastung

- Die Menge an Arbeitsspeicher, die derzeit von den Systemkomponenten verbraucht wird, als Menge und als Prozentsatz der gesamten Partition.

Anzahl und Limit der aktiven Gerät

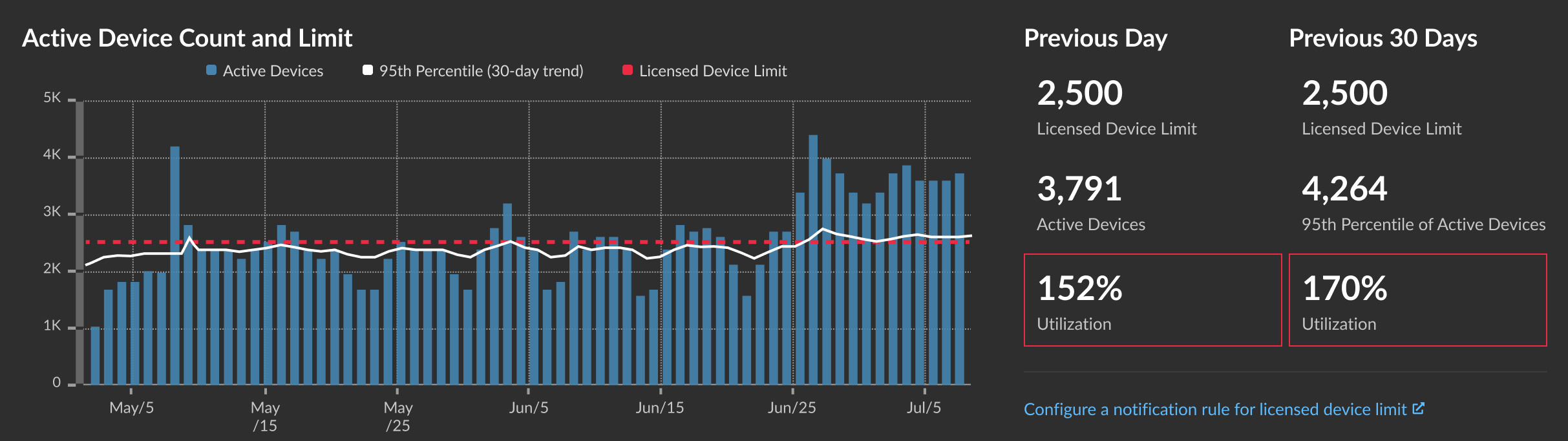

Anhand des Diagramms Anzahl und Limit der aktiven Gerät können Sie überwachen, ob die Anzahl Ihrer aktiven Geräte das lizenzierte Limit überschritten hat. Beispielsweise sind für ein ExtraHop-System mit einem Frequenzband von 20.000 bis 50.000 Geräten bis zu 50.000 Geräte zulässig.

Klicken Sie Systemeinstellungen

![]() und klicken Sie dann

Die gesamte Verwaltung. Aus dem Status und

Diagnose Abschnitt, klicken Sie Anzahl und

Limit der aktiven Geräte um das Diagramm anzusehen.

und klicken Sie dann

Die gesamte Verwaltung. Aus dem Status und

Diagnose Abschnitt, klicken Sie Anzahl und

Limit der aktiven Geräte um das Diagramm anzusehen.

Das Diagramm „Anzahl und Limit aktiver Geräte" zeigt die folgenden Metriken an:

- Die gestrichelte rote Linie steht für Limit für lizenzierte Gerät.

- Die durchgezogene schwarze Linie steht für das 95. Perzentil der aktiven Geräte, die in den letzten 30 Tagen täglich beobachtet wurden.

- Die blauen Balken stellen die maximale Anzahl aktiver Geräte dar, die in den letzten 30 Tagen täglich beobachtet wurden.

Auf dieser Seite werden auch die folgenden Metriken angezeigt:

- Das lizenzierte Gerätelimit für den Vortag und die letzten 30 Tage.

- Die Anzahl der am Vortag beobachteten aktiven Geräte.

- Das 95. Perzentil der in den letzten 30 Tagen beobachteten aktiven Geräte.

- Der Nutzungsprozentsatz des lizenzierten Gerätelimits für den Vortag und die letzten 30 Tage. Die Nutzung ist die Anzahl der aktiven Gerät geteilt durch das lizenzierte Limit.

Du kannst eine Regel für Systembenachrichtigungen erstellen um Sie zu warnen, wenn die Auslastung Ihrem lizenzierten Gerätelimit nahe (über 80%) oder über (über 100%) liegt. Die Prozentsätze für Grenzwerte können angepasst werden, wenn Sie eine Regel erstellen. Wenn Sie feststellen, dass Sie Ihr Lizenzlimit ständig erreichen oder überschreiten, empfehlen wir Ihnen, mit Ihrem Vertriebsteam zusammenzuarbeiten, um zum nächsten verfügbaren Kapazitätsband überzugehen.

Audit-Protokoll

Das Audit-Log enthält Daten über den Betrieb Ihres ExtraHop-Systems, aufgeschlüsselt nach Komponenten. Das Audit-Log listet alle bekannten Ereignisse nach Zeitstempel in umgekehrter chronologischer Reihenfolge auf.

Audit-Log-Daten an einen Remote-Syslog-Server senden

Das Audit-Log sammelt Daten über den Betrieb des ExtraHop-Systems, aufgeschlüsselt nach Komponenten. Das im System gespeicherte Protokoll hat eine Kapazität von 10.000 Einträgen, und Einträge, die älter als 90 Tage sind, werden automatisch entfernt. Sie können diese Einträge in den Administrationseinstellungen anzeigen oder die Audit-Log-Ereignisse zur Langzeitspeicherung, Überwachung und erweiterten Analyse an einen Syslog-Server senden. Alle protokollierten Ereignisse sind in der folgenden Tabelle aufgeführt.

Die folgenden Schritte zeigen Ihnen, wie Sie das ExtraHop-System so konfigurieren, dass Audit-Log-Daten an einen Remote-Syslog-Server gesendet werden.

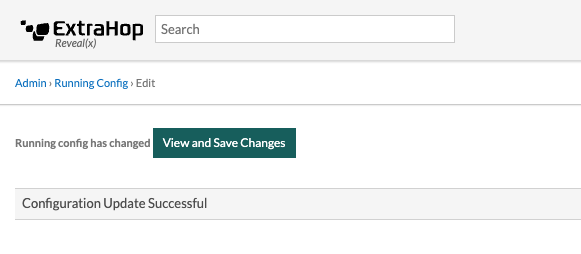

Nächste Maßnahme

Nachdem Sie bestätigt haben, dass Ihre neuen Einstellungen erwartungsgemäß funktionieren, behalten Sie Ihre Konfigurationsänderungen bei, indem Sie die laufende Konfigurationsdatei speichern.Ereignisse im Auditprotokoll

Die folgenden Ereignisse auf einem ExtraHop-System generieren einen Eintrag im Audit-Log.

| Kategorie | Ereignis |

|---|---|

| Abmachungen |

|

| API |

|

| Sensormigration |

|

| Browsersitzungen |

|

| Cloud-Dienste |

|

| Konsole |

|

| Dashboards |

|

| Datenspeicher |

|

| Erkennungen |

|

| Ausnahmedateien |

|

| ExtraHop Recordstore Records |

|

| ExtraHop Plattenspeicher-Cluster |

|

| ExtraHop Aktualisierungsservice |

|

| Firmware |

|

| Globale Richtlinien |

|

| Integrationen |

|

| Lizenz |

|

| Loggen Sie sich in das ExtraHop-System ein |

|

| Melden Sie sich über SSH oder REST API an |

|

| Module |

|

| Netzwerk |

|

| Offline-Erfassung |

|

| PCAP |

|

| Fernzugriff |

|

| RPCAP |

|

| Konfiguration ausführen |

|

| SAML-Identitätsanbieter |

|

| SAML-Anmeldung |

|

| SAML-Rechte |

|

| SSL-Entschlüsselung |

|

| SSL-Sitzungsschlüssel |

|

| Support-Konto |

|

| Unterstützungsskript |

|

| Syslog |

|

| System- und Servicestatus |

|

| Systemzeit |

|

| Systembenutzer |

|

| Bedrohungsinformationen |

|

| ExtraHop Packetstore |

|

| Tendenzen |

|

| Auslöser |

|

| Benutzergruppen |

|

Fingerabdruck

Fingerabdrücke helfen dabei, Appliances vor Machine-in-the-Middle-Angriffen zu schützen, indem sie eine eindeutige Kennung bereitstellen, die beim Verbinden von ExtraHop-Appliances verifiziert werden kann.

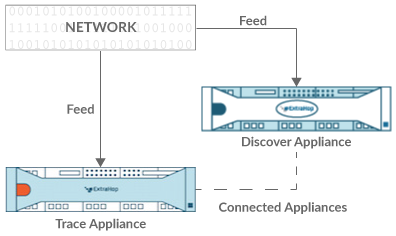

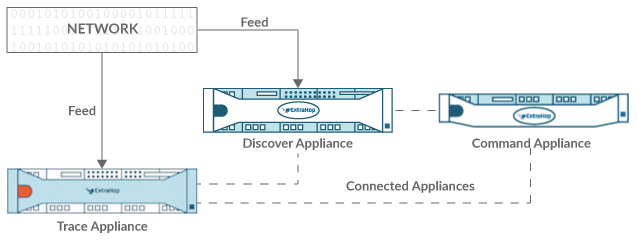

Wenn Sie eine Explore- oder Trace-Appliance mit einer Discover-Appliance oder Command-Appliance verbinden, stellen Sie sicher, dass der angezeigte Fingerabdruck genau dem Fingerabdruck entspricht, der auf der Beitritts - oder Kopplungsseite angezeigt wird.

Wenn die Fingerabdrücke nicht übereinstimmen, wurde die Kommunikation zwischen den Geräten möglicherweise abgefangen und verändert.

Ausnahmedateien

Ausnahmedateien sind eine Kerndatei der im Speicher gespeicherten Daten. Wenn Sie die Einstellung Ausnahmedatei aktivieren, wird die Kerndatei auf die Festplatte geschrieben, wenn das System unerwartet stoppt oder neu gestartet wird. Diese Datei kann dem ExtraHop Support helfen, das Problem zu diagnostizieren.

- Klicken Sie Ausnahmedateien aktivieren oder Ausnahmedateien deaktivieren um das Speichern von Ausnahmedateien zu aktivieren oder zu deaktivieren.

Unterstützungsskripte

ExtraHop Support stellt möglicherweise ein Support-Skript bereit, das eine spezielle Einstellung anwenden, eine kleine Anpassung am ExtraHop-System vornehmen oder Hilfe beim Fernsupport oder bei erweiterten Einstellungen bieten kann. Die Administrationseinstellungen ermöglichen es Ihnen, Support-Skripte hochzuladen und auszuführen.

Netzwerk-Einstellungen

Die Netzwerk-Einstellungen Dieser Abschnitt enthält Konfigurationseinstellungen für Ihr ExtraHop-System. Mit diesen Einstellungen können Sie einen Hostnamen festlegen, Benachrichtigungen konfigurieren und Verbindungen zu Ihrem System verwalten.

Stellen Sie eine Verbindung zu ExtraHop Cloud Services her

ExtraHop Cloud Services bietet Zugriff auf die Cloud-basierten Dienste von ExtraHop über eine verschlüsselte Verbindung. Die Dienste, mit denen Sie verbunden sind, werden durch Ihre Systemlizenz bestimmt.

- Der ExtraHop Machine Learning Service ermöglicht Erkennungen für Ihr ExtraHop-System. In Reveal (x) Enterprise können Sie reine Sicherheitserkennungen oder Sicherheits- und Leistungserkennungen aktivieren.

- Reveal (x) Enterprise-Benutzer können Daten an den Machine Learning Service senden, indem sie ExtraHop Cloud Services in den Administrationseinstellungen aktivieren. Das System kann beispielsweise externe Klartext-IP-Adressen, Domainnamen und Hostnamen senden, die mit erkanntem verdächtigem Verhalten verknüpft sind. Diese Einstellung ist in Reveal (x) 360 standardmäßig aktiviert und kann nicht deaktiviert werden. Sehen Sie die Häufig gestellte Fragen zur kollektiven Gefahrenanalyse für weitere Informationen. Eine vollständige Liste der an den ExtraHop Machine Learning Service gesendeten Datentypen und Informationen darüber, wie die Daten zur Verbesserung der Bedrohungserkennung verwendet werden, finden Sie im Abschnitt Maschinelles Lernen der Überblick über Sicherheit, Datenschutz und Vertrauen bei ExtraHop.

- Der ExtraHop Update Service ermöglicht automatische Aktualisierungen von Ressourcen auf dem ExtraHop-System, wie z. B. Ransomware-Paketen.

- Mit ExtraHop Remote Access können Sie Mitgliedern des ExtraHop-Account-Teams, ExtraHop Atlas-Analysten und dem ExtraHop-Support erlauben, sich mit Ihrem ExtraHop-System zu verbinden, um Hilfe bei der Konfiguration zu erhalten. Wenn Sie sich für den Atlas Remote Analysis Service angemeldet haben, können ExtraHop-Analysten eine unvoreingenommene Analyse Ihrer Netzwerkdaten durchführen und über Bereiche in Ihrer IT-Infrastruktur berichten, in denen Verbesserungen vorgenommen werden können. Sehen Sie die Häufig gestellte Fragen zum Fernzugriff für weitere Informationen über Benutzer mit Fernzugriff.

| Video: | Sehen Sie sich die entsprechende Schulung an: Stellen Sie eine Verbindung zu ExtraHop Cloud Services her |

Before you begin

- Reveal (x) 360-Systeme werden automatisch mit den ExtraHop Cloud Services verbunden. Möglicherweise müssen Sie jedoch den Zugriff über Netzwerk-Firewalls zulassen.

- Sie müssen die entsprechende Lizenz auf dem ExtraHop-System anwenden, bevor Sie eine Verbindung zu ExtraHop Cloud Services herstellen können. Sehen Sie die Häufig gestellte Fragen zur Lizenz für weitere Informationen.

- Sie müssen eingerichtet haben oder System- und Zugriffsadministrationsrechte um auf die Administrationseinstellungen zuzugreifen.

Konfigurieren Sie Ihre Firewall-Regeln

Wenn Ihr ExtraHop-System in einer Umgebung mit einer Firewall eingesetzt wird, müssen Sie den Zugriff auf ExtraHop Cloud Services öffnen. Für Reveal (x) 360-Systeme, die mit selbstverwalteten Systemen verbunden sind Sensoren, müssen Sie auch den Zugang zum ExtraHop Cloud Recordstore öffnen.

Offener Zugang zu Cloud-Diensten

Für den Zugriff auf ExtraHop Cloud Services benötigen Sie Sensoren muss in der Lage sein, DNS-Abfragen für *.extrahop.com aufzulösen und über die IP-Adresse, die Ihrer entspricht, auf TCP 443 (HTTPS) zuzugreifen Sensor Lizenz:

- 35.161.154.247 (Portland, Vereinigte Staaten von Amerika)

- 54.66.242.25 (Sydney, Australien)

- 52.59.110.168 (Frankfurt, Deutschland)

Offener Zugang zu Cloud Recordstore

Für den Zugriff auf den ExtraHop Cloud Recordstore benötigen Sie Sensoren muss in der Lage sein, auf ausgehendes TCP 443 (HTTPS) zu diesen vollqualifizierten Domainnamen zuzugreifen:

- bigquery.googleapis.com

- bigquerystorage.googleapis.com

- oauth2.googleapis.com

- www.googleapis.com

- www.mtls.googleapis.com

- iamcredentials.googleapis.com

Sie können auch die öffentlichen Leitlinien von Google zu folgenden Themen lesen Berechnung möglicher IP-Adressbereiche für googleapis.com.

Zusätzlich zur Konfiguration des Zugriffs auf diese Domänen müssen Sie auch die globale Proxyserver-Einstellungen.

Stellen Sie über einen Proxy eine Verbindung zu ExtraHop Cloud Services her

Wenn Sie keine direkte Internetverbindung haben, können Sie versuchen, über einen expliziten Proxy eine Verbindung zu ExtraHop Cloud Services herzustellen.

Before you begin

Überprüfen Sie, ob Ihr Proxyanbieter so konfiguriert ist, dass er Machine-in-the-Middle (MITM) ausführt, wenn SSH über HTTP CONNECT zu localhost:22 getunnelt wird. ExtraHop Cloud Services stellt einen verschlüsselten inneren SSH-Tunnel bereit, sodass der Datenverkehr für die MITM-Inspektion nicht sichtbar ist. Es wird empfohlen, eine Sicherheitsausnahme zu erstellen und die MITM-Prüfung für diesen Datenverkehr zu deaktivieren.| Wichtig: | Wenn Sie MITM auf Ihrem Proxy nicht deaktivieren können, müssen Sie die Zertifikatsvalidierung in der Konfigurationsdatei des ExtraHop-Systems deaktivieren, in der das ExtraHop-System ausgeführt wird. Weitere Informationen finden Sie unter Zertifikatsvalidierung umgehen. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Konnektivität.

- Klicken ExtraHop Cloud-Proxy aktivieren.

- Geben Sie den Hostnamen für Ihren Proxyserver ein, z. B. Proxyhost.

- Geben Sie den Port für Ihren Proxyserver ein, z. B. 8080.

- Optional: Geben Sie bei Bedarf einen Benutzernamen und ein Passwort für Ihren Proxyserver ein.

- Klicken Speichern.

Zertifikatsvalidierung umgehen

Einige Umgebungen sind so konfiguriert, dass verschlüsselter Datenverkehr das Netzwerk nicht ohne Überprüfung durch ein Gerät eines Drittanbieters verlassen kann. Dieses Gerät kann als SSL/TLS-Endpunkt fungieren, der den Datenverkehr entschlüsselt und erneut verschlüsselt, bevor die Pakete an ExtraHop Cloud Services gesendet werden.

| Hinweis: | Das folgende Verfahren setzt Vertrautheit mit der Änderung der laufenden ExtraHop-Konfigurationsdatei voraus. |

Konnektivität

Die Seite Konnektivität enthält Steuerelemente für Ihre Appliance-Verbindungen und Netzwerkeinstellungen.

- Status der Schnittstelle

- Auf physischen Appliances wird ein Diagramm der Schnittstellenverbindungen angezeigt, das basierend auf dem Portstatus

dynamisch aktualisiert wird.

- Der blaue Ethernet-Port dient der Verwaltung

- Ein schwarzer Ethernet-Port weist auf einen lizenzierten und aktivierten Port hin, der derzeit ausgefallen ist.

- Ein grüner Ethernet-Port zeigt einen aktiven, verbundenen Port an

- Ein grauer Ethernet-Port weist auf einen deaktivierten oder nicht lizenzierten Port hin.

- Netzwerkeinstellungen

-

- Klicken Sie Einstellungen ändern um einen Hostnamen für Ihre ExtraHop-Appliance hinzuzufügen oder DNS-Server hinzuzufügen.

- Proxy-Einstellungen

-

- Aktiviere eine globaler Proxy um eine Verbindung zu einer ExtraHop Command-Appliance herzustellen

- Aktiviere eine Cloud-Proxy um eine Verbindung zu ExtraHop Cloud Services herzustellen

- Einstellungen für die Bond-Schnittstelle

-

- Erstellen Sie eine Bond-Schnittstelle um mehrere Schnittstellen zu einer logischen Schnittstelle mit einer einzigen IP-Adresse zu verbinden.

- Schnittstellen

- Sehen und konfigurieren Sie Ihre Verwaltungs- und Überwachungsoberflächen. Klicken Sie auf eine beliebige Schnittstelle, um die Einstellungsoptionen anzuzeigen.

- Netskope-Einstellungen

-

- Netskope-Paketaufnahme aktivieren auf Ihrem Sensor, um Geräte über eine Netskope-Integration zu erkennen und zu überwachen.

Eine Schnittstelle konfigurieren

Schnittstellendurchsatz

ExtraHop Sensor Die Modelle EDA 6100, EDA 8100 und EDA 9100 sind für die Erfassung von Datenverkehr ausschließlich über 10GbE-Ports optimiert.

Die Aktivierung der 1-GbE-Schnittstellen für die Überwachung des Datenverkehrs kann sich je nach ExtraHop auf die Leistung auswirken Sensor. Sie können diese zwar optimieren Sensoren Um den Datenverkehr sowohl an den 10-GbE-Ports als auch an den drei 1-GbE-Ports ohne Verwaltungszugang gleichzeitig zu erfassen, empfehlen wir, dass Sie sich an den ExtraHop-Support wenden, um Unterstützung zu erhalten, um einen verringerten Durchsatz zu vermeiden.

| Hinweis: | Die Sensoren EDA 6200, EDA 8200, EDA 9200 und EDA 10200 sind nicht anfällig für einen reduzierten Durchsatz, wenn Sie 1GbE-Schnittstellen für die Überwachung des Datenverkehrs aktivieren. |

| ExtraHop Fühler | Durchsatz | Einzelheiten |

|---|---|---|

| VON 910 | Standarddurchsatz von 40 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, können Sie bis zu vier der 10-GbE-Schnittstellen für einen kombinierten Durchsatz von bis zu 40 Gbit/s verwenden. |

| VON 810 | Standarddurchsatz von 20 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, können Sie entweder eine oder beide der 10-GbE-Schnittstellen verwenden, um einen kombinierten Durchsatz von bis zu 20 Gbit/s zu erzielen. |

| VON 610 | Standarddurchsatz von 10 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, beträgt der maximale kombinierte Gesamtdurchsatz 10 Gbit/s. |

| VON 310 | Standarddurchsatz von 3 Gbit/s | Keine 10GbE-Schnittstelle |

| VON 100 | Standarddurchsatz von 1 Gbit/s | Keine 10GbE-Schnittstelle |

Stellen Sie eine statische Route ein

Before you begin

Sie müssen DHCPv4 deaktivieren, bevor Sie eine statische Route hinzufügen können.- Auf dem Oberfläche bearbeiten Seite, stellen Sie sicher, dass IPv4-Adresse und Netzmaske Felder sind vollständig und gespeichert, und klicken Sie auf Routen bearbeiten.

- In der Route hinzufügen Abschnitt, geben Sie einen Netzwerkadressbereich in CIDR-Notation in das Netzwerk Feld und IPv4-Adresse in der Über IP Feld und dann klicken Hinzufügen.

- Wiederholen Sie den vorherigen Schritt für jede Route, die Sie hinzufügen möchten.

- klicken Speichern.

Globaler Proxyserver

Wenn Ihre Netzwerktopologie einen Proxyserver benötigt, damit Ihr ExtraHop-System entweder mit einem Konsole oder mit anderen Geräten außerhalb des lokalen Netzwerks können Sie Ihr ExtraHop-System so einrichten, dass es eine Verbindung zu einem Proxyserver herstellt, den Sie bereits in Ihrem Netzwerk haben. Für den globalen Proxyserver ist keine Internetverbindung erforderlich.

| Hinweis: | Pro ExtraHop-System kann nur ein globaler Proxyserver konfiguriert werden. |

Füllen Sie die folgenden Felder aus und klicken Sie auf Speichern um einen globalen Proxy zu aktivieren.

Hostname : Der Hostname oder die IP-Adresse für Ihren globalen Proxyserver.

Hafen : Die Portnummer für Ihren globalen Proxyserver.

Nutzername : Der Name eines Benutzers, der privilegierten Zugriff auf Ihren globalen Proxyserver hat.

Passwort : Das Passwort für den oben angegebenen Benutzer.

ExtraHop Cloud-Proxy

Wenn Ihr ExtraHop-System nicht über eine direkte Internetverbindung verfügt, können Sie über einen Proxy-Server, der speziell für die Konnektivität von ExtraHop-Cloud-Diensten vorgesehen ist, eine Verbindung zum Internet herstellen . Pro System kann nur ein Proxy konfiguriert werden.

Füllen Sie die folgenden Felder aus und klicken Sie auf Speichern um einen Cloud-Proxy zu aktivieren.

Hostname : Der Hostname oder die IP-Adresse für Ihren Cloud-Proxyserver.

Hafen : Die Portnummer für Ihren Cloud-Proxyserver.

Nutzername : Der Name eines Benutzers, der Zugriff auf Ihren Cloud-Proxyserver hat.

Passwort : Das Passwort für den oben angegebenen Benutzer.

Bond-Schnittstellen

Sie können mehrere Schnittstellen auf Ihrem ExtraHop-System zu einer einzigen logischen Schnittstelle verbinden, die eine IP-Adresse für die kombinierte Bandbreite der Mitgliedsschnittstellen hat. Verbindungsschnittstellen ermöglichen einen größeren Durchsatz mit einer einzigen IP-Adresse. Diese Konfiguration wird auch als Link-Aggregation, Port-Channeling, Linkbündelung, Ethernet-/Netzwerk-/NIC-Bonding oder NIC-Teaming bezeichnet. Bond-Schnittstellen können nicht in den Überwachungsmodus versetzt werden.

| Hinweis: | Wenn Sie die Einstellungen der Bond-Schnittstelle ändern, verlieren Sie die Konnektivität zu Ihrem ExtraHop-System. Sie müssen Änderungen an Ihrer Netzwerk-Switch-Konfiguration vornehmen, um die Konnektivität wiederherzustellen. Die erforderlichen Änderungen hängen von Ihrem Switch ab. Wenden Sie sich an den ExtraHop-Support, um Unterstützung zu erhalten, bevor Sie eine Bond-Schnittstelle erstellen. |

- Bonding ist nur auf Management- oder Management +-Schnittstellen konfigurierbar.

- Port-Channeling auf den ExtraHop-Sensoren werden keine Anschlüsse zur Verkehrsüberwachung unterstützt.

Schnittstellen, die als Mitglieder einer Bond-Schnittstelle ausgewählt wurden, sind nicht mehr unabhängig konfigurierbar und werden angezeigt als Deaktiviert (Bond-Mitglied) im Abschnitt Schnittstellen der Seite Konnektivität. Nachdem eine Bond-Schnittstelle erstellt wurde, können Sie keine weiteren Mitglieder hinzufügen oder vorhandene Mitglieder löschen. Die Bond-Schnittstelle muss zerstört und neu erstellt werden.

Erstellen Sie eine Bond-Schnittstelle

Sie können eine Bond-Schnittstelle mit mindestens einem Schnittstellenmitglied und bis zu der Anzahl von Mitgliedern erstellen, die für die Bindung verfügbar sind.

Einstellungen der Bond-Schnittstelle ändern

Nachdem eine Bond-Schnittstelle erstellt wurde, können Sie die meisten Einstellungen so ändern, als ob es sich bei der Bond-Schnittstelle um eine einzelne Schnittstelle handeln würde.

Zerstöre eine Bond-Schnittstelle

Wenn eine Bond-Schnittstelle zerstört wird, kehren die einzelnen Schnittstellenmitglieder der Bond-Schnittstelle zur unabhängigen Schnittstellenfunktionalität zurück. Eine Mitgliedsschnittstelle wird ausgewählt, um die Schnittstelleneinstellungen für die Bond-Schnittstelle beizubehalten, und alle anderen Mitgliedsschnittstellen sind deaktiviert. Wenn keine Mitgliedsschnittstelle ausgewählt wurde, um die Einstellungen beizubehalten, gehen die Einstellungen verloren und alle Mitgliedsschnittstellen sind deaktiviert.

- In der Netzwerk-Einstellungen Abschnitt, klicken Konnektivität.

- In der Bereich Bond-Schnittstellen, klicken Sie auf das Rote X neben der Schnittstelle, die Sie zerstören möchten.

- Auf dem Zerstöre die Bond-Schnittstelle <interface number>Seite, wählen Sie die Mitgliederschnittstelle aus, auf die Sie die Einstellungen der Bond-Schnittstelle verschieben möchten. Nur die Mitgliedsschnittstelle, die ausgewählt wurde, um die Bond-Schnittstelleneinstellungen beizubehalten, bleibt aktiv, und alle anderen Mitgliedsschnittstellen sind deaktiviert.

- klicken Zerstören.

Netskope-Einstellungen

Diese Integration ermöglicht es Ihnen, ExtraHop-Sensoren so zu konfigurieren, dass sie Pakete von Ihrer Netskope-Lösung aufnehmen, um Bedrohungen zu erkennen, Geräte zu erkennen und zu überwachen und Einblicke in den Datenverkehr zu gewinnen.

Before you begin

| Wichtig: | Die Reveal (x) -Integration mit Netskope Intelligent Security Service Edge (SSE) steht derzeit nur Teilnehmern des Netskope Cloud TAP Early Access Programms zur Verfügung. Wenn Sie mehr über diese Integration erfahren und benachrichtigt werden möchten, sobald sie öffentlich verfügbar ist, wenden Sie sich an Ihr ExtraHop-Kundenbetreuungsteam. |

- Ihr Benutzerkonto muss volle Schreibrechte oder höher auf Reveal (x) Enterprise oder Rechte für die System- und Zugriffsadministration auf Reveal (x) 360.

- Ihr Reveal (x) -System muss mit einem ExtraHop-Sensor mit Firmware-Version 9.4 oder höher verbunden sein.

- Ihr ExtraHop-Sensor darf nur für die Aufnahme von Netskope-Paketen vorgesehen sein.

- Du musst mindestens eine Schnittstelle konfigurieren auf Ihrem ExtraHop-Sensor; alle Schnittstellen müssen einen Modus spezifizieren , der GENEVE-Kapselung beinhaltet.

- Du musst TAP-Modus konfigurieren in Ihrer Netskope-Umgebung.

- Melden Sie sich über https://<extrahop-hostname-or-IP-address>/admin bei den Administrationseinstellungen des Sensor an.

- Klicken Sie im Bereich Netzwerkeinstellungen auf Konnektivität.

- Wählen Sie im Bereich Netskope-Einstellungen Netskope-Paketaufnahme aktivieren .

- klicken Speichern.

Nächste Maßnahme

- Auf der Seite Assets können Sie suche nach diesem Sensor um den Verkehr und die anhand der Netskope-Daten beobachteten Erkennungen einzusehen.

- Loggen Sie sich auf dem verbundenen Gerät in die Administrationseinstellungen ein Enthülle (x) Enterprise oder Enthüllen (x) 360 Konsole zur Überprüfung des Status der in Netskope integrierten Sensoren.

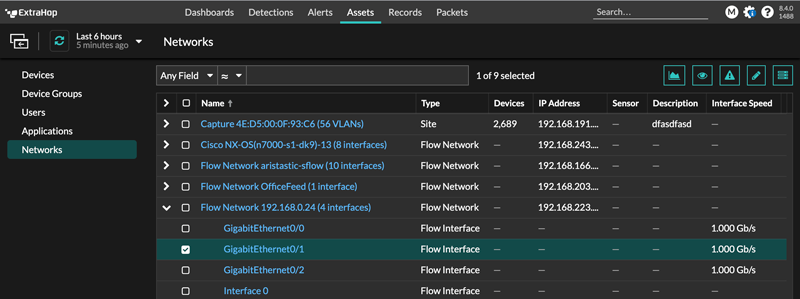

Flow-Netzwerke

Sie müssen die Netzwerkschnittstelle und die Porteinstellungen auf dem ExtraHop-System konfigurieren, bevor Sie NetFlow- oder sFlow-Daten aus Remote-Flow-Netzwerken (Flow-Exportern) sammeln können. Flow-Netzwerke können auf Reveal (x) Enterprise-Systemen nicht konfiguriert werden. Das ExtraHop-System unterstützt die folgenden Flow-Technologien: Cisco NetFlow Version 5 (v5) und Version 9 (v9), AppFlow, IPFIX und sFlow.

Zusätzlich zur Konfiguration des ExtraHop-Systems müssen Sie Ihre Netzwerkgeräte so konfigurieren, dass sie sFlow- oder NetFlow-Verkehr senden. Schlagen Sie in der Dokumentation Ihres Anbieters nach oder sehen Sie sich ein Beispiel an Cisco-Konfigurationen im Anhang.

Erfassen Sie den Datenverkehr von NetFlow- und sFlow-Geräten

Sie müssen die Netzwerkschnittstellen- und Porteinstellungen auf dem ExtraHop-System konfigurieren, bevor Sie NetFlow- oder sFlow-Daten aus Remote-Flow-Netzwerken (Flow-Exportern) sammeln können. Flow-Netzwerke können auf Reveal (x) Enterprise-Systemen nicht konfiguriert werden. Das ExtraHop-System unterstützt die folgenden Flow-Technologien: Cisco NetFlow v5 und v9, AppFlow, IPFIX und sFlow.

| Hinweis: | Informationen zur virtuellen NetFlow-Sensor-Appliance EFC 1292v finden Sie unter Stellen Sie den ExtraHop EFC 1292v NetFlow Sensor bereit. |

Sie müssen sich als Benutzer anmelden mit Rechte für die System- und Zugriffsverwaltung um die folgenden Schritte abzuschließen.

Konfigurieren Sie die Schnittstelle auf Ihrem ExtraHop-System

Fügen Sie die ausstehenden Flow-Netzwerke hinzu

Sie können jetzt ausstehende Flow-Netzwerke hinzufügen.

Before you begin

Sie müssen sich als Benutzer anmelden mit Rechte für die System- und Zugriffsadministration um die folgenden Schritte abzuschließen.- Loggen Sie sich in das ExtraHop-System ein über https://<extrahop-hostname-or-IP-address>.

- In der Netzwerkeinstellungen Abschnitt, klicken Sie Flow-Netzwerke.

- Klicken Sie im Abschnitt Pending Flow Networks auf Flow-Netzwerk hinzufügen.

- Geben Sie im Feld Flussnetz ID einen Namen zur Identifizierung dieses Flow-Netzwerks ein.

- Wählen Sie den Automatische Aufzeichnungen Checkbox, um Datensätze aus diesem Flussnetz an einen verbundenen Recordstore zu senden.

- Wählen Sie den SNMP-Polling aktivieren Kontrollkästchen, um SNMP-Polling zu aktivieren.

-

Wenn Sie SNMP-Polling aktivieren, wählen Sie im Dropdownmenü

SNMP-Anmeldeinformationen eine der folgenden Optionen aus:

- Von CIDR erben. Wenn Sie diese Option auswählen, werden die SNMP-Anmeldeinformationen auf der Grundlage der Einstellungen für gemeinsame SNMP-Anmeldeinformationen angewendet.

- Benutzerdefinierte Anmeldedaten. Wählen Sie v1, v2 oder v3 aus der Dropdownliste SNMP-Version aus, und konfigurieren Sie dann die verbleibenden Einstellungen für den jeweiligen Abfragetyp.

- Klicken Sie Speichern.

Cisco NetFlow-Geräte konfigurieren

Die folgenden Beispiele für die grundlegende Cisco-Router-Konfiguration für NetFlow. NetFlow wird pro Schnittstelle konfiguriert. Wenn NetFlow auf der Schnittstelle konfiguriert ist, werden IP-Paketflussinformationen in das ExtraHop-System exportiert.

| Wichtig: | NetFlow nutzt den SNMP ifIndex-Wert, um Eingangs- und Ausgangsschnittstelleninformationen in Flow-Datensätzen darzustellen. Um die Konsistenz der Schnittstellenberichte zu gewährleisten, aktivieren Sie die SNMP ifIndex-Persistenz auf Geräten, die NetFlow an das ExtraHop-System senden. Weitere Informationen zur Aktivierung der SNMP ifIndex-Persistenz auf Ihren Netzwerkgeräten finden Sie in der vom Gerätehersteller bereitgestellten Konfigurationsanleitung. |

Weitere Informationen zur Konfiguration von NetFlow auf Cisco Switches finden Sie in der Dokumentation zu Ihrem Cisco Router oder auf der Cisco-Website unter www.cisco.com.

Richten Sie gemeinsam genutzte SNMP-Anmeldeinformationen für Ihre NetFlow- oder sFlow-Netzwerke ein

Wenn Sie SNMP-Polling in Ihrer Flow-Netzwerkkonfiguration aktivieren, müssen Sie die Anmeldedaten angeben, mit denen Sie das Netzwerkgerät abfragen können. Die SNMP-Authentifizierungsanmeldeinformationen gelten für alle Flow-Netzwerke in einem CIDR-Block und werden automatisch auf jedes erkannte Flussnetz angewendet, sofern keine benutzerdefinierten Anmeldedaten konfiguriert sind.

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Flow-Netzwerke.

- In der Geteilte SNMP-Anmeldeinformationen Abschnitt, klicken SNMP-Anmeldeinformationen hinzufügen.

- Geben Sie den IPv4-CIDR-Block in das APFELWEIN Feld. Geben Sie beispielsweise 10.0.0.0/8 um eine beliebige IP-Adresse abzugleichen, die mit 10 beginnt oder 10,10.0/16 um eine beliebige IP-Adresse abzugleichen, die mit 10.10 beginnt. Sie können eine IP-Adresse nicht so konfigurieren, dass sie dem gesamten Datenverkehr entspricht.

- Wählen v1, v2c, oder v3 von der SNMP-Version Drop-down-Liste und füllen Sie dann die verbleibenden Felder aus.

- klicken Speichern.

Manuelles Aktualisieren der SNMP-Informationen

Benachrichtigungen

Das ExtraHop-System kann Benachrichtigungen über konfigurierte Warnmeldungen per E-Mail, SNMP-Traps und Syslog-Exporten an Remoteserver senden. Wenn eine E-Mail-Benachrichtigungsgruppe angegeben ist, werden E-Mails an die Gruppen gesendet, die der Alarm zugewiesen sind.

E-Mail-Einstellungen für Benachrichtigungen konfigurieren

Sie müssen einen E-Mail-Server und einen Absender konfigurieren, bevor das ExtraHop-System Warnmeldungen oder geplante Dashboard-Berichte senden kann.

Nächste Maßnahme

Nachdem Sie sich vergewissert haben, dass Ihre neuen Einstellungen erwartungsgemäß funktionieren, können Sie Ihre Konfigurationsänderungen bei Systemneustarts und Systemabschaltungen beibehalten, indem Sie die Running Config-Datei speichern.Eine E-Mail-Benachrichtigungsgruppe konfigurieren

Fügen Sie einer Gruppe eine Liste mit E-Mail-Adressen hinzu und wählen Sie dann die Gruppe aus, wenn Sie die E-Mail-Einstellungen für eine Alarm oder einen geplanten Dashboard-Bericht konfigurieren. Sie können zwar einzelne E-Mail-Adressen angeben, E-Mail-Gruppen sind jedoch eine effektive Möglichkeit, Ihre Empfängerliste zu verwalten.

Konfigurieren Sie die Einstellungen, um Benachrichtigungen an einen SNMP-Manager zu senden

Der Zustand des Netzwerk kann über das Simple Network Management Protocol (SNMP) überwacht werden. SNMP sammelt Informationen, indem es Geräte im Netzwerk abfragt. SNMP-fähige Geräte können auch Warnmeldungen an SNMP-Managementstationen senden. SNMP-Communities definieren die Gruppe , zu der Geräte und Verwaltungsstationen, auf denen SNMP ausgeführt wird, gehören, was angibt, wohin Informationen gesendet werden. Der Community-Name identifiziert die Gruppe.

| Hinweis: | Die meisten Organisationen verfügen über ein etabliertes System zur Erfassung und Anzeige von SNMP-Traps an einem zentralen Ort, der von ihren Betriebsteams überwacht werden kann. Beispielsweise werden SNMP-Traps an einen SNMP-Manager gesendet, und die SNMP-Managementkonsole zeigt sie an. |

Laden Sie die ExtraHop SNMP MIB herunter

SNMP stellt keine Datenbank mit Informationen bereit, die ein SNMP-überwachtes Netzwerk meldet. SNMP-Informationen werden durch MIBs (Management Information Bases) von Drittanbietern definiert, die die Struktur der gesammelten Daten beschreiben.

Extrahieren Sie die ExtraHop-Lieferantenobjekt-OID

Bevor Sie ein Gerät mit SNMP überwachen können, benötigen Sie den Sysobject-ID, das eine OID enthält, bei der es sich um die vom Hersteller gemeldete Identität des Gerät handelt.

Systembenachrichtigungen an einen Remote-Syslog-Server senden

Mit der Syslog-Exportoption können Sie Warnungen von einem ExtraHop-System an jedes Remote-System senden, das Syslog-Eingaben zur Langzeitarchivierung und Korrelation mit anderen Quellen empfängt.

Nächste Maßnahme

Nachdem Sie sich vergewissert haben, dass Ihre neuen Einstellungen erwartungsgemäß funktionieren, behalten Sie Ihre Konfigurationsänderungen bei Systemneustart- und Shutdown-Ereignissen bei, indem Sie die laufende Konfigurationsdatei speichern.SSL-Zertifikat

SSL-Zertifikate bieten eine sichere Authentifizierung für das ExtraHop-System.

Sie können ein selbstsigniertes Zertifikat für die Authentifizierung anstelle eines von einer Zertifizierungsstelle signierten Zertifikats angeben. Beachten Sie jedoch, dass ein selbstsigniertes Zertifikat einen Fehler in der Client Browser, der meldet, dass die signierende Zertifizierungsstelle unbekannt ist. Der Browser stellt eine Reihe von Bestätigungsseiten bereit, um dem Zertifikat zu vertrauen, auch wenn das Zertifikat selbst signiert ist. Selbstsignierte Zertifikate können auch die Leistung beeinträchtigen, da sie das Zwischenspeichern in einigen Browsern verhindern. Wir empfehlen Ihnen, eine Anfrage zur Zertifikatsignierung von Ihrem ExtraHop-System aus zu erstellen und stattdessen das signierte Zertifikat hochzuladen.

| Wichtig: | Beim Ersetzen eines SSL-Zertifikats wird der Webserverdienst neu gestartet. Getunnelte Verbindungen von Discover-Appliances zu Command-Appliances gehen verloren, werden dann aber automatisch wiederhergestellt. |

Laden Sie ein SSL-Zertifikat hoch

Sie müssen eine PEM-Datei hochladen, die sowohl einen privaten Schlüssel als auch entweder ein selbstsigniertes Zertifikat oder ein Zertifikat einer Zertifizierungsstelle enthält.

| Hinweis: | Die.pem-Datei darf nicht passwortgeschützt sein. |

| Hinweis: | Du kannst auch Automatisieren Sie diese Aufgabe über die REST-API. |

- In der Netzwerk-Einstellungen Abschnitt, klicken SSL Zertifikat.

- klicken Zertifikate verwalten um den Abschnitt zu erweitern.

- klicken Wählen Sie Datei und navigieren Sie zu dem Zertifikat, das Sie hochladen möchten.

- klicken Offen.

- klicken hochladen.

Erstellen Sie eine Zertifikatsignieranforderung von Ihrem ExtraHop-System aus

Eine Certificate Signing Request (CSR) ist ein codierter Textblock, der an Ihre Zertifizierungsstelle (CA) weitergegeben wird, wenn Sie ein SSL-Zertifikat beantragen. Die CSR wird auf dem ExtraHop-System generiert, auf dem das SSL-Zertifikat installiert wird, und enthält Informationen , die im Zertifikat enthalten sein werden, z. B. den allgemeinen Namen (Domänenname), die Organisation, den Ort und das Land. Die CSR enthält auch den öffentlichen Schlüssel, der im Zertifikat enthalten sein wird. Die CSR wird mit dem privaten Schlüssel aus dem ExtraHop-System erstellt, wodurch ein Schlüsselpaar entsteht.

Nächste Maßnahme

Senden Sie die CSR-Datei an Ihre Zertifizierungsstelle (CA), um die CSR signieren zu lassen. Wenn Sie das SSL-Zertifikat von der CA erhalten haben, kehren Sie zurück zur SSL Zertifikat Öffnen Sie die Administrationseinstellungen und laden Sie das Zertifikat in das ExtraHop-System hoch.| Hinweis: | Wenn Ihre Organisation verlangt, dass die CSR einen neuen öffentlichen Schlüssel enthält, ein selbstsigniertes Zertifikat generieren um vor der Erstellung der CSR neue Schlüsselpaare zu erstellen. |

Vertrauenswürdige Zertifikate

Mit vertrauenswürdigen Zertifikaten können Sie SMTP-, LDAP-, HTTPS- ODS- und MongoDB-ODS-Ziele sowie Splunk-Recordstore-Verbindungen von Ihrem ExtraHop-System aus validieren.

Fügen Sie Ihrem ExtraHop-System ein vertrauenswürdiges Zertifikat hinzu

Ihr ExtraHop-System vertraut nur Peers, die ein Transport Layer Security (TLS) -Zertifikat vorlegen, das mit einem der integrierten Systemzertifikate und allen von Ihnen hochgeladenen Zertifikaten signiert ist. SMTP-, LDAP-, HTTPS-ODS- und MongoDB-ODS-Ziele sowie Splunk-Recordstore-Verbindungen können mit diesen Zertifikaten validiert werden.

Before you begin

Sie müssen sich als Benutzer mit Setup- oder System- und Zugriffsadministrationsrechten anmelden , um vertrauenswürdige Zertifikate hinzuzufügen oder zu entfernen.| Wichtig: | Um den integrierten Systemzertifikaten und allen hochgeladenen Zertifikaten zu vertrauen, müssen Sie bei der Konfiguration der Einstellungen für den externen Server auch die SSL-/TLS- oder STARTTLS-Verschlüsselung und die Zertifikatsvalidierung aktivieren. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Vertrauenswürdige Zertifikate.

- Optional: Das ExtraHop-System wird mit einer Reihe von integrierten Zertifikaten geliefert. Wählen Trust System-Zertifikate wenn Sie diesen Zertifikaten vertrauen möchten, und klicken Sie dann auf Speichern.

- Um Ihr eigenes Zertifikat hinzuzufügen, klicken Sie auf Zertifikat hinzufügen und fügen Sie dann den Inhalt der PEM-codierten Zertifikatskette in die Zertifikat Feld

- Geben Sie einen Namen in das Name Feld und Klick Hinzufügen.

Zugriffs-Einstellungen

Im Abschnitt Zugriffseinstellungen können Sie Benutzerkennwörter ändern, das Support-Konto aktivieren, lokale Benutzer und Benutzergruppen verwalten, die Remoteauthentifizierung konfigurieren und den API-Zugriff verwalten.

Weltweite Richtlinien

Administratoren können globale Richtlinien konfigurieren, die für alle Benutzer gelten, die auf das System zugreifen.

Passwort-Richtlinie

- Wählen Sie zwischen zwei Passwortrichtlinien: der Standard-Passwortrichtlinie mit 5 oder mehr

Zeichen oder einer sichereren strikten Passwortrichtlinie mit den folgenden

Einschränkungen:

- 8 oder mehr Zeichen

- Groß- und Kleinbuchstaben

- Mindestens eine Zahl

- Mindestens ein Symbol

Hinweis: Wenn Sie die strikte Passwortrichtlinie mit 8 oder mehr Zeichen wählen, laufen Passwörter alle 60 Tage ab.

Steuerung zur Bearbeitung von Gerätegruppen

- Kontrollieren Sie, ob Benutzer mit eingeschränkte Schreibrechte kann Gerätegruppen erstellen und bearbeiten. Wenn diese Richtlinie ausgewählt ist, können alle Benutzer mit eingeschränktem Schreibzugriff Gerätegruppen erstellen und andere Benutzer mit eingeschränktem Schreibzugriff als Editoren zu ihren Gerätegruppen hinzufügen.

Standard-Dashboard

- Geben Sie das Dashboard an, das Benutzern angezeigt wird, wenn sie sich am System anmelden. Nur Dashboards, die mit allen Benutzern geteilt werden, können als globaler Standard festgelegt werden. Benutzer können diese Standardeinstellung überschreiben. aus dem Befehlsmenü eines beliebigen Dashboard.

Passwörter

Benutzer mit Rechten für die Administrationsseite können das Passwort für lokale Benutzerkonten ändern.

- Wählen Sie einen beliebigen Benutzer aus und ändern Sie sein Passwort

- Sie können nur Passwörter für lokale Benutzer ändern. Sie können die Passwörter für Benutzer, die über LDAP oder andere Remote-Authentifizierungsserver authentifiziert wurden, nicht ändern.

Weitere Informationen zu Rechten für bestimmte Benutzer und Gruppen der Administrationsseite finden Sie in der Nutzer Abschnitt.

Ändern Sie das Standardkennwort für den Setup-Benutzer

Es wird empfohlen, das Standardkennwort für den Setup-Benutzer auf dem ExtraHop-System zu ändern, nachdem Sie sich zum ersten Mal angemeldet haben. Um Administratoren daran zu erinnern, diese Änderung vorzunehmen, erscheint ein blaues Symbol Passwort ändern Schaltfläche oben auf der Seite, während der Setup-Benutzer auf die Administrationseinstellungen zugreift. Nachdem das Setup-Benutzerkennwort geändert wurde, wird die Schaltfläche oben auf der Seite nicht mehr angezeigt.

| Hinweis: | Das Passwort muss mindestens 5 Zeichen lang sein. |

Zugang zum Support

Support-Konten bieten dem ExtraHop-Supportteam Zugriff, um Kunden bei der Behebung von Problemen mit dem ExtraHop-System zu unterstützen.

Diese Einstellungen sollten nur aktiviert werden, wenn der ExtraHop-Systemadministrator das ExtraHop-Supportteam um praktische Unterstützung bittet.

SSH-Schlüssel generieren

- In der Zugriffs-Einstellungen Abschnitt, klicken Zugang zum Support.

- klicken SSH-Schlüssel generieren.

- klicken SSH-Schlüssel generieren.

- Kopieren Sie den verschlüsselten Schlüssel aus dem Textfeld und senden Sie den Schlüssel per E-Mail an Ihren ExtraHop-Ansprechpartner.

- klicken Erledigt.

Den SSH-Schlüssel neu generieren oder widerrufen

Um den SSH-Zugriff auf das ExtraHop-System mit einem vorhandenen SSH-Schlüssel zu verhindern, können Sie den aktuellen SSH-Schlüssel widerrufen. Ein neuer SSH-Schlüssel kann bei Bedarf auch neu generiert werden.

- In der Zugriffs-Einstellungen Abschnitt, klicken Zugang zum Support.

- klicken SSH-Schlüssel generieren.

-

Wählen Sie eine der folgenden Optionen:

- klicken SSH-Schlüssel neu generieren und dann klicken

Regenerieren.

Kopieren Sie den verschlüsselten Schlüssel aus dem Textfeld und senden Sie den Schlüssel per E-Mail an Ihren ExtraHop-Ansprechpartner. Klicken Sie dann auf Erledigt.

- klicken SSH-Schlüssel widerrufen um den SSH-Zugriff auf das System mit dem aktuellen Schlüssel zu verhindern.

- klicken SSH-Schlüssel neu generieren und dann klicken

Regenerieren.

Nutzer

Auf der Seite Benutzer können Sie den lokalen Zugriff auf die ExtraHop-Appliance steuern.

Benutzer und Benutzergruppen

Benutzer können auf drei Arten auf das ExtraHop-System zugreifen: über eine Reihe vorkonfigurierter Benutzerkonten, über lokale Benutzerkonten, die auf der Appliance konfiguriert sind, oder über Remote-Benutzerkonten, die auf vorhandenen Authentifizierungsservern wie LDAP, SAML, Radius und TACACS+ konfiguriert sind.

| Video: | Sehen Sie sich die entsprechenden Schulungen an: |

Lokale Benutzer

In diesem Thema geht es um Standard- und lokale Konten. siehe Fernauthentifizierung um zu lernen, wie man Remote-Konten konfiguriert.

- Einrichten

- Dieses Konto bietet volle System-Lese- und Schreibrechte für die browserbasierte Benutzeroberfläche und die ExtraHop-Befehlszeilenschnittstelle (CLI). Auf physischem Sensoren, das Standardkennwort für dieses Konto ist die Service-Tag-Nummer auf der Vorderseite der Appliance. Auf virtuellem Sensoren, das Standardpasswort ist default.

- Schale

- Die shell Das Konto hat standardmäßig Zugriff auf nicht administrative Shell-Befehle in der ExtraHop-CLI. Bei physischen Sensoren ist das Standardkennwort für dieses Konto die Service-Tag-Nummer auf der Vorderseite der Appliance. Bei virtuellen Sensoren lautet das Standardkennwort default.

| Hinweis: | Das standardmäßige ExtraHop-Passwort für eines der Konten, wenn es in Amazon Web Services (AWS) und Google Cloud Platform (GCP) bereitgestellt wird, ist die Instanz-ID der virtuellen Maschine. |

Nächste Maßnahme

Fernauthentifizierung

Das ExtraHop-System unterstützt die Fernauthentifizierung für den Benutzerzugriff. Mithilfe der Remoteauthentifizierung können Unternehmen, die über Authentifizierungssysteme wie LDAP (z. B. OpenLDAP oder Active Directory) verfügen, allen oder einem Teil ihrer Benutzer die Möglichkeit geben, sich mit ihren vorhandenen Anmeldedaten am System anzumelden.

Die zentralisierte Authentifizierung bietet die folgenden Vorteile:

- Synchronisation von Benutzerkennwörtern.

- Automatische Erstellung von ExtraHop-Konten für Benutzer ohne Administratoreingriff.

- Verwaltung von ExtraHop-Privilegien auf der Grundlage von Benutzergruppen.

- Administratoren können allen bekannten Benutzern Zugriff gewähren oder den Zugriff einschränken, indem sie LDAP-Filter anwenden.

Entfernte Benutzer

Wenn Ihr ExtraHop-System für die SAML- oder LDAP-Fernauthentifizierung konfiguriert ist, können Sie ein Konto für diese Remote-Benutzer erstellen. Durch die Vorkonfiguration von Konten auf dem ExtraHop-System für Remote-Benutzer können Sie Systemanpassungen mit diesen Benutzern teilen, bevor sie sich anmelden.

Wenn Sie sich bei der Konfiguration der SAML-Authentifizierung für die automatische Bereitstellung von Benutzern entscheiden, wird der Benutzer bei der ersten Anmeldung automatisch zur Liste der lokalen Benutzer hinzugefügt. Sie können jedoch ein SAML-Remotebenutzerkonto auf dem ExtraHop-System erstellen, wenn Sie einen Remote-Benutzer bereitstellen möchten, bevor sich dieser Benutzer am System angemeldet hat. Rechte werden dem Benutzer vom Anbieter zugewiesen. Nachdem der Benutzer erstellt wurde, können Sie ihn zu lokalen Benutzergruppen hinzufügen.

Nächste Maßnahme

Benutzergruppen

Benutzergruppen ermöglichen es Ihnen, den Zugriff auf gemeinsam genutzte Inhalte nach Gruppen statt nach einzelnen Benutzern zu verwalten. Benutzerdefinierte Objekte wie Activity Maps können mit einer Benutzergruppe geteilt werden, und jeder Benutzer, der der Gruppe hinzugefügt wird, hat automatisch Zugriff. Sie können eine lokale Benutzergruppe erstellen, die Remote- und lokale Benutzer umfassen kann. Wenn Ihr ExtraHop-System für die Fernauthentifizierung über LDAP konfiguriert ist, können Sie alternativ Einstellungen für den Import Ihrer LDAP-Benutzergruppen konfigurieren.

- klicken Benutzergruppe erstellen um eine lokale Gruppe zu erstellen. Die Benutzergruppe wird in der Liste angezeigt. Aktivieren Sie dann das Kontrollkästchen neben dem Namen der Benutzergruppe und wählen Sie Benutzer aus der Benutzer filtern... Drop-down-Liste. klicken Benutzer zur Gruppe hinzufügen.

- (nur LDAP) Klicken Sie Alle Benutzergruppen aktualisieren oder wählen Sie mehrere LDAP-Benutzergruppen aus und klicken Sie auf Benutzer in Gruppen aktualisieren.

- klicken Benutzergruppe zurücksetzen um alle geteilten Inhalte aus einer ausgewählten Benutzergruppe zu entfernen. Wenn die Gruppe auf dem Remote-LDAP-Server nicht mehr existiert, wird die Gruppe aus der Benutzergruppenliste entfernt.

- klicken Benutzergruppe aktivieren oder Benutzergruppe deaktivieren um zu kontrollieren, ob ein Gruppenmitglied auf geteilte Inhalte für die ausgewählte Benutzergruppe zugreifen kann.

- klicken Benutzergruppe löschen um die ausgewählte Benutzergruppe aus dem System zu entfernen.

- Sehen Sie sich die folgenden Eigenschaften für aufgelistete Benutzergruppen an:

- Name der Gruppe

- Zeigt den Namen der Gruppe an. Um die Mitglieder der Gruppe anzuzeigen, klicken Sie auf den Gruppennamen.

- Typ

- Zeigt Lokal oder Remote als Art der Benutzergruppe an.

- Mitglieder

- Zeigt die Anzahl der Benutzer in der Gruppe an.

- Geteilter Inhalt

- Zeigt die Anzahl der vom Benutzer erstellten Objekte an, die mit der Gruppe gemeinsam genutzt werden.

- Status

- Zeigt an, ob die Gruppe auf dem System aktiviert oder deaktiviert ist. Wenn der Status ist Disabled, wird die Benutzergruppe bei der Durchführung von Mitgliedschaftsprüfungen als leer betrachtet. Die Benutzergruppe kann jedoch weiterhin angegeben werden, wenn Inhalte geteilt werden.

- Mitglieder aktualisiert (nur LDAP)

- Zeigt die Zeit an, die seit der Aktualisierung der Gruppenmitgliedschaft vergangen ist.

Benutzergruppen werden unter den folgenden Bedingungen aktualisiert:

- Standardmäßig einmal pro Stunde. Die Einstellung für das Aktualisierungsintervall kann auf der Seite.

- Ein Administrator aktualisiert eine Gruppe, indem er auf Alle Benutzergruppen aktualisieren oder Benutzer in der Gruppe aktualisieren, oder programmgesteuert über die REST-API. Sie können eine Gruppe aktualisieren über Benutzergruppe Seite oder aus dem Liste der Mitglieder Seite.

- Ein Remote-Benutzer meldet sich zum ersten Mal beim ExtraHop-System an.

- Ein Benutzer versucht, ein geteiltes Dashboard zu laden, auf das er keinen Zugriff hat.

Benutzerrechte

Administratoren bestimmen die Modulzugriffsebene für Benutzer im ExtraHop-System.

Informationen zu Benutzerberechtigungen für die REST-API finden Sie in der REST-API-Leitfaden.

Informationen zu Remote-Benutzerrechten finden Sie in den Konfigurationsanleitungen für LDAP, RADIUS, SAML, und TACACS+.

Privilegienstufen

Legen Sie die Berechtigungsstufe fest, auf die Ihr Benutzer zugreifen kann, um zu bestimmen, auf welche Bereiche des ExtraHop-Systems er zugreifen kann.

- Zugriff auf das NDR-Modul

- Ermöglicht dem Benutzer den Zugriff auf Sicherheitsfunktionen wie Angriffserkennungen, Untersuchungen und Bedrohungsinformationen.

- Zugriff auf das NPM-Modul

- Ermöglicht dem Benutzer den Zugriff auf Leistungsfunktionen wie Betriebserkennungen und die Möglichkeit, benutzerdefinierte Dashboards zu erstellen.

- Zugriff auf Pakete und Sitzungsschlüssel

- Ermöglicht dem Benutzer das Anzeigen und Herunterladen von Paketen und Sitzungsschlüsseln, nur Paketen oder nur Paketsegmenten.

Diese Rechte bestimmen den Funktionsumfang, über den Benutzer in den Modulen verfügen, für die ihnen Zugriff gewährt wurde.

Für Reveal (x) Enterprise können Benutzer mit Systemzugriffs- und Administratorrechten auf alle Funktionen, Pakete und Sitzungsschlüssel für ihre lizenzierten Module zugreifen.

Für Reveal (x) 360 müssen Systemzugriffs- und Administratorrechte sowie der Zugriff auf lizenzierte Module, Pakete und Sitzungsschlüssel separat zugewiesen werden. Reveal (x) 360 bietet auch ein zusätzliches Systemadministrationskonto, das alle Systemberechtigungen gewährt, mit Ausnahme der Möglichkeit, Benutzer und API-Zugriff zu verwalten.

Die folgende Tabelle enthält ExtraHop-Funktionen und die erforderlichen Rechte. Wenn keine Modulanforderung angegeben ist, ist die Funktion sowohl im NDR- als auch im NDM-Modul verfügbar.

| System- und Zugriffsverwaltung | Systemadministration (nur Reveal (x) 360) | Vollständiges Schreiben | Eingeschränktes Schreiben | Persönliches Schreiben | Vollständig schreibgeschützt | Eingeschränkter Schreibschutz | |

|---|---|---|---|---|---|---|---|

| Karten der Aktivitäten | |||||||

| Karten für gemeinsame Aktivitäten erstellen, anzeigen und laden | Y | Y | Y | Y | Y | Y | N |

| Aktivitätskarten speichern | Y | Y | Y | Y | Y | N | N |

| Aktivitätskarten teilen | Y | Y | Y | Y | N | N | N |

| Warnmeldungen | NPM-Modullizenz und Zugriff erforderlich. | ||||||

| Warnmeldungen anzeigen | Y | Y | Y | Y | Y | Y | Y |

| Benachrichtigungen erstellen und ändern | Y | Y | Y | N | N | N | N |

| Prioritäten der Analyse | |||||||

| Seite „Analyseprioritäten" anzeigen | Y | Y | Y | Y | Y | Y | N |

| Analyseebenen für Gruppen hinzufügen und ändern | Y | Y | Y | N | N | N | N |

| Geräte zu einer Beobachtungsliste hinzufügen | Y | Y | Y | N | N | N | N |

| Verwaltung der Transferprioritäten | Y | Y | Y | N | N | N | N |

| Bündel | |||||||

| Ein Paket erstellen | Y | Y | Y | N | N | N | N |

| Laden Sie ein Paket hoch und wenden Sie es an | Y | Y | Y | N | N | N | N |

| Liste der Bundles anzeigen | Y | Y | Y | Y | Y | Y | N |

| Dashboards | Zum Erstellen und Ändern von Dashboards sind eine NPM-Modullizenz und -zugriff erforderlich. | ||||||

| Dashboards anzeigen und organisieren | Y | Y | Y | Y | Y | Y | Y |

| Dashboards erstellen und ändern | Y | Y | Y | Y | Y | N | N |

| Dashboards teilen | Y | Y | Y | Y | N | N | N |

| Erkennungen | NDR-Modullizenz und Zugriff

sind erforderlich, um Sicherheitserkennungen anzuzeigen und zu optimieren und Untersuchungen durchzuführen.

Zum Anzeigen und Optimieren von Leistungserkennungen sind eine NPM-Modullizenz und -zugriff erforderlich. |

||||||

| Erkennungen anzeigen | Y | Y | Y | Y | Y | Y | Y |

| Erkennungen bestätigen | Y | Y | Y | Y | Y | N | N |

| Erkennungsstatus und Hinweise ändern | Y | Y | Y | Y | N | N | N |

| Untersuchungen erstellen und ändern | Y | Y | Y | Y | N | N | N |

| Tuning-Regeln erstellen und ändern | Y | Y | Y | N | N | N | N |

| Gerätegruppen | Administratoren können die konfigurieren Globale Richtlinie „Gerätegruppe bearbeiten" um anzugeben , ob Benutzer mit eingeschränkten Schreibrechten Gerätegruppen erstellen und bearbeiten können. | ||||||

| Gerätegruppen erstellen und ändern | Y | Y | Y | Y (Wenn die globale Rechterichtlinie aktiviert ist) | N | N | N |

| Metriken | |||||||

| Metriken anzeigen | Y | Y | Y | Y | Y | Y | N |

| Regeln für Benachrichtigungen | NDR-Modullizenz und Zugriff

sind erforderlich, um Benachrichtigungen für

Sicherheitserkennungen und Bedrohungsinformationen zu erstellen und zu ändern. NPM-Modullizenz und Zugriff sind erforderlich, um Benachrichtigungen für Leistungserkennungen zu erstellen und zu ändern. |

||||||

| Regeln für Erkennungsbenachrichtigungen erstellen und ändern | Y | Y | Y | N | N | N | N |

| Benachrichtigungsregeln Bedrohungsübersicht erstellen und ändern | Y | Y | Y | N | N | N | N |

| Regeln für Systembenachrichtigungen erstellen und ändern ( nur Reveal (x)) | Y | Y | N | N | N | N | N |

| Rekorde | Recordstore erforderlich. | ||||||

| Datensatzabfragen anzeigen | Y | Y | Y | Y | Y | Y | N |

| Aufzeichnungsformate anzeigen | Y | Y | Y | Y | Y | Y | N |

| Datensatzabfragen erstellen, ändern und speichern | Y | Y | Y | N | N | N | N |

| Datensatzformate erstellen, ändern und speichern | Y | Y | Y | N | N | N | N |

| Dashboard-Berichte | Konsole erforderlich. | ||||||

| Geplante Berichte erstellen, anzeigen und verwalten | Y | Y | Y | Y | N | N | N |

| Bedrohungsinformationen | NDR-Modullizenz und Zugriff erforderlich. | ||||||

| Bedrohungssammlungen verwalten | Y | Y | N | N | N | N | N |

| Bedrohungsinformationen anzeigen | Y | Y | Y | Y | Y | Y | N |

| Trigger | |||||||

| Trigger erstellen und ändern | Y | Y | Y | N | N | N | N |

| Administratorrechte | |||||||

| Greifen Sie auf die ExtraHop-Administrationseinstellungen zu | Y | Y | N | N | N | N | N |

| Stellen Sie eine Verbindung zu anderen Geräten her | Y | Y | N | N | N | N | N |

| Andere Appliances verwalten (Konsole) | Y | Y | N | N | N | N | N |

| Benutzer und API-Zugriff verwalten | Y | N | N | N | N | N | N |

Fügen Sie ein lokales Benutzerkonto hinzu

Durch Hinzufügen eines lokalen Benutzerkonto können Sie Benutzern direkten Zugriff auf Ihr ExtraHop-System gewähren und ihre Rechte entsprechend ihrer Rolle in Ihrer Organisation einschränken.

| Hinweis: |

|

Konto für einen Remote-Benutzer hinzufügen

Fügen Sie ein Benutzerkonto für LDAP- oder SAML-Benutzer hinzu, wenn Sie den Remote-Benutzer bereitstellen möchten, bevor sich dieser Benutzer beim ExtraHop-System anmeldet. Nachdem der Benutzer zum System hinzugefügt wurde, können Sie ihn zu lokalen Gruppen hinzufügen oder Elemente direkt mit ihm teilen, bevor er sich über den LDAP- oder SAML-Anbieter anmeldet.

Sessions

Das ExtraHop-System bietet Steuerelemente zum Anzeigen und Löschen von Benutzerverbindungen zur Weboberfläche. Die Sessions Die Liste ist nach dem Ablaufdatum sortiert, das dem Datum entspricht, an dem die Sitzungen eingerichtet wurden. Wenn eine Sitzung abläuft oder gelöscht wird, muss sich der Benutzer erneut anmelden, um auf die Weboberfläche zuzugreifen.

Fernauthentifizierung

Das ExtraHop-System unterstützt die Fernauthentifizierung für den Benutzerzugriff. Mithilfe der Remoteauthentifizierung können Unternehmen, die über Authentifizierungssysteme wie LDAP (z. B. OpenLDAP oder Active Directory) verfügen, allen oder einem Teil ihrer Benutzer die Möglichkeit geben, sich mit ihren vorhandenen Anmeldedaten am System anzumelden.

Die zentralisierte Authentifizierung bietet die folgenden Vorteile:

- Synchronisation von Benutzerkennwörtern.

- Automatische Erstellung von ExtraHop-Konten für Benutzer ohne Administratoreingriff.

- Verwaltung von ExtraHop-Privilegien auf der Grundlage von Benutzergruppen.

- Administratoren können allen bekannten Benutzern Zugriff gewähren oder den Zugriff einschränken, indem sie LDAP-Filter anwenden.

Nächste Maßnahme

Konfigurieren Sie die Remote-Authentifizierung über LDAP

Das ExtraHop-System unterstützt das Lightweight Directory Access Protocol (LDAP) für Authentifizierung und Autorisierung. Anstatt Benutzeranmeldedaten lokal zu speichern, können Sie Ihr ExtraHop-System so konfigurieren, dass Benutzer remote mit einem vorhandenen LDAP-Server authentifiziert werden. Beachten Sie, dass die ExtraHop-LDAP-Authentifizierung nur Benutzerkonten abfragt. Sie fragt nicht nach anderen Entitäten ab, die sich möglicherweise im LDAP-Verzeichnis befinden.

Before you begin

- Dieses Verfahren erfordert Vertrautheit mit der Konfiguration von LDAP.

- Stellen Sie sicher, dass sich jeder Benutzer in einer berechtigungsspezifischen Gruppe auf dem LDAP-Server befindet, bevor Sie mit diesem Verfahren beginnen.

- Wenn Sie verschachtelte LDAP-Gruppen konfigurieren möchten, müssen Sie die Datei Running Configuration ändern. Kontakt ExtraHop-Unterstützung um Hilfe.

Wenn ein Benutzer versucht, sich bei einem ExtraHop-System anzumelden, versucht das ExtraHop-System, den Benutzer auf folgende Weise zu authentifizieren:

- Versucht, den Benutzer lokal zu authentifizieren.

- Versucht, den Benutzer über den LDAP-Server zu authentifizieren, wenn der Benutzer nicht lokal existiert und wenn das ExtraHop-System für die Fernauthentifizierung mit LDAP konfiguriert ist.

- Meldet den Benutzer beim ExtraHop-System an, wenn der Benutzer existiert und das Passwort entweder lokal oder über LDAP validiert wurde. Das LDAP-Passwort wird nicht lokal auf dem ExtraHop-System gespeichert. Beachten Sie, dass Sie den Benutzernamen und das Passwort in dem Format eingeben müssen, für das Ihr LDAP-Server konfiguriert ist. Das ExtraHop-System leitet die Informationen nur an den LDAP-Server weiter.

- Wenn der Benutzer nicht existiert oder ein falsches Passwort eingegeben wurde, erscheint eine Fehlermeldung auf der Anmeldeseite.

| Wichtig: | Wenn Sie die LDAP-Authentifizierung zu einem späteren Zeitpunkt auf eine andere Remoteauthentifizierungsmethode ändern, werden die Benutzer, Benutzergruppen und zugehörigen Anpassungen, die durch die Remoteauthentifizierung erstellt wurden, entfernt. Lokale Benutzer sind davon nicht betroffen. |

Nächste Maßnahme

Benutzerrechte für die Remote-Authentifizierung konfigurierenBenutzerrechte für die Remote-Authentifizierung konfigurieren

Sie können einzelnen Benutzern auf Ihrem ExtraHop-System Benutzerrechte zuweisen oder Rechte über Ihren LDAP-Server konfigurieren und verwalten.

Das ExtraHop-System unterstützt sowohl Active Directory- als auch POSIX-Gruppenmitgliedschaften. Für Active Directory memberOf wird unterstützt. Für POSIX memberuid, posixGroups, groupofNames, und groupofuniqueNames werden unterstützt.

-

Wählen Sie eine der folgenden Optionen aus der

Optionen für die Zuweisung von Rechten Drop-down-Liste:

-

Berechtigungsstufe vom Remoteserver abrufen

Diese Option weist Berechtigungen über Ihren Remote-Authentifizierungsserver zu. Sie müssen mindestens eines der folgenden DN-Felder (Distinguished Name) ausfüllen.

System- und Zugriffsverwaltung DN: Erstellen und ändern Sie alle Objekte und Einstellungen auf dem ExtraHop-System, einschließlich der Administrationseinstellungen.

Vollständiger Schreib-DN: Objekte auf dem ExtraHop-System erstellen und ändern, ohne Administrationseinstellungen.

Eingeschränkter Schreib-DN: Erstellen, ändern und teilen Sie Dashboards.

Persönlicher Schreib-DN: Erstellen Sie persönliche Dashboards und ändern Sie Dashboards, die für den angemeldeten Benutzer freigegeben wurden.

Vollständiger, nur lesbarer DN: Objekte im ExtraHop-System anzeigen.

Eingeschränkter Nur-Lese-DN: Zeigen Sie Dashboards an, die mit dem angemeldeten Benutzer geteilt wurden.

Packet Slices-Zugriffs-DN: Sehen Sie sich die ersten 64 Byte der Pakete an, die über die ExtraHop Trace-Appliance erfasst wurden, und laden Sie sie herunter.

Paketzugriffs-DN: Mit der ExtraHop Trace-Appliance erfasste Pakete anzeigen und herunterladen.

Zugriffs-DN für Paket- und Sitzungsschlüssel: Pakete und alle zugehörigen SSL-Sitzungsschlüssel, die über die ExtraHop Trace-Appliance erfasst wurden, anzeigen und herunterladen.

NDR-Modulzugriffs-DN: Sicherheitserkennungen, die im ExtraHop-System angezeigt werden, anzeigen, bestätigen und verbergen.

NPM-Modulzugriffs-DN: Leistungserkennungen, die im ExtraHop-System angezeigt werden, anzeigen, bestätigen und verbergen.

-

Remote-Benutzer haben vollen Schreibzugriff

Diese Option gewährt entfernten Benutzern vollen Schreibzugriff auf das ExtraHop-System. Darüber hinaus können Sie zusätzlichen Zugriff für Paketdownloads, SSL-Sitzungsschlüssel, NDR-Modulzugriff und NPM-Modulzugriff gewähren.

-

Remote-Benutzer haben vollen Lesezugriff

Diese Option gewährt Remote-Benutzern nur Lesezugriff auf das ExtraHop-System. Darüber hinaus können Sie zusätzlichen Zugriff für Paketdownloads, SSL-Sitzungsschlüssel, NDR-Modulzugriff und NPM-Modulzugriff gewähren.

-

Berechtigungsstufe vom Remoteserver abrufen

- Optional:

Konfigurieren Sie den Paket- und Sitzungsschlüsselzugriff. Wählen Sie eine der folgenden Optionen, um

Remote-Benutzern das Herunterladen von Paketerfassungen und SSL-Sitzungsschlüsseln zu ermöglichen.

- Kein Zugriff

- Nur Paketsegmente

- Nur Pakete

- Pakete und Sitzungsschlüssel

- Optional:

Konfigurieren Sie den Zugriff auf NDR- und NPM-Module.

- Kein Zugriff

- Voller Zugriff

- klicken Speichern und beenden.

- klicken Erledigt.

Konfigurieren Sie die Fernauthentifizierung über SAML

Sie können die sichere SSO-Authentifizierung (Single Sign-On) für das ExtraHop-System über einen oder mehrere SAML-Identitätsanbieter (Security Assertion Markup Language) konfigurieren.

| Video: | Sehen Sie sich die entsprechende Schulung an: SSO-Authentifizierung |

Wenn sich ein Benutzer bei einem ExtraHop-System anmeldet, das als Service Provider (SP) für die SAML-SSO-Authentifizierung konfiguriert ist, fordert das ExtraHop-System die Autorisierung vom entsprechenden Identity Provider ( IdP) an. Der Identitätsanbieter authentifiziert die Anmeldedaten des Benutzers und gibt dann die Autorisierung für den Benutzer an das ExtraHop-System zurück. Der Benutzer kann dann auf das ExtraHop-System zugreifen.

Konfigurationsleitfäden für bestimmte Identitätsanbieter sind unten verlinkt. Wenn Ihr Anbieter nicht aufgeführt ist, wenden Sie die vom ExtraHop-System erforderlichen Einstellungen auf Ihren Identitätsanbieter an.

- SAML 2.0

- Unterstützt SP-initiierte Anmeldeabläufe. IDP-initiierte Anmeldeabläufe werden nicht unterstützt.

- Unterstützt signierte SAML-Antworten

- Unterstützt HTTP-Redirect-Binding

Die Beispielkonfiguration in diesem Verfahren ermöglicht den Zugriff auf das ExtraHop-System über Gruppenattribute.

Wenn Ihr Identitätsanbieter keine Gruppenattributanweisungen unterstützt, konfigurieren Sie Benutzerattribute mit den entsprechenden Rechten für Modulzugriff, Systemzugriff und Paketforensik.

SAML-Remoteauthentifizierung aktivieren

| Warnung: | Wenn Ihr System bereits mit einer Fernauthentifizierungsmethode konfiguriert ist, werden durch das Ändern dieser Einstellungen alle Benutzer und zugehörigen Anpassungen entfernt, die mit dieser Methode erstellt wurden, und Remotebenutzer können nicht auf das System zugreifen. Lokale Benutzer sind nicht betroffen. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- Klicken Sie im Abschnitt Zugriffseinstellungen auf Fernauthentifizierung.

- Wählen SAML aus der Dropdownliste für die Methode der Fernauthentifizierung und klicken Sie dann auf Weiter.

- Klicken Sie SP-Metadaten anzeigen um die Assertion Consumer Service (ACS)

-URL und die Entitäts-ID des ExtraHop-Systems anzuzeigen. Diese Zeichenfolgen werden von Ihrem Identitätsanbieter benötigt

, um die SSO-Authentifizierung zu konfigurieren. Sie können auch eine vollständige XML-Metadatendatei herunterladen, die Sie in Ihre Identitätsanbieter-Konfiguration importieren

können.

Hinweis: Die ACS-URL enthält den in den Netzwerkeinstellungen konfigurierten Hostnamen. Wenn die ACS-URL einen nicht erreichbaren Hostnamen enthält, z. B. den Standardsystemhostnamen extrahop, müssen Sie die URL bearbeiten, wenn Sie die ACS-URL zu Ihrem Identitätsanbieter hinzufügen, und den vollqualifizierten Domänenname (FQDN) des ExtraHop-Systems angeben. - Klicken Sie Identitätsanbieter hinzufügen um die folgenden Informationen hinzuzufügen:

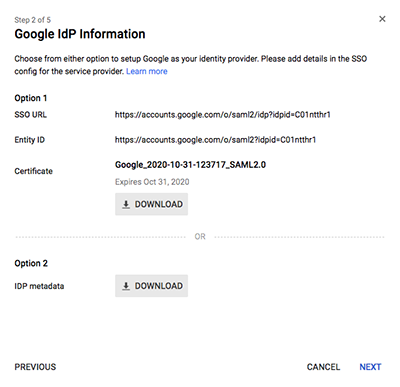

Name des Anbieters: Geben Sie einen Namen ein, um Ihren spezifischen Identitätsanbieter zu identifizieren. Dieser Name erscheint auf der Anmeldeseite des ExtraHop-Systems nach dem Loggen Sie sich ein mit Text.

Entitäts-ID: Fügen Sie die von Ihrem Identitätsanbieter bereitgestellte Entitäts-ID in dieses Feld ein.

SSO-URL: Fügen Sie die von Ihrem Identitätsanbieter bereitgestellte Single Sign-On-URL in dieses Feld ein.

Öffentliches Zertifikat: Fügen Sie das von Ihrem Identitätsanbieter bereitgestellte X.509-Zertifikat in dieses Feld ein.

Automatisches Provisioning von Benutzern: Wenn diese Option ausgewählt ist, werden ExtraHop-Benutzerkonten automatisch erstellt, wenn sich der Benutzer über den Identitätsanbieter anmeldet. Um manuell zu steuern, welche Benutzer sich anmelden können, deaktivieren Sie dieses Kontrollkästchen und konfigurieren Sie neue Remote-Benutzer manuell über die ExtraHop-Administrationseinstellungen oder die REST-API. Jeder manuell erstellte Remote-Benutzername sollte mit dem auf dem Identitätsanbieter konfigurierten Benutzernamen übereinstimmen.

Diesen Identitätsanbieter aktivieren: Diese Option ist standardmäßig ausgewählt und ermöglicht es Benutzern, sich beim ExtraHop-System anzumelden. Um zu verhindern, dass sich Benutzer über diesen Identitätsanbieter anmelden, deaktivieren Sie das Kontrollkästchen.

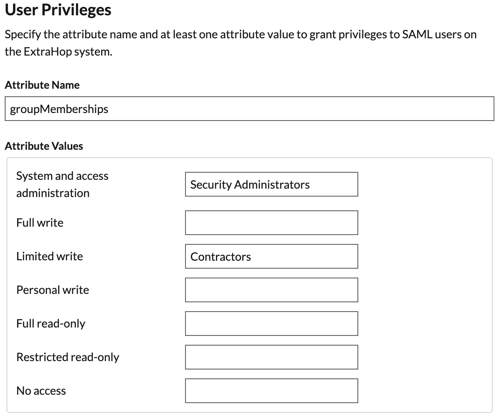

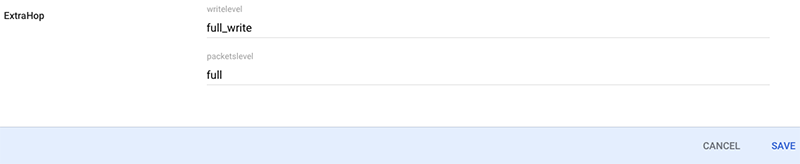

Attribute von Benutzerrechten: Sie müssen Benutzerberechtigungsattribute konfigurieren, bevor sich Benutzer über einen Identitätsanbieter beim ExtraHop-System anmelden können. Bei Werten wird nicht zwischen Groß- und Kleinschreibung unterschieden und sie können Leerzeichen enthalten.

Die Namen und Werte der Benutzerberechtigungsattribute müssen mit den Namen und Werten übereinstimmen, die Ihr Identitätsanbieter in SAML-Antworten einbezieht, die konfiguriert werden, wenn Sie die ExtraHop-Anwendung zu einem Anbieter hinzufügen. In Azure AD konfigurieren Sie beispielsweise Anspruchsnamen und Anspruchsbedingungswerte, die mit den Namen und Werten der Benutzerberechtigungsattribute im ExtraHop-System übereinstimmen müssen. Ausführlichere Beispiele finden Sie in den folgenden Themen:

- SAML-Single-Sign-On mit JumpCloud konfigurieren

- SAML-Single-Sign-On mit Google konfigurieren

- SAML-Single-Sign-On mit Okta konfigurieren

- SAML-Single-Sign-On mit Azure AD konfigurieren

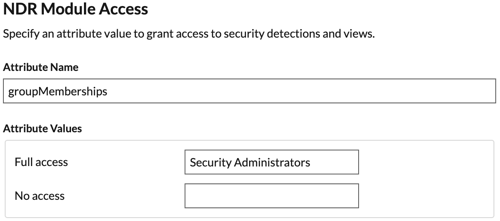

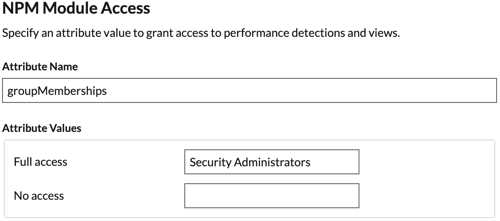

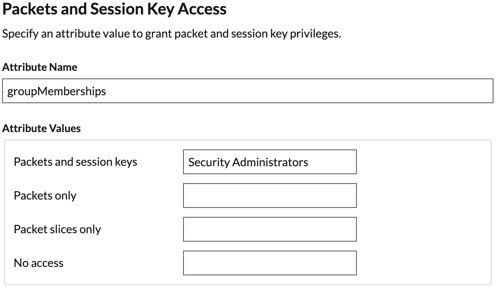

Hinweis: Wenn ein Benutzer mehreren Attributwerten entspricht, wird dem Benutzer das Zugriffsrecht mit der höchsten Zugriffsberechtigung gewährt. Wenn ein Benutzer beispielsweise den Werten Eingeschränktes Schreiben und Vollständiges Schreiben entspricht, erhält der Benutzer volle Schreibberechtigungen. Weitere Hinweise zu Berechtigungsstufen finden Sie unter Benutzer und Benutzergruppen. Zugriff auf das NDR-Modul: NDR-Attribute ermöglichen Benutzern den Zugriff auf NDR-Funktionen.

Zugriff auf das NPM-Modul: NPM-Attribute ermöglichen Benutzern den Zugriff auf NPM-Funktionen.

Zugriff auf Pakete und Sitzungsschlüssel: Pakete und Sitzungsschlüsselattribute ermöglichen Benutzern den Zugriff auf Pakete und Sitzungsschlüssel. Die Konfiguration von Paketen und Sitzungsschlüsselattributen ist optional und nur erforderlich, wenn Sie einen angeschlossenen ExtraHop-Paketstore haben.

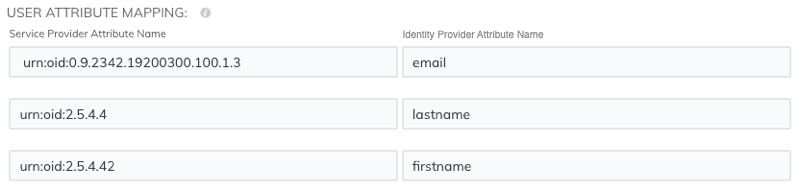

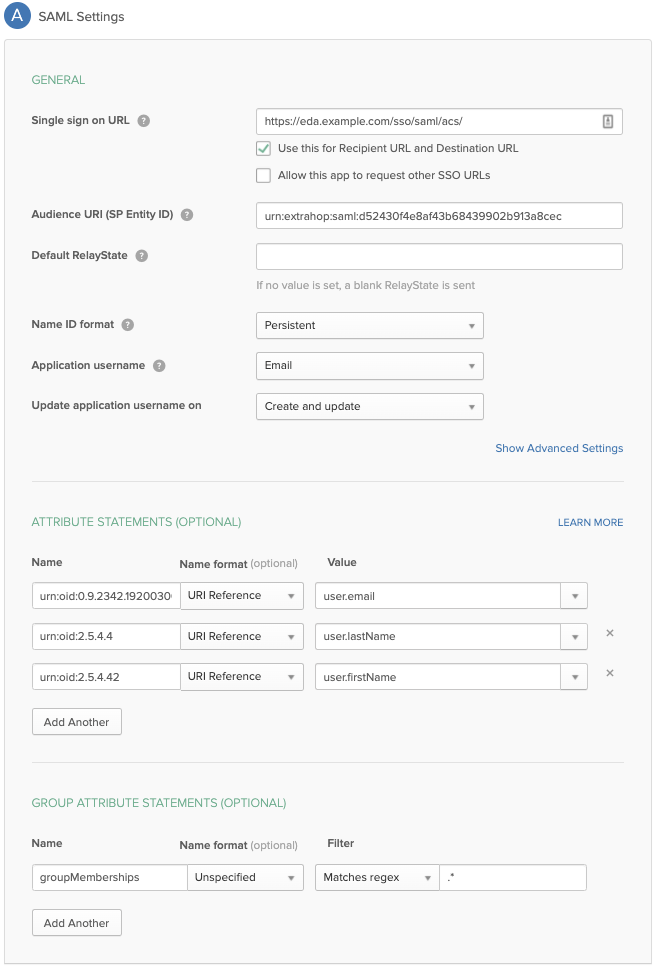

Zuordnung von Benutzerattributen

Sie müssen den folgenden Satz von Benutzerattributen im Abschnitt zur Zuordnung von Anwendungsattributen auf Ihrem Identitätsanbieter konfigurieren. Diese Attribute identifizieren den Benutzer im gesamten ExtraHop-System. Die richtigen Eigenschaftsnamen beim Zuordnen von Attributen finden Sie in der Dokumentation Ihres Identitätsanbieters.

| ExtraHop-Attributname | Freundlicher Name | Kategorie | Attributname des Identitätsanbieters |

|---|---|---|---|

| urn:oid:0.9.2342.19200300.100.1.3 | Post | Standardattribut | Primäre E-Mail-Adresse |

| urn:oid:2.5.4.4 | sn | Standardattribut | Nachname |

| urn:oid:2.5.4.42 | Vorgegebener Name | Standardattribut | Vorname |

Attributaussagen gruppieren

Das ExtraHop-System unterstützt Anweisungen zu Gruppenattributen, um Benutzerberechtigungen einfach allen Mitgliedern einer bestimmten Gruppe zuzuordnen. Wenn Sie die ExtraHop-Anwendung auf Ihrem Identitätsanbieter konfigurieren, geben Sie einen Gruppenattributnamen an. Dieser Name wird dann in das Feld Attributname eingegeben , wenn Sie den Identity Provider auf dem ExtraHop-System konfigurieren.

Wenn Ihr Identitätsanbieter keine Gruppenattributanweisungen unterstützt, konfigurieren Sie Benutzerattribute mit den entsprechenden Rechten für Modulzugriff, Systemzugriff und Paketforensik.

SAML-Single-Sign-On mit Okta konfigurieren

Sie können Ihr ExtraHop-System so konfigurieren, dass sich Benutzer über den Okta Identity Management Service beim System anmelden können.

Before you begin

- Sie sollten mit der Verabreichung von Okta vertraut sein. Diese Verfahren basieren auf der Okta Classic-Benutzeroberfläche. Wenn Sie Okta über die Developer Console konfigurieren, ist das Verfahren möglicherweise etwas anders.

- Sie sollten mit der Verwaltung von ExtraHop-Systemen vertraut sein.

Bei diesen Verfahren müssen Sie Informationen zwischen dem ExtraHop-System und der Okta Classic-Benutzeroberfläche kopieren und einfügen. Daher ist es hilfreich, jedes System nebeneinander zu öffnen .

SAML auf dem ExtraHop-System aktivieren

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- Klicken Sie im Abschnitt Zugriffseinstellungen auf Fernauthentifizierung.

- Wählen Sie in der Dropdownliste Remoteauthentifizierungsmethode die Option SAML.

- klicken Weiter.

- klicken SP-Metadaten anzeigen. Sie müssen die ACS-URL und die Entitäts-ID kopieren, um sie im nächsten Verfahren in die Okta-Konfiguration einzufügen.

SAML-Einstellungen in Okta konfigurieren

Bei diesem Verfahren müssen Sie Informationen zwischen den ExtraHop-Administrationseinstellungen und der Okta Classic-Benutzeroberfläche kopieren und einfügen. Daher ist es hilfreich, beide Benutzeroberflächen nebeneinander zu öffnen.

Weisen Sie das ExtraHop-System Okta-Gruppen zu

- Wählen Sie im Menü Verzeichnis Gruppen.

- Klicken Sie auf den Gruppennamen.

- klicken Apps verwalten.

- Suchen Sie den Namen der Anwendung, die Sie für das ExtraHop-System konfiguriert haben, und klicken Sie auf Zuweisen.

- klicken Erledigt.

Loggen Sie sich in das ExtraHop-System ein

- Loggen Sie sich in das ExtraHop-System ein über https://<extrahop-hostname-or-IP-address>.

- klicken Loggen Sie sich ein mit <provider name>.

- Melden Sie sich mit Ihrer E-Mail-Adresse und Ihrem Passwort bei Ihrem Anbieter an. Sie werden automatisch zur ExtraHop-Übersichtsseite weitergeleitet.

SAML-Single-Sign-On mit Google konfigurieren

Sie können Ihr ExtraHop-System so konfigurieren, dass sich Nutzer über den Google-Identitätsverwaltungsdienst beim System anmelden können.

Before you begin

- Sie sollten mit der Verwaltung von Google Admin vertraut sein.

- Sie sollten mit der Verwaltung von ExtraHop-Systemen vertraut sein.

Bei diesen Verfahren müssen Sie Informationen zwischen dem ExtraHop-System und der Google Admin-Konsole kopieren und einfügen. Daher ist es hilfreich, jedes System nebeneinander zu öffnen.

SAML auf dem ExtraHop-System aktivieren

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- Klicken Sie im Abschnitt Zugriffseinstellungen auf Fernauthentifizierung.

- Wählen Sie in der Dropdownliste Remoteauthentifizierungsmethode die Option SAML.

- klicken Weiter.

- klicken SP-Metadaten anzeigen.

- Kopiere das ACS-URL und Entitäts-ID in eine Textdatei. Sie werden diese Informationen in einem späteren Verfahren in die Google-Konfiguration einfügen.

Fügen Sie benutzerdefinierte Benutzerattribute hinzu

- Melden Sie sich bei der Google Admin-Konsole an.

- klicken Nutzer.

-

Klicken Sie auf das Symbol Benutzerdefinierte Attribute verwalten

.

.

- klicken Benutzerdefiniertes Attribut hinzufügen.

- Geben Sie in das Feld Kategorie ein ExtraHop.

- Optional: Geben Sie eine Beschreibung in das Beschreibung Feld.

-

In der Benutzerdefinierte Felder Abschnitt, geben Sie die folgenden

Informationen ein.

- Geben Sie in das Feld Name Ebene schreiben.

- Aus dem Art der Information Drop-down-Liste, wählen Text.

- Aus dem Sichtbarkeit Drop-down-Liste, wählen Sichtbar für die Domain.

- Aus dem Anzahl der Werte Drop-down-Liste, wählen Einzelner Wert.

-

Zugriff auf das NDR-Modul aktivieren

- In der Name Feld, Typ NDR-Ebene.

- Aus dem Art der Information Drop-down-Liste, wählen Text.

- Aus dem Sichtbarkeit Drop-down-Liste, wählen Sichtbar für die Domain.

- Aus dem Anzahl der Werte Drop-down-Liste, wählen Einzelner Wert.

-

NPM-Modulzugriff aktivieren

- In der Name Feld, Typ npm-Ebene.

- Aus dem Art der Information Drop-down-Liste, wählen Text.

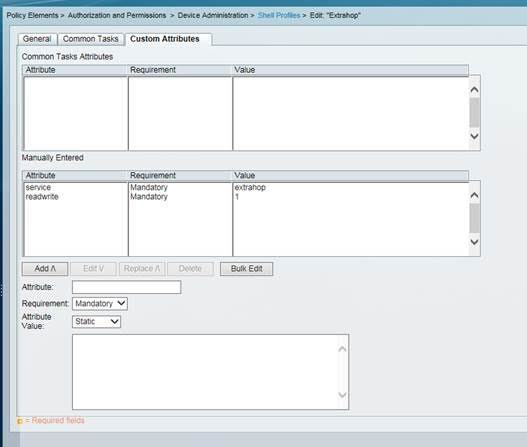

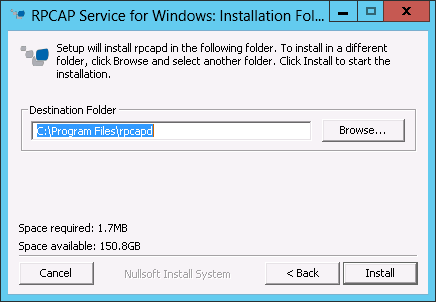

- Aus dem Sichtbarkeit Drop-down-Liste, wählen Sichtbar für die Domain.