ExtraHop Explore Admin-UI-Leitfaden

Einführung in die ExtraHop Explore Admin UI

Der ExtraHop Explore Admin UI Guide enthält detaillierte Informationen zu den Administratorfunktionen und Funktionen der Explore-Appliance.

Darüber hinaus bietet dieses Handbuch einen Überblick über die globale Navigation und Informationen zu den Steuerelementen, Feldern und Optionen, die in den Administrationseinstellungen von Explore verfügbar sind.

Nachdem Sie Ihren ExtraHop Recordstore bereitgestellt haben, sehen Sie sich die Erkunden Sie die Checkliste nach der Bereitstellung .

Wir freuen uns über Ihr Feedback. Bitte teilen Sie uns mit, wie wir dieses Dokument verbessern können. Senden Sie Ihre Kommentare oder Vorschläge an documentation@extrahop.com.

Unterstützte Browser

Die folgenden Browser sind mit allen ExtraHop-Systemen kompatibel. Wenden Sie die von Ihrem Browser bereitgestellten Barrierefreiheits- und Kompatibilitätsfunktionen an, um über technische Hilfsmittel auf Inhalte zuzugreifen.

- Firefox

- Google Chrome

- Microsoft Edge

- Safari

| Wichtig: | Internet Explorer 11 wird nicht mehr unterstützt. Wir empfehlen Ihnen, die neueste Version aller unterstützten Browser zu installieren. |

Status und Diagnose

Die Status und Diagnose Auf dieser Seite werden Metriken und Protokolldaten zum aktuellen Status der Explore-Appliance angezeigt und Systemadministratoren können den allgemeinen Systemzustand einsehen.

- Gesundheit

- Bietet Metriken zur Anzeige der Betriebseffizienz der Explore-Appliance.

- Audit-Protokoll

- Ermöglicht es Ihnen, Daten zur Ereignisprotokollierung anzuzeigen und die Syslog-Einstellungen zu ändern

- Fingerabdruck

- Bietet die einzigartige Hardware Fingerabdruck für die Explore-Appliance.

- Unterstützungsskripte

- Ermöglicht das Hochladen und Ausführen von Support-Skripten.

- Cluster-Status erkunden

- Stellt Statusinformationen über den Cluster bereit, einschließlich Indizes.

Gesundheit

Die Seite Health bietet eine Sammlung von Metriken, mit denen Sie den Betrieb der Explore-Appliance überprüfen können.

Die Metriken auf dieser Seite können Ihnen helfen, Probleme zu beheben und festzustellen, warum die ExtraHop-Appliance nicht wie erwartet funktioniert.

- System

- Meldet die folgenden Informationen über die CPU-Auslastung des Systems und die Festplattenlaufwerke.

-

- CPU-Benutzer

- Gibt den Prozentsatz der CPU-Auslastung an, der dem Benutzer der Explore-Appliance zugeordnet ist

- CPU-System

- Gibt den Prozentsatz der CPU-Auslastung an, der der Explore-Appliance zugeordnet ist.

- CPU im Leerlauf

- Identifiziert den Prozentsatz der CPU-Leerlaufzeit, der der Explore-Appliance zugeordnet ist.

- CPU-IO

- Gibt den Prozentsatz der CPU-Auslastung an, der mit den I/O-Funktionen der Explore-Appliance verknüpft ist.

- Status des Dienstes

- Meldet den Status von Appliance entdecken Systemdienste

-

- Ex-Admin

- Gibt an, wie lange der Webportaldienst der Explore-Appliance ausgeführt wurde.

- exconfig

- Gibt an, wie lange der Explore-Appliance-Konfigurationsdienst ausgeführt wurde

- Ex-Receiver

- Gibt an, wie lange der Explore-Appliance-Empfängerdienst ausgeführt wurde.

- exsearch

- Gibt an, wie lange der Suchdienst der Explore-Appliance ausgeführt wurde.

- Schnittstellen

- Meldet den Status von Appliance entdecken Netzwerkschnittstellen.

-

- RX-Pakete

- Gibt die Anzahl der Pakete an, die von der Explore-Appliance auf der angegebenen Schnittstelle empfangen wurden.

- RX-Fehler

- Gibt die Anzahl der empfangenen Paketfehler auf der angegebenen Schnittstelle an.

- RX-Drops

- Gibt die Anzahl der empfangenen Pakete an, die auf der angegebenen Schnittstelle verworfen wurden.

- TX-Pakete

- Gibt die Anzahl der Pakete an, die von der Explore-Appliance auf der angegebenen Schnittstelle übertragen werden.

- TX-Fehler

- Gibt die Anzahl der übertragenen Paketfehler auf der angegebenen Schnittstelle an.

- TX Drops

- Gibt die Anzahl der übertragenen Pakete an, die auf der angegebenen Schnittstelle verworfen wurden.

- RX-Bytes

- Gibt die Anzahl der Byte an, die von der Explore-Appliance auf der angegebenen Schnittstelle empfangen wurden.

- TX-Bytes

- Gibt die Anzahl der Byte an, die von der Explore-Appliance auf der angegebenen Schnittstelle übertragen werden.

- Partitionen

- Meldet den Status und die Nutzung der Explore-Appliance-Komponenten. Die Konfigurationseinstellungen für diese Komponenten werden auf der Festplatte gespeichert und bleiben auch dann erhalten, wenn die Stromversorgung der Appliance ausgeschaltet wird.

-

- Name

- Gibt die Einstellungen der Explore-Appliance an, die auf der Festplatte gespeichert sind.

- Optionen

- Gibt die Lese- und Schreiboptionen für die auf der Festplatte gespeicherten Einstellungen an.

- Größe

- Gibt die Größe der identifizierten Komponente in Gigabyte an.

- Nutzung

- Gibt den Speicherverbrauch für jede der Komponenten als Menge und als Prozentsatz des gesamten Festplattenspeichers an.

- Quellen aufzeichnen

- Zeigt Metriken zu den Datensätzen an, die von der Discover-Appliance an den Explore-Cluster gesendet werden.

-

- Quelle EDA

- Zeigt den Namen der Discover-Appliance an, die Datensätze an den Explore-Cluster sendet.

-

- Letzte Aktualisierung

- Zeigt den Zeitstempel an, zu dem die Datensatzsammlung begann. Der Wert wird automatisch alle 24 Stunden oder bei jedem Neustart der Explore-Appliance zurückgesetzt.

- RX-Bytes

- Zeigt die Anzahl der komprimierten Datensatzbytes an, die von der Discover-Appliance empfangen wurden.

- Byte aufzeichnen

- Zeigt die Anzahl der von der Discover-Appliance empfangenen Bytes an.

- Gespeicherte Bytes aufzeichnen

- Zeigt die Anzahl der Byte an, die erfolgreich auf der Explore-Appliance gespeichert wurden.

- Gespeicherte Aufzeichnungen

- Zeigt die Anzahl der Datensätze an, die erfolgreich auf der Explore-Appliance gespeichert wurden.

- Fehler aufzeichnen

- Zeigt die Anzahl der einzelnen Datensatzübertragungen an, die zu einem Fehler geführt haben. Dieser Wert gibt die Anzahl der Datensätze an, die vom Ex-Receiver-Prozess nicht erfolgreich übertragen wurden.

- TXN-Fehler

- Zeigt die Anzahl der Sammeldatentransaktionen an, die zu einem Fehler geführt haben. Fehler in diesem Feld können auf fehlende Datensätze hinweisen.

- TXN-Tropfen

- Zeigt die Anzahl der Transaktionen mit Sammeldatensätzen an, die nicht erfolgreich abgeschlossen wurden. Alle Datensätze in der Transaktion fehlen.

Audit-Protokoll

Das Audit-Log enthält Daten über den Betrieb Ihres ExtraHop-Systems, aufgeschlüsselt nach Komponenten. Das Audit-Log listet alle bekannten Ereignisse nach Zeitstempel in umgekehrter chronologischer Reihenfolge auf.

Fingerabdruck

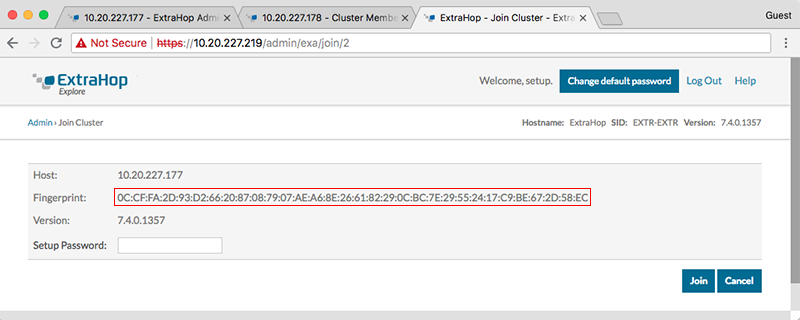

Fingerabdrücke helfen dabei, Appliances vor Machine-in-the-Middle-Angriffen zu schützen, indem sie eine eindeutige Kennung bereitstellen, die beim Anschließen von ExtraHop-Appliances verifiziert werden kann.

Wenn Sie eine Explore- oder Trace-Appliance mit einer Discover-Appliance oder Command-Appliance verbinden, stellen Sie sicher, dass der angezeigte Fingerabdruck genau dem Fingerabdruck entspricht, der auf der Verbindungs - oder Kopplungsseite angezeigt wird.

Wenn die Fingerabdrücke nicht übereinstimmen, wurde die Kommunikation zwischen den Geräten möglicherweise abgefangen und verändert.

Erweiterte Optionen

Auf Explore-Appliances können Sie ein extern signiertes Zertifikat konfigurieren. Mit signierten Zertifikaten können Sie die Compliance-Anforderungen Ihres Unternehmens erfüllen. Der Fingerabdruck wird automatisch neu generiert.

Standardmäßig wird der Fingerabdruck aus dem öffentlichen Schlüssel des internen SSL-Zertifikats abgeleitet. Dieses separate SSL-Zertifikat verschlüsselt nur die Kommunikation zwischen ExtraHop-Appliances und ist für die Kommunikation zwischen ExtraHop-Appliances und externen HTTP-Clients nicht erforderlich.

Generieren Sie einen neuen Fingerabdruck

| Hinweis: | Sie müssen keinen Fingerabdruck generieren, bevor Sie ein extern signiertes Zertifikat konfigurieren. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- klicken Fingerabdruck.

- klicken Erweiterte Optionen.

- klicken Generieren Sie einen neuen Fingerabdruck.

- klicken OK.

Unterstützungsskripte

ExtraHop Support stellt möglicherweise ein Support-Skript bereit, das eine spezielle Einstellung anwenden, eine kleine Anpassung am ExtraHop-System vornehmen oder Hilfe beim Fernsupport oder bei erweiterten Einstellungen bieten kann. Die Administrationseinstellungen ermöglichen es Ihnen, Support-Skripte hochzuladen und auszuführen.

Erkunden Sie den Cluster-Status

Das Erkunden Sie den Cluster-Status Diese Seite enthält Details zum Zustand der Explore-Appliance.

Die Metriken auf dieser Seite können Ihnen helfen, Probleme zu beheben und festzustellen, warum der Explore-Cluster nicht wie erwartet funktioniert. Darüber hinaus können Sie löscht eine Reihe von Datensätzen nach Datum von dieser Seite.

- Zusammenfassung des Indexes

- Zeigt Metriken an, die sich auf die Anzahl der auf der Appliance gespeicherten Indizes, Shards und Primärdatensätze beziehen.

- Zusammenfassung der Clusterknoten

- Zeigt die Anzahl der dedizierten Knoten nur für Manager, dedizierten Knoten nur für Daten und für Daten geeigneten Knoten nur für Manager im Explore-Cluster an.

- Einzelheiten zum Index

-

- Datum (UTC)

- Zeigt das Datum an, an dem der Index erstellt wurde.

- ID

- Zeigt die ID des Indexes an. Eine andere ID als 0 bedeutet, dass ein Index mit demselben Datum, aber aus einer anderen Quelle auf dem Cluster existiert.

- Quelle

- Zeigt den Hostnamen oder die IP-Adresse der Discover-Appliance an, von der die Datensatzdaten stammen.

- Rekorde

- Zeigt die Gesamtzahl der an die Explore-Appliance gesendeten Datensätze an.

- Größe

- Zeigt die Größe des Index an.

- Status

- Zeigt den Replikationsstatus der Daten auf dem Cluster an.

- Scherben

- Zeigt die Anzahl der Shards im Index an.

- Nicht zugewiesene Shards

- Zeigt die Anzahl der Shards an, die keinem Knoten zugewiesen wurden. Nicht zugewiesene Shards sind in der Regel Replikat-Shards, die auf einem anderen Knoten als dem Knoten mit dem entsprechenden primären Shard aufbewahrt werden müssen, aber es gibt nicht genügend Knoten im Cluster. Ein Cluster mit nur einem Mitglied hat beispielsweise keinen Platz zum Speichern der Replikat-Shards. Bei der Standardreplikationsstufe 1 hat der Index also immer nicht zugewiesene Shards und eine yellow Status.

- Shards verschieben

- Zeigt die Anzahl der Shards an, die sich von einem Knoten zum anderen bewegen. Das Verschieben von Shards erfolgt in der Regel, wenn ein Explore-Knoten im Cluster ausfällt.

Datensätze löschen

Unter bestimmten Umständen, z. B. beim Verschieben eines Explore-Clusters von einem Netzwerk in ein anderes, möchten Sie möglicherweise alle Datensätze aus einem Cluster löschen.

Sie können Datensätze nach Index löschen. Dabei handelt es sich um eine Sammlung von Datensätzen, die am selben Tag erstellt wurden. Indizes werden nach dem folgenden Muster benannt:

<node-id>-<date>-<index-id>

Zum Beispiel ein Index vom 2016-5-16 enthält Datensätze, die am 16. Mai 2016 erstellt wurden (Daten sind in UTC angegeben). Sie können alle Daten für einen bestimmten Tag oder eine bestimmte Zeitspanne löschen. Möglicherweise möchten Sie beispielsweise Datensatzinhalte löschen, von denen Sie wissen, dass sie vertrauliche Informationen enthalten.

Stellen Sie den Clusterstatus wieder her

In den seltensten Fällen kann der Explore-Cluster möglicherweise nicht von einem Red Status, wie in der Status Abschnitt über die Erkunden Sie den Cluster-Status Seite. Wenn dieser Zustand eintritt, ist es möglich, den Cluster auf einen Green Bundesstaat.

Wenn Sie den Clusterstatus wiederherstellen, wird der Explore-Cluster mit den neuesten gespeicherten Informationen über die Explore-Knoten im Cluster und alle anderen verbundenen Discover- und Command-Appliances aktualisiert.

| Wichtig: | Wenn Sie Ihren Explore-Cluster kürzlich neu gestartet haben, kann es eine Stunde dauern, bis der Cluster-Status erreicht ist Green wird angezeigt, und eine Wiederherstellung des Cluster ist möglicherweise nicht erforderlich. Wenn Sie sich nicht sicher sind, ob Sie den Clusterstatus wiederherstellen sollten, wenden Sie sich an ExtraHop-Unterstützung. |

- In der Erkunden Sie die Cluster-Einstellungen Abschnitt, klicken Clusterstatus wiederherstellen.

- Auf dem Clusterstatus wiederherstellen Seite, klick Clusterstatus wiederherstellen.

- klicken Cluster wiederherstellen zur Bestätigung.

Netzwerk-Einstellungen

Der Abschnitt Netzwerkeinstellungen enthält die folgenden konfigurierbaren Netzwerkverbindungseinstellungen.

- Konnektivität

- Netzwerkverbindungen konfigurieren.

- SSL Zertifikat

- Generieren Sie ein selbstsigniertes Zertifikat und laden Sie es hoch.

- Benachrichtigungen

- Richten Sie Warnmeldungen per E-Mail und SNMP-Traps ein.

Die Explore-Appliance verfügt über vier 10/100/1000BaseT-Netzwerkanschlüsse und zwei 10GbE SFP+-Netzwerkanschlüsse. Standardmäßig ist der Gb1-Port als Management-Port konfiguriert und erfordert eine IP-Adresse. Die Gb2-, Gb3- und Gb4-Ports sind deaktiviert und nicht konfigurierbar.

Sie können einen der 10-GbE-Netzwerkanschlüsse als Management-Port konfigurieren, aber Sie können jeweils nur einen Management-Port aktivieren.

Bevor Sie mit der Konfiguration der Netzwerkeinstellungen auf einer Explore-Appliance beginnen, stellen Sie sicher, dass ein Netzwerk-Patchkabel den Gb1-Port der Explore-Appliance mit dem Verwaltungsnetzwerk verbindet. Weitere Informationen zur Installation einer Explore-Appliance finden Sie in Stellen Sie den EXA 5200-Recordstore bereit Anleitung oder wenden Sie sich an den ExtraHop-Support, um Unterstützung zu erhalten.

Spezifikationen, Installationsanleitungen und weitere Informationen zu Ihrem Gerät finden Sie unter docs.extrahop.com.

Stellen Sie eine Verbindung zu ExtraHop Cloud Services her

ExtraHop Cloud Services bietet über eine verschlüsselte Verbindung Zugriff auf Cloud-basierte Dienste von ExtraHop. Die Dienste, mit denen Sie verbunden sind, werden durch Ihre Systemlizenz bestimmt.

- Der ExtraHop Machine Learning Service ermöglicht Erkennungen für Ihr ExtraHop-System. In Reveal (x) Enterprise können Sie reine Sicherheitserkennungen oder Sicherheits- und Leistungserkennungen aktivieren.

- Reveal (x) Enterprise-Benutzer können Daten an den Machine Learning Service senden, indem sie ExtraHop Cloud Services in den Administrationseinstellungen aktivieren. Das System kann beispielsweise externe Klartext-IP-Adressen, Domainnamen und Hostnamen senden, die mit dem erkannten verdächtigen Verhalten in Verbindung stehen. Diese Einstellung ist in Reveal (x) 360 standardmäßig aktiviert und kann nicht deaktiviert werden. Sehen Sie die Häufig gestellte Fragen zur gemeinsamen Bedrohungsanalyse für weitere Informationen. Eine vollständige Liste der Datentypen, die an den ExtraHop Machine Learning Service gesendet werden, und Informationen darüber, wie die Daten zur Verbesserung der Bedrohungserkennung verwendet werden, finden Sie im Abschnitt Machine Learning der Überblick über Sicherheit, Datenschutz und Vertrauen bei ExtraHop.

- Der ExtraHop Update Service ermöglicht automatische Updates von Ressourcen für das ExtraHop-System, z. B. von Ransomware-Paketen.

- Mit ExtraHop Remote Access können Sie es Mitgliedern des ExtraHop-Kontoteams, ExtraHop Atlas-Analysten und dem ExtraHop-Support ermöglichen, sich mit Ihrem ExtraHop-System zu verbinden, um Hilfe bei der Konfiguration zu erhalten. Wenn Sie sich für den Atlas Remote Analysis Service angemeldet haben, können die Analysten von ExtraHop eine unvoreingenommene Analyse Ihrer Netzwerkdaten durchführen und über Bereiche in Ihrer IT-Infrastruktur berichten, in denen Verbesserungen vorgenommen werden können. Sehen Sie die Häufig gestellte Fragen zum Fernzugriff für weitere Informationen über Benutzer mit Fernzugriff.

Before you begin

- Reveal (x) 360-Systeme werden automatisch mit ExtraHop Cloud Services verbunden. Möglicherweise müssen Sie jedoch den Zugriff über Netzwerk-Firewalls zulassen.

- Sie müssen die entsprechende Lizenz auf dem ExtraHop-System anwenden, bevor Sie eine Verbindung zu den ExtraHop Cloud Services herstellen können. Sehen Sie die Häufig gestellte Fragen zur Lizenz für weitere Informationen.

- Sie müssen eingerichtet haben oder System- und Zugriffsadministrationsrechte um auf die Administrationseinstellungen zuzugreifen.

Konfigurieren Sie Ihre Firewall-Regeln

Wenn Ihr ExtraHop-System in einer Umgebung mit einer Firewall eingesetzt wird, müssen Sie den Zugriff auf ExtraHop Cloud Services öffnen. Für Reveal (x) 360-Systeme, die mit selbstverwalteten Systemen verbunden sind Sensoren, müssen Sie auch den Zugang zum ExtraHop Cloud Recordstore öffnen.

Offener Zugang zu Cloud-Diensten

Für den Zugriff auf ExtraHop Cloud Services benötigen Sie Sensoren muss in der Lage sein, DNS-Abfragen für *.extrahop.com aufzulösen und über die IP-Adresse, die Ihrer entspricht, auf TCP 443 (HTTPS) zuzugreifen Sensor Lizenz:

- 35.161.154.247 (Portland, Vereinigte Staaten von Amerika)

- 54.66.242.25 (Sydney, Australien)

- 52.59.110.168 (Frankfurt, Deutschland)

Offener Zugang zu Cloud Recordstore

Für den Zugriff auf den ExtraHop Cloud Recordstore benötigen Sie Sensoren muss in der Lage sein, auf ausgehendes TCP 443 (HTTPS) zu diesen vollqualifizierten Domainnamen zuzugreifen:

- bigquery.googleapis.com

- bigquerystorage.googleapis.com

- oauth2.googleapis.com

- www.googleapis.com

- www.mtls.googleapis.com

- iamcredentials.googleapis.com

Sie können auch die öffentlichen Leitlinien von Google zu folgenden Themen lesen Berechnung möglicher IP-Adressbereiche für googleapis.com.

Zusätzlich zur Konfiguration des Zugriffs auf diese Domänen müssen Sie auch die globale Proxyserver-Einstellungen.

Stellen Sie über einen Proxy eine Verbindung zu ExtraHop Cloud Services her

Wenn Sie keine direkte Internetverbindung haben, können Sie versuchen, über einen expliziten Proxy eine Verbindung zu ExtraHop Cloud Services herzustellen.

Before you begin

Überprüfen Sie, ob Ihr Proxyanbieter so konfiguriert ist, dass er Machine-in-the-Middle (MITM) ausführt, wenn SSH über HTTP CONNECT zu localhost:22 getunnelt wird. ExtraHop Cloud Services stellt einen verschlüsselten inneren SSH-Tunnel bereit, sodass der Datenverkehr für die MITM-Inspektion nicht sichtbar ist. Es wird empfohlen, eine Sicherheitsausnahme zu erstellen und die MITM-Prüfung für diesen Datenverkehr zu deaktivieren.| Wichtig: | Wenn Sie MITM auf Ihrem Proxy nicht deaktivieren können, müssen Sie die Zertifikatsvalidierung in der Konfigurationsdatei des ExtraHop-Systems deaktivieren, in der das ExtraHop-System ausgeführt wird. Weitere Informationen finden Sie unter Zertifikatsvalidierung umgehen. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Konnektivität.

- Klicken ExtraHop Cloud-Proxy aktivieren.

- Geben Sie den Hostnamen für Ihren Proxyserver ein, z. B. Proxyhost.

- Geben Sie den Port für Ihren Proxyserver ein, z. B. 8080.

- Optional: Geben Sie bei Bedarf einen Benutzernamen und ein Passwort für Ihren Proxyserver ein.

- Klicken Speichern.

Zertifikatsvalidierung umgehen

Einige Umgebungen sind so konfiguriert, dass verschlüsselter Datenverkehr das Netzwerk nicht ohne Überprüfung durch ein Gerät eines Drittanbieters verlassen kann. Dieses Gerät kann als SSL/TLS-Endpunkt fungieren, der den Datenverkehr entschlüsselt und erneut verschlüsselt, bevor die Pakete an ExtraHop Cloud Services gesendet werden.

| Hinweis: | Das folgende Verfahren setzt Vertrautheit mit der Änderung der laufenden ExtraHop-Konfigurationsdatei voraus. |

Konnektivität

Die Seite Konnektivität enthält Steuerelemente für Ihre Appliance-Verbindungen und Netzwerkeinstellungen.

- Status der Schnittstelle

- Auf physischen Appliances wird ein Diagramm der Schnittstellenverbindungen angezeigt, das je nach Portstatus

dynamisch aktualisiert wird.

- Der blaue Ethernet-Anschluss dient der Verwaltung

- Ein schwarzer Ethernet-Anschluss weist auf einen lizenzierten und aktivierten Port hin, der derzeit nicht verfügbar ist.

- Ein grüner Ethernet-Port weist auf einen aktiven, verbundenen Port hin

- Ein grauer Ethernet-Anschluss weist auf einen deaktivierten oder nicht lizenzierten Port hin.

- Netzwerk-Einstellungen

-

- klicken Einstellungen ändern um einen Hostnamen für Ihre ExtraHop-Appliance hinzuzufügen oder DNS-Server hinzuzufügen.

- Proxy-Einstellungen

-

- Aktiviere eine globaler Proxy um eine Verbindung zu einer ExtraHop Command Appliance herzustellen

- Aktiviere eine Cloud-Proxy um eine Verbindung zu ExtraHop Cloud Services herzustellen

- Bond-Schnittstelleneinstellungen

-

- Erstelle eine Bond-Schnittstelle um mehrere Schnittstellen zu einer logischen Schnittstelle mit einer einzigen IP-Adresse zusammenzufassen.

- Schnittstellen

- Zeigen Sie Ihre Verwaltungs- und Überwachungsoberflächen an und konfigurieren Sie sie. Klicken Sie auf eine beliebige Oberfläche, um die Einstellungsoptionen anzuzeigen.

- Netskope-Einstellungen

-

- Netskope-Paketaufnahme aktivieren auf Ihrem Sensor, um Geräte über eine Netskope-Integration zu erkennen und zu überwachen.

Eine Schnittstelle konfigurieren

Schnittstellendurchsatz

ExtraHop Sensor Die Modelle EDA 6100, EDA 8100 und EDA 9100 sind für die Erfassung von Datenverkehr ausschließlich über 10GbE-Ports optimiert.

Die Aktivierung der 1-GbE-Schnittstellen für die Überwachung des Datenverkehrs kann sich je nach ExtraHop auf die Leistung auswirken Sensor. Sie können diese zwar optimieren Sensoren Um den Datenverkehr sowohl an den 10-GbE-Ports als auch an den drei 1-GbE-Ports ohne Verwaltungszugang gleichzeitig zu erfassen, empfehlen wir, dass Sie sich an den ExtraHop-Support wenden, um Unterstützung zu erhalten, um einen verringerten Durchsatz zu vermeiden.

| Hinweis: | Die Sensoren EDA 6200, EDA 8200, EDA 9200 und EDA 10200 sind nicht anfällig für einen reduzierten Durchsatz, wenn Sie 1GbE-Schnittstellen für die Überwachung des Datenverkehrs aktivieren. |

| ExtraHop Fühler | Durchsatz | Einzelheiten |

|---|---|---|

| VON 910 | Standarddurchsatz von 40 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, können Sie bis zu vier der 10-GbE-Schnittstellen für einen kombinierten Durchsatz von bis zu 40 Gbit/s verwenden. |

| VON 810 | Standarddurchsatz von 20 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, können Sie entweder eine oder beide der 10-GbE-Schnittstellen verwenden, um einen kombinierten Durchsatz von bis zu 20 Gbit/s zu erzielen. |

| VON 610 | Standarddurchsatz von 10 Gbit/s | Wenn die 1-GbE-Schnittstellen, die nicht zur Verwaltung gehören, deaktiviert sind, beträgt der maximale kombinierte Gesamtdurchsatz 10 Gbit/s. |

| VON 310 | Standarddurchsatz von 3 Gbit/s | Keine 10GbE-Schnittstelle |

| VON 100 | Standarddurchsatz von 1 Gbit/s | Keine 10GbE-Schnittstelle |

Stellen Sie eine statische Route ein

Before you begin

Sie müssen DHCPv4 deaktivieren, bevor Sie eine statische Route hinzufügen können.- Auf dem Oberfläche bearbeiten Seite, stellen Sie sicher, dass IPv4-Adresse und Netzmaske Felder sind vollständig und gespeichert, und klicken Sie auf Routen bearbeiten.

- In der Route hinzufügen Abschnitt, geben Sie einen Netzwerkadressbereich in CIDR-Notation in das Netzwerk Feld und IPv4-Adresse in der Über IP Feld und dann klicken Hinzufügen.

- Wiederholen Sie den vorherigen Schritt für jede Route, die Sie hinzufügen möchten.

- klicken Speichern.

Globaler Proxyserver

Wenn Ihre Netzwerktopologie einen Proxyserver erfordert, damit Ihr ExtraHop-System kommunizieren kann, entweder mit einem Konsole oder mit anderen Geräten außerhalb des lokalen Netzwerks können Sie Ihr ExtraHop-System so einrichten, dass es eine Verbindung zu einem Proxy-Server herstellt, den Sie bereits in Ihrem Netzwerk haben. Für den globalen Proxyserver ist keine Internetverbindung erforderlich.

| Hinweis: | Pro ExtraHop-System kann nur ein globaler Proxyserver konfiguriert werden. |

Füllen Sie die folgenden Felder aus und klicken Sie auf Speichern um einen globalen Proxy zu aktivieren.

Hostname : Der Hostname oder die IP-Adresse für Ihren globalen Proxyserver.

Hafen : Die Portnummer für Ihren globalen Proxyserver.

Nutzername : Der Name eines Benutzers, der privilegierten Zugriff auf Ihren globalen Proxyserver hat.

Passwort : Das Passwort für den oben angegebenen Benutzer.

ExtraHop Cloud-Proxy

Wenn Ihr ExtraHop-System nicht über eine direkte Internetverbindung verfügt, können Sie über einen Proxy-Server, der speziell für die Konnektivität von ExtraHop-Cloud-Diensten vorgesehen ist, eine Verbindung zum Internet herstellen . Pro System kann nur ein Proxy konfiguriert werden.

Füllen Sie die folgenden Felder aus und klicken Sie auf Speichern um einen Cloud-Proxy zu aktivieren.

Hostname : Der Hostname oder die IP-Adresse für Ihren Cloud-Proxyserver.

Hafen : Die Portnummer für Ihren Cloud-Proxyserver.

Nutzername : Der Name eines Benutzers, der Zugriff auf Ihren Cloud-Proxyserver hat.

Passwort : Das Passwort für den oben angegebenen Benutzer.

Bond-Schnittstellen

Sie können mehrere Schnittstellen auf Ihrem ExtraHop-System zu einer einzigen logischen Schnittstelle zusammenfügen, die über eine IP-Adresse für die kombinierte Bandbreite der Mitgliedsschnittstellen verfügt. Bonding-Schnittstellen ermöglichen einen größeren Durchsatz mit einer einzigen IP-Adresse. Diese Konfiguration wird auch als Link-Aggregation, Port-Channeling, Link-Bündelung, EtherNet/Netzwerk/NIC-Bonding oder NIC-Teaming bezeichnet. Bond-Schnittstellen können nicht in den Überwachungsmodus versetzt werden.

| Hinweis: | Wenn Sie die Einstellungen der Bond-Schnittstelle ändern, verlieren Sie die Verbindung zu Ihrem ExtraHop-System. Sie müssen Änderungen an Ihrer Netzwerk-Switch-Konfiguration vornehmen, um die Konnektivität wiederherzustellen. Die erforderlichen Änderungen hängen von Ihrem Switch ab. Wenden Sie sich an den ExtraHop-Support, um Unterstützung zu erhalten, bevor Sie eine Bond-Schnittstelle erstellen. |

- Bonding ist nur auf Management- oder Management +-Schnittstellen konfigurierbar.

- Kanalisierung von Häfen auf Ports zur Verkehrsüberwachung wird von den ExtraHop-Sensoren unterstützt.

Schnittstellen, die als Mitglieder einer Bond-Schnittstelle ausgewählt wurden, sind nicht mehr unabhängig voneinander konfigurierbar und werden angezeigt als Deaktiviert (Bondmitglied) im Abschnitt Schnittstellen der Konnektivitätsseite. Nachdem eine Bond-Schnittstelle erstellt wurde, können Sie keine weiteren Mitglieder hinzufügen oder vorhandene Mitglieder löschen. Die Bond-Schnittstelle muss zerstört und neu erstellt werden.

Erstellen Sie eine Bond-Schnittstelle

Sie können eine Bond-Schnittstelle mit mindestens einem Schnittstellenmitglied und bis zu der Anzahl von Mitgliedern erstellen, die für die Bindung verfügbar sind.

Einstellungen der Bond-Schnittstelle ändern

Nachdem eine Bond-Schnittstelle erstellt wurde, können Sie die meisten Einstellungen so ändern, als ob es sich bei der Bond-Schnittstelle um eine einzelne Schnittstelle handeln würde.

Zerstöre eine Bond-Schnittstelle

Wenn eine Bond-Schnittstelle zerstört wird, kehren die einzelnen Schnittstellenmitglieder der Bond-Schnittstelle zur unabhängigen Schnittstellenfunktionalität zurück. Eine Mitgliedsschnittstelle wird ausgewählt, um die Schnittstelleneinstellungen für die Bond-Schnittstelle beizubehalten, und alle anderen Mitgliedsschnittstellen sind deaktiviert. Wenn keine Mitgliedsschnittstelle ausgewählt wurde, um die Einstellungen beizubehalten, gehen die Einstellungen verloren und alle Mitgliedsschnittstellen sind deaktiviert.

- In der Netzwerk-Einstellungen Abschnitt, klicken Konnektivität.

- In der Bereich Bond-Schnittstellen, klicken Sie auf das Rote X neben der Schnittstelle, die Sie zerstören möchten.

- Auf dem Zerstöre die Bond-Schnittstelle <interface number>Seite, wählen Sie die Mitgliederschnittstelle aus, auf die Sie die Einstellungen der Bond-Schnittstelle verschieben möchten. Nur die Mitgliedsschnittstelle, die ausgewählt wurde, um die Bond-Schnittstelleneinstellungen beizubehalten, bleibt aktiv, und alle anderen Mitgliedsschnittstellen sind deaktiviert.

- klicken Zerstören.

Benachrichtigungen

Das ExtraHop-System kann Benachrichtigungen über konfigurierte Warnmeldungen per E-Mail, SNMP-Traps und Syslog-Exporten an Remoteserver senden. Wenn eine E-Mail-Benachrichtigungsgruppe angegeben ist, werden E-Mails an die Gruppen gesendet, die der Alarm zugewiesen sind.

E-Mail-Einstellungen für Benachrichtigungen konfigurieren

Sie müssen einen E-Mail-Server und einen Absender konfigurieren, bevor das ExtraHop-System Warnmeldungen oder geplante Dashboard-Berichte senden kann.

Nächste Maßnahme

Nachdem Sie sich vergewissert haben, dass Ihre neuen Einstellungen erwartungsgemäß funktionieren, können Sie Ihre Konfigurationsänderungen bei Systemneustarts und Systemabschaltungen beibehalten, indem Sie die Running Config-Datei speichern.Eine neue E-Mail-Adresse für Benachrichtigungen auf einer Explore- oder Trace-Appliance hinzufügen

Sie können Systemspeicherwarnungen an einzelne Empfänger senden. Benachrichtigungen werden unter den folgenden Bedingungen gesendet:

- Eine physische Festplatte befindet sich in einem heruntergekommenen Zustand.

- Eine physische Festplatte weist eine steigende Anzahl von Fehlern auf.

- (Nur Explore-Appliance) Ein virtuelles Laufwerk befindet sich in einem heruntergestuften Zustand.

- (Nur Explore-Appliance) Ein registrierter Explore-Knoten fehlt im Cluster. Der Knoten ist möglicherweise ausgefallen oder er ist ausgeschaltet.

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Benachrichtigungen.

- Unter Benachrichtigungen, klicken E-Mail-Adressen.

- In der E-Mail-Adresse Textfeld, geben Sie die E-Mail-Adresse des Empfängers ein.

- klicken Speichern.

Einstellungen konfigurieren, um Benachrichtigungen an einen SNMP-Manager zu senden

Der Status des Netzwerk kann über das Simple Network Management Protocol (SNMP) überwacht werden. SNMP sammelt Informationen, indem es Geräte im Netzwerk abfragt oder SNMP-fähige Geräte Warnmeldungen an SNMP-Managementstationen senden. SNMP-Communities definieren die Gruppe, zu der Geräte und Verwaltungsstationen gehören, auf denen SNMP ausgeführt wird , und geben an, wohin Informationen gesendet werden. Der Community-Name identifiziert die Gruppe.

| Hinweis: | Die meisten Unternehmen verfügen über ein etabliertes System zur Erfassung und Anzeige von SNMP-Traps an einem zentralen Ort, das von ihren Betriebsteams überwacht werden kann. Beispielsweise werden SNMP-Traps an einen SNMP-Manager gesendet, und die SNMP-Managementkonsole zeigt sie an. |

Systembenachrichtigungen an einen Remote-Syslog-Server senden

Mit der Syslog-Exportoption können Sie Warnungen von einem ExtraHop-System an jedes Remote-System senden, das Syslog-Eingaben zur Langzeitarchivierung und Korrelation mit anderen Quellen empfängt.

Nächste Maßnahme

Nachdem Sie sich vergewissert haben, dass Ihre neuen Einstellungen erwartungsgemäß funktionieren, behalten Sie Ihre Konfigurationsänderungen bei Systemneustart- und Shutdown-Ereignissen bei, indem Sie die laufende Konfigurationsdatei speichern.SSL Zertifikat

SSL-Zertifikate bieten eine sichere Authentifizierung für das ExtraHop-System.

Sie können anstelle eines von einer Zertifizierungsstelle signierten Zertifikats ein selbstsigniertes Zertifikat für die Authentifizierung angeben. Beachten Sie jedoch, dass ein selbstsigniertes Zertifikat einen Fehler in der Client Browser, der meldet, dass die Signaturzertifizierungsstelle unbekannt ist. Der Browser stellt eine Reihe von Bestätigungsseiten bereit, um dem Zertifikat zu vertrauen, obwohl das Zertifikat selbst signiert ist. Selbstsignierte Zertifikate können auch die Leistung beeinträchtigen, indem sie das Zwischenspeichern in einigen Browsern verhindern. Wir empfehlen Ihnen, von Ihrem ExtraHop-System aus eine Anfrage zum Signieren von Zertifikaten zu erstellen und stattdessen das signierte Zertifikat hochzuladen.

| Wichtig: | Beim Ersetzen eines SSL-Zertifikats wird der Webserverdienst neu gestartet. Tunnelverbindungen von Discover-Appliances zu Command-Appliances gehen verloren, werden dann aber automatisch wieder hergestellt. |

Laden Sie ein SSL-Zertifikat hoch

Sie müssen eine PEM-Datei hochladen, die sowohl einen privaten Schlüssel als auch entweder ein selbstsigniertes Zertifikat oder ein Zertifikat einer Zertifizierungsstelle enthält.

| Hinweis: | Die.pem-Datei darf nicht passwortgeschützt sein. |

| Hinweis: | Du kannst auch Automatisieren Sie diese Aufgabe über die REST-API. |

- In der Netzwerk-Einstellungen Abschnitt, klicken SSL Zertifikat.

- klicken Zertifikate verwalten um den Abschnitt zu erweitern.

- klicken Wählen Sie Datei und navigieren Sie zu dem Zertifikat, das Sie hochladen möchten.

- klicken Offen.

- klicken hochladen.

Erstellen Sie eine Zertifikatsignieranforderung von Ihrem ExtraHop-System aus

Eine Certificate Signing Request (CSR) ist ein codierter Textblock, der an Ihre Zertifizierungsstelle (CA) weitergegeben wird, wenn Sie ein SSL-Zertifikat beantragen. Die CSR wird auf dem ExtraHop-System generiert, auf dem das SSL-Zertifikat installiert wird, und enthält Informationen , die im Zertifikat enthalten sein werden, z. B. den allgemeinen Namen (Domänenname), die Organisation, den Ort und das Land. Die CSR enthält auch den öffentlichen Schlüssel, der im Zertifikat enthalten sein wird. Die CSR wird mit dem privaten Schlüssel aus dem ExtraHop-System erstellt, wodurch ein Schlüsselpaar entsteht.

Nächste Maßnahme

Senden Sie die CSR-Datei an Ihre Zertifizierungsstelle (CA), um die CSR signieren zu lassen. Wenn Sie das SSL-Zertifikat von der CA erhalten haben, kehren Sie zurück zur SSL Zertifikat Öffnen Sie die Administrationseinstellungen und laden Sie das Zertifikat in das ExtraHop-System hoch.| Hinweis: | Wenn Ihre Organisation verlangt, dass die CSR einen neuen öffentlichen Schlüssel enthält, ein selbstsigniertes Zertifikat generieren um vor der Erstellung der CSR neue Schlüsselpaare zu erstellen. |

Vertrauenswürdige Zertifikate

Mit vertrauenswürdigen Zertifikaten können Sie SMTP-, LDAP-, HTTPS-ODS- und MongoDB-ODS-Ziele sowie Splunk-Recordstore-Verbindungen von Ihrem ExtraHop-System aus validieren.

Fügen Sie Ihrem ExtraHop-System ein vertrauenswürdiges Zertifikat hinzu

Ihr ExtraHop-System vertraut nur Peers, die ein Transport Layer Security (TLS) -Zertifikat vorlegen, das mit einem der integrierten Systemzertifikate und allen von Ihnen hochgeladenen Zertifikaten signiert ist. SMTP-, LDAP-, HTTPS-ODS- und MongoDB-ODS-Ziele sowie Splunk-Recordstore-Verbindungen können mit diesen Zertifikaten validiert werden.

Before you begin

Sie müssen sich als Benutzer mit Setup- oder System- und Zugriffsadministrationsrechten anmelden , um vertrauenswürdige Zertifikate hinzuzufügen oder zu entfernen.| Wichtig: | Um den integrierten Systemzertifikaten und allen hochgeladenen Zertifikaten zu vertrauen, müssen Sie bei der Konfiguration der Einstellungen für den externen Server auch die SSL-/TLS- oder STARTTLS-Verschlüsselung und die Zertifikatsvalidierung aktivieren. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Netzwerk-Einstellungen Abschnitt, klicken Vertrauenswürdige Zertifikate.

- Optional: Das ExtraHop-System wird mit einer Reihe von integrierten Zertifikaten geliefert. Wählen Trust System-Zertifikate wenn Sie diesen Zertifikaten vertrauen möchten, und klicken Sie dann auf Speichern.

- Um Ihr eigenes Zertifikat hinzuzufügen, klicken Sie auf Zertifikat hinzufügen und fügen Sie dann den Inhalt der PEM-codierten Zertifikatskette in die Zertifikat Feld

- Geben Sie einen Namen in das Name Feld und Klick Hinzufügen.

Zugriffs-Einstellungen

Im Abschnitt Zugriffseinstellungen können Sie Benutzerkennwörter ändern, das Support-Konto aktivieren, lokale Benutzer und Benutzergruppen verwalten, die Remoteauthentifizierung konfigurieren und den API-Zugriff verwalten.

Passwörter

Benutzer mit Rechten für die Administrationsseite können das Passwort für lokale Benutzerkonten ändern.

- Wählen Sie einen beliebigen Benutzer aus und ändern Sie sein Passwort

- Sie können nur Passwörter für lokale Benutzer ändern. Sie können Passwörter für Benutzer, die über LDAP oder andere Remote-Authentifizierungsserver authentifiziert wurden, nicht ändern.

Weitere Informationen zu den Rechten für bestimmte Benutzer und Gruppen auf der Administrationsseite finden Sie in Nutzer Abschnitt.

Ändern Sie das Standardkennwort für den Setup-Benutzer

Es wird empfohlen, das Standardkennwort für den Setup-Benutzer auf dem ExtraHop-System zu ändern, nachdem Sie sich zum ersten Mal angemeldet haben. Um Administratoren daran zu erinnern, diese Änderung vorzunehmen, erscheint ein blaues Symbol Passwort ändern Schaltfläche oben auf der Seite, während der Setup-Benutzer auf die Administrationseinstellungen zugreift. Nachdem das Setup-Benutzerkennwort geändert wurde, wird die Schaltfläche oben auf der Seite nicht mehr angezeigt.

| Hinweis: | Das Passwort muss mindestens 5 Zeichen lang sein. |

Zugang zum Support

Support-Konten bieten dem ExtraHop-Supportteam Zugriff, um Kunden bei der Behebung von Problemen mit dem ExtraHop-System zu unterstützen.

Diese Einstellungen sollten nur aktiviert werden, wenn der ExtraHop-Systemadministrator das ExtraHop-Supportteam um praktische Unterstützung bittet.

SSH-Schlüssel generieren

- In der Zugriffs-Einstellungen Abschnitt, klicken Zugang zum Support.

- klicken SSH-Schlüssel generieren.

- klicken SSH-Schlüssel generieren.

- Kopieren Sie den verschlüsselten Schlüssel aus dem Textfeld und senden Sie den Schlüssel per E-Mail an Ihren ExtraHop-Ansprechpartner.

- klicken Erledigt.

Den SSH-Schlüssel neu generieren oder widerrufen

Um den SSH-Zugriff auf das ExtraHop-System mit einem vorhandenen SSH-Schlüssel zu verhindern, können Sie den aktuellen SSH-Schlüssel widerrufen. Ein neuer SSH-Schlüssel kann bei Bedarf auch neu generiert werden.

- In der Zugriffs-Einstellungen Abschnitt, klicken Zugang zum Support.

- klicken SSH-Schlüssel generieren.

-

Wählen Sie eine der folgenden Optionen:

- klicken SSH-Schlüssel neu generieren und dann klicken

Regenerieren.

Kopieren Sie den verschlüsselten Schlüssel aus dem Textfeld und senden Sie den Schlüssel per E-Mail an Ihren ExtraHop-Ansprechpartner. Klicken Sie dann auf Erledigt.

- klicken SSH-Schlüssel widerrufen um den SSH-Zugriff auf das System mit dem aktuellen Schlüssel zu verhindern.

- klicken SSH-Schlüssel neu generieren und dann klicken

Regenerieren.

Nutzer

Auf der Seite Benutzer können Sie den lokalen Zugriff auf die ExtraHop-Appliance steuern.

Fügen Sie ein lokales Benutzerkonto hinzu

Durch Hinzufügen eines lokalen Benutzerkonto können Sie Benutzern direkten Zugriff auf Ihr ExtraHop-System gewähren und ihre Rechte entsprechend ihrer Rolle in Ihrer Organisation einschränken.

| Hinweis: |

|

Benutzer und Benutzergruppen

Benutzer können auf drei Arten auf das ExtraHop-System zugreifen: über eine Reihe vorkonfigurierter Benutzerkonten, über lokale Benutzerkonten, die auf der Appliance konfiguriert sind, oder über Remote-Benutzerkonten, die auf vorhandenen Authentifizierungsservern wie LDAP, SAML, Radius und TACACS+ konfiguriert sind.

Lokale Benutzer

In diesem Thema geht es um Standard- und lokale Konten. siehe Fernauthentifizierung um zu lernen, wie man Remote-Konten konfiguriert.

- Einrichten

- Dieses Konto bietet volle System-Lese- und Schreibrechte für die browserbasierte Benutzeroberfläche und die ExtraHop-Befehlszeilenschnittstelle (CLI). Auf physischem Sensoren, das Standardkennwort für dieses Konto ist die Service-Tag-Nummer auf der Vorderseite der Appliance. Auf virtuellem Sensoren, das Standardpasswort ist default.

- Schale

- Die shell Das Konto hat standardmäßig Zugriff auf nicht administrative Shell-Befehle in der ExtraHop-CLI. Bei physischen Sensoren ist das Standardkennwort für dieses Konto die Service-Tag-Nummer auf der Vorderseite der Appliance. Bei virtuellen Sensoren lautet das Standardkennwort default.

| Hinweis: | Das standardmäßige ExtraHop-Passwort für eines der Konten, wenn es in Amazon Web Services (AWS) und Google Cloud Platform (GCP) bereitgestellt wird, ist die Instanz-ID der virtuellen Maschine. |

Nächste Maßnahme

Fernauthentifizierung

Das ExtraHop-System unterstützt die Fernauthentifizierung für den Benutzerzugriff. Mithilfe der Remoteauthentifizierung können Unternehmen, die über Authentifizierungssysteme wie LDAP (z. B. OpenLDAP oder Active Directory) verfügen, allen oder einem Teil ihrer Benutzer die Möglichkeit geben, sich mit ihren vorhandenen Anmeldedaten am System anzumelden.

Die zentralisierte Authentifizierung bietet die folgenden Vorteile:

- Synchronisation von Benutzerkennwörtern.

- Automatische Erstellung von ExtraHop-Konten für Benutzer ohne Administratoreingriff.

- Verwaltung von ExtraHop-Privilegien auf der Grundlage von Benutzergruppen.

- Administratoren können allen bekannten Benutzern Zugriff gewähren oder den Zugriff einschränken, indem sie LDAP-Filter anwenden.

Entfernte Benutzer

Wenn Ihr ExtraHop-System für die SAML- oder LDAP-Fernauthentifizierung konfiguriert ist, können Sie ein Konto für diese Remote-Benutzer erstellen. Durch die Vorkonfiguration von Konten auf dem ExtraHop-System für Remote-Benutzer können Sie Systemanpassungen mit diesen Benutzern teilen, bevor sie sich anmelden.

Wenn Sie sich bei der Konfiguration der SAML-Authentifizierung für die automatische Bereitstellung von Benutzern entscheiden, wird der Benutzer bei der ersten Anmeldung automatisch zur Liste der lokalen Benutzer hinzugefügt. Sie können jedoch ein SAML-Remotebenutzerkonto auf dem ExtraHop-System erstellen, wenn Sie einen Remote-Benutzer bereitstellen möchten, bevor sich dieser Benutzer am System angemeldet hat. Rechte werden dem Benutzer vom Anbieter zugewiesen. Nachdem der Benutzer erstellt wurde, können Sie ihn zu lokalen Benutzergruppen hinzufügen.

Nächste Maßnahme

Benutzergruppen

Benutzergruppen ermöglichen es Ihnen, den Zugriff auf gemeinsam genutzte Inhalte nach Gruppen statt nach einzelnen Benutzern zu verwalten. Benutzerdefinierte Objekte wie Activity Maps können mit einer Benutzergruppe geteilt werden, und jeder Benutzer, der der Gruppe hinzugefügt wird, hat automatisch Zugriff. Sie können eine lokale Benutzergruppe erstellen, die Remote- und lokale Benutzer umfassen kann. Wenn Ihr ExtraHop-System für die Fernauthentifizierung über LDAP konfiguriert ist, können Sie alternativ Einstellungen für den Import Ihrer LDAP-Benutzergruppen konfigurieren.

- klicken Benutzergruppe erstellen um eine lokale Gruppe zu erstellen. Die Benutzergruppe wird in der Liste angezeigt. Aktivieren Sie dann das Kontrollkästchen neben dem Namen der Benutzergruppe und wählen Sie Benutzer aus der Benutzer filtern... Drop-down-Liste. klicken Benutzer zur Gruppe hinzufügen.

- (nur LDAP) Klicken Sie Alle Benutzergruppen aktualisieren oder wählen Sie mehrere LDAP-Benutzergruppen aus und klicken Sie auf Benutzer in Gruppen aktualisieren.

- klicken Benutzergruppe zurücksetzen um alle geteilten Inhalte aus einer ausgewählten Benutzergruppe zu entfernen. Wenn die Gruppe auf dem Remote-LDAP-Server nicht mehr existiert, wird die Gruppe aus der Benutzergruppenliste entfernt.

- klicken Benutzergruppe aktivieren oder Benutzergruppe deaktivieren um zu kontrollieren, ob ein Gruppenmitglied auf geteilte Inhalte für die ausgewählte Benutzergruppe zugreifen kann.

- klicken Benutzergruppe löschen um die ausgewählte Benutzergruppe aus dem System zu entfernen.

- Sehen Sie sich die folgenden Eigenschaften für aufgelistete Benutzergruppen an:

- Name der Gruppe

- Zeigt den Namen der Gruppe an. Um die Mitglieder der Gruppe anzuzeigen, klicken Sie auf den Gruppennamen.

- Typ

- Zeigt Lokal oder Remote als Art der Benutzergruppe an.

- Mitglieder

- Zeigt die Anzahl der Benutzer in der Gruppe an.

- Geteilter Inhalt

- Zeigt die Anzahl der vom Benutzer erstellten Objekte an, die mit der Gruppe gemeinsam genutzt werden.

- Status

- Zeigt an, ob die Gruppe auf dem System aktiviert oder deaktiviert ist. Wenn der Status ist Disabled, wird die Benutzergruppe bei der Durchführung von Mitgliedschaftsprüfungen als leer betrachtet. Die Benutzergruppe kann jedoch weiterhin angegeben werden, wenn Inhalte geteilt werden.

- Mitglieder aktualisiert (nur LDAP)

- Zeigt die Zeit an, die seit der Aktualisierung der Gruppenmitgliedschaft vergangen ist.

Benutzergruppen werden unter den folgenden Bedingungen aktualisiert:

- Standardmäßig einmal pro Stunde. Die Einstellung für das Aktualisierungsintervall kann auf der Seite.

- Ein Administrator aktualisiert eine Gruppe, indem er auf Alle Benutzergruppen aktualisieren oder Benutzer in der Gruppe aktualisieren, oder programmgesteuert über die REST-API. Sie können eine Gruppe aktualisieren über Benutzergruppe Seite oder aus dem Liste der Mitglieder Seite.

- Ein Remote-Benutzer meldet sich zum ersten Mal beim ExtraHop-System an.

- Ein Benutzer versucht, ein geteiltes Dashboard zu laden, auf das er keinen Zugriff hat.

Benutzerrechte

Administratoren bestimmen die Modulzugriffsebene für Benutzer im ExtraHop-System.

Informationen zu Benutzerberechtigungen für die REST-API finden Sie in der REST-API-Leitfaden.

Informationen zu Remote-Benutzerrechten finden Sie in den Konfigurationsanleitungen für LDAP, RADIUS, SAML, und TACACS+.

Privilegienstufen

Legen Sie die Berechtigungsstufe für Ihren Benutzer fest, um zu bestimmen, auf welche Bereiche des ExtraHop-Systems er zugreifen kann.

- Netzwerkerkennung und Reaktion (NDR)

- Ermöglicht dem Benutzer den Zugriff auf Sicherheitsfunktionen wie die Erkennung von Angriffen, Untersuchungen und Bedrohungsinformationen.

- Netzwerkleistung und Überwachung (NPM)

- Ermöglicht dem Benutzer den Zugriff auf Leistungsfunktionen wie Betriebserkennungen und die Möglichkeit, benutzerdefinierte Dashboards zu erstellen.

- Paketforensik

- Ermöglicht dem Benutzer das Anzeigen und Herunterladen von Paketen und Sitzungsschlüsseln, nur Pakete oder nur Paketsegmente.

Diese Rechte bestimmen den Funktionsumfang, über den Benutzer in den Modulen verfügen, auf die ihnen Zugriff gewährt wurde.

Für Reveal (x) Enterprise können Benutzer mit Systemzugriffs- und Administratorrechten auf alle Funktionen, Pakete und Sitzungsschlüssel für ihre lizenzierten Module zugreifen.

Für Reveal (x) 360 müssen Systemzugriffs- und Administratorrechte, der Zugriff auf lizenzierte Module, Pakete und Sitzungsschlüssel separat zugewiesen werden. Reveal (x) 360 bietet auch ein zusätzliches Systemadministrationskonto, das alle Systemberechtigungen gewährt, mit Ausnahme der Möglichkeit, Benutzer und API-Zugriff zu verwalten.

Die folgende Tabelle enthält ExtraHop-Funktionen und die erforderlichen Rechte. Wenn keine Modulanforderung angegeben ist, ist die Funktion sowohl im NDR- als auch im NDM-Modul verfügbar.

| System- und Zugriffsadministration | Systemadministration (nur Reveal (x) 360) | Vollständiger Schreibvorgang | Eingeschränktes Schreiben | Persönliches Schreiben | Vollständig schreibgeschützt | Eingeschränkt schreibgeschützt | |

|---|---|---|---|---|---|---|---|

| Karten mit Aktivitäten | |||||||

| Karten mit geteilten Aktivitäten erstellen, anzeigen und laden | Y | Y | Y | Y | Y | Y | N |

| Aktivitätskarten speichern | Y | Y | Y | Y | Y | N | N |

| Aktivitätskarten teilen | Y | Y | Y | Y | N | N | N |

| Warnmeldungen | NPM-Modullizenz und Zugriff erforderlich. | ||||||

| Benachrichtigungen anzeigen | Y | Y | Y | Y | Y | Y | Y |

| Benachrichtigungen erstellen und ändern | Y | Y | Y | N | N | N | N |

| Prioritäten der Analyse | |||||||

| Seite „Analyseprioritäten anzeigen" | Y | Y | Y | Y | Y | Y | N |

| Analyseebenen für Gruppen hinzufügen und ändern | Y | Y | Y | N | N | N | N |

| Geräte zu einer Beobachtungsliste hinzufügen | Y | Y | Y | N | N | N | N |

| Verwaltung von Transferprioritäten | Y | Y | Y | N | N | N | N |

| Bündel | |||||||

| Ein Paket erstellen | Y | Y | Y | N | N | N | N |

| Paket hochladen und anwenden | Y | Y | Y | N | N | N | N |

| Liste der Bundles anzeigen | Y | Y | Y | Y | Y | Y | N |

| Armaturenbretter | NPM-Modullizenz und Zugriff erforderlich, um Dashboards zu erstellen und zu ändern. | ||||||

| Dashboards anzeigen und organisieren | Y | Y | Y | Y | Y | Y | Y |

| Dashboards erstellen und ändern | Y | Y | Y | Y | Y | N | N |

| Dashboards teilen | Y | Y | Y | Y | N | N | N |

| Erkennungen | Lizenz und Zugriff auf das NDR-Modul

sind erforderlich, um Sicherheitserkennungen anzuzeigen und zu optimieren und Ermittlungen einzuleiten.

NPM-Modullizenz und Zugriff erforderlich, um Leistungserkennungen anzuzeigen und zu optimieren. |

||||||

| Erkennungen anzeigen | Y | Y | Y | Y | Y | Y | Y |

| Erkennungen bestätigen | Y | Y | Y | Y | Y | N | N |

| Erkennungsstatus und Hinweise ändern | Y | Y | Y | Y | N | N | N |

| Untersuchungen erstellen und ändern | Y | Y | Y | Y | N | N | N |

| Optimierungsregeln erstellen und ändern | Y | Y | Y | N | N | N | N |

| Gerätegruppen | Administratoren können das konfigurieren Globale Richtlinie „Gerätegruppe bearbeiten" und „Steuerung" um festzulegen , ob Benutzer mit eingeschränkten Schreibrechten Gerätegruppen erstellen und bearbeiten können. | ||||||

| Gerätegruppen erstellen und ändern | Y | Y | Y | Y (Wenn die globale Rechterichtlinie aktiviert ist) | N | N | N |

| Metriken | |||||||

| Metriken anzeigen | Y | Y | Y | Y | Y | Y | N |

| Regeln für Benachrichtigungen | NDR-Modullizenz und Zugriff

erforderlich, um Benachrichtigungen für

Sicherheitserkennungen und Bedrohungsinformationen zu erstellen und zu ändern. NPM-Modullizenz und Zugriff erforderlich, um Benachrichtigungen für Leistungserkennungen zu erstellen und zu ändern. |

||||||

| Regeln für Erkennungsbenachrichtigungen erstellen und ändern | Y | Y | Y | N | N | N | N |

| Benachrichtigungsregeln Bedrohungsübersicht erstellen und ändern | Y | Y | Y | N | N | N | N |

| Regeln für Systembenachrichtigungen erstellen und ändern ( nur Reveal (x)) | Y | Y | N | N | N | N | N |

| Rekorde | Recordstore erforderlich. | ||||||

| Datensatzabfragen anzeigen | Y | Y | Y | Y | Y | Y | N |

| Datensatzformate anzeigen | Y | Y | Y | Y | Y | Y | N |

| Datensatzabfragen erstellen, ändern und speichern | Y | Y | Y | N | N | N | N |

| Datensatzformate erstellen, ändern und speichern | Y | Y | Y | N | N | N | N |

| Dashboard-Berichte | Konsole erforderlich. | ||||||

| Geplante Berichte erstellen, anzeigen und verwalten | Y | Y | Y | Y | N | N | N |

| Bedrohungsinformationen | NDR-Modullizenz und Zugriff erforderlich. | ||||||

| Bedrohungssammlungen verwalten | Y | Y | N | N | N | N | N |

| Informationen zu Bedrohungsinformationen anzeigen | Y | Y | Y | Y | Y | Y | N |

| Auslöser | |||||||

| Trigger erstellen und ändern | Y | Y | Y | N | N | N | N |

| Administratorrechte | |||||||

| Greifen Sie auf die ExtraHop-Administrationseinstellungen zu | Y | Y | N | N | N | N | N |

| Stellen Sie eine Verbindung zu anderen Geräten her | Y | Y | N | N | N | N | N |

| Andere Appliances verwalten (Konsole) | Y | Y | N | N | N | N | N |

| Benutzer und API-Zugriff verwalten | Y | N | N | N | N | N | N |

Sessions

Das ExtraHop-System bietet Steuerelemente zum Anzeigen und Löschen von Benutzerverbindungen zur Weboberfläche. Die Sessions Die Liste ist nach dem Ablaufdatum sortiert, das dem Datum entspricht, an dem die Sitzungen eingerichtet wurden. Wenn eine Sitzung abläuft oder gelöscht wird, muss sich der Benutzer erneut anmelden, um auf die Weboberfläche zuzugreifen.

Fernauthentifizierung

Das ExtraHop-System unterstützt die Fernauthentifizierung für den Benutzerzugriff. Mithilfe der Remoteauthentifizierung können Unternehmen, die über Authentifizierungssysteme wie LDAP (z. B. OpenLDAP oder Active Directory) verfügen, allen oder einem Teil ihrer Benutzer die Möglichkeit geben, sich mit ihren vorhandenen Anmeldedaten am System anzumelden.

Die zentralisierte Authentifizierung bietet die folgenden Vorteile:

- Synchronisation von Benutzerkennwörtern.

- Automatische Erstellung von ExtraHop-Konten für Benutzer ohne Administratoreingriff.

- Verwaltung von ExtraHop-Privilegien auf der Grundlage von Benutzergruppen.

- Administratoren können allen bekannten Benutzern Zugriff gewähren oder den Zugriff einschränken, indem sie LDAP-Filter anwenden.

Nächste Maßnahme

Konfigurieren Sie die Remote-Authentifizierung über LDAP

Das ExtraHop-System unterstützt das Lightweight Directory Access Protocol (LDAP) für Authentifizierung und Autorisierung. Anstatt Benutzeranmeldedaten lokal zu speichern, können Sie Ihr ExtraHop-System so konfigurieren, dass Benutzer remote mit einem vorhandenen LDAP-Server authentifiziert werden. Beachten Sie, dass die ExtraHop-LDAP-Authentifizierung nur Benutzerkonten abfragt. Sie fragt nicht nach anderen Entitäten ab, die sich möglicherweise im LDAP-Verzeichnis befinden.

Before you begin

- Dieses Verfahren erfordert Vertrautheit mit der Konfiguration von LDAP.

- Stellen Sie sicher, dass sich jeder Benutzer in einer berechtigungsspezifischen Gruppe auf dem LDAP-Server befindet, bevor Sie mit diesem Verfahren beginnen.

- Wenn Sie verschachtelte LDAP-Gruppen konfigurieren möchten, müssen Sie die Datei Running Configuration ändern. Kontakt ExtraHop-Unterstützung um Hilfe.

Wenn ein Benutzer versucht, sich bei einem ExtraHop-System anzumelden, versucht das ExtraHop-System, den Benutzer auf folgende Weise zu authentifizieren:

- Versucht, den Benutzer lokal zu authentifizieren.

- Versucht, den Benutzer über den LDAP-Server zu authentifizieren, wenn der Benutzer nicht lokal existiert und wenn das ExtraHop-System für die Fernauthentifizierung mit LDAP konfiguriert ist.

- Meldet den Benutzer beim ExtraHop-System an, wenn der Benutzer existiert und das Passwort entweder lokal oder über LDAP validiert wurde. Das LDAP-Passwort wird nicht lokal auf dem ExtraHop-System gespeichert. Beachten Sie, dass Sie den Benutzernamen und das Passwort in dem Format eingeben müssen, für das Ihr LDAP-Server konfiguriert ist. Das ExtraHop-System leitet die Informationen nur an den LDAP-Server weiter.

- Wenn der Benutzer nicht existiert oder ein falsches Passwort eingegeben wurde, erscheint eine Fehlermeldung auf der Anmeldeseite.

| Wichtig: | Wenn Sie die LDAP-Authentifizierung zu einem späteren Zeitpunkt auf eine andere Remoteauthentifizierungsmethode ändern, werden die Benutzer, Benutzergruppen und zugehörigen Anpassungen, die durch die Remoteauthentifizierung erstellt wurden, entfernt. Lokale Benutzer sind davon nicht betroffen. |

Nächste Maßnahme

Benutzerrechte für die Remote-Authentifizierung konfigurierenBenutzerrechte für die Remote-Authentifizierung konfigurieren

Sie können einzelnen Benutzern auf Ihrem ExtraHop-System Benutzerrechte zuweisen oder Rechte über Ihren LDAP-Server konfigurieren und verwalten.

Das ExtraHop-System unterstützt sowohl Active Directory- als auch POSIX-Gruppenmitgliedschaften. Für Active Directory memberOf wird unterstützt. Für POSIX memberuid, posixGroups, groupofNames, und groupofuniqueNames werden unterstützt.

-

Wählen Sie eine der folgenden Optionen aus der

Optionen für die Zuweisung von Rechten Drop-down-Liste:

-

Berechtigungsstufe vom Remoteserver abrufen

Diese Option weist Berechtigungen über Ihren Remote-Authentifizierungsserver zu. Sie müssen mindestens eines der folgenden DN-Felder (Distinguished Name) ausfüllen.

System- und Zugriffsverwaltung DN: Erstellen und ändern Sie alle Objekte und Einstellungen auf dem ExtraHop-System, einschließlich der Administrationseinstellungen.

Vollständiger Schreib-DN: Objekte auf dem ExtraHop-System erstellen und ändern, ohne Administrationseinstellungen.

Eingeschränkter Schreib-DN: Erstellen, ändern und teilen Sie Dashboards.

Persönlicher Schreib-DN: Erstellen Sie persönliche Dashboards und ändern Sie Dashboards, die für den angemeldeten Benutzer freigegeben wurden.

Vollständiger, nur lesbarer DN: Objekte im ExtraHop-System anzeigen.

Eingeschränkter Nur-Lese-DN: Zeigen Sie Dashboards an, die mit dem angemeldeten Benutzer geteilt wurden.

Packet Slices-Zugriffs-DN: Sehen Sie sich die ersten 64 Byte der Pakete an, die über die ExtraHop Trace-Appliance erfasst wurden, und laden Sie sie herunter.

Paketzugriffs-DN: Mit der ExtraHop Trace-Appliance erfasste Pakete anzeigen und herunterladen.

Zugriffs-DN für Paket- und Sitzungsschlüssel: Pakete und alle zugehörigen SSL-Sitzungsschlüssel, die über die ExtraHop Trace-Appliance erfasst wurden, anzeigen und herunterladen.

NDR-Modulzugriffs-DN: Sicherheitserkennungen, die im ExtraHop-System angezeigt werden, anzeigen, bestätigen und verbergen.

NPM-Modulzugriffs-DN: Leistungserkennungen, die im ExtraHop-System angezeigt werden, anzeigen, bestätigen und verbergen.

-

Remote-Benutzer haben vollen Schreibzugriff

Diese Option gewährt entfernten Benutzern vollen Schreibzugriff auf das ExtraHop-System. Darüber hinaus können Sie zusätzlichen Zugriff für Paketdownloads, SSL-Sitzungsschlüssel, NDR-Modulzugriff und NPM-Modulzugriff gewähren.

-

Remote-Benutzer haben vollen Lesezugriff

Diese Option gewährt Remote-Benutzern nur Lesezugriff auf das ExtraHop-System. Darüber hinaus können Sie zusätzlichen Zugriff für Paketdownloads, SSL-Sitzungsschlüssel, NDR-Modulzugriff und NPM-Modulzugriff gewähren.

-

Berechtigungsstufe vom Remoteserver abrufen

- Optional:

Konfigurieren Sie den Paket- und Sitzungsschlüsselzugriff. Wählen Sie eine der folgenden Optionen, um

Remote-Benutzern das Herunterladen von Paketerfassungen und SSL-Sitzungsschlüsseln zu ermöglichen.

- Kein Zugriff

- Nur Paketsegmente

- Nur Pakete

- Pakete und Sitzungsschlüssel

- Optional:

Konfigurieren Sie den Zugriff auf NDR- und NPM-Module.

- Kein Zugriff

- Voller Zugriff

- klicken Speichern und beenden.

- klicken Erledigt.

Konfigurieren Sie die Remoteauthentifizierung über RADIUS

Das ExtraHop-System unterstützt den Remote Authentifizierung Dial In User Service (RADIUS) nur für die Fernauthentifizierung und die lokale Autorisierung. Für die Fernauthentifizierung unterstützt das ExtraHop-System unverschlüsselte RADIUS- und Klartext-Formate.

Konfiguration der Fernauthentifizierung über TACACS+

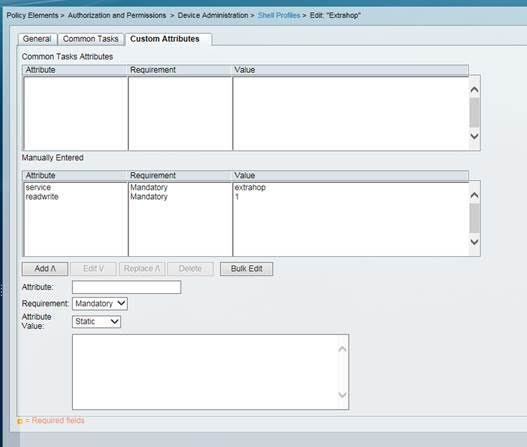

Das ExtraHop-System unterstützt Terminal Access Controller Access-Control System Plus (TACACS+) für die Fernauthentifizierung und Autorisierung.

Den TACACS+-Server konfigurieren

Zusätzlich zur Konfiguration der Remote-Authentifizierung auf Ihrem ExtraHop-System müssen Sie Ihren TACACS+-Server mit zwei Attributen konfigurieren, einem für den ExtraHop-Dienst und einem für die Berechtigungsstufe. Wenn Sie einen ExtraHop-Packetstore haben, können Sie optional ein drittes Attribut für die PCAP und Sitzungsschlüsselprotokollierung hinzufügen.

API-Zugriff

Auf der Seite API-Zugriff können Sie den Zugriff auf die API-Schlüssel generieren, anzeigen und verwalten, die für die Ausführung von Vorgängen über die ExtraHop REST API erforderlich sind.

API-Schlüsselzugriff verwalten

Benutzer mit System- und Zugriffsadministrationsrechten können konfigurieren, ob Benutzer API-Schlüssel für das ExtraHop-System generieren können. Sie können nur lokalen Benutzern erlauben, Schlüssel zu generieren, oder Sie können die API-Schlüsselgenerierung auch vollständig deaktivieren.

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- In der Auf Einstellungen zugreifen Abschnitt, klicken API-Zugriff.

-

In der API-Zugriff verwalten Abschnitt, wählen Sie eine der

folgenden Optionen aus:

- Allen Benutzern erlauben, einen API-Schlüssel zu generieren: Lokale und entfernte Benutzer können API-Schlüssel generieren.

- Nur lokale Benutzer können einen API-Schlüssel generieren: Remote-Benutzer können keine API-Schlüssel generieren.

- Kein Benutzer kann einen API-Schlüssel generieren: Es können keine API-Schlüssel von jedem Benutzer generiert werden.

- klicken Einstellungen speichern.

Konfiguration von Cross-Origin Resource Sharing (CORS)

Quellenübergreifende gemeinsame Nutzung von Ressourcen (CORS) ermöglicht Ihnen den Zugriff auf die ExtraHop REST API über Domänengrenzen hinweg und von bestimmten Webseiten aus, ohne dass die Anfrage über einen Proxyserver übertragen werden muss.

- In der Auf Einstellungen zugreifen Abschnitt, klicken API-Zugriff.

-

In der CORS-Einstellungen Abschnitt, geben Sie eine der folgenden

Zugriffskonfigurationen an.

- Um eine bestimmte URL hinzuzufügen, geben Sie eine Quell-URL in das Textfeld ein und

klicken Sie dann auf das Pluszeichen (+) oder drücken Sie die EINGABETASTE.

Die URL muss ein Schema enthalten, z. B. HTTP oder HTTPSund den genauen Domänenname. Sie können keinen Pfad anhängen, Sie können jedoch eine Portnummer angeben.

- Um den Zugriff von einer beliebigen URL aus zu ermöglichen, wählen Sie API-Anfragen

von beliebigem Ursprung zulassen Checkbox.

Hinweis: Das Zulassen des REST-API-Zugriffs von einem beliebigen Ursprung aus ist weniger sicher als die Bereitstellung einer Liste mit expliziten Ursprüngen.

- Um eine bestimmte URL hinzuzufügen, geben Sie eine Quell-URL in das Textfeld ein und

klicken Sie dann auf das Pluszeichen (+) oder drücken Sie die EINGABETASTE.

- klicken Einstellungen speichern und dann klicken Erledigt.

Generieren Sie einen API-Schlüssel

Sie müssen einen API-Schlüssel generieren, bevor Sie Operationen über die ExtraHop REST API ausführen können. Schlüssel können nur von dem Benutzer eingesehen werden, der den Schlüssel generiert hat, oder von Benutzern mit System - und Zugriffsadministrationsrechten. Nachdem Sie einen API-Schlüssel generiert haben, fügen Sie den Schlüssel zu Ihren Anforderungsheadern oder dem ExtraHop REST API Explorer hinzu.

Before you begin

Stellen Sie sicher, dass das ExtraHop-System konfiguriert, um die Generierung von API-Schlüsseln zu ermöglichen.- In der Zugriffs-Einstellungen Abschnitt, klicken API-Zugriff.

- In der Generieren Sie einen API-Schlüssel Abschnitt, geben Sie eine Beschreibung für den neuen Schlüssel ein, und klicken Sie dann auf Generieren.

- Scrollen Sie nach unten zum Abschnitt API-Schlüssel und kopieren Sie den API-Schlüssel, der Ihrer Beschreibung entspricht.

Privilegienstufen

Benutzerberechtigungen bestimmen, welche ExtraHop-System- und Verwaltungsaufgaben der Benutzer über die ExtraHop-REST-API ausführen kann.

Sie können die Berechtigungsstufen für Benutzer über die granted_roles und effective_roles Eigenschaften. Die granted_roles Die Eigenschaft zeigt Ihnen, welche Berechtigungsstufen dem Benutzer explizit gewährt wurden. Die effective_roles Die Eigenschaft zeigt Ihnen alle Berechtigungsstufen für einen Benutzer, einschließlich derer, die Sie außerhalb der zugewiesenen Rolle erhalten haben, z. B. über eine Benutzergruppe.

Die granted_roles und effective_roles Eigenschaften werden durch die folgenden Operationen zurückgegeben:

- GET /users

- GET /users/ {Nutzername}

Die granted_roles und effective_roles Eigenschaften unterstützen die folgenden Berechtigungsstufen. Beachten Sie, dass die Art der Aufgaben für jedes ExtraHop-System je nach verfügbarem Ressourcen sind im REST API Explorer aufgeführt und hängen von den für das System aktivierten Modulen und den Zugriffsberechtigungen für Benutzermodule ab.

| Privilegienstufe | Zulässige Aktionen |

|---|---|

| „system": „voll" |

|

| „write": „voll" |

|

| „write": „begrenzt" |

|

| „write": „persönlich" |

|

| „metrics": „vollständig" |

|

| „metrics": „eingeschränkt" |

|

| „ndr": „voll" |

Dies ist eine Modulzugriffsberechtigung, die einem Benutzer zusätzlich zu einer der folgenden Systemzugriffsberechtigungsstufen gewährt werden kann:

|

| „ndr": „keine" |

Dies ist eine Modulzugriffsberechtigung, die einem Benutzer zusätzlich zu einer der folgenden Systemzugriffsberechtigungsstufen gewährt werden kann:

|

| „npm": „voll" |

Dies ist eine Modulzugriffsberechtigung, die einem Benutzer zusätzlich zu einer der folgenden Systemzugriffsberechtigungsstufen gewährt werden kann:

|

| „npm": „keine" |

Dies ist eine Modulzugriffsberechtigung, die einem Benutzer zusätzlich zu einer der folgenden Systemzugriffsberechtigungsstufen gewährt werden kann:

|

| „Pakete": „voll" |

Dies ist eine Zusatzberechtigung, die einem Benutzer mit einer der folgenden Berechtigungsstufen gewährt werden kann:

|

| „Pakete": „full_with_keys" |

Dies ist eine Zusatzberechtigung, die einem Benutzer mit einer der folgenden Berechtigungsstufen gewährt werden kann:

|

| „packages": „slices_only" |

Dies ist eine Zusatzberechtigung, die einem Benutzer mit einer der folgenden Berechtigungsstufen gewährt werden kann:

|

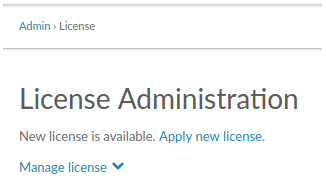

Einstellungen der Appliance

Sie können die folgenden Komponenten der ExtraHop-Appliance in der Einstellungen der Appliance Abschnitt.

Alle Geräte haben die folgenden Komponenten:

- Konfiguration ausführen

- Laden Sie die laufende Konfigurationsdatei herunter und ändern Sie sie.

- Dienstleistungen

- Aktivieren oder deaktivieren Sie die Web Shell, die Management-GUI, den SNMP-Dienst, den SSH-Zugriff und den SSL-Sitzungsschlüsselempfänger. Die Option SSL Session Key Receiver wird nur auf der Discover-Appliance angezeigt.

- Firmware

- Aktualisieren Sie die ExtraHop-Systemfirmware.

- Systemzeit

- Konfigurieren Sie die Systemzeit.

- Herunterfahren oder Neustarten

- Halten Sie die Systemdienste an und starten Sie sie neu.

- Lizenz

- Aktualisieren Sie die Lizenz, um Zusatzmodule zu aktivieren.

- Festplatten

- Stellt Informationen zu den Festplatten in der Appliance bereit.

Die folgenden Komponenten kommen nur auf den angegebenen Appliances vor:

- Spitzname des Befehls

- Weisen Sie der Command-Appliance einen Spitznamen zu. Diese Einstellung ist nur auf der Command-Appliance verfügbar.

- Packetstore zurücksetzen

- Löschen Sie alle Pakete, die auf der ExtraHop Trace-Appliance gespeichert sind. Die Packetstore zurücksetzen Die Seite wird nur auf der Trace-Appliance angezeigt.

Konfiguration ausführen

Die laufende Konfigurationsdatei gibt die Standardsystemkonfiguration an. Wenn Sie Systemeinstellungen ändern, müssen Sie die laufende Konfigurationsdatei speichern, um diese Änderungen nach einem Systemneustart beizubehalten.

| Hinweis: | Es wird nicht empfohlen, Konfigurationsänderungen am Code von der Bearbeitungsseite aus vorzunehmen. Sie können die meisten Systemänderungen über andere Seiten in den Administrationseinstellungen vornehmen. |

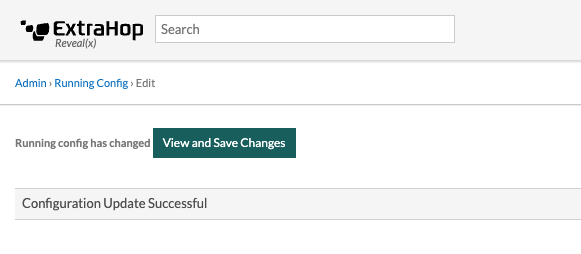

Speichern Sie die Systemeinstellungen in der laufenden Konfigurationsdatei

Wenn Sie eine der Systemkonfigurationseinstellungen auf einem ExtraHop-System ändern, müssen Sie die Aktualisierungen bestätigen, indem Sie die laufende Konfigurationsdatei speichern. Wenn Sie die Einstellungen nicht speichern, gehen die Änderungen verloren, wenn Ihr ExtraHop-System neu gestartet wird.

- klicken Änderungen anzeigen und speichern.

-

Überprüfen Sie den Vergleich zwischen der alten laufenden Konfiguration und der aktuellen

(nicht gespeicherten) laufenden Konfiguration, und wählen Sie dann eine der folgenden

Optionen aus:

- Wenn die Änderungen korrekt sind, klicken Sie auf Speichern.

- Wenn die Änderungen nicht korrekt sind, klicken Sie auf Stornieren und machen Sie dann die Änderungen rückgängig, indem Sie auf Konfiguration zurücksetzen .

Bearbeiten Sie die laufende Konfiguration

Die ExtraHop-Administrationseinstellungen bieten eine Schnittstelle zum Anzeigen und Ändern des Codes , der die Standardsystemkonfiguration angibt. Zusätzlich zu den Änderungen an der laufenden Konfigurationsdatei über die Administrationseinstellungen können Änderungen auch an der Config wird ausgeführt Seite.

| Hinweis: | Es wird nicht empfohlen, auf der Seite „Bearbeiten" Konfigurationsänderungen am Code vorzunehmen. Sie können die meisten Systemänderungen über andere Administrationseinstellungen vornehmen. |

Laden Sie die laufende Konfiguration als Textdatei herunter

Sie können die laufende Konfigurationsdatei auf Ihre Workstation herunterladen. Sie können diese Textdatei öffnen und lokal Änderungen daran vornehmen, bevor Sie diese Änderungen in das Config wird ausgeführt Fenster.

- Klicken Config wird ausgeführt.

- Klicken Konfiguration als Datei herunterladen.

ICMPv6-Nachrichten vom Typ „Destination Unreachable" deaktivieren

Sie können verhindern, dass das ExtraHop-System ICMPv6-Nachrichten vom Typ Destination Unreachable generiert. Möglicherweise möchten Sie ICMPv6-Nachrichten vom Typ Destination Unreachable aus Sicherheitsgründen gemäß RFC 4443 deaktivieren.

Um ICMPv6-Meldungen „Destination Unreachable" zu deaktivieren, müssen Sie die Running Configuration bearbeiten. Wir empfehlen jedoch, die Running Configuration-Datei nicht manuell zu bearbeiten, ohne dass Sie vom ExtraHop-Support dazu angewiesen werden. Wenn Sie die laufende Konfigurationsdatei manuell falsch bearbeiten, kann dies dazu führen, dass das System nicht mehr verfügbar ist oder keine Daten mehr erfasst werden. Sie können kontaktieren ExtraHop-Unterstützung.

Bestimmte ICMPv6-Echo-Antwortnachrichten deaktivieren

Sie können verhindern, dass das ExtraHop-System Echo-Antwortnachrichten als Antwort auf ICMPv6-Echoanforderungsnachrichten generiert, die an eine IPv6-Multicast- oder Anycast-Adresse gesendet werden. Möglicherweise möchten Sie diese Nachrichten deaktivieren, um unnötigen Netzwerkverkehr zu reduzieren.

Um bestimmte ICMPv6-Echo-Antwortnachrichten zu deaktivieren, müssen Sie die laufende Konfigurationsdatei bearbeiten. Wir empfehlen jedoch, die laufende Konfigurationsdatei nicht ohne Anweisung des ExtraHop-Supports manuell zu bearbeiten. Eine falsche manuelle Bearbeitung dieser Datei kann dazu führen, dass das System nicht mehr verfügbar ist oder keine Daten mehr erfasst werden. Sie können kontaktieren ExtraHop-Unterstützung .

Dienstleistungen

Diese Dienste werden im Hintergrund ausgeführt und führen Funktionen aus, für die keine Benutzereingaben erforderlich sind. Diese Dienste können über die Administrationseinstellungen gestartet und gestoppt werden.

- Aktivieren oder deaktivieren Sie die Management-GUI

- Die Management-GUI bietet browserbasierten Zugriff auf das ExtraHop-System. Standardmäßig ist dieser

Dienst aktiviert, sodass ExtraHop-Benutzer über einen Webbrowser

auf das ExtraHop-System zugreifen können. Wenn dieser Dienst deaktiviert ist, wird die Apache Web Server-Sitzung beendet und der gesamte

browserbasierte Zugriff wird deaktiviert.

Warnung: Deaktivieren Sie diesen Dienst nur, wenn Sie ein erfahrener ExtraHop-Administrator sind und mit der ExtraHop-CLI vertraut sind. - SNMP-Dienst aktivieren oder deaktivieren

- Aktivieren Sie den SNMP-Dienst auf dem ExtraHop-System, wenn Ihre

Netzwerkgeräteüberwachungssoftware Informationen über das ExtraHop-System sammeln soll. Dieser Dienst ist

standardmäßig deaktiviert.

- Aktivieren Sie den SNMP-Dienst auf der Seite Dienste, indem Sie das Kontrollkästchen Deaktiviert aktivieren und dann auf Speichern. Nach der Aktualisierung der Seite wird das Kontrollkästchen Aktiviert angezeigt.

- Den SNMP-Dienst konfigurieren und laden Sie die ExtraHop MIB-Datei herunter

- SSH-Zugriff aktivieren oder deaktivieren

- Der SSH-Zugriff ist standardmäßig aktiviert, damit sich Benutzer sicher an der

ExtraHop-Befehlszeilenschnittstelle (CLI) anmelden können.

Hinweis: Der SSH-Dienst und der Management GUI Service können nicht gleichzeitig deaktiviert werden. Mindestens einer dieser Dienste muss aktiviert sein, um Zugriff auf das System zu gewähren. - Den SSL-Sitzungsschlüsselempfänger aktivieren oder deaktivieren (nur Sensor)

- Sie müssen den Sitzungsschlüsselempfängerdienst über die Verwaltungseinstellungen aktivieren, bevor

das ExtraHop-System Sitzungsschlüssel vom Sitzungsschlüsselweiterleiter empfangen und entschlüsseln kann.

Standardmäßig ist dieser Dienst deaktiviert.

Hinweis: Wenn Sie dieses Kontrollkästchen nicht sehen und die SSL Decryption-Lizenz erworben haben, wenden Sie sich an ExtraHop-Unterstützung um Ihre Lizenz zu aktualisieren.

SNMP-Dienst

Konfigurieren Sie den SNMP-Dienst auf Ihrem ExtraHop-System, sodass Sie Ihre Netzwerkgeräteüberwachungssoftware so konfigurieren können, dass Informationen über Ihr ExtraHop-System über das Simple Network Management Protocol (SNMP) erfasst werden.

Beispielsweise können Sie Ihre Monitoring-Software so konfigurieren, dass sie bestimmt, wie viel freier Speicherplatz auf einem ExtraHop-System verfügbar ist, und eine Alarm senden, wenn das System zu über 95% voll ist. Importieren Sie die ExtraHop SNMP MIB-Datei in Ihre Monitoring-Software, um alle ExtraHop-spezifischen SNMP-Objekte zu überwachen. Sie können Einstellungen für SNMPv1/SNMPv2 und SNMPv3 konfigurieren

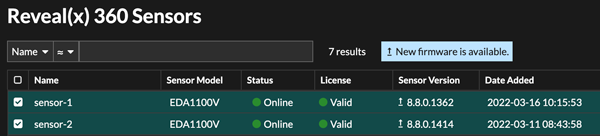

Firmware

Die Administrationseinstellungen bieten eine Schnittstelle zum Hochladen und Löschen der Firmware auf ExtraHop-Geräten. Die Firmware-Datei muss von dem Computer aus zugänglich sein, auf dem Sie das Upgrade durchführen werden.

Before you begin

Lesen Sie unbedingt die Versionshinweise für die Firmware-Version, die Sie installieren möchten. Die Versionshinweise enthalten Anleitungen zum Upgrade sowie bekannte Probleme, die sich auf kritische Workflows in Ihrem Unternehmen auswirken können.Aktualisieren Sie die Firmware auf Ihrem ExtraHop-System

Das folgende Verfahren zeigt Ihnen, wie Sie Ihr ExtraHop-System auf die neueste Firmware-Version aktualisieren. Obwohl der Firmware-Upgrade-Prozess für alle ExtraHop-Appliances ähnlich ist, gibt es bei einigen Appliances zusätzliche Überlegungen oder Schritte, die Sie vor der Installation der Firmware in Ihrer Umgebung berücksichtigen müssen. Wenn Sie Hilfe bei Ihrem Upgrade benötigen, wenden Sie sich an den ExtraHop-Support.

| Wichtig: | Wenn die Einstellungsmigration während des Firmware-Upgrades fehlschlägt, werden die zuvor installierte Firmware-Version und die ExtraHop-Systemeinstellungen wiederhergestellt. |

Checkliste vor dem Upgrade

Im Folgenden finden Sie einige wichtige Überlegungen und Anforderungen zur Aktualisierung von ExtraHop-Appliances.

- Ein Systemhinweis erscheint auf Konsolen und Sensoren verbunden mit ExtraHop Cloud Services, wenn eine neue Firmware-Version verfügbar ist.

- Stellen Sie sicher, dass Ihr Reveal (x) 360-System auf Version 1 aktualisiert wurde 9.2 vor dem Upgrade Ihres selbstverwalteten Sensoren.

- Wenn Sie ein Upgrade von Firmware-Version 8.7 oder früher durchführen, wenden Sie sich an den ExtraHop-Support, um weitere Informationen zum Upgrade zu erhalten.

- Wenn Sie mehrere Typen von ExtraHop-Appliances haben, müssen Sie diese in der

folgenden Reihenfolge aktualisieren:

- Konsole

- Sensoren (EDA und Ultra)

- Plattenläden

- Geschäfte für Pakete

| Hinweis: | Ihr Browser läuft möglicherweise nach 5 Minuten Inaktivität ab. Aktualisieren Sie die Browserseite, wenn

das Update unvollständig erscheint. Wenn bei der Browsersitzung ein Timeout auftritt, bevor das ExtraHop-System den Aktualisierungsvorgang abschließen kann, können Sie die folgenden Verbindungstests durchführen, um den Status des Upgrade-Vorgangs zu überprüfen:

|

Konsolen-Upgrades

- Für umfangreiche Konsolenbereitstellungen (Verwaltung von 50.000 Geräten oder mehr) sollten Sie mindestens eine Stunde einplanen, um das Upgrade durchzuführen.

- Die Firmware-Version der Konsole muss größer oder gleich der Firmware-Version aller angeschlossenen Geräte sein. Um die Funktionskompatibilität sicherzustellen, sollte auf allen angeschlossenen Geräten die Firmware-Version 8.7 oder höher ausgeführt werden.

Recordstore-Upgrades

- Aktualisieren Sie Recordstores nicht auf eine Firmware-Version, die neuer ist als die Version, die auf den angeschlossenen Konsolen und Sensoren installiert ist.