Konfigurieren Sie die Remote-Authentifizierung über SAML

Sie können eine sichere SSO-Authentifizierung (Single Sign-On) für das ExtraHop-System über einen oder mehrere SAML-Identitätsanbieter (Security Assertion Markup Language) konfigurieren.

Wenn sich ein Benutzer bei einem ExtraHop-System anmeldet, das als Service Provider (SP) für die SAML-SSO-Authentifizierung konfiguriert ist, fordert das ExtraHop-System die Autorisierung vom entsprechenden Identity Provider ( IdP) an. Der Identitätsanbieter authentifiziert die Anmeldedaten des Benutzers und gibt dann die Autorisierung für den Benutzer an das ExtraHop-System zurück. Der Benutzer kann dann auf das ExtraHop-System zugreifen.

Konfigurationsanleitungen für bestimmte Identitätsanbieter sind unten verlinkt. Wenn Ihr Anbieter nicht aufgeführt ist, wenden Sie die vom ExtraHop-System erforderlichen Einstellungen auf Ihren Identitätsanbieter an.

- SAML 2.0

- Unterstützt SP-initiierte Anmeldeabläufe. IDP-initiierte Anmeldeabläufe werden nicht unterstützt.

- Unterstützung signierter SAML-Antworten

- Unterstützt HTTP-Redirect-Bindung

Die Beispielkonfiguration in diesem Verfahren ermöglicht den Zugriff auf das ExtraHop-System über Gruppenattribute.

Wenn Ihr Identity Provider keine Anweisungen für Gruppenattribute unterstützt, konfigurieren Sie Benutzerattribute mit den entsprechenden Rechten für Modulzugriff, Systemzugriff und Paketforensik.

SAML-Remoteauthentifizierung aktivieren

| Warnung: | Wenn Ihr System bereits mit einer Remoteauthentifizierungsmethode konfiguriert ist, werden durch das Ändern dieser Einstellungen alle Benutzer und zugehörigen Anpassungen entfernt, die mit dieser Methode erstellt wurden, und Remotebenutzer können nicht auf das System zugreifen. Lokale Benutzer sind davon nicht betroffen. |

- Loggen Sie sich in die Administrationseinstellungen des ExtraHop-Systems ein über https://<extrahop-hostname-or-IP-address>/admin.

- Klicken Sie im Abschnitt Zugriffseinstellungen auf Fernauthentifizierung.

- Wählen SAML klicken Sie in der Dropdownliste für die Methode der Fernauthentifizierung auf Weiter.

- klicken SP-Metadaten anzeigen um die Assertion Consumer Service (ACS)

-URL und die Entitäts-ID des ExtraHop-Systems anzuzeigen. Diese Zeichenfolgen werden von Ihrem Identitätsanbieter benötigt

, um die SSO-Authentifizierung zu konfigurieren. Sie können auch eine vollständige XML-Metadatendatei herunterladen, die Sie in Ihre Identity Provider-Konfiguration importieren

können.

Hinweis: Die ACS-URL enthält den in den Netzwerkeinstellungen konfigurierten Hostnamen. Wenn die ACS-URL einen nicht erreichbaren Hostnamen enthält, z. B. den Standardhostnamen des Systems extrahop, müssen Sie die URL bearbeiten, wenn Sie die ACS-URL zu Ihrem Identitätsanbieter hinzufügen, und den vollqualifizierten Domänenname (FQDN) des ExtraHop-Systems angeben. - klicken Identitätsanbieter hinzufügen um die folgenden Informationen hinzuzufügen:

Name des Anbieters: Geben Sie einen Namen ein, um Ihren spezifischen Identitätsanbieter zu identifizieren. Dieser Name erscheint auf der Anmeldeseite des ExtraHop-Systems nach dem Loggen Sie sich ein mit Text.

Entitäts-ID: Fügen Sie die von Ihrem Identitätsanbieter bereitgestellte Entitäts-ID in dieses Feld ein.

SSO-URL: Fügen Sie die von Ihrem Identitätsanbieter bereitgestellte Single Sign-On-URL in dieses Feld ein.

Öffentliches Zertifikat: Fügen Sie das von Ihrem Identity Provider bereitgestellte X.509-Zertifikat in dieses Feld ein.

Automatische Bereitstellung von Benutzern: Wenn diese Option ausgewählt ist, werden ExtraHop-Benutzerkonten automatisch erstellt, wenn sich der Benutzer über den Identity Provider anmeldet. Um manuell zu steuern, welche Benutzer sich anmelden können, deaktivieren Sie dieses Kontrollkästchen und konfigurieren Sie neue Remote-Benutzer manuell über die ExtraHop-Administrationseinstellungen oder die REST-API. Jeder manuell erstellte Remote-Benutzername sollte mit dem auf dem Identity Provider konfigurierten Benutzernamen übereinstimmen.

Diesen Identitätsanbieter aktivieren: Diese Option ist standardmäßig ausgewählt und ermöglicht es Benutzern, sich beim ExtraHop-System anzumelden. Um zu verhindern, dass sich Benutzer über diesen Identitätsanbieter anmelden, deaktivieren Sie das Kontrollkästchen.

Attribute für Benutzerrechte: Sie müssen Benutzerberechtigungsattribute konfigurieren, bevor sich Benutzer über einen Identitätsanbieter beim ExtraHop-System anmelden können. Bei Werten wird nicht zwischen Groß- und Kleinschreibung unterschieden und sie können Leerzeichen enthalten.

Die Namen und Werte der Benutzerberechtigungsattribute müssen mit den Namen und Werten übereinstimmen, die Ihr Identity Provider in SAML-Antworten einbezieht, die konfiguriert werden, wenn Sie die ExtraHop-Anwendung zu einem Anbieter hinzufügen. In Azure AD konfigurieren Sie beispielsweise Anspruchsnamen und Anspruchsbedingungswerte, die mit den Namen und Werten der Benutzerberechtigungsattribute im ExtraHop-System übereinstimmen müssen. Ausführlichere Beispiele finden Sie in den folgenden Themen:

- SAML-Single-Sign-On mit JumpCloud konfigurieren

- SAML-Single-Sign-On mit Google konfigurieren

- SAML-Single-Sign-On mit Okta konfigurieren

- SAML-Single-Sign-On mit Azure AD konfigurieren

Hinweis: Wenn ein Benutzer mehreren Attributwerten entspricht, wird dem Benutzer die zulässige Zugriffsberechtigung gewährt. Wenn ein Benutzer beispielsweise sowohl den Werten „Eingeschränkter Schreibzugriff" als auch „Vollständiger Schreibzugriff" entspricht, erhält der Benutzer volle Schreibberechtigungen. Weitere Informationen zu Berechtigungsstufen finden Sie unter Benutzer und Benutzergruppen. Zugriff auf das NDR-Modul: NDR-Attribute ermöglichen Benutzern den Zugriff auf NDR-Funktionen.

NPM-Modulzugriff: NPM-Attribute ermöglichen Benutzern den Zugriff auf NPM-Funktionen.

Pakete und Zugriff auf Sitzungsschlüssel: Pakete und Sitzungsschlüsselattribute ermöglichen Benutzern den Zugriff auf Pakete und Sitzungsschlüssel. Die Konfiguration von Paketen und Sitzungsschlüsselattributen ist optional und nur erforderlich, wenn Sie über einen verbundenen ExtraHop-Packetstore verfügen.

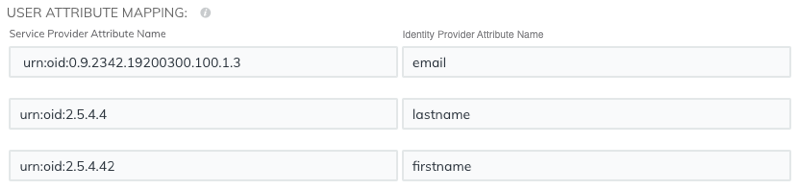

Zuordnung von Benutzerattributen

Sie müssen den folgenden Satz von Benutzerattributen im Abschnitt Zuordnung von Anwendungsattributen auf Ihrem Identity Provider konfigurieren. Diese Attribute identifizieren den Benutzer im gesamten ExtraHop-System. Die korrekten Eigenschaftsnamen bei der Zuordnung von Attributen finden Sie in der Dokumentation Ihres Identity Providers.

| Name des ExtraHop-Attributs | Freundlicher Name | Kategorie | Attributname des Identitätsanbieters |

|---|---|---|---|

| urn:oid:0.9.2342.19200300.100.1.3 | Post | Standardattribut | Primäre E-Mail-Adresse |

| urn:oid:2.5.4.4 | sn | Standardattribut | Nachname |

| urn:oid:2.5.4.42 | Vorgegebener Name | Standardattribut | Vorname |

Statements zu Gruppenattributen

Das ExtraHop-System unterstützt Gruppenattribut-Anweisungen, um Benutzerberechtigungen auf einfache Weise allen Mitgliedern einer bestimmten Gruppe zuzuordnen. Wenn Sie die ExtraHop-Anwendung auf Ihrem Identity Provider konfigurieren, geben Sie einen Gruppenattributnamen an. Dieser Name wird dann in das Feld Attributname eingegeben, wenn Sie den Identity Provider auf dem ExtraHop-System konfigurieren.

Wenn Ihr Identity Provider keine Anweisungen für Gruppenattribute unterstützt, konfigurieren Sie Benutzerattribute mit den entsprechenden Rechten für Modulzugriff, Systemzugriff und Paketforensik.

Danke für deine Rückmeldung. Dürfen wir Sie kontaktieren, um weitere Fragen zu stellen?