Transférer les clés de session vers les capteurs gérés par ExtraHop

Le système ExtraHop peut déchiffrer le trafic TLS sur votre réseau à l'aide de clés de session transférées depuis vos serveurs déployés sur AWS. Le transfert de clé de session doit être activé sur chaque ExtraHop géré sonde, et vous devez créer un point de terminaison VPC sur chaque VPC qui inclut les serveurs depuis lesquels vous souhaitez transférer le trafic chiffré.

Communication entre le transitaire de clés et sonde est chiffré avec TLS 1.2.

En savoir plus sur Décryptage TLS.

Activer le transfert de clés de session dans RevealX 360

Le transfert de clés de session peut être activé lorsque vous déployez ExtraHop-managed capteurs de RevealX 360. Vous devez activer le transfert des clés de session pour chaque sonde.

- Connectez-vous à la console RevealX 360.

-

Cliquez sur Paramètres système

puis cliquez sur

Toute l'administration.

puis cliquez sur

Toute l'administration.

- Cliquez Déployer des capteurs. Sélectionnez le Activer le transfert des clés de session sur cette sonde case à cocher lorsque vous terminez le processus de déploiement.

- À partir du Sondes page, attendez que la colonne État affiche Activé et que la colonne Point de terminaison du transfert de clés affiche la chaîne de point de terminaison.

- Copiez la chaîne de point de terminaison. La chaîne est obligatoire lorsque vous créez un point de terminaison dans votre VPC.

Configuration des groupes de sécurité dans AWS

Les groupes de sécurité déterminent quels serveurs peuvent transmettre les clés de session au point de terminaison du VPC ainsi que les clés de session acceptées par le point de terminaison du VPC. Les étapes suivantes décrivent comment créer le groupe de sécurité qui autorise le trafic entrant vers votre point de terminaison VPC.

| Remarque : | Vos instances AWS qui transmettent des clés de session doivent être configurées avec un groupe de sécurité qui autorise le trafic sortant vers le point de terminaison du VPC. |

Créer un point de terminaison dans un VPC surveillé

Créez un point de terminaison pour chaque VPC capable d'accepter les clés de session transférées depuis vos serveurs et de les envoyer au VPC Endpoint Service du système RevealX 360.

Installer le transfert de clés de session sur les serveurs

Les étapes suivantes décrivent comment installer et configurer le logiciel de transfert de clés de session ExtraHop sur les serveurs Windows et Linux pris en charge.

Before you begin

- Les instances de serveur doivent avoir un profil d'instance doté d'un rôle IAM autorisant à décrire les sessions de miroir de trafic (DescribeTrafficMirrorSessions) et les cibles de miroir de trafic (DescribeTrafficMirrorTargets). Pour plus d'informations sur la création d'un profil d'instance, consultez la documentation AWS Utilisation d'un rôle IAM pour accorder des autorisations aux applications exécutées sur des instances Amazon EC2.

Variables d'environnement Linux

| Variable | Descriptif | Exemple |

|---|---|---|

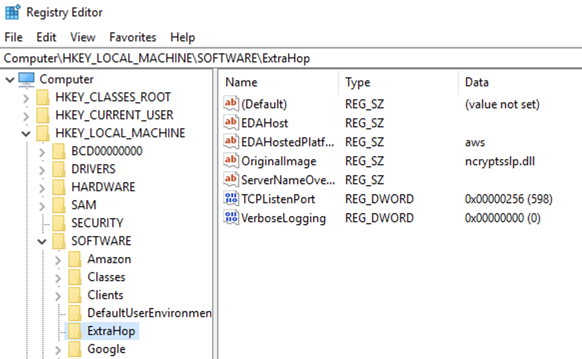

| EXTRAHOP_CONNECTION_MODE | Spécifie le mode de connexion au récepteur de la clé de session. Les options sont direct pour les capteurs autogérés et hébergé pour les capteurs gérés par ExtraHop . | sudo EXTRAHOP_CONNECTION_MODE=hosted rpm --install extrahop-key-forwarder.x86_64.rpm |

| EXTRAHOP_EDA_HOSTNAME | Spécifie le nom de domaine complet du domaine autogéré sonde. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com dpkg --install extrahop-key-forwarder_amd64.deb |

| EXTRAHOP_LOCAL_LISTENER_PORT | Le redirecteur de clés reçoit les clés de session localement depuis l' environnement Java via un écouteur TCP sur localhost (127.0.0.1) et le port spécifié dans le LOCAL_LISTENER_PORT champ. Nous avons recommandé de conserver la valeur par défaut de 598 pour ce port. Si vous modifiez le numéro de port, vous devez modifier le -javaagent argument pour prendre en compte le nouveau port. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com EXTRAHOP_LOCAL_LISTENER_PORT=900 rpm --install extrahop-key-forwarder.x86_64.rpm |

| EXTRAHOP_SYSLOG | Spécifie l'installation, ou le processus machine, qui a créé l' événement syslog. La fonctionnalité par défaut est local3, qui correspond aux processus daemon du système. | sudo EXTRAHOP_CONNECTION_MODE=direct EXTRAHOP_EDA_HOSTNAME=host.example.com EXTRAHOP_SYSLOG=local1 dpkg --install extrahop-key-forwarder_amd64.deb |

| EXTRAHOP_ADDITIONAL_ARGS | Spécifie des options supplémentaires pour le redirecteur de clés. | sudo EXTRAHOP_CONNECTION_MODE=hosted EXTRAHOP_ADDITIONAL_ARGS="-v=true -libcrypto=/some/path/libcrypto.so libcrypto=/some/other/path/libcrypto.so" rpm --install extrahop-key-forwarder.x86_64.rpm |

Valider les paramètres de configuration

Pour vérifier que le système ExtraHop est capable de recevoir les clés transférées, créez un tableau de bord qui identifie les messages reçus avec succès.

- Créez un nouveau tableau de bord.

- Cliquez sur le widget graphique pour ajouter la source métrique.

- Cliquez Ajouter une source.

- Dans le Les sources champ, type Découvrez dans le champ de recherche, puis sélectionnez Découvrez Appliance.

- Dans le Métriques champ, type messages reçus dans le champ de recherche, puis sélectionnez État du système récepteur de clés - Messages reçus contenant des clés.

- Cliquez Enregistrer.

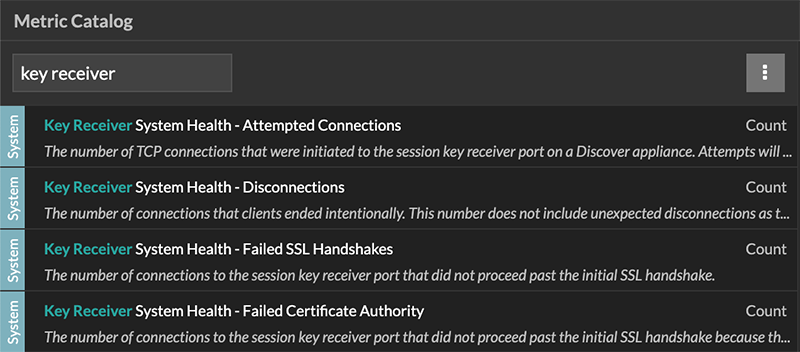

Indicateurs de santé supplémentaires du système

Le système ExtraHop fournit des métriques que vous pouvez ajouter à un tableau de bord pour surveiller l'état et les fonctionnalités du redirecteur des clés de session.

Pour afficher la liste des mesures disponibles, cliquez sur l'icône Paramètres système ![]() puis cliquez sur

Catalogue métrique. Type récepteur clé

dans le champ de filtre pour afficher toutes les mesures de réception clés disponibles.

puis cliquez sur

Catalogue métrique. Type récepteur clé

dans le champ de filtre pour afficher toutes les mesures de réception clés disponibles.

Apprenez comment Création d'un tableau de bord.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?