Déployer une sonde ExtraHop dans AWS

La procédure suivante vous guide tout au long du processus de déploiement de l'AMI de sonde pour surveiller votre environnement Amazon Web Services (AWS).

Après avoir déployé la sonde dans AWS, configurez Miroir du trafic AWS ou RPCAP (RPCAP) pour transférer le trafic des appareils distants vers votre sonde. La mise en miroir du trafic AWS est configurable pour toutes les tailles d'instance et constitue la méthode préférée pour envoyer le trafic AWS aux capteurs EDA 6100v et 8200v.

| Important : | Pour garantir les meilleures performances lors de la synchronisation initiale de l'équipement, connectez tous les capteurs à la console, puis configurez le transfert du trafic réseau vers les capteurs. |

Exigences du système

Votre environnement doit répondre aux exigences suivantes pour déployer un ExtraHop virtuel sonde dans AWS :

- Un compte AWS

- Accès à l'Amazon Machine Image (AMI) de la sonde ExtraHop

- Le sonde clé de produit

- Un type d'instance AWS qui correspond le mieux à l'ExtraHop virtuel sonde taille, comme

suit :

Capteurs Type d'instance recommandé Reveal (x) EDA 1100 v c5.xlarge (4 vCPU et 8 Go de RAM) EDA 6100 V m5.4xlarge (16 vCPU et 64 Go de RAM) c5.9xlarge (36 vCPU et 72 Go de RAM) *

Reveal (x) EDA 8200 v c5n.9xlarge (36 vCPU et 96 Go de RAM) Remarque : Dans la mesure du possible, repérez le sonde au sein du même groupe de placement de clusters que les appareils qui transfèrent le trafic. Cette bonne pratique permet d'optimiser la qualité des aliments pour animaux sonde reçoit. *Recommandé lorsque l'EDA 6100v ne peut pas être déployé dans le même groupe de placement de clusters que le trafic surveillé. L'instance c5.9xlarge est plus coûteuse, mais elle est plus résiliente dans les environnements où la fidélité des flux de données est essentielle.

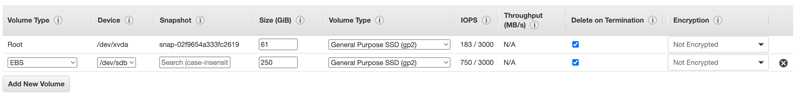

Important : AWS impose une limite de sessions de 10 sessions pour la mise en miroir du trafic VPC ; toutefois, la limite de sessions peut être augmentée pour capteurs fonctionnant sur un hôte dédié c5. Nous recommandons l'hôte dédié c5 pour les instances EDA 8200v et EDA 6100v qui nécessitent une limite de sessions plus importante. Contactez le support AWS pour demander l'augmentation de la limite de session. - (Facultatif) Un disque de stockage pour les déploiements qui incluent la capture précise des paquets. Reportez-vous à

la documentation AWS pour obtenir des instructions sur l'ajout d'un disque.

- Pour l'EDA 1100v, ajoutez un disque d'une capacité maximale de 250 Go.

- Pour les modèles EDA 6100v et 8200v, ajoutez un disque d'une capacité maximale de 500 Go.

Créez l'instance ExtraHop dans AWS

Prochaines étapes

- (Recommandé) Configurer Miroir du trafic AWS pour copier le

trafic réseau de vos instances EC2 vers une interface

ERSPAN/VXLAN/GENEVE à hautes performances sur votre sonde.

Conseil : Si votre déploiement nécessite un débit supérieur à 15 Gbit/s, répartissez vos sources de mise en miroir du trafic sur deux interfaces ERSPAN/VXLAN/GENEVE hautes performances sur l'EDA 8200v. - (Facultatif) Transférer le trafic encapsulé à Geneve depuis un équilibreur de charge AWS Gateway.

- Passez en revue le Liste de contrôle après le déploiement des capteurs et des consoles.

Créez une cible miroir de trafic

Suivez ces étapes pour chaque ENI que vous avez créé.

- Revenez à la console de gestion AWS.

- Dans le menu supérieur, cliquez sur Des services.

- Dans la section Mise en réseau et diffusion de contenu, cliquez sur VPC.

- Dans le volet de gauche, sous Traffic Mirroring, cliquez sur Cibles en miroir.

-

Cliquez Créer une cible miroir de trafic et renseignez les champs

suivants :

Option Descriptif Étiquette nominative (Facultatif) Entrez un nom descriptif pour la cible. Descriptif (Facultatif) Entrez une description de la cible. Type de cible Sélectionnez Interface réseau. Cible Sélectionnez l'ENI que vous avez créé précédemment. - Cliquez Créez.

Création d'un filtre miroir de trafic

Vous devez créer un filtre pour autoriser ou restreindre le trafic provenant de vos sources miroir de trafic ENI vers votre système ExtraHop. Nous recommandons les règles de filtrage suivantes pour éviter de dupliquer les trames dupliquées provenant d'instances EC2 homologues situées dans un seul VPC vers le sonde.

- Tout le trafic sortant est reflété sur le sonde, que le trafic soit envoyé d'un équipement homologue à un autre sur le sous-réseau ou s'il est envoyé à un équipement extérieur au sous-réseau.

- Le trafic entrant est uniquement reflété sur le sonde lorsque le trafic provient d'un équipement externe. Par exemple, cette règle garantit qu'une demande de serveur d'applications n'est pas dupliquée deux fois : une fois depuis le serveur d'applications émetteur et une fois depuis la base de données qui a reçu la demande.

- Les numéros de règles déterminent l'ordre dans lequel les filtres sont appliqués. Les règles comportant des nombres inférieurs, par exemple 100, sont appliquées en premier.

| Important : | Ces filtres ne doivent être appliqués que lors de la mise en miroir de toutes les instances d'un bloc d'adresse CIDR. |

- Dans la console de gestion AWS, dans le volet de gauche, sous Traffic Mirroring, cliquez sur Filtres à miroir.

-

Cliquez Créer un filtre miroir de trafic et renseignez les

champs suivants :

Option Descriptif Étiquette nominative Entrez un nom pour le filtre. Descriptif Tapez une description pour le filtre. Services de réseau Sélectionnez le amazon dns case à cocher. -

Dans le Règles relatives aux flux entrants section, cliquez Ajouter une

règle puis renseignez les champs suivants :

Option Descriptif Numéro Tapez un numéro pour la règle, tel que 100. Action relative à la règle Sélectionnez rejeter dans la liste déroulante. Protocole Sélectionnez Tous les protocoles dans la liste déroulante. Bloc CIDR source Tapez le bloc d'adresse CIDR pour le sous-réseau. Bloc CIDR de destination Tapez le bloc d'adresse CIDR pour le sous-réseau. Descriptif (Facultatif) Entrez une description de la règle. -

Dans le Règles relatives aux flux entrants section, cliquez Ajouter une

règle à nouveau, puis complétez les champs suivants :

Option Descriptif Numéro Tapez un numéro pour la règle, tel que 200. Action relative à la règle Sélectionnez accepter dans la liste déroulante. Protocole Sélectionnez Tous les protocoles dans la liste déroulante. Bloc CIDR source Type 0.0.0,0/0. Bloc CIDR de destination Type 0.0.0,0/0. Descriptif (Facultatif) Entrez une description de la règle. -

Dans le Règles relatives aux émissions sortantes section, cliquez Ajouter une

règle puis renseignez les champs suivants :

Option Descriptif Numéro Tapez un numéro pour la règle, tel que 100. Action relative à la règle Sélectionnez accepter dans la liste déroulante. Protocole Sélectionnez Tous les protocoles dans la liste déroulante. Bloc CIDR source : Type 0.0.0,0/0. Bloc CIDR de destination : Type 0.0.0,0/0. Descriptif (Facultatif) Entrez une description de la règle. - Cliquez Créez.

Créez une session Traffic Mirror

Vous devez créer une session pour chaque ressource AWS que vous souhaitez surveiller. Vous pouvez créer un maximum de 500 sessions miroir de trafic par sonde.

| Important : | Pour éviter que les paquets miroir ne soient tronqués, définissez la valeur MTU de l'interface source du miroir de trafic sur 54 octets de moins que la valeur MTU cible du miroir de trafic pour IPv4 et 74 octets de moins que la valeur MTU cible du miroir de trafic pour IPv6. Pour plus d'informations sur la configuration de la valeur MTU du réseau, consultez la documentation AWS suivante : Unité de transmission maximale (MTU) réseau pour votre instance EC2 . |

- Dans la console de gestion AWS, dans le volet de gauche, sous Traffic Mirroring, cliquez sur Session miroir.

-

Cliquez Créer une session Traffic Mirror et renseignez les

champs suivants :

Option Descriptif Étiquette nominative (Facultatif) Entrez un nom descriptif pour la session. Descriptif (Facultatif) Entrez une description de la session source du miroir Sélectionnez l'ENI source. L'ENI source est généralement attachée à l'instance EC2 que vous souhaitez surveiller. Cible miroir Sélectionnez l'ID cible du miroir de trafic généré pour l'ENI cible. Numéro de session Type 1. VIN Laissez ce champ vide. Longueur du paquet Laissez ce champ vide. Filtre Dans le menu déroulant, sélectionnez l'ID du filtre de miroir de trafic que vous avez créé. - Cliquez Créez.

Nous vous remercions pour vos commentaires. Pouvons-nous vous contacter pour vous poser des questions complémentaires ?